深度分析HTTP的请求和回应

允许HTTP中的特性值,并使用正则表达式进行匹配

判断该流量是否遵循HTTP协议

记录访问的URL

执行URL过滤

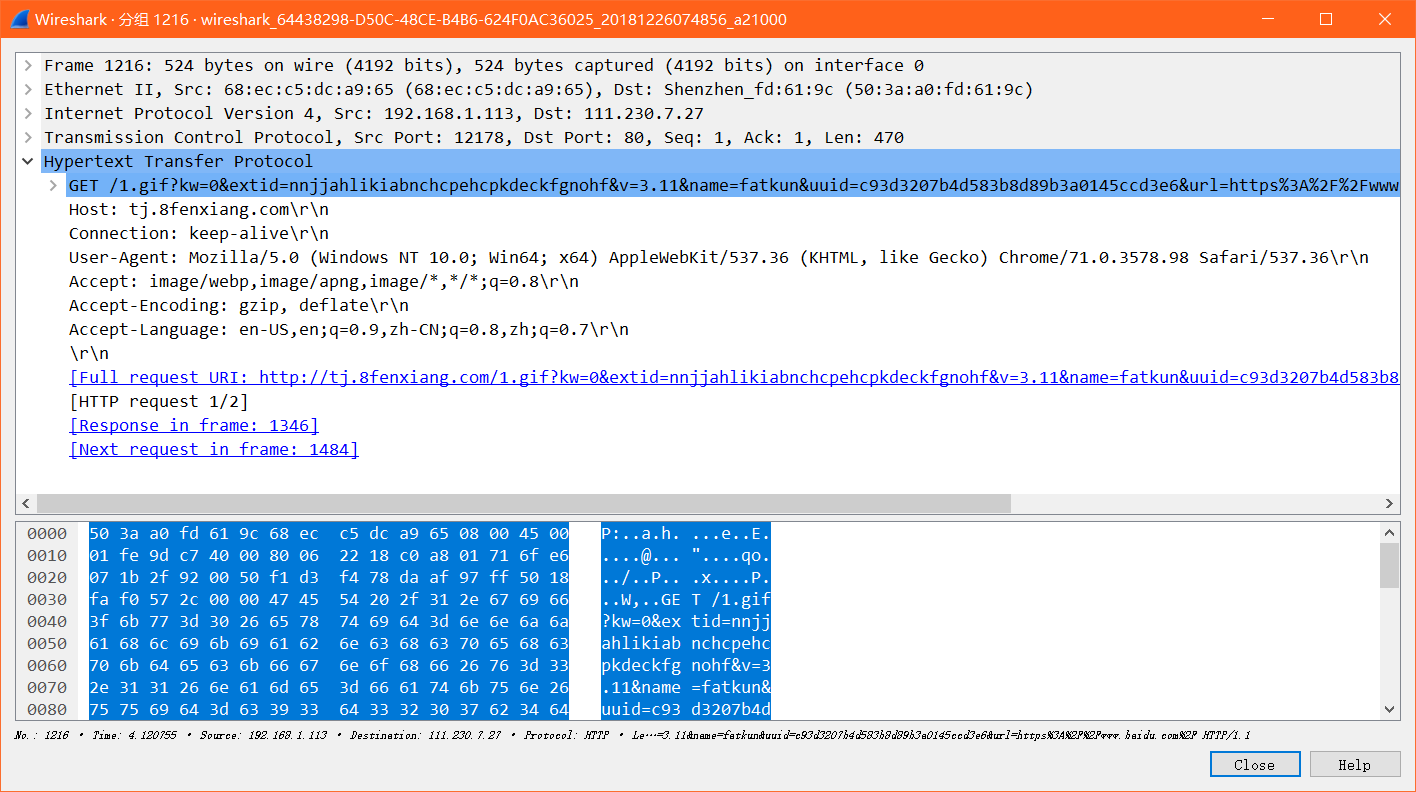

客户端发送GET请求

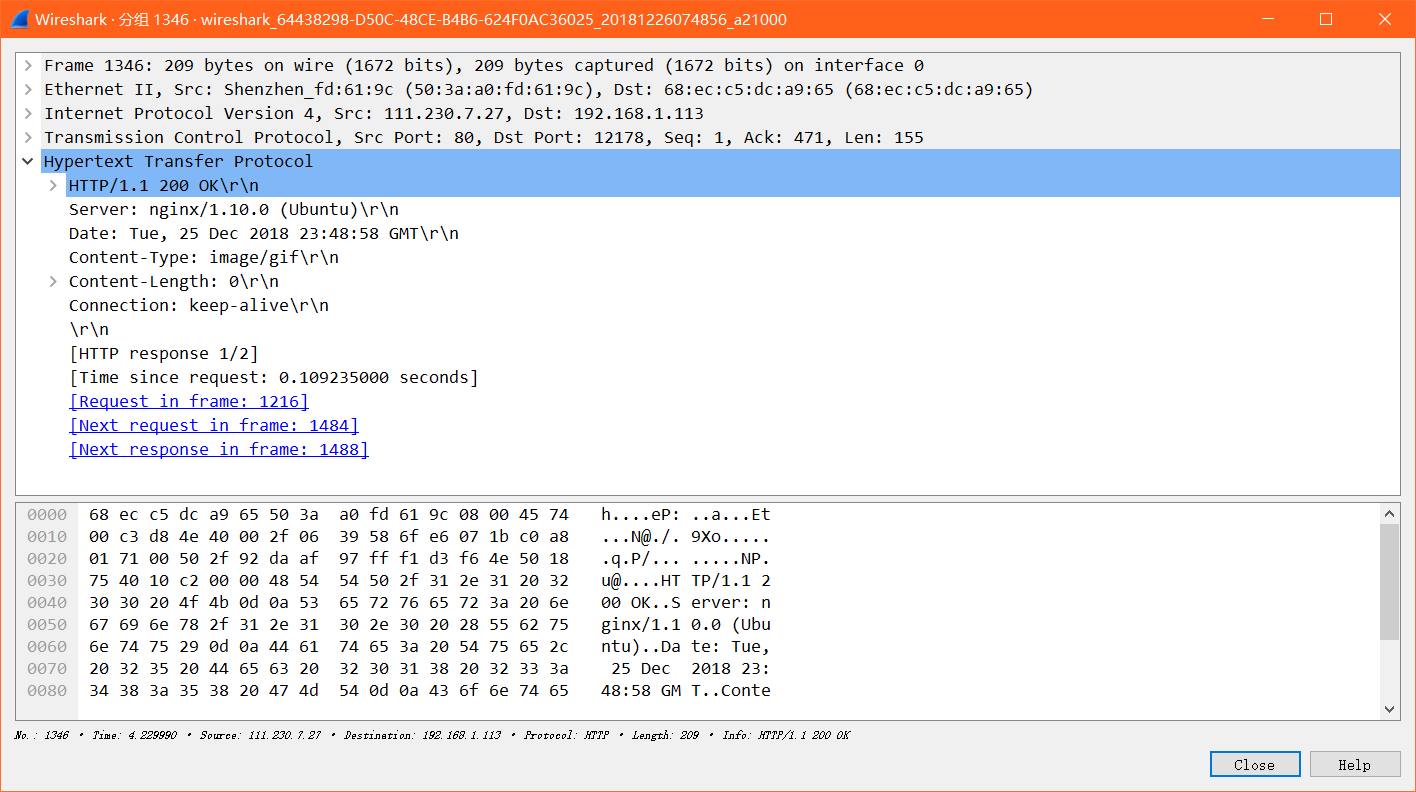

服务器回应200 ok

HTTP 实验需求

访问 inside_1.security.org时,只允许URL中包含sh/run关键字的流量通过

访问其他站点流量不受控制

丢弃不合规的HTTP协议标准的流量

regex inside inside_security.org# 匹配inside_security.orgregex sh sh/run# 匹配URL中sh/run# 创建监控class-mapclass-map type inspect http match-all HTTP-class# 创建一个监控类型的class-map 监控httpmatch request header host regex inside# 匹配请求头中包含inside的内容match no request uri regex sh# 除了uri中sh内容全部干掉# 创建监控policy-mappolicy-map type inspect http http-policyclass HTTP-classreset logprotocol-vionlation action reset# 不符合http规范的全部丢弃# 全局下调用policy-map global_policyclass inspection_defaultinspect http http-policy