防火墙

定义

作用

主要用于阻止来自外部的威胁蔓延到内部

类型

包过滤技术

应用代理

状态监控包过滤

应用层监控和控制的状态包过滤

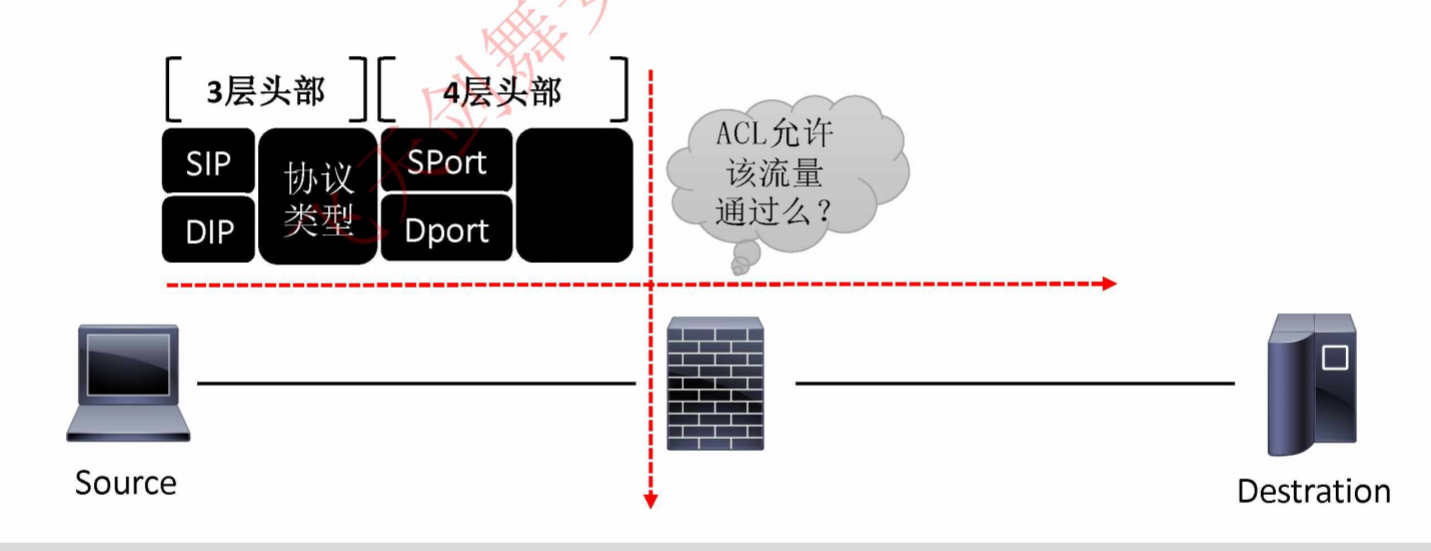

包过滤防火墙

第一代防火墙技术,基于网络层和传输层参数执行访问控制,以路由器和三层交换机的ACL 为代表

| 优势 | 限制 |

|---|---|

| 对静态的TCP和三层流量处理非常好 | 不支持动态应用 |

| 透明且高性能 | 需要专业知识 |

| 一般使用限制的访问控制技术 | 无法抵御深度攻击 |

| 依赖静态策略来做允许和拒绝数据包 |

实施 ACL 准则

ACL 可以应用再一台设备的多个接口

一个接口可以应用入站 ACL 和出站 ACL

ACL 采用自上而下进行匹配,匹配到符合的规则就进行操作,不在继续向下匹配

ACL 之间需要预留空间

ACL 编辑顺序

先将接口的 ACL 移除

然后对需要编辑的ACL 执行变更

然后再将 ACL 应用到接口

出战 ACL 只坚持穿越流量,不包括路由器自身发起的流量

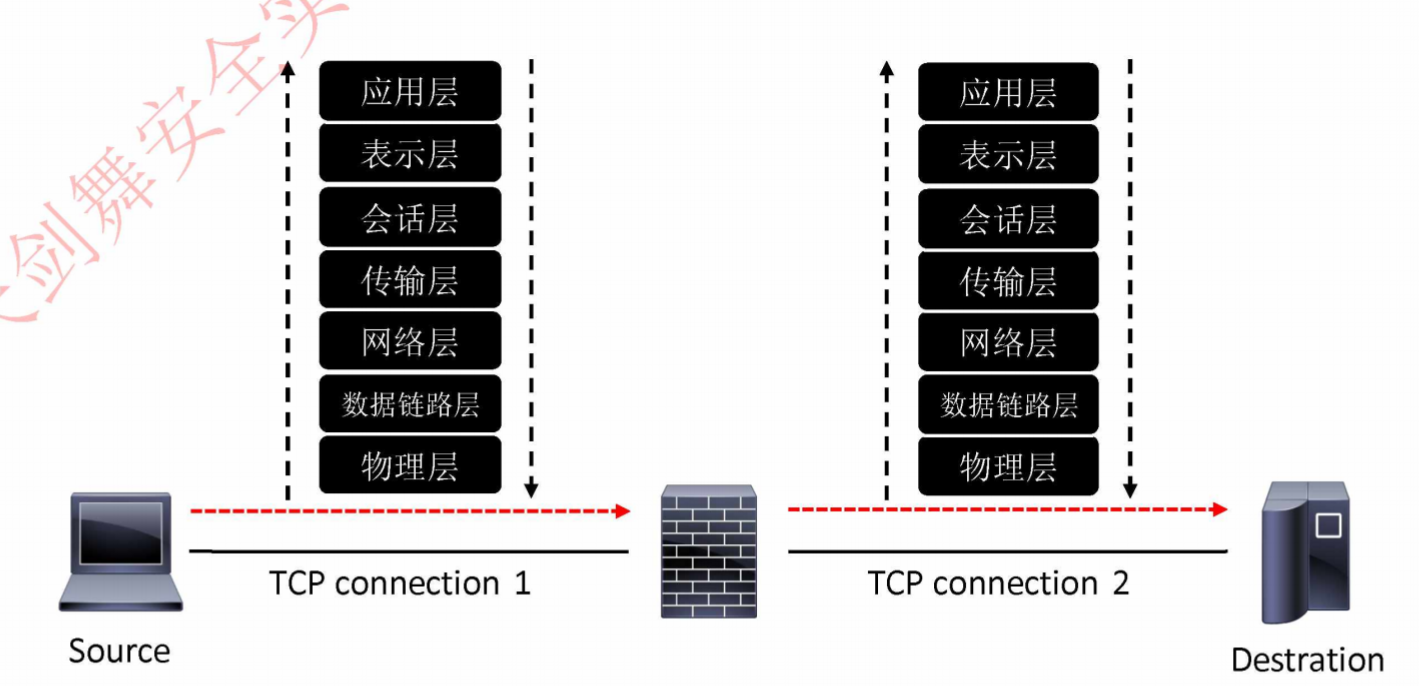

应用代理防火墙

又称应用层网关,大部分应用代理防火墙工作在 OSI 的应用层

| 优势 | 限制 |

|---|---|

| 3-7层可靠的访问控制技术 | 无法广泛支持所有的应用 |

| 能够采用限制和非限制的访问控制技术 | 非透明 |

| 针对协议进行规范化处理 | 不适合针对实时流量进行部署 |

| 深入和彻底的内容分析 |

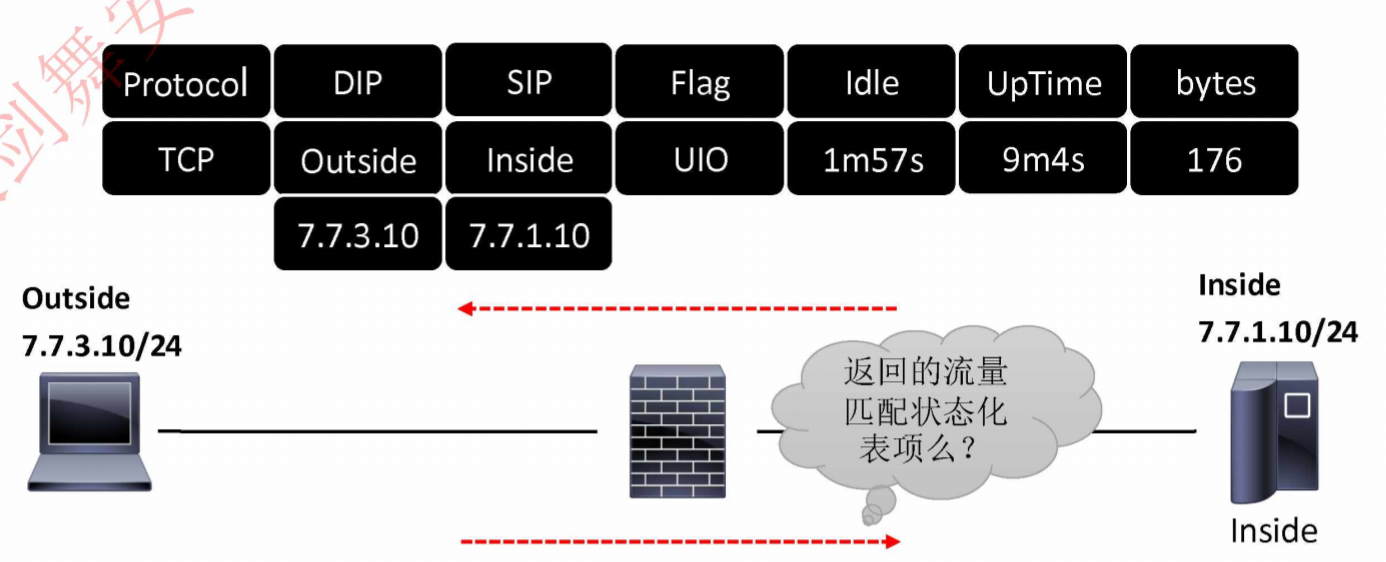

状态监控包过滤防火墙

通过记录“初始化流量”的相关参数,形成并维护“状态化表项”

基于状态话表项来放行返回流量

| 优势 | 限制 |

|---|---|

| 三到四层的访问控制技术 | 不能洞察5-7层内容 |

| 配置简单 | 应用流量被加密,亦无法支持动态应用协议 |

| 透明且高性能 | |

| 使用限制型访问控制技术 | |

| 支持动态应用协议 |

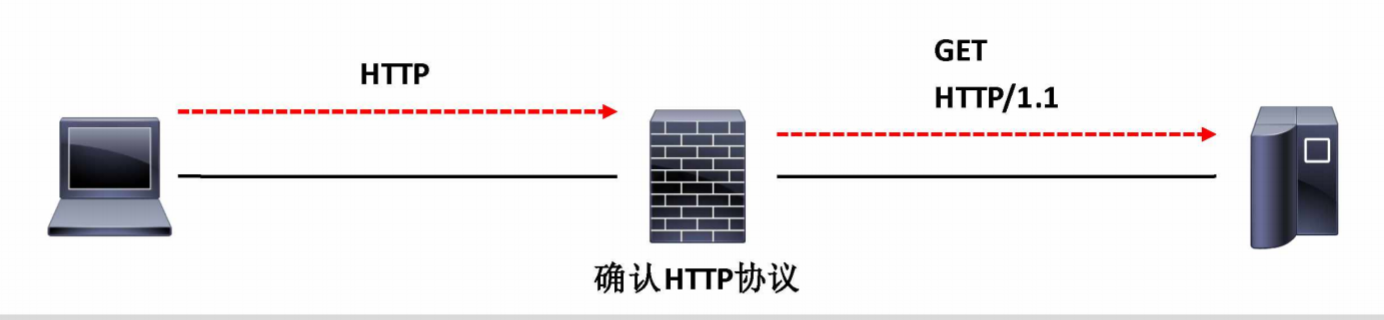

深度包检测

基于状态监控包过滤技术上,增加应用层监控的功能

| 优势 | 限制 |

|---|---|

| 3-7层的访问控制 | 应用层监控和控制影响性能 |

| 配置简单 | 缓存能力限制了深度内容分析 |

| 透明、中等性能 | |

| 使用限制访问控制技术 | |

| 支持动态应用协议 |

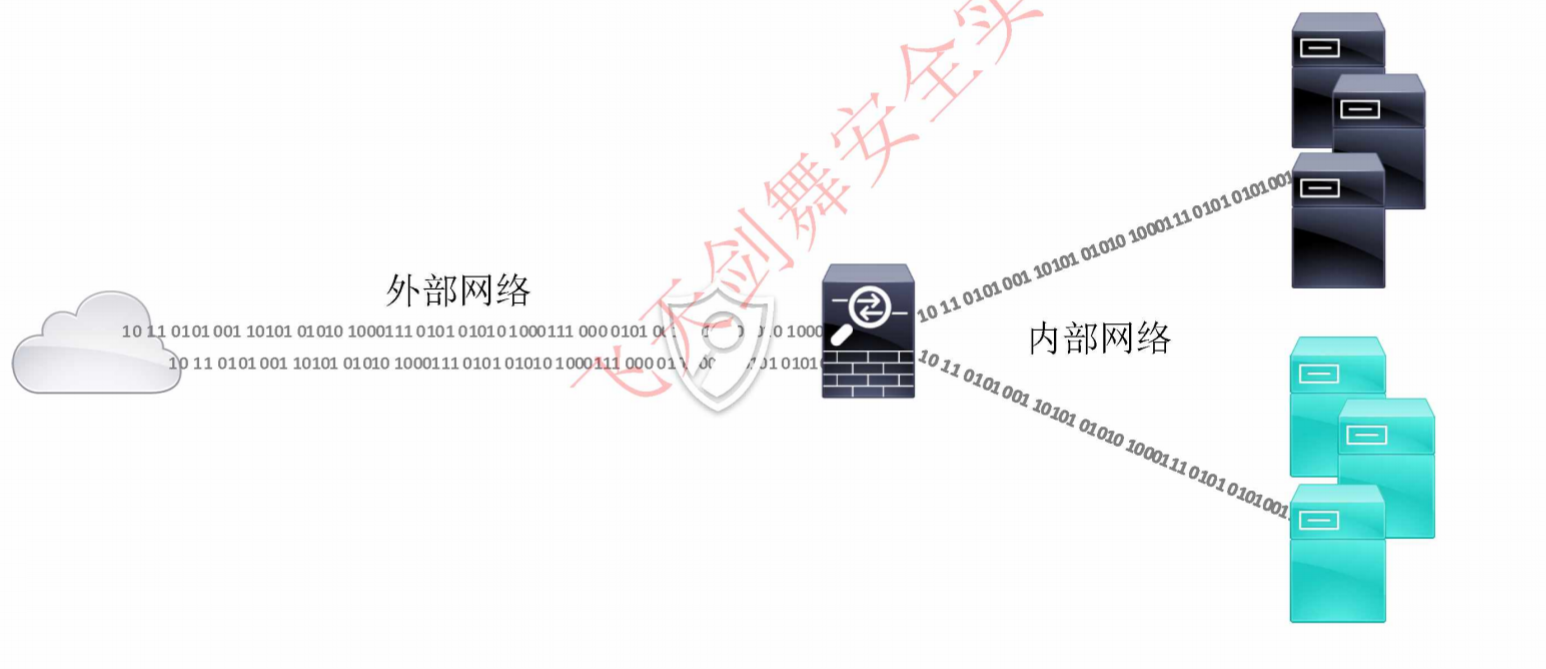

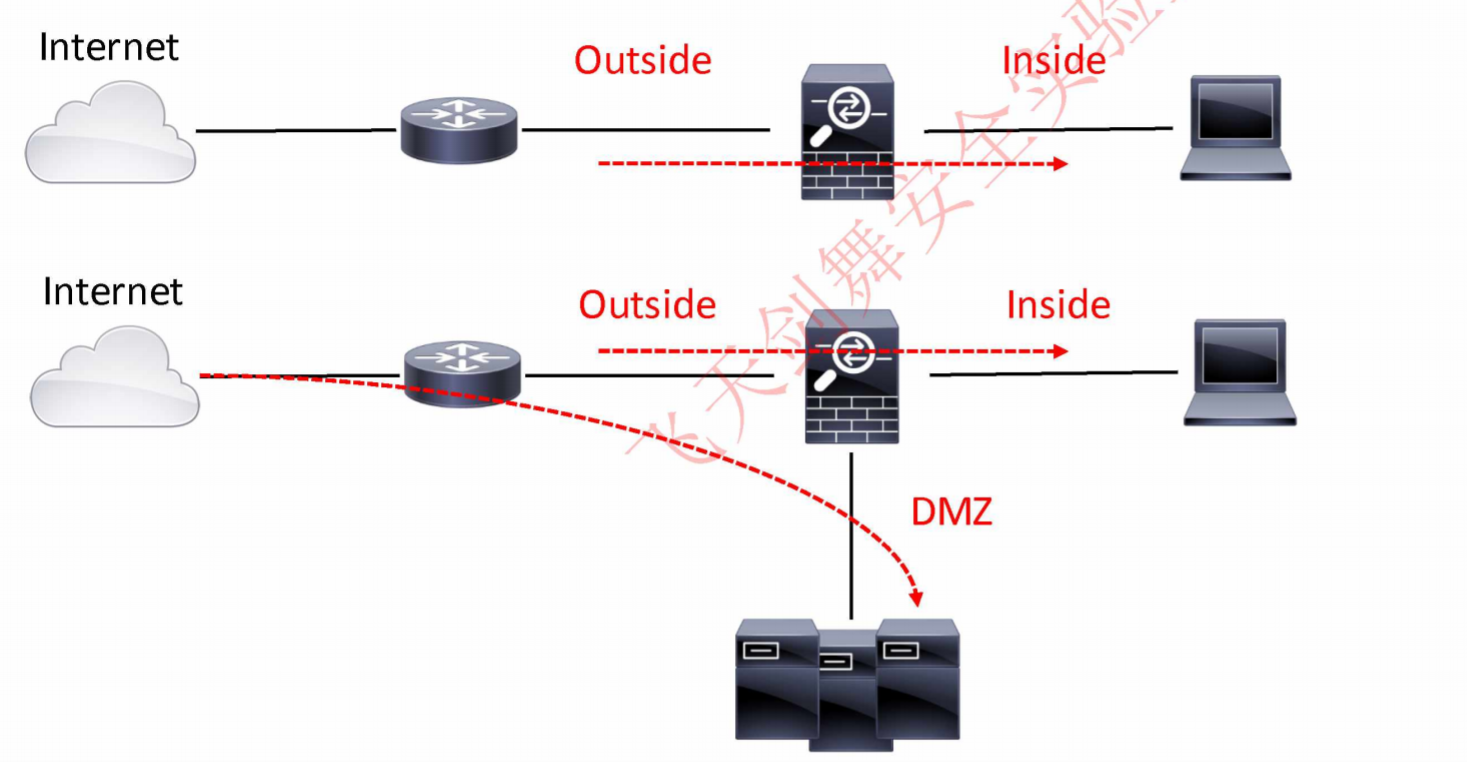

区域

根据网络可信度来划分区域,基于不同区域做不同的访问控制策略

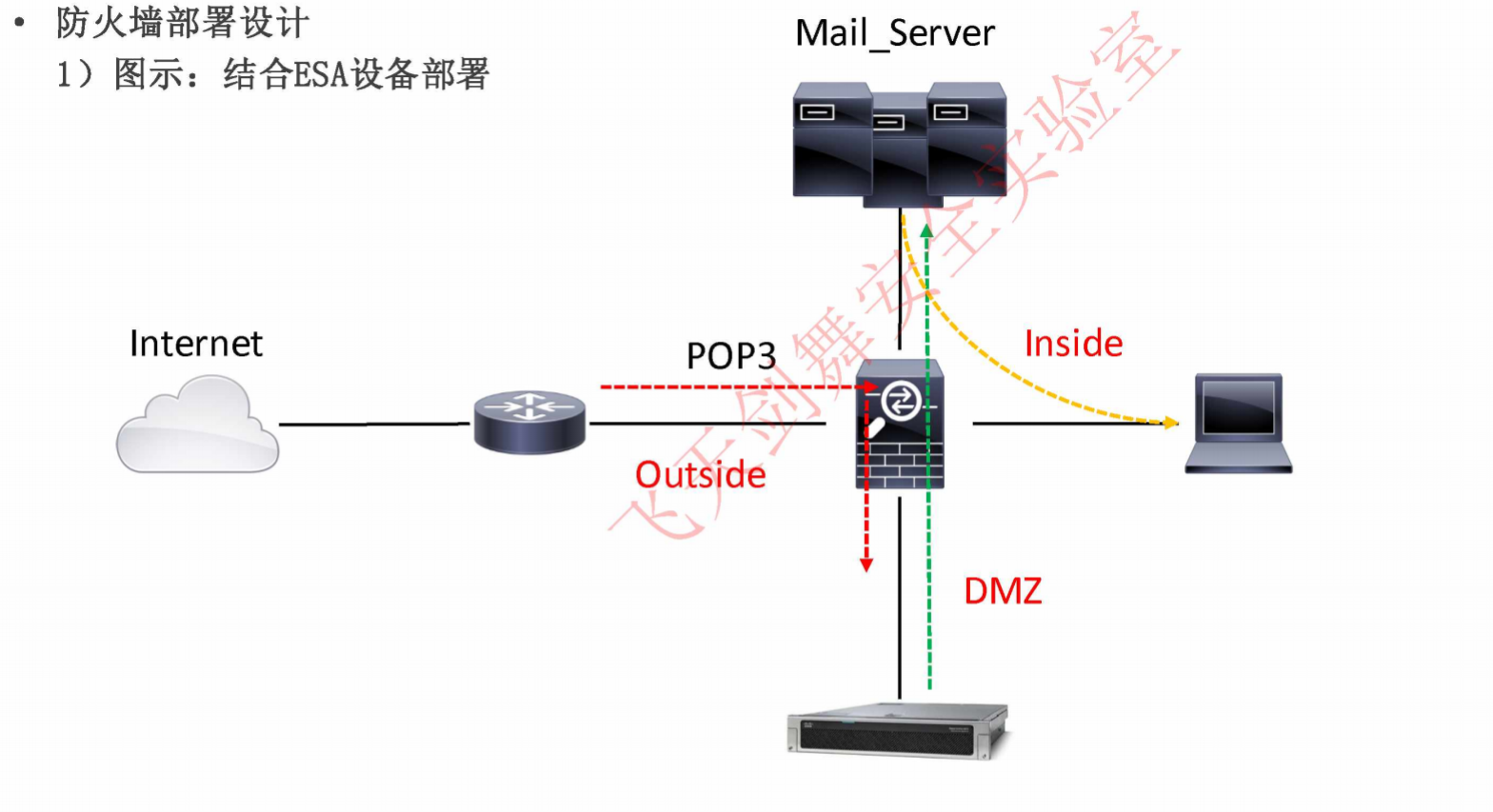

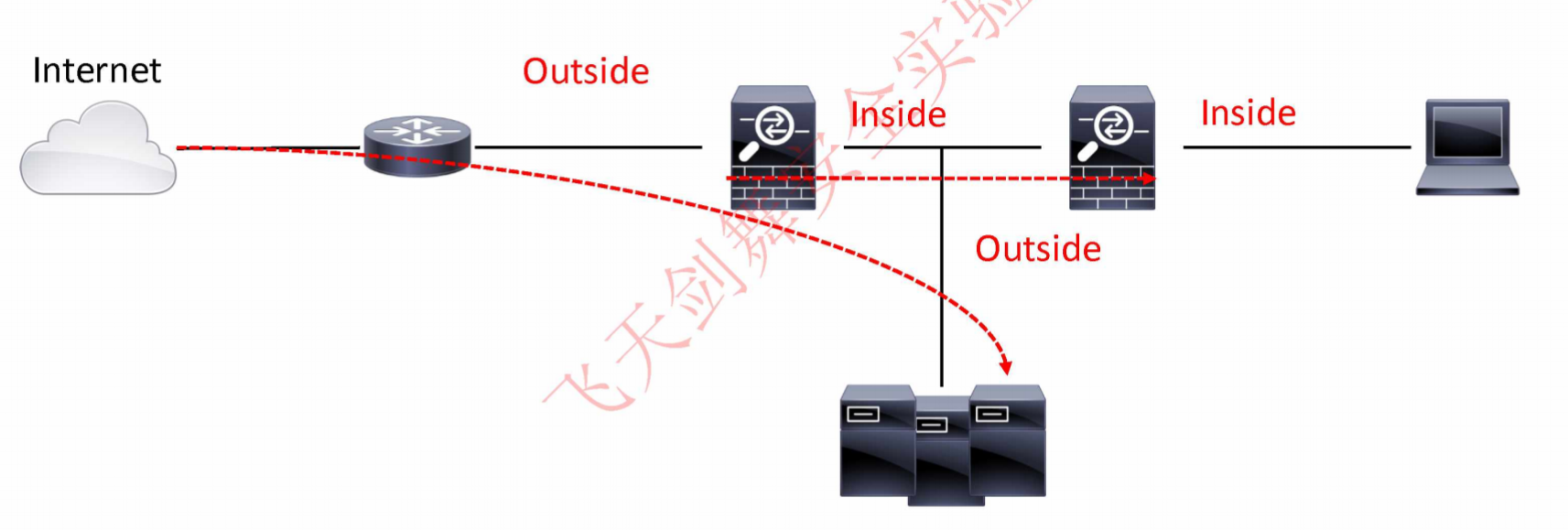

防火墙部署拓扑

异构防火墙

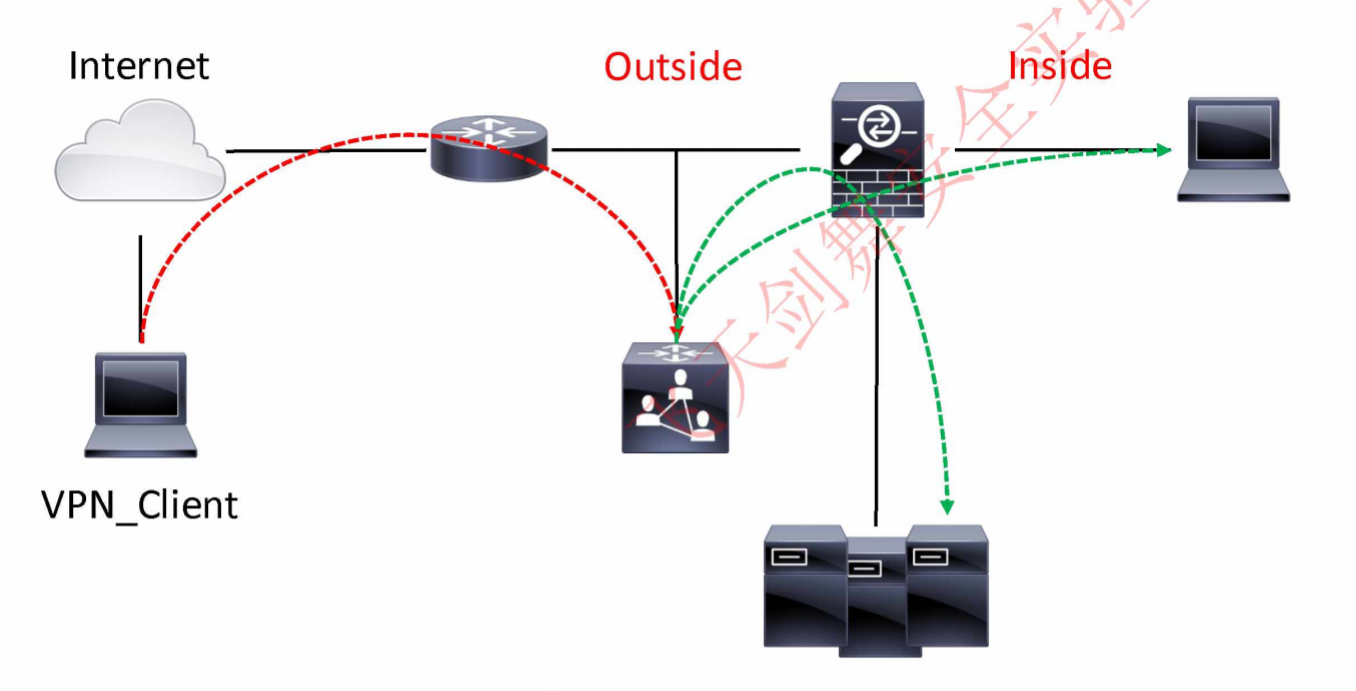

处理VPN流量的部署

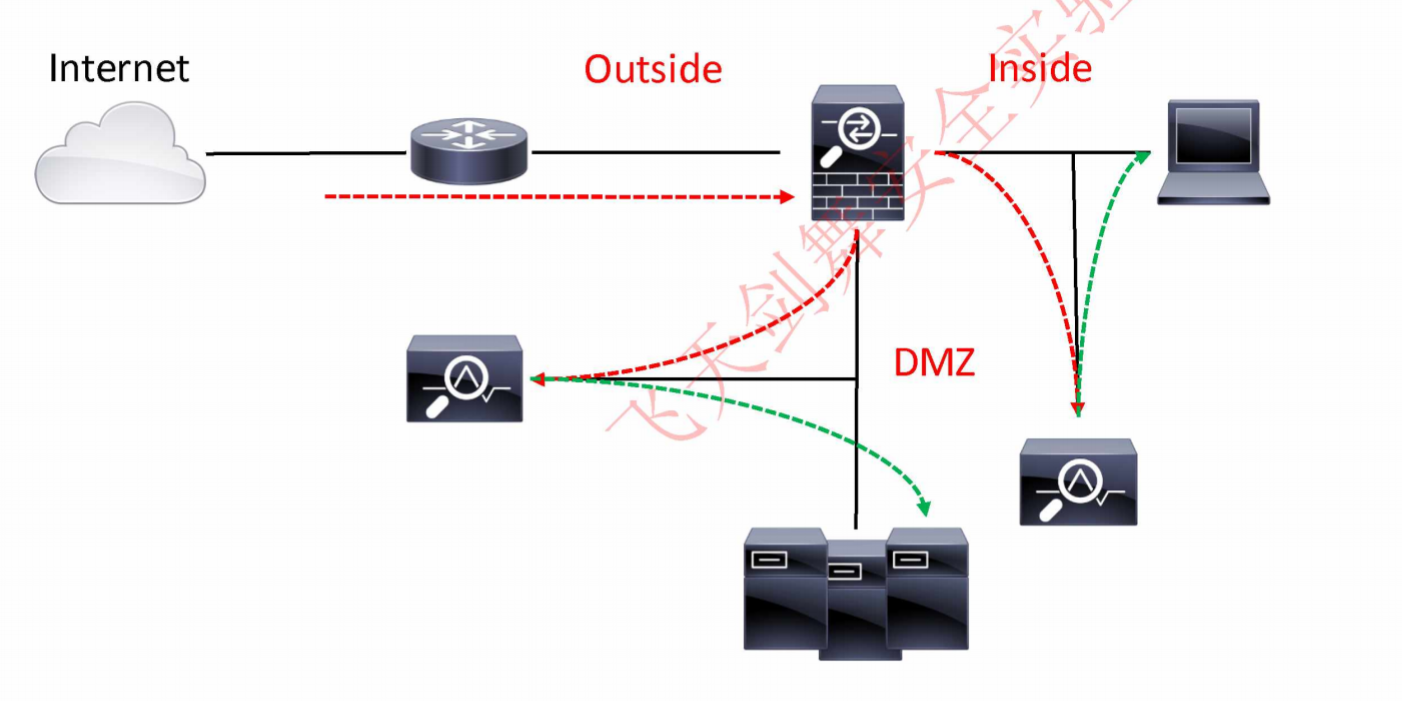

结合IPS 设备部署

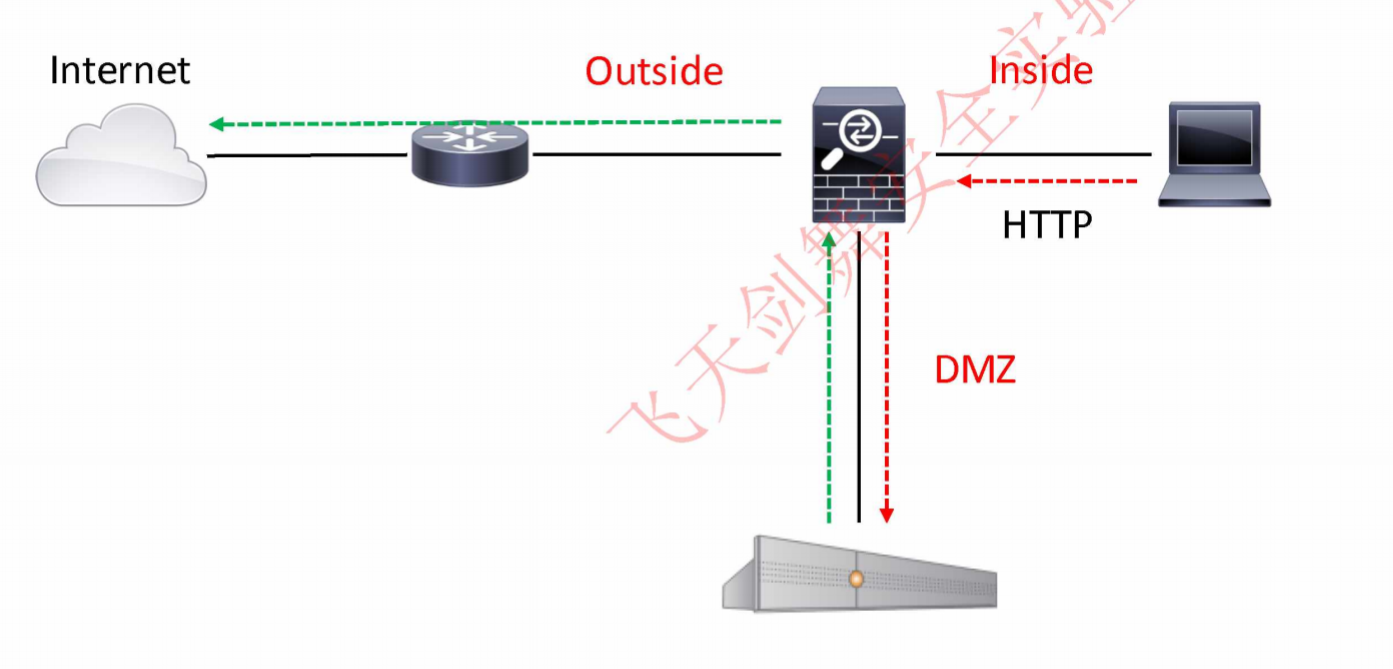

结合 WSA 设备部署