虚拟化防火墙需求

为客户提供子防火墙,不为客户提供物理防火墙,降低成本

管理校园,处于安全性考虑,将校园网分割成多个学生网络

同时管理多个防火墙,将所有防火墙策略集成到一个物理防火墙上

ASA 如何区分数据包是哪个墙的

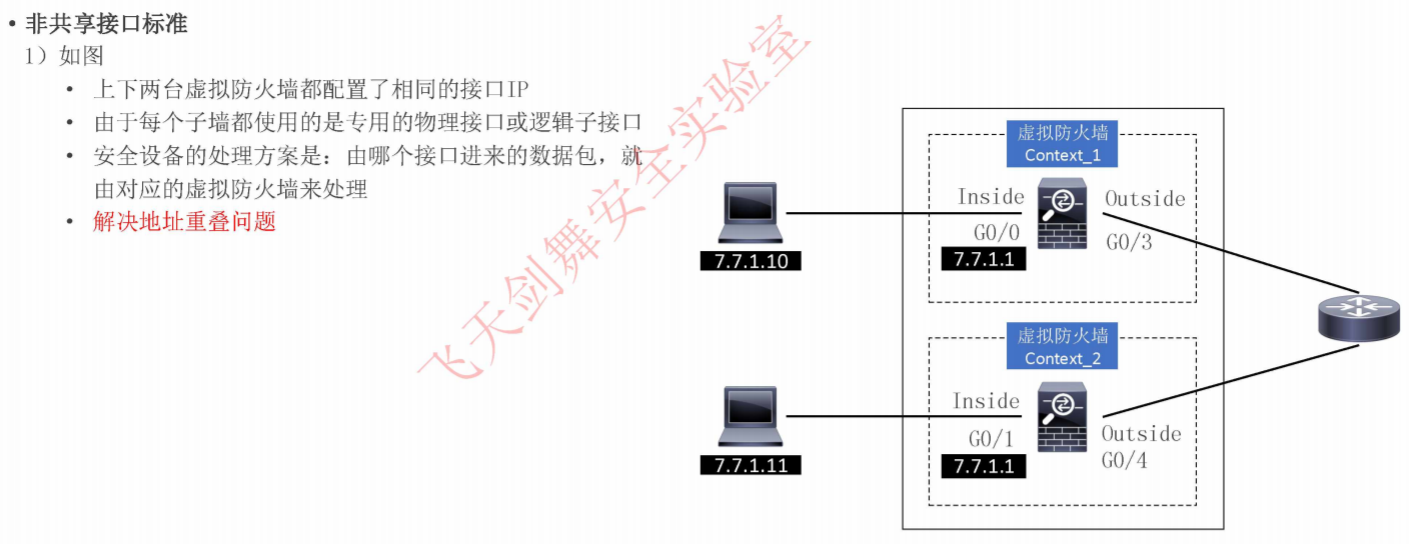

如果该接口只为一个墙提供服务,那么该接口下的所有数据包都被该墙所处理

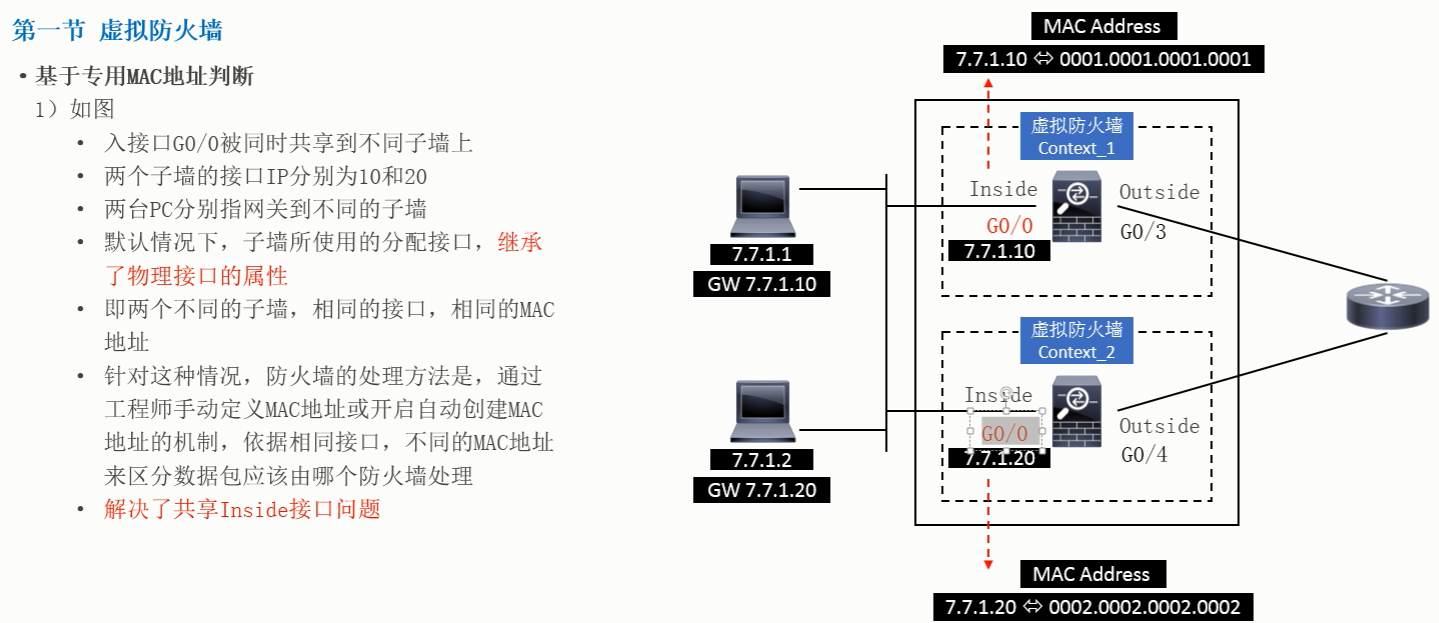

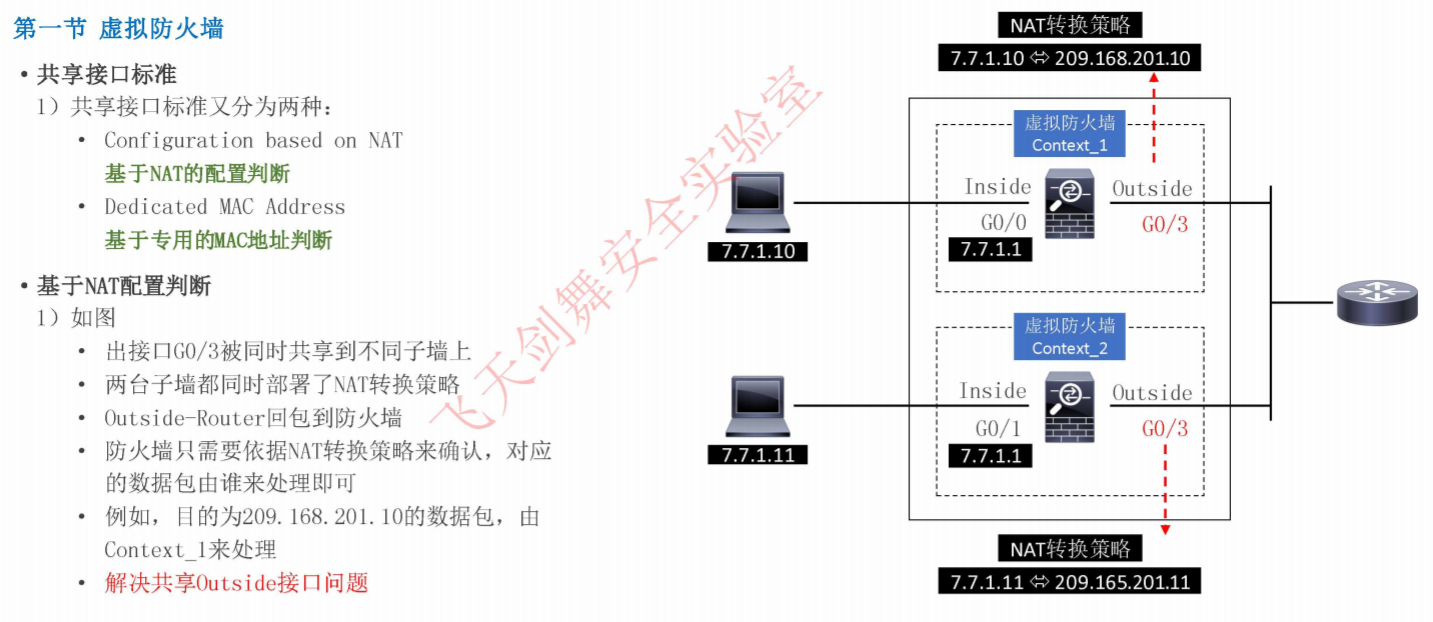

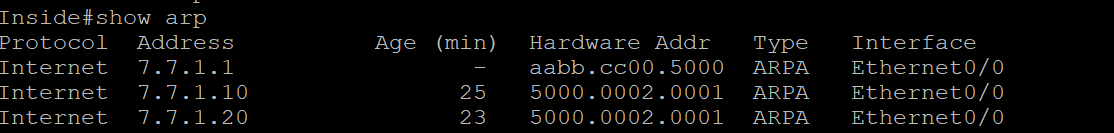

如果接口为共享接口,那么则根据MAC地址去区分

可以手工指定

自动分配

如果进行了NAT转换,也会根据NAT转换规则进行区分

分类

系统执行空间

无2/3层接口

主要用来安全防火墙定义属性和设置

定义虚拟防火墙名称

定义虚拟防火墙启动配置文件存放位置

分配接口给虚拟防火墙

分配资源给虚拟防火墙

管理虚拟防火墙

推荐将管理接口分配到管理墙,并通过配置管理IP来实现管理路由连通性

可以通过Telnet/SSH来管理设备

默认管理墙的命名为“admin”

管理墙也可以当作子墙来用(不推荐)

用户虚拟防火墙

几乎包含了独立防火墙的一切特性

动态路由

数据包过滤

网络地址转换

站点到站点VPN

单模防火墙与多模防火墙对比

虚拟防火墙配置方针

9.0.1 之前多模防火墙不允许混合,9.0.1 之后允许多模防火墙支持混合模式

首先应该改变防火墙的模式,并创建子墙

当使用透明多模防火墙时,不能使用共享接口

当共享接口(子接口)时,要为每个子防火墙的共享接口指定不同的mac地址

分配虚拟防火墙的资源,以防一个子墙耗尽整个防火墙的系统资源

ciscoasa(config)# class goldciscoasa(config-class)# limit-resource mac-addresses 10000ciscoasa(config-class)# limit-resource conns 15%ciscoasa(config-class)# limit-resource rate conns 1000ciscoasa(config-class)# limit-resource rate inspects 500ciscoasa(config-class)# limit-resource hosts 9000ciscoasa(config-class)# limit-resource asdm 5ciscoasa(config-class)# limit-resource ssh 5ciscoasa(config-class)# limit-resource rate syslogs 5000ciscoasa(config-class)# limit-resource telnet 5ciscoasa(config-class)# limit-resource xlates 36000ciscoasa(config-class)# limit-resource routes 5000ciscoasa(config-class)# limit-resource vpn other 10ciscoasa(config-class)# limit-resource vpn burst other 5# 资源限制ciscoasa(config)# mode multiple#切换为多模ciscoasa(config)# mode single#切换为单模ciscoasa(config)#admin-context admin# 创建一个管理墙ciscoasa(config)#context admin# 创建一个普通墙ciscoasa(config-ctx)#context admin# 进入管理墙ciscoasa(config-ctx)# changeto context admin# 在不同的墙之间切换ciscoasa(config-ctx)# changeto system# 切换回系统执行空间ciscoasa(config-ctx)#allocate-interface e0# 将接口分配给该墙(接口应该再系统执行空间下开启)ciscoasa(config-ctx)#config-url disk0:/admin.cfg# 定义该墙配置文件存储位置ciscoasa(config-ctx)#member gold# 调用资源配置ciscoasa(config-ctx)#allocate-ips sensor_name# 如果由ips模块,可以将模块分享给虚拟墙

若在不同的墙之间共用接口,会产生MAC地址重复的问题

mac-address auto