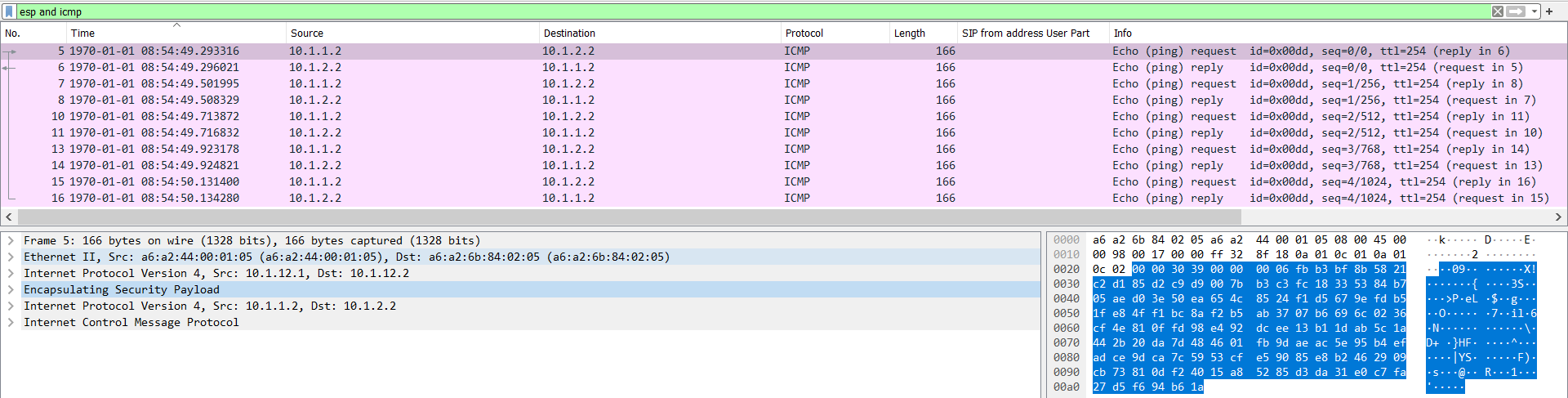

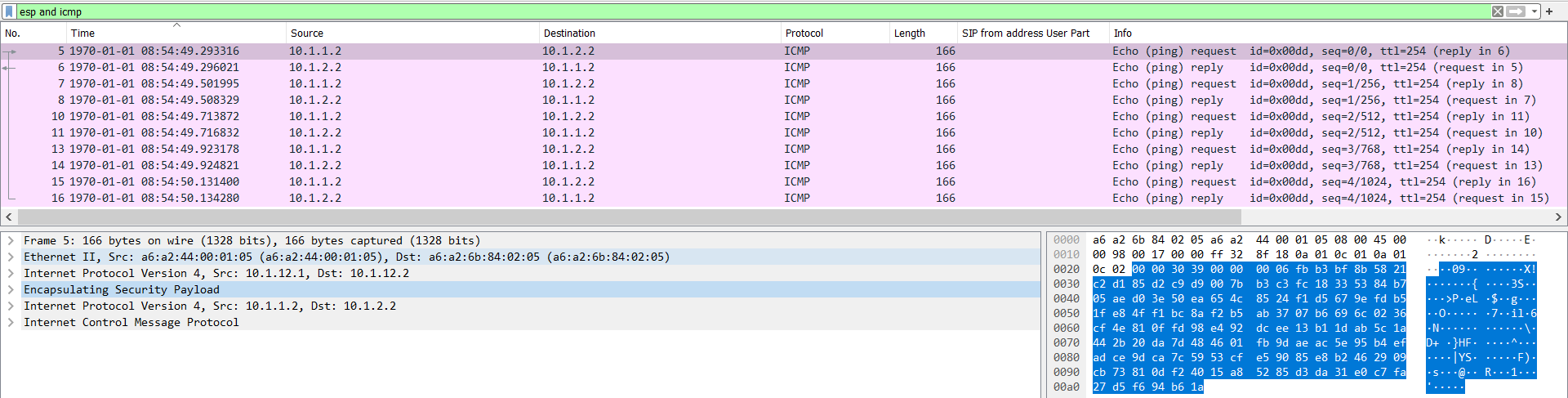

# 首先查看IPSec的信息:[R1]dis ipsec sa-------------------------------Interface: GigabitEthernet0/0/0------------------------------- ----------------------------- IPsec policy: map2 Sequence number: 10 Mode: Manual ----------------------------- Tunnel id: 0 Encapsulation mode: tunnel Path MTU: 1428 Tunnel: local address: 10.1.12.1 remote address: 10.1.12.2 Flow: as defined in ACL 3401 [Inbound ESP SA] SPI: 54321 (0x0000d431) Connection ID: 30064771072 Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1 No duration limit for this SA [Outbound ESP SA] SPI: 12345 (0x00003039) Connection ID: 30064771073 Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1 No duration limit for this SA[R1]

1.配置逻辑

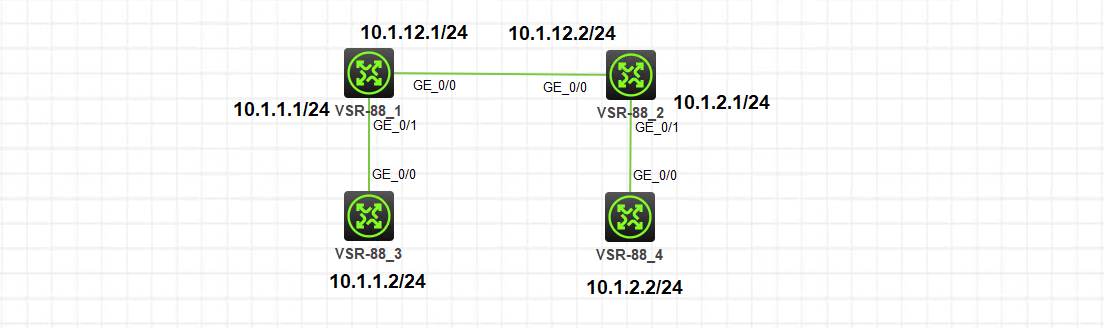

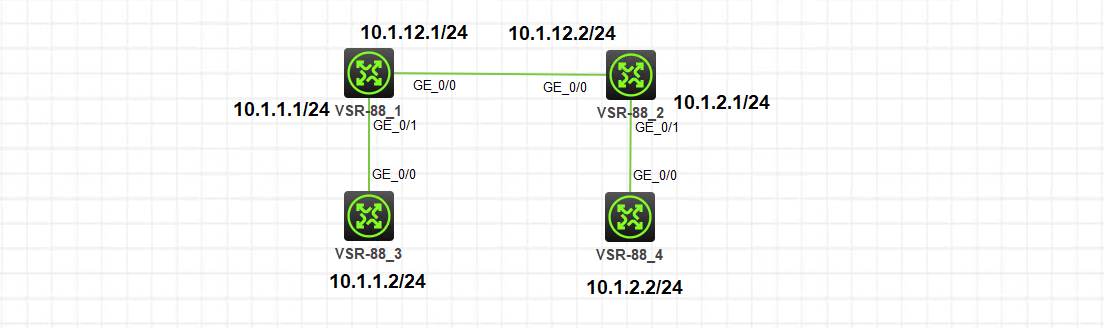

# 1. topo描述:

VSR-88-1 和 VSR-88-2两个路由器,地址分别为:10.1.12.1/24 和 10.1.12.2/24。

VSR-88-3 和 VSR-88-4两个路由器,地址分别为:10.1.1.2/24 和 10.1.2.2/24。 # 这里需要注意的是使用路由器模拟的主机需要加一条默认路由:ip route-static 0.0.0.0 0 10.1.1.1

2.VSR-88-1配置解释

# 1.配置到PC的接口:

interface GigabitEthernet0/0/1 # 配置到PC侧接口

port link-mode route

combo enable copper

ip address 10.1.1.1 255.255.255.0 # 地址信息:10.1.1.1/24

#

# 2.配置到对端IPSec的接口:

interface GigabitEthernet0/0/0 # 对对端IPSec设备接口

port link-mode route

combo enable copper

ip address 10.1.12.1 255.255.255.0

ipsec apply policy map2 # 引用policy map2

#

# 3.配置到对端PC的静态路由:

#

ip route-static 10.1.2.0 24 10.1.12.2

#

# 4.配置对应的ACL,供后边调用:

acl advanced 3401

rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 # 注意这里是反掩码

#

# 5.配置加解密对应的算法:

#

ipsec transform-set tran1

esp encryption-algorithm aes-cbc-128

esp authentication-algorithm sha1

# 6.配置policy map2:

#

ipsec policy map2 10 manual

transform-set tran1 # 引用对应的算法

security acl 3401 # 引用对应的ACL

remote-address 10.1.12.2 # 配置IPSec的对端设备地址

sa spi inbound esp 54321 # 配置ESP协议的入方向SPI为54321。SA由一个三元组来唯一标识,这个三元组包括SPI(Security Parameter Index,安全参数索引)、目的IP地址和安全协议号。 其中,SPI是用于标识SA的一个32比特的数值,它在AH和ESP头中传输。

# 配置ESP协议的认证密钥和加密密钥(以十六进制方式、出方向和入方向均需配置)

sa hex-key authentication inbound esp simple 7c4a8d09ca3762af61e59520943dc26494f8941b

sa hex-key encryption inbound esp simple 7c4a8d09ca3762af61e59520943dc262

sa spi outbound esp 12345 # 配置ESP协议的出方向SPI为12345。SA由一个三元组来唯一标识,这个三元组包括SPI(Security Parameter Index,安全参数索引)、目的IP地址和安全协议号。 其中,SPI是用于标识SA的一个32比特的数值,它在AH和ESP头中传输

# 配置ESP协议的认证密钥和加密密钥(以十六进制方式、出方向和入方向均需配置)

sa hex-key authentication outbound esp simple 7c4a8d09ca3762af61e59520943dc26494f8941a

sa hex-key encryption outbound esp simple 7c4a8d09ca3762af61e59520943dc261

#

具体可参考:D:\Kubernetes Network Course\04.Kubernetes Network\02.Kubernetes Network Cilium\7.CNI-Cilium Service Mesh\00.Service Mesh-IPSec