Zeus PIF - 试图击败您的安全软件的不断变化的菌株

Websense Security Labs™ 发现了一种执行信息窃取程序的 Zeus 毒株,该程序似乎是先前出现的 Zeus 变种的“DNA”的进化。我们将要描述的活动中的 Zeus 变种似乎也在使用 Zeus 滴管,它使用隐藏的 Windows ‘PIF’ 文件扩展名——这种文件扩展名在很多年前很流行,当时通常与病毒有关,这似乎正在卷土重来。

Websense® ThreatSeeker® Intelligence Cloud在过去几个月中一直在跟踪恶意低容量电子邮件活动,该活动利用漏洞利用和社会工程技巧来传播不断演变的 Zeus 银行恶意软件品种。具体来说,在活动中发现的 Zeus 变种已被视为持续发展并调整其方法以实施信息窃取程序(又名“挂钩 程序”),这些程序是先前被称为“ Zberp ”的变种的直接演变。这一趋势表明,人们一直在努力逃避客户端安全软件的检测。

在此博客中,我们将查看一些电子邮件示例,并对作为该活动一部分的诱饵电子邮件进行原型设计。此外,我们将看看我们认为在活动中看到的 Zeus 应变背后的参与者如何持续修改 Zeus 的挂钩程序,并采用其他策略来逃避客户端安全软件和基于网络的检测安全软件。

诱饵电子邮件

诱饵电子邮件通常包含旨在诱使目标从 URL 下载和运行文件的主题。例如,已看到消息包含以下主题:“来自传真 # 的 eFax 消息”、“付款确认”、“待处理的消费者投诉”、“包裹递送失败””等。电子邮件不包含文件附件,而是一个指向 ZIP 文件的 URL 链接,该文件包含一个 PIF 文件,即 Trojan Zeus Dropper。PIF 是另一个可执行扩展名(如 .exe 等),它像其他可执行文件一样运行。PIF 文件的直接优势之一是即使 Windows 配置为显示已知文件类型的文件扩展名,扩展名也是隐藏的。在此活动中使用 PIF 文件的另一个直接优势是诱饵以“PDF”文件形式发送,实际上是 PIF 文件,这是直接试图欺骗用户以防他们能够看到扩展名。

起初,我们很惊讶地看到 PIF 文件与该活动一起使用,因为 PIF 文件通常与多年前存在的旧病毒威胁相关联,而现代恶意软件并不经常使用文件扩展名。创建 PIF 文件(程序信息文件)是为了提供特定的功能,这些功能定义了给定 DOS 程序的运行方式。PIF 由 Windows 的 ShellExecute 函数分析,并按其内容而不是扩展名指定运行,这使得它们便于在社会工程技巧中使用,因为它们的文件扩展名不会出现在目标上,这提高了目标翻倍的机会-单击试图运行它的文件,从而被感染。

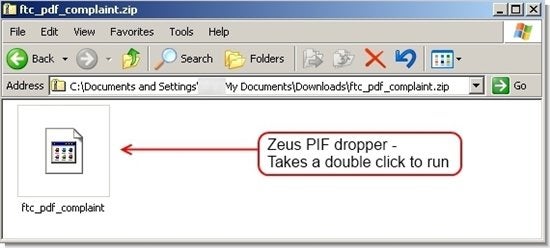

Zeus dropper 里面的 ZIP 文件示例

诱饵电子邮件的内容似乎质量很好。这些消息不包含拼写错误,有时还包括图片,以便显得更有说服力(下面包含一些示例截图)。导致 Zeus Droppers 的消息中使用的 URL 似乎有两种:有些是仅注册了几天的 URL,有些是利用受感染的网站。Zeus PIF dropper 文件,正如现代恶意软件中常见的那样,似乎是“加密的”,这是一个用于描述文件被“重新打包”以逃避防病毒检测和其他文件扫描解决方案的术语。

上周,我们使用吸引加拿大目标的电子邮件主题观察了此活动,我们注意到删除的 Zeus 变体专门针对加拿大银行(下一节中将对此进行更多介绍)。

以下是一些 VirusTotal 对包含在此活动中的 Zeus PIF Dropper 的引用以及它们所属的诱饵电子邮件的屏幕截图:

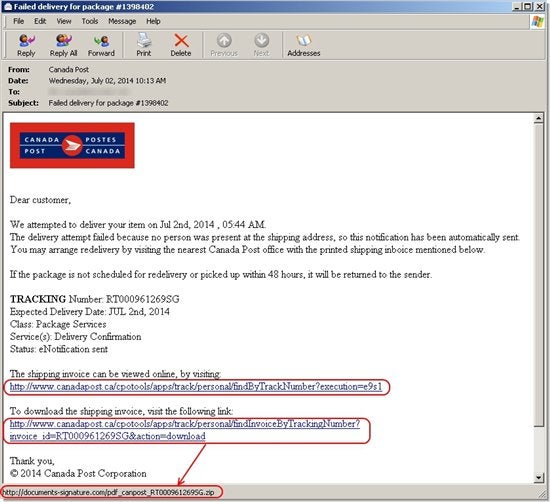

电子邮件主题: 包裹递送失败 #1398402

文件名: pdf_canpost_RT000961269SG.zip

病毒总检出率:2%。

ThreatScope 分析: 链接

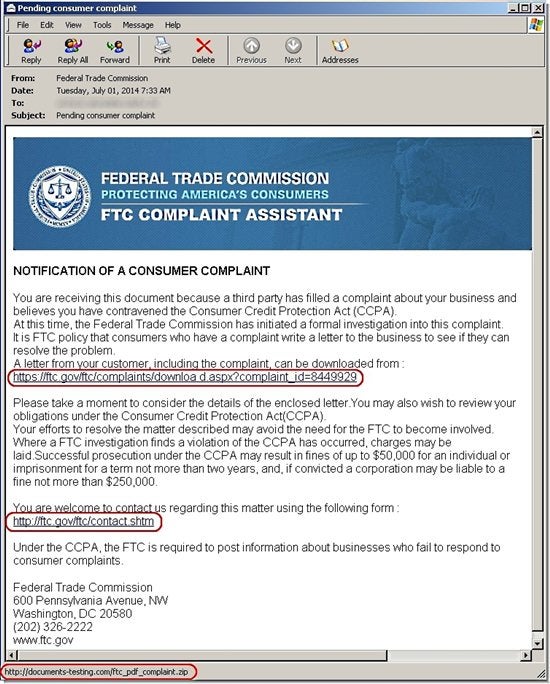

电子邮件主题: 待处理的消费者投诉

文件名: ftc_pdf_complaint.zip

病毒总检出率: 11%

ThreatScope 分析: 链接

电子邮件主题: 您的订单 #742830017 - 已处理

文件名: pdf_ticket_QB742830017CA.zip

病毒总检出率: 9%

ThreatScope 分析: 链接

诱饵电子邮件示例

挂钩检测规避演进

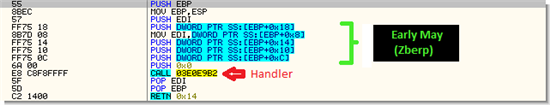

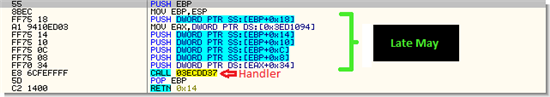

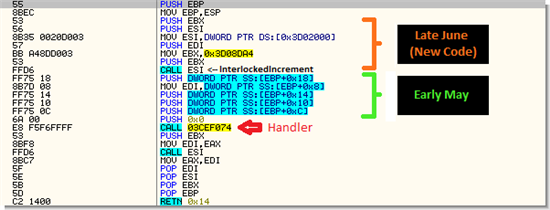

深入了解整个活动中传播的 Zeus 二进制文件显示了为逃避客户端安全软件所做的努力,尤其是旨在警告“恶意钩子”的安全软件——恶意软件插入程序的计算机上的位置旨在窃听浏览器等合法进程。一个有趣的观察是,该代码似乎是 Zeus 变体“ Zberp ”使用的“挂钩”程序的演变‘。

除了“挂钩”更改之外,有趣的是,配置文件的格式是对常见 Zeus 变体使用的格式的修改。在以下屏幕截图中,您可以看到一个快照系列,该系列代表了与“Zberp”相比,该活动中的 Zeus PIF 变体发现的旨在逃避检测的不断变化模式的演变:

挂钩进化:

SSL 内容检查越来越重要

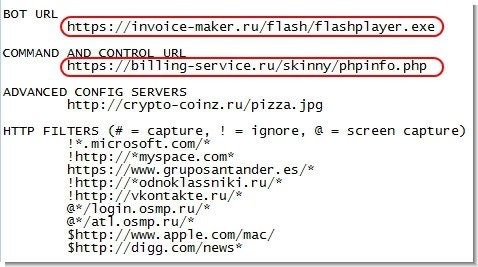

在解密此活动中使用的 Zeus 配置文件后,很明显该机器人使用 HTTPS与其命令和控制服务器进行通信并“呼叫” 。Zeus 配置文件包含许多指示使用 HTTPS(HTTP + SSL 加密)的条目。下面的屏幕截图显示了机器人调用以下载更新的 URL,以及机器人调用以丢弃被盗信息的 URL。

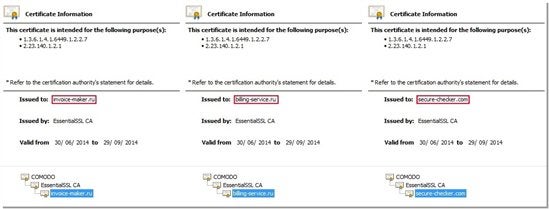

在查看命令和控制域后,发现它们都拥有来自名为“ Comodo Essential SSL‘(见下面的证书截图)。现代浏览器通常通过警告和阻止对网站的访问来为浏览用户提供一层防御不受信任的证书,但不幸的是,在这种情况下并非如此。这为该活动背后的参与者提供了另一层弹性和匿名性,因为他们的恶意域似乎更受信任,同时由于网络通信由 SSL 加密,因此对检查提出了更大的挑战。这可以解释为什么我们为此博客研究的变体涉及的域检测率低:

- hxxps://billing-service.ru/skinny/phpinfo.php - VirusTotal 检测率: 4%。

- hxxps://invoice-maker.ru/flash/flashplayer.exe - VirusTotal 检测率: 2%

- hxxp://crypto-coinz.ru/pizza.jpg - VirusTotal 检测率: 2%

- hxxps://secure-checker.com - VirusTotal 检测率: 2%

您可能会问自己,为什么 SSL 检查很重要?想象一下,您的网络上有一个沙箱,用于检查通过您的网络的可执行文件。如果您的沙盒解决方案不使用 SSL 检查,它将看不到已通过使用 SSL 加密的网络的文件。在这种情况下,机器人可以通过使用 SSL 下载可执行文件来更新自身,这将击败任何不使用 SSL 检查的沙箱。例如: hxxps://invoice-maker.ru/flash/flashplayer.exe 。

Zeus PIF 变体配置文件

命令和控制服务器使用的有效证书

Zeus 配置文件和针对加拿大多家银行的网络注入列表

Websense 客户可以通过我们的高级分类引擎ACE在以下详述的阶段免受这种威胁 :

- 第 2 阶段(引诱)– ACE 防止包含威胁的引诱电子邮件。

- 第 4 阶段(漏洞利用工具包)– ACE 对试图传递威胁的漏洞利用代码进行实时检测。

- 第 5 阶段(有效负载)——ACE 检测到此威胁传递的恶意有效负载;Websense® TRITON® ThreatScope™支持 SSL 检查

- 第 6 阶段(Call Home)——ACE 实时检测与相关 C&C 的通信,由 SSL 检查支持。

结论

在这篇博客中,我们介绍了一个恶意电子邮件活动,该活动使用了一种不断演变的臭名昭著的 Zeus 恶意软件。该活动已经持续了数月,爆发的少量攻击已经演变为逃避客户端安全软件采用的检测。这场运动背后的参与者似乎很精明,并且知道需要什么来适应耐用性并维持他们的主要犯罪工具 Zeus 机器人“更长时间”未被发现的秘密活动。该活动背后的参与者的坚持体现在他们不断努力改变和修改 Zeus 机器人的“DNA”以避免被发现,并利用其他技术,如利用 SSL 维持持续时间和他们的竞选活动取得成功,

我们还设法在进化方面将先前观察到的“ Zberp ”宙斯菌株与这次运动联系起来。这表明“猫捉老鼠”的游戏一直在继续。由于 Zeus 源代码早在 2011 年就被 泄露 ,许多不断演变的机器人变体开始由不同的网络犯罪集团产生。新变体被赋予了不同的名称,我们相信变体列表将会增加。乍一看可能完全不同的菌株,通常以熟悉的宙斯为核心。跟踪和剖析恶意软件的演变使我们能够准确地了解随之而来的技术挑战以及阻止它所需的条件。