AutoResponder

它是什么?

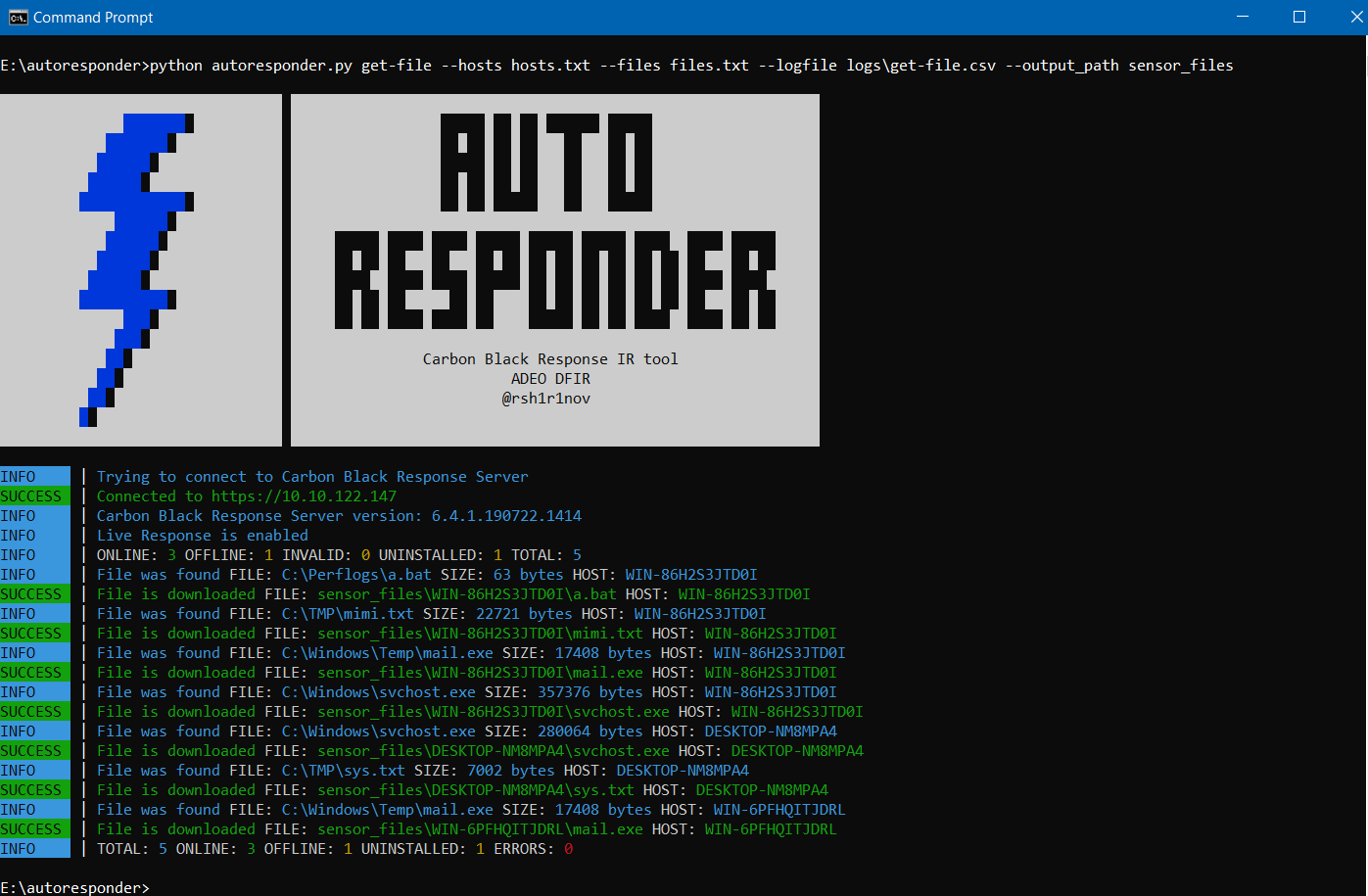

AutoResponder 是一种工具,旨在帮助人们在 Carbon Black Response 的强大功能的帮助下执行他们的事件响应任务,而不会给 IT/系统/网络团队带来太多麻烦。

它能做什么?

| 模块 | ✔️/❌ |

|---|---|

| 删除文件 | ✔️ |

| 删除注册表值 | ✔️ |

| 删除 Win32 服务条目 | ✔️ |

| 删除计划任务条目 | ✔️ |

| 详细的传感器列表导出 | ✔️ |

| 查找文件 | ✔️ |

| 查找注册表值 | ✔️ |

| 下载文件 | ✔️ |

| 下载 Win32 服务条目列表 | ✔️ |

| 下载计划任务条目列表 | ✔️ |

| 下载 WMI 条目列表 | ✔️ |

| 隔离/单隔离传感器 | ✔️ |

| 杀死正在运行的进程 | ✔️ |

| 重启传感器 | ✔️ |

| 重启端点 | ✔️ |

| 生成 CSV 报告 | ✔️ |

| 使用 THOR APT Scanner 扫描收集的二进制文件 | ✔️ |

| 删除 WMI 条目 | ❌ |

| 解决整个案件并生成一份不错的报告,这样我们都可以喝杯冰镇啤酒 | ❌ |

它是给谁的?

| 你是一个 | ✔️/❌ |

|---|---|

| 政府机关 | ✔️ |

| 国家机构 | ✔️ |

| 银行 | ✔️ |

| 公共/私人机构 | ✔️ |

| 将 Carbon Black Response 作为 EDR 产品安装在环境中的公司 | ✔️ |

| 一家从事事件响应的公司 | ✔️ |

| 启动?(怀疑) | ✔️ |

| 不知道什么是Carbon Black的人 | ❌ |

如何?

对于那些不熟悉 Carbon Black Response 的人来说,它是一款非常了不起的产品,它以自己独特而令人敬畏的方式为事件响应案例提供解决方案。Carbon Black Response 有一个 python API 集成,可以帮助人们自动化他们的任务——节省大量时间。所以你在这个项目中看到的只是 python API 的魔力——不多也不少。

但为什么..?

在过去的几个月里,我们的团队不得不处理很多事件响应案例。尽管我们像冠军一样度过了难关,但我注意到我们的团队一直在努力与客户的 IT/系统/网络团队进行沟通,当他们进行单个文件搜索时会导致数周的时间。因为我们是 Carbon Black 的事件响应合作伙伴,并且因为我们在涉及的大多数情况下都大量使用 Carbon Black Response,所以我决定编写一个工具来帮助我们的团队在很短的时间内完成非常大的任务,并且最少他人的帮助。

有什么大不了的?还有其他工具和人员

很公平,现在,想象一个场景,数百个端点被攻破,攻击者在所有端点上都建立了持久性并丢弃了大量文件。这是多么巧合 - 整个 IT 团队决定去度假,没有人回到办公室来处理事件,并且域管理员想要为他键盘上按下的每个键归档一份文件 - 提高你识别和识别的能力消除对受损系统的威胁。祝你好运!(真实故事顺便说一句)

我该如何使用它?

代码是用 python3 编写的,所以 3.4 以上的任何版本都可以

- 下载 zip 存档或执行git clone

- 安装所需的模块“

pip3 install -r requirements.txt” 配置Carbon Black API => https://cbapi.readthedocs.io/en/latest/

THOR 扫描

要使用 THOR 扫描二进制存储库,您只需要

获取thor linux包

- 添加有效许可证(不支持试用许可证)

- 将 THOR 目录上传到您要扫描的 CBR 服务器(Master 在单个环境中,Minion 在集群环境中)

- 运行 run-thor 模块

特别感谢

非常感谢https://twitter.com/harunglec对多线程模块的帮助。

您可以使用 THOR APT Scanner 扫描包含由 CBR 收集的可执行文件的整个二进制存储库。https://twitter.com/thor_scanner附言

这只是一个 python 代码 - 这意味着您可以根据需要随意修改它。请将任何问题报告给 => https://github.com/lawiet47/autoresponder/issues

当前模块都已针对将 Windows 作为操作系统环境的传感器进行了测试。但是你也可以在 linux 上试一试。