- SECTORF01 GROUP 网络间谍活动的增长">SECTORF01 GROUP 网络间谍活动的增长

- DLL旁加载

- 详细加载流程

- 1:Microsoft Office Word (WINWORD.EXE)

- 2:Windows Search (SearchIndexer.exe)

- 3:Windows Search (SearchProtocolHost.exe)

- 4:Google Update (GoogleUpdate.exe)

- 5:Adobe AcroTranscoder (AcroTranscoder.exe)

- 6:Adobe Flash Player Control Panel Applet (FlashPlayerApp.exe)

- 7:Adobe Acrobat 3D Utility (A3DUtility.exe)

- 8:WeChat (WeChat.exe)

- 9:Coc Coc Browser Update (CocCocUpdate.exe)

- 10:360 安全浏览器 (360 安全浏览器) (360se.exe)

- 11:360软件管家 (360 Software Manager) (SoftManager.exe)

- 12:Neuber Software Typograf font manager (FontSets.exe)

- 13:McAfee VirusScan On-Demand Scan(mcods.exe)

- 14: McAfee Oem Module(mcoemcpy.exe)

- 15:Symantec Network Access Control (rastlsc.exe)

- 16: Kaspersky Anti-Virus Installation assistant host (avpia.exe)

- 17:Kaspersky Light Plugin Extension Registrar(插件设置.exe)

- 18:Avast Antivirus remediation (wsc_proxy.exe)

SECTORF01 GROUP 网络间谍活动的增长

DLL旁加载

SectorF01 组用于“DLL 侧加载”的正常程序文件如下所示:

- Microsoft Office Word (WINWORD.EXE)

- Windows Search (SearchIndexer.exe)

- Windows Search (SearchProtocolHost.exe) • Google Update (GoogleUpdate.exe)

- Adobe AcroTranscoder (AcroTranscoder.exe)

- Adobe Flash Player Control Panel Applet (FlashPlayerApp.exe)

- Adobe Acrobat 3D Utility (A3DUtility.exe)

- 微信 (微信.exe)

- Coc Coc Browser Update (CocCocUpdate.exe)

- 360安全浏览器 (36.exe 0安全浏览器)

- 60软件管家.exe (360 Software Manager)

- Neuber Software Typograf font manager (FontSets.exe)

- 迈克菲病毒扫描按需扫描 (mcods.exe)

- 迈克菲 Oem 模块 (mcoemcpy.exe)

- 赛门铁克网络访问控制 (rastlsc.exe)

- 卡巴斯基反病毒安装助手主机 (avpia.exe)

- 卡巴斯基轻型插件扩展注册器(插件设置.exe)

- Avast 防病毒修复(wsc_proxy.exe)

他们使用微软,谷歌和Adobe的主要程序,并使用流行的本地程序,如微信,Coc Coc Browser和360 Secure Browser。他们还使用了McAfee,Symantec,Kaspersky和Avast等防病毒供应商的程序。

总结表格

| 产品 | 白exe | 黑dll | 恶意函数 |

|---|---|---|---|

| Microsoft Office Word | WINWORD.EXE | wwlib.dll | |

| Windows Search | SearchIndexer.exe | msfte.dll | |

| Windows Search | SearchProtocolHost.exe | msfte.dll | |

| Google Update | GoogleUpdate.exe | goopdate.dll | |

| Adobe AcroTranscoder | AcroTranscoder.exe | Flash Video Extension.dll | FLVCore :: Uninitialize |

| Adobe Flash Player Control Panel Applet | FlashPlayerApp.exe | UxTheme.dll | |

| Adobe Acrobat 3D Utility | A3DUtility.exe | BIB.dll | BIB_12 |

| WeChat.exde | WeChatWin.dll | ||

| Coc Coc Browser Update | CocCocUpdate.exe | coccocpdate.dll | DllEntry |

| 360 安全浏览器 | 360se.exe | chrome_elf.dll | SignalInitializeCrashReporting |

| 360软件管家 | SoftManager.exe | dbghelp.dll | |

| Neuber Software Typograf font manager | FontSets.exe | FaultRep.dll | |

| McAfee VirusScan On-Demand Scan | mcods.exe | McVsoCfg.dll | McVsoCfgGetObject |

| McAfee Oem Module | mcoemcpy.exe | McUtil.dll | |

| Symantec Network Access Control | rastlsc.exe | RasTls.dll | |

| Kaspersky Anti-Virus Installation assistant host | avpia.exe | product_info.dll | |

| Kaspersky Light Plugin Extension Registrar | plugins-setup.exe | product_info.dll | |

| Avast Antivirus remediation | wsc_proxy.exe | wsc.dll |

详细加载流程

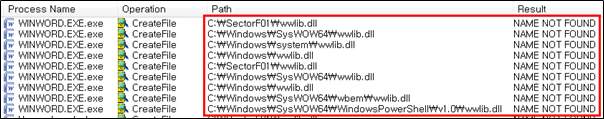

1:Microsoft Office Word (WINWORD.EXE)

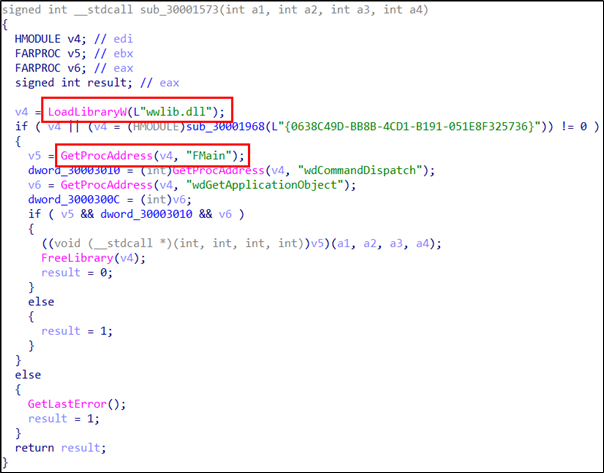

SectorF01 组使用正常的”WINWORD.EXE”文件来自”Microsoft Office Word”,以利用”DLL旁加载”技术。正常的”WINWORD.EXE”文件加载”wwlib.dll”DLL 文件。

正常的”WINWORD.EXE”文件按顺序搜索以下路径以检查它是否存在,以便加载”wwlib.dll”。

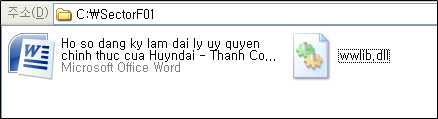

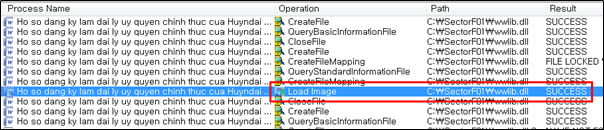

文件”Ho so dang ky lam dai ly uy quyen chinh thuc cua Huyndai:Thanh Cong:Nguyen Thi Mai Phuong.exe”文件的文件名与目标可能感兴趣的主题相关。这是正常的文件”WINWORD.EXE”,仅更改了名称。

他们将恶意 DLL 的文件名设置为”wwlib.dll”,并将其与重命名的正常”WINWORD”一起部署在同一路径中。EXE”文件。当受害者执行此重命名时”WINWORD。EXE”,加载恶意的”wwlib.dll”文件并执行恶意软件。

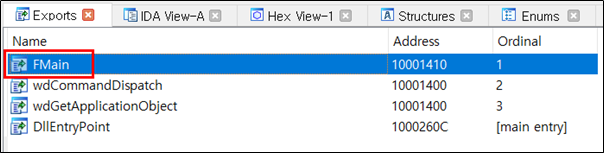

下面显示了”WINWORD.EXE”,加载导出的”wwlib.dll”导出的”FMain”。

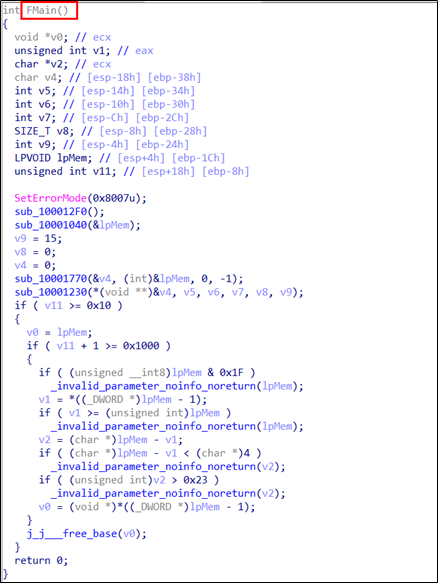

恶意 DLL “wwlib.dll” 被加载并调用导出函数 “FMain”。

恶意 DLL “wwlib.dll” 的”FMain”包含恶意代码。

2:Windows Search (SearchIndexer.exe)

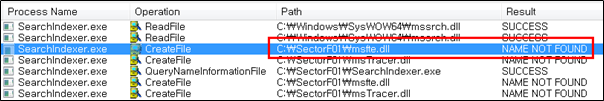

SectorF01 组使用”Windows 搜索”中的正常”SearchIndexer.exe”文件来利用”DLL 旁加载”技术。正常的”SearchIndexer.exe”文件加载”msfte.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”msfte.dll”,并将其与重命名的正常”SearchIndexer.exe”文件一起部署在同一路径中。当受害者执行此重命名的”SearchIndexer.exe”时,将加载恶意”msfte.dll”文件并执行恶意软件。

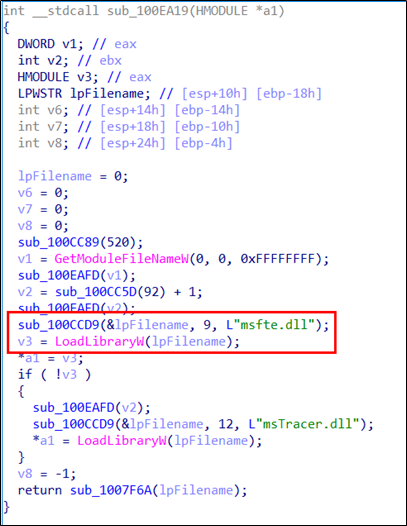

下面显示了加载”msfte.dll”的”SearchIndexer.exe”中的代码。

3:Windows Search (SearchProtocolHost.exe)

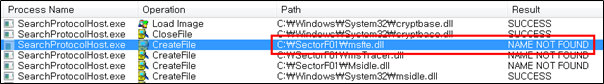

SectorF01 组使用”Windows 搜索”中的正常”SearchProtocolHost.exe”文件来利用”DLL 旁加载”技术。正常的”SearchProtocolHost.exe”文件加载”msfte.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”msfte.dll”,并将其与重命名的正常”SearchProtocolHost.exe”文件一起部署在同一路径中。当受害者执行此重命名的”SearchProtocolHost.exe”时,将加载恶意的”msfte.dll”文件并执行恶意软件。

下面显示了加载”msfte.dll”的”SearchProtocolHost.exe”中的代码。

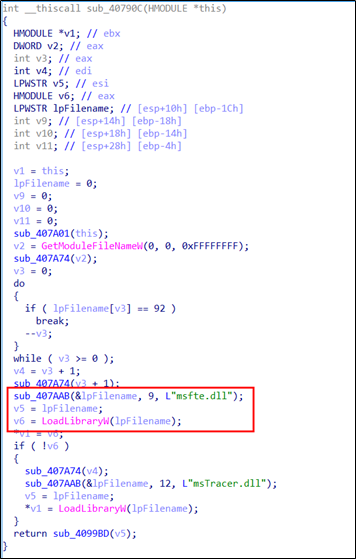

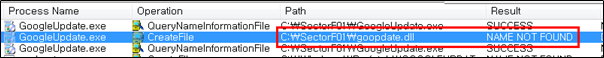

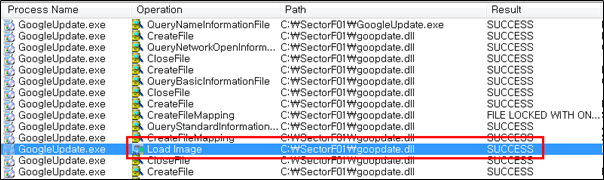

4:Google Update (GoogleUpdate.exe)

SectorF01 组使用”Windows 搜索”中的正常”GoogleUpdate.exe”文件来利用”DLL 旁加载”技术。正常的”GoogleUpdate.exe”文件会加载一个”goopdate.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”goopdate.dll”,并将其与重命名的正常”GoogleUpdate.exe”文件一起部署在同一路径中。当受害者执行此重命名的”GoogleUpdate.exe”时,将加载恶意的”goopdate.dll”文件并执行恶意软件。

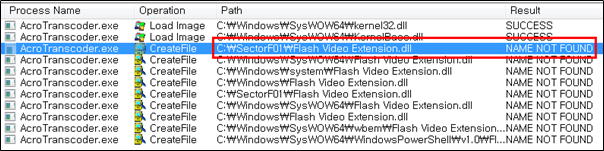

5:Adobe AcroTranscoder (AcroTranscoder.exe)

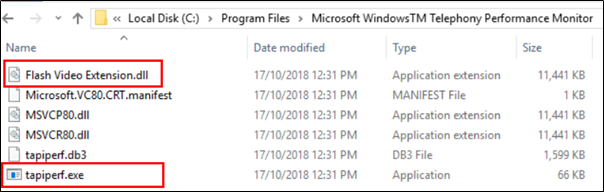

SectorF01 组使用 AcroTranscoder 软件中的正常”AcroTranscoder.exe”文件来利用”DLL 旁加载”技术。

正常的”AcroTranscoder.exe”文件加载”Flash Video Extension.dll”DLL文件。

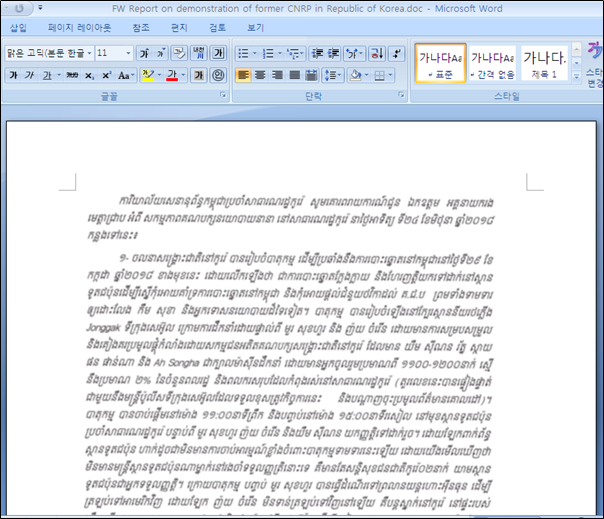

以下是F01部门小组使用的恶意文字文件”关于大韩民国前CNRP示威的FW报告.doc”。

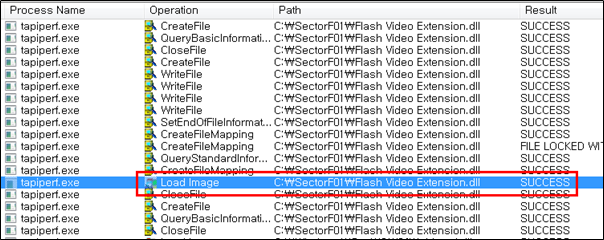

执行本文档时,恶意 DLL”Flash Video Extension.dll”和重命名的合法”AcroTranscoder.exe”将部署在同一路径中。当执行正常的”AcroTranscoder.exe”时,将加载恶意的”Flash Video Extension.dll”文件并执行恶意软件。

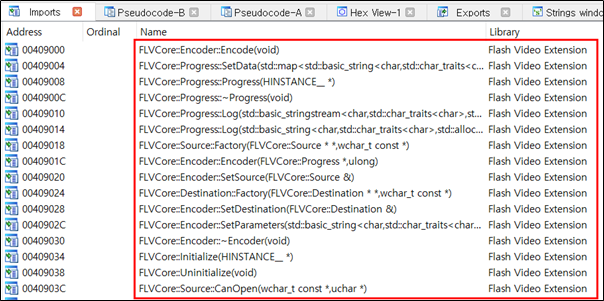

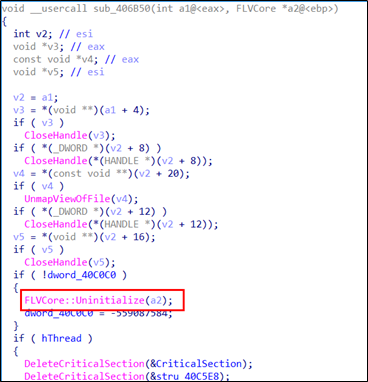

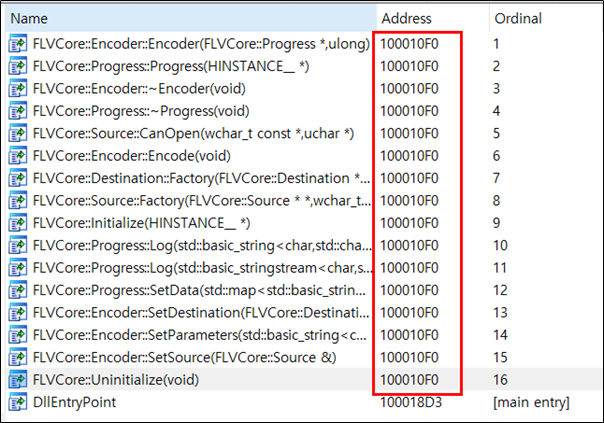

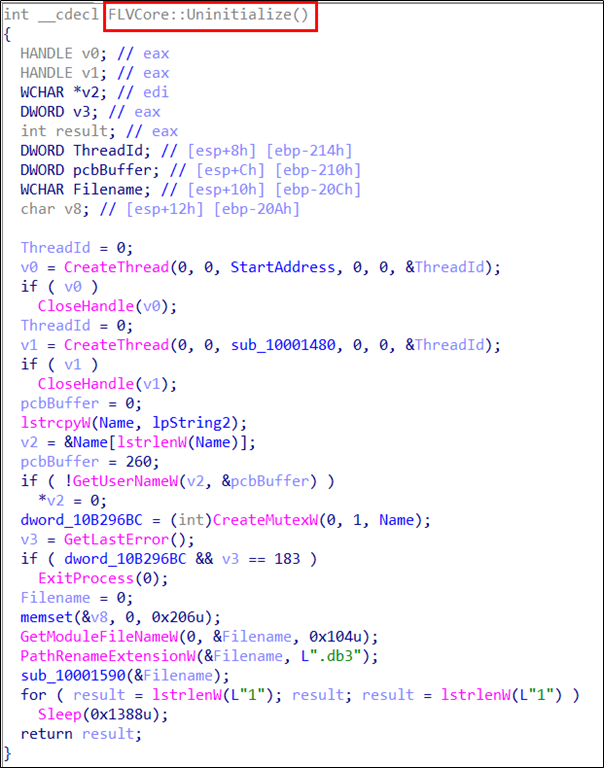

恶意 DLL”Flash Video Extension.dll”被加载并调用导出 API 函数。SectorF01 组将其恶意代码放在 “FLVCore :: Uninitialize” 函数中,而所有其他函数都指向与 “FLVCore :: Uninitialize” 函数相同的地址。因此,只要调用”Flash Video Extension.dll”的任何导出API,就会执行恶意软件。

恶意 DLL “Flash Video Extension.dll”的”FLVCore :: Uninitialize”导出功能包含执行恶意操作的代码。

6:Adobe Flash Player Control Panel Applet (FlashPlayerApp.exe)

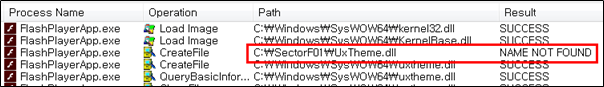

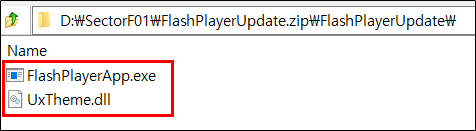

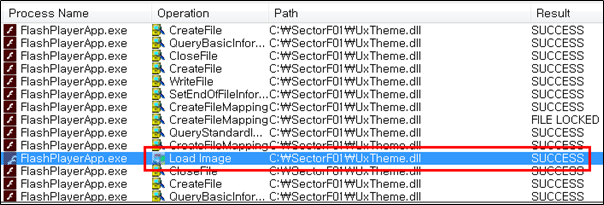

SectorF01 组使用正常的”FlashPlayerApp.exe”(Adobe Flash Player 控制面板小程序软件)来利用”DLL 旁加载”技术。正常的”FlashPlayerApp.exe”文件加载”UxTheme.dll”DLL文件。

他们将恶意 DLL 的文件名设置为”UxTheme.dll”,并将其与重命名的正常”FlashPlayerApp.exe”文件一起部署在同一路径中。当受害者执行此重命名的” FlashPlayerApp.exe”时,将加载恶意的” UxTheme.dll”文件并执行恶意软件。

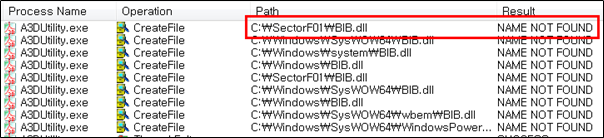

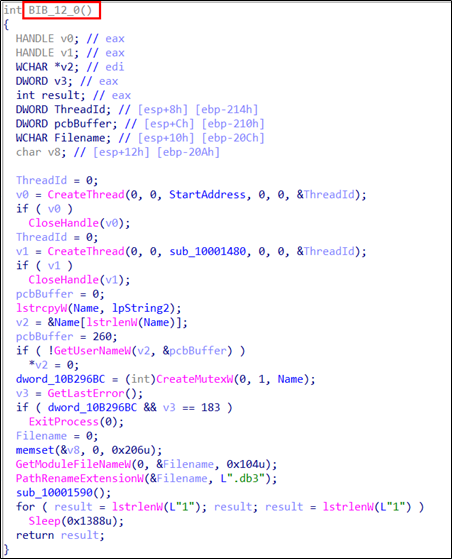

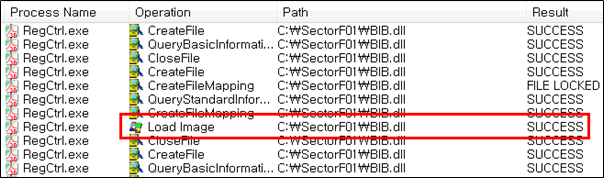

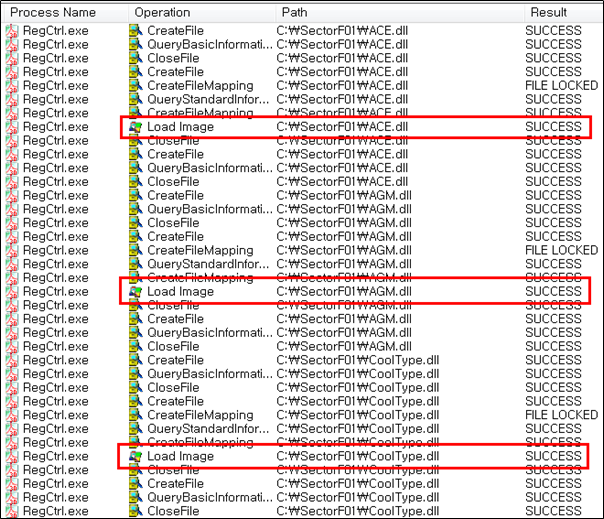

7:Adobe Acrobat 3D Utility (A3DUtility.exe)

SectorF01 小组使用正常的”A3DUtility.exe”(Adobe Acrobat 3D Utility 软件)来利用”DLL 旁加载”技术。正常的”A3DUtility.exe”文件加载 DLL,如”BIB.dll”DLL 文件。

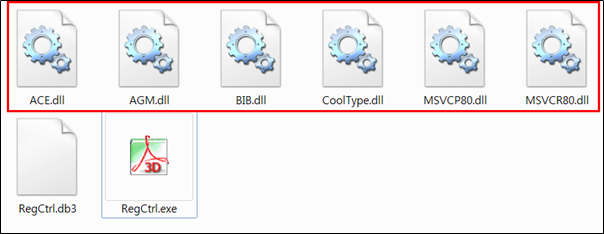

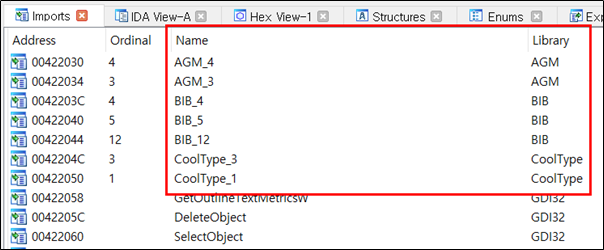

除了”BIB.dll”之外,SectorF01 组将其恶意 DLL 的名称设置为”ACE.dll”、”AGM.dll”、”CoolType.dll”、”MSVCP80.dll”、”MSVCR80.dll”。它们将这些文件与重命名的正常”A3DUtility.exe”一起分发到同一路径中。这些不同的DLL文件都是由正常的”A3DUtility.exe”加载的。

下面显示了”A3DUtility.exe”中的代码,加载”AGM.dll”、”BIB.dll”、”CoolType.dll”等。

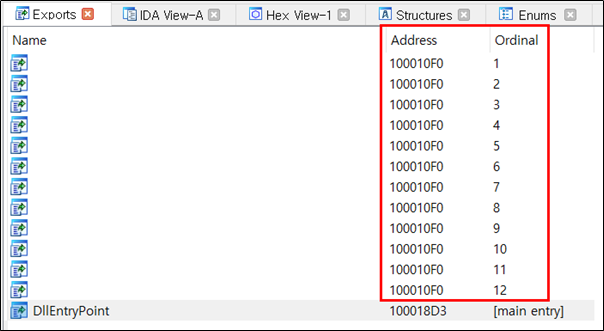

加载”BIB.dll”并调用导出 API 函数。SectorF01 组的恶意代码入到“BIB_12”功能中,所有其他函数地址都指向“BIB_12”函数地址。这使得他们的恶意软件无论”BIB.dll”中的导出API是什么,都可以工作。其他恶意 DLL 的配置方式相同。

“BIB.dll”的导出功能

“BIB.dll”中的”BIB_12”功能包含恶意代码。

当执行正常的”A3DUtility.exe”时,加载恶意DLL文件并执行恶意软件。

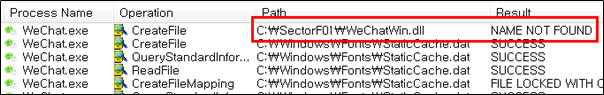

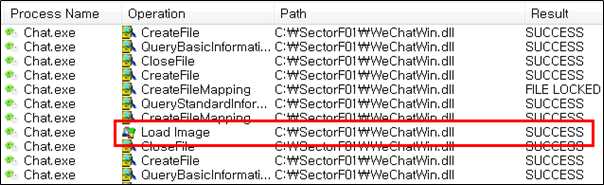

8:WeChat (WeChat.exe)

SectorF01群组使用正常的“WeChat.exde”(微信软件)来利用”DLL旁加载”技术。正常的“WeChat.exde”文件加载“WeChatWin.dll”DLL文件。

微信是一个著名的中国信使程序。

他们将恶意 DLL 的文件名设置为”WeChatWin.dll”,并将其与重命名的正常“WeChat.exde”文件一起部署在同一路径中。当受害者执行这个重命名的“WeChat.exde”时,加载恶意的“WeChatWin.dll”文件并执行恶意软件。

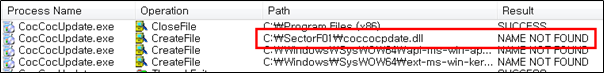

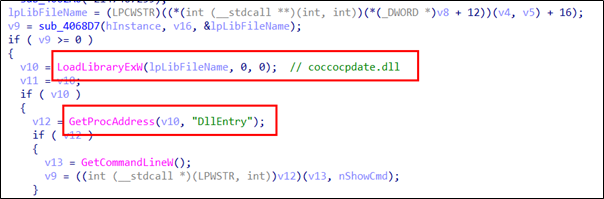

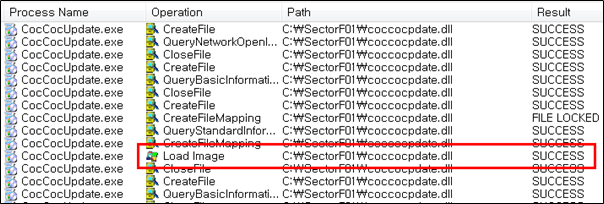

9:Coc Coc Browser Update (CocCocUpdate.exe)

SectorF01 组使用正常的”CocCocUpdate.exe”(Coc Coc 浏览器更新软件)来利用”DLL 旁加载”技术。正常的”CocCocUpdate.exe”文件加载”coccocpdate.dll”DLL 文件。

“Coc Coc Browser”是越南著名的网络浏览器。

下面显示了”CocCocUpdate.exe”中加载”coccocpdate.dll”dllEntry”函数的代码。

他们将恶意 DLL 的文件名设置为”coccocpdate.dll”,并将其与重命名的正常”CocCocUpdate.exe”文件一起部署在同一路径中。当受害者执行此重命名的”CocCocUpdate.exe”时,将加载恶意的”coccocpdate.dll”文件并执行恶意软件。

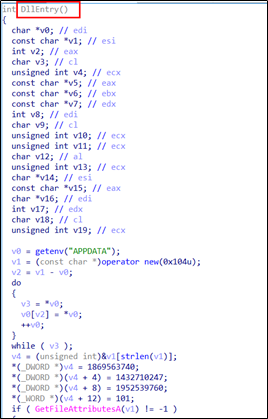

“coccocpdate.dll”中的”DllEntry”函数包含恶意代码。

10:360 安全浏览器 (360 安全浏览器) (360se.exe)

SectorF01 组使用正常的”360se.exe”(360 安全浏览器:360 安全浏览器)来利用”DLL 旁加载”技术。正常的”360se.exe”文件加载”chrome_elf.dll”DLL 文件。

“360安全浏览器(360安全浏览器)”是中国著名的网络浏览器。

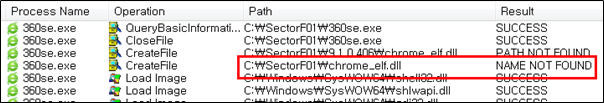

下面显示了”360se.exe”中的代码,该代码加载”chrome_elf.dll””SignalInitializeCrashReporting”导出 API 函数。

他们将恶意 DLL 的文件名设置为”chrome_elf.dll”,并将其与重命名的正常”360se.exe”文件一起部署在同一路径中。当受害者执行此重命名的” 360se.exe”时,将加载恶意”chrome_elf.dll”文件并执行恶意软件。

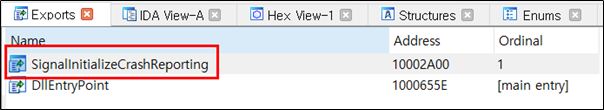

加载”chrome_elf.dll”,并调用导出 API 函数”SignalInitializeCrashReporting”。

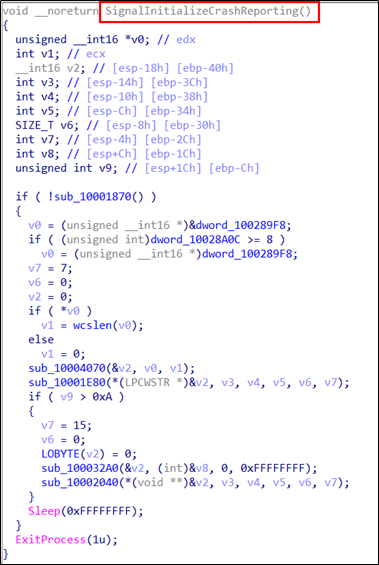

“chrome_elf.dll”中的”SignalInitializeCrashReporting”函数包含恶意代码。

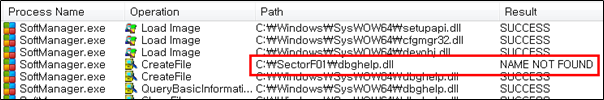

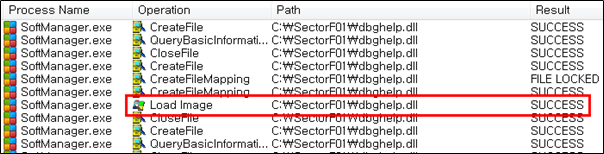

11:360软件管家 (360 Software Manager) (SoftManager.exe)

SectorF01 组使用正常的”SoftManager.exe”(360 软件管家:360 软件管理器)来利用”DLL 旁加载”技术。正常的”SoftManager.exe”文件加载”dbghelp.dll”DLL 文件。

“360软件管家(360软件管理器)”是中国著名的软件管理程序。

他们将恶意 DLL 的文件名设置为”dbghelp.dll”,并将其与重命名的正常”SoftManager.exe”文件一起部署在同一路径中。当受害者执行此重命名的”SoftManager.exe”时,将加载恶意的”dbghelp.dll”文件并执行恶意软件。

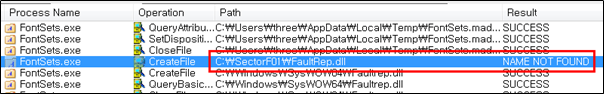

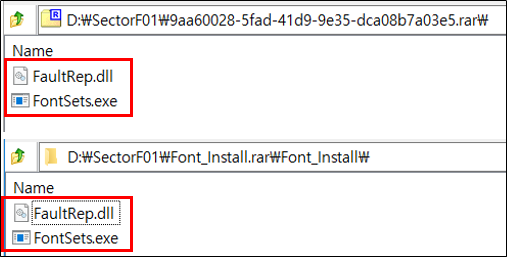

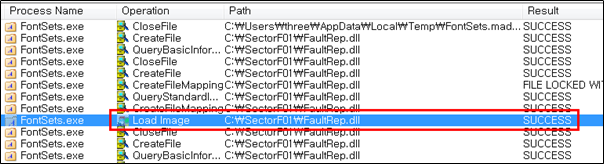

12:Neuber Software Typograf font manager (FontSets.exe)

SectorF01 组使用正常的”FontSets.exe”(Neuber Software Typograf 字体管理器)来利用”DLL 侧向加载”技术。正常的”FontSets.exe”文件加载”FaultRep.dll”DLL 文件。

“Neuber Software Typograf font manager”是一个著名的字体管理程序。

“FontSets.exe”从 Windows 系统文件夹加载文件之前,从与根据 Windows DLL 的 DLL 加载顺序执行的程序相同的路径加载 “FaultRep.dll”文件。

下面显示了”FontSets.exe”中加载”FaultRep.dll”DLL 的代码。

他们将恶意 DLL 的文件名设置为”FaultRep.dll”,并将其与重命名的正常”FontSets.exe”文件一起部署在同一路径中。当受害者执行此重命名的”FontSets.exe”时,将加载恶意的”FaultRep.dll”文件并执行恶意软件。

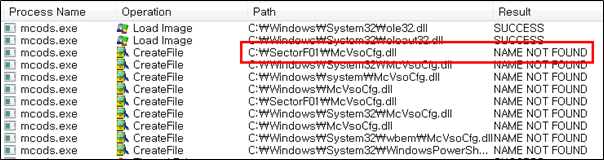

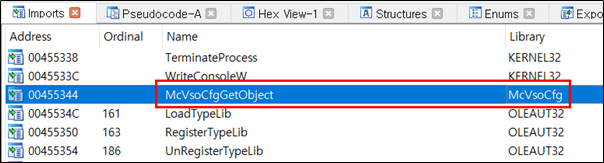

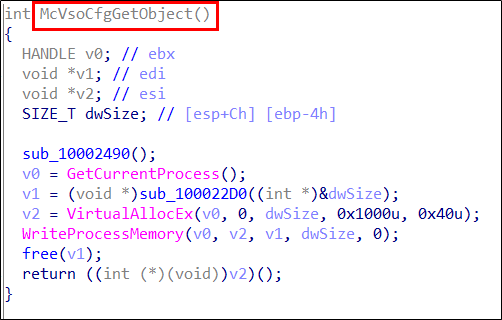

13:McAfee VirusScan On-Demand Scan(mcods.exe)

SectorF01 组使用正常的”mcods.exe”(McAfee VirusScan On-Demand Scan)来利用”DLL 旁加载”技术。正常的”mcods.exe”文件加载”McVsoCfg.dll”DLL文件。

SectorF01 组使用防病毒程序的正常文件,并利用了这些文件通常被其他安全产品列入白名单以及它们的行为可能免于监视的事实。

正常的”mcods.exe”文件加载”McVsoCfg.dll”DLL文件。

加载”McVsoCfg .dll”,并调用导出 API 函数”McVsoCfgGetObject”。”McVsoCfg.dll”中的”McVsoCfgGetObject”函数包含恶意代码。

他们将恶意 DLL 的文件名设置为”McVsoCfg.dll”,并将其与重命名的正常”mcods.exe”文件一起部署在同一路径中。当受害者执行此重命名的”mcods.exe”时,将加载恶意的”McVsoCfg.dll”文件并执行恶意软件。

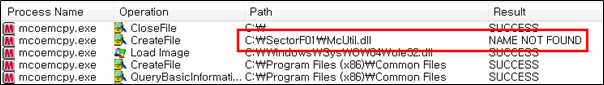

14: McAfee Oem Module(mcoemcpy.exe)

SectorF01 组使用正常的”mcoemcpy.exe”(McAfee Oem 模块)来利用”DLL 旁加载”技术。正常的”mcoemcpy.exe”文件加载”McUtil.dll”DLL文件。

他们将恶意 DLL 的文件名设置为”McUtil.dll”,并将其与重命名的正常”mcoemcpy.exe”文件一起部署在同一路径中。当受害者执行此重命名的”mcoemcpy.exe”时,将加载恶意的”McUtil.dll”文件并执行恶意软件。

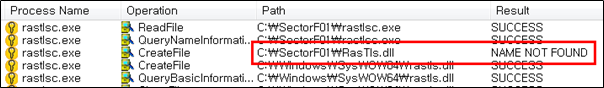

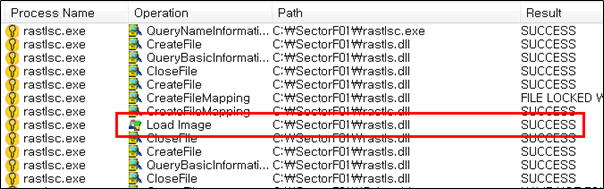

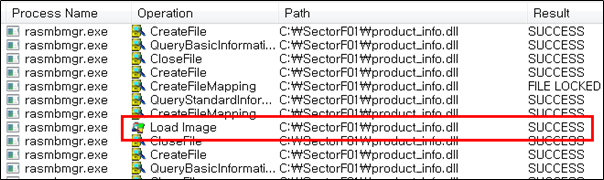

15:Symantec Network Access Control (rastlsc.exe)

SectorF01 组使用正常的”rastlsc.exe”(赛门铁克网络访问控制)来利用”DLL 旁加载”技术。正常的”rastlsc.exe”文件加载”RasTls.dll”DLL文件。

他们将恶意 DLL 的文件名设置为”RasTls.dll”,并将其与重命名的正常”rastlsc.exe”文件一起部署在同一路径中。当受害者执行此重命名的” rastlsc.exe”时,将加载恶意”RasTls.dll”文件并执行恶意软件。

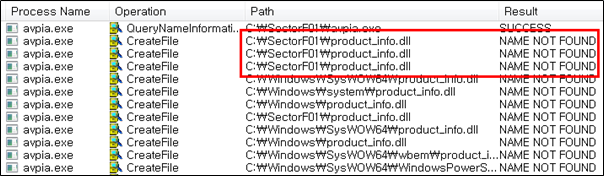

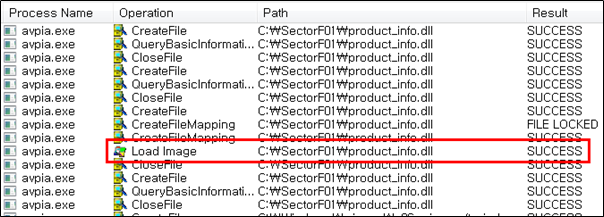

16: Kaspersky Anti-Virus Installation assistant host (avpia.exe)

SectorF01 组使用普通的”avpia.exe”(卡巴斯基反病毒安装助手主机)来利用”DLL 旁加载”技术。正常的”avpia.exe”文件加载”product_info.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”product_info.dll”,并将其与重命名的正常”avpia.exe”文件一起部署在同一路径中。当受害者执行此重命名的”avpia.exe”时,将加载恶意的”product_info.dll”文件并执行恶意软件。

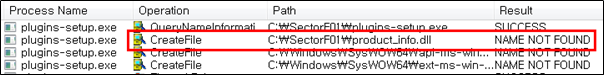

17:Kaspersky Light Plugin Extension Registrar(插件设置.exe)

SectorF01 组使用正常的”plugins-setup.exe”(卡巴斯基轻型插件扩展注册器)来利用”DLL 旁加载”技术。正常的”插件设置.exe”文件加载”product_info.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”product_info.dll”,并将其与重命名的正常”插件设置.exe”文件一起部署在同一路径中。当受害者执行此重命名的”插件设置.exe”时,将加载恶意的”product_info.dll”文件并执行恶意软件。

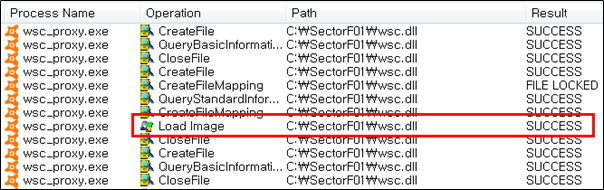

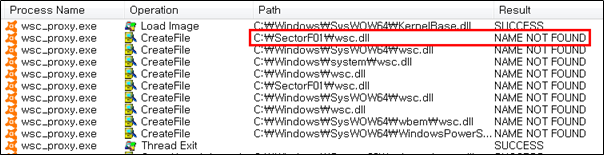

18:Avast Antivirus remediation (wsc_proxy.exe)

SectorF01 组使用正常的”wsc_proxy.exe”(Avast 防病毒修复)来利用”DLL 旁加载”技术。正常的”wsc_proxy”文件加载”wsc.dll”DLL 文件。

他们将恶意 DLL 的文件名设置为”wsc.dll”,并将其与重命名的正常”wsc_proxy.exe”文件一起部署在同一路径中。当受害者执行此重命名的”wsc_proxy.exe”时,将加载恶意的”wsc.dll”文件并执行恶意软件。