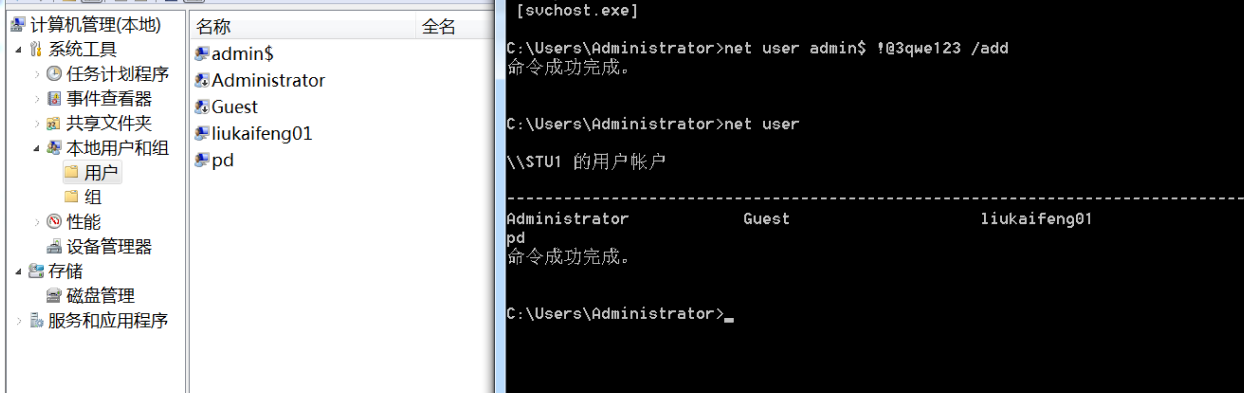

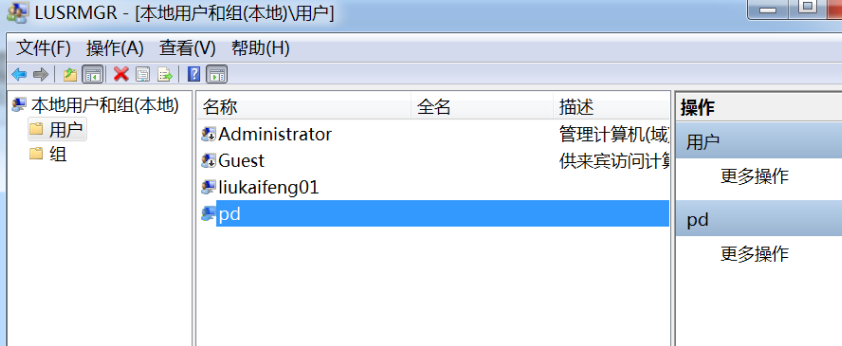

0x01 系统账号安全

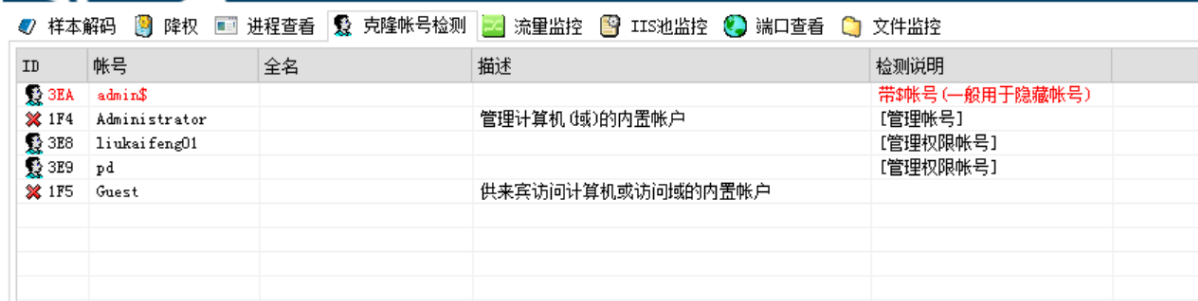

可疑账号

运行 > lusrmgr.msc

发现新增了一个可疑账号

查找隐藏账号

运行 > compmgmt.msc

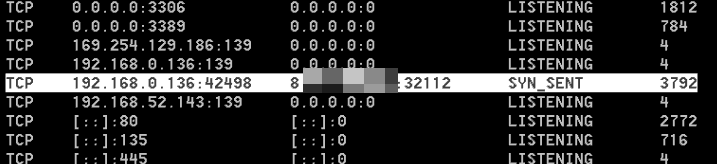

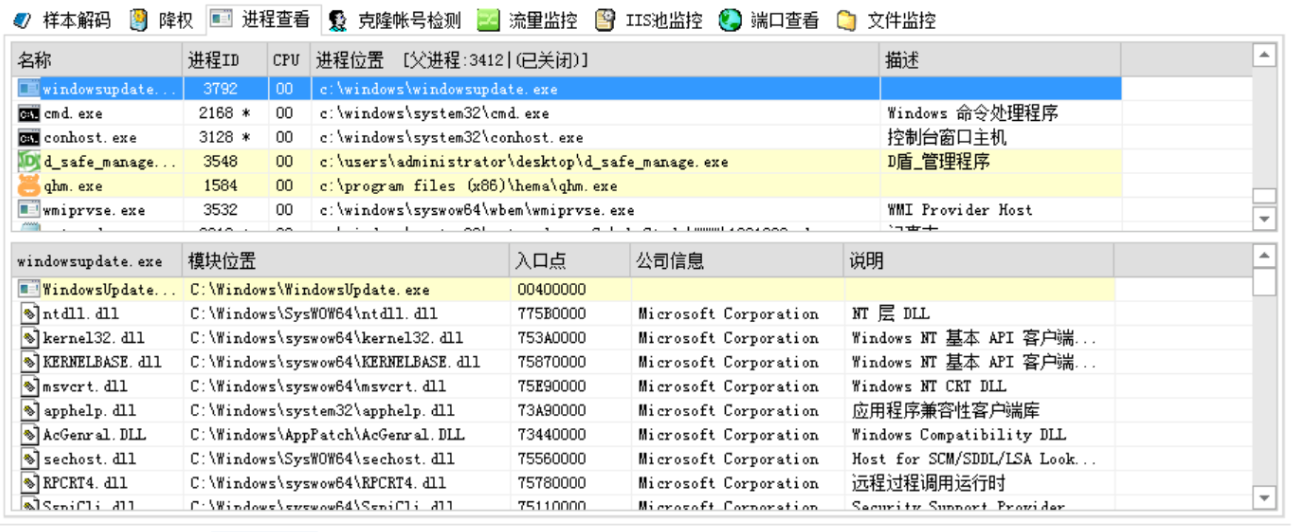

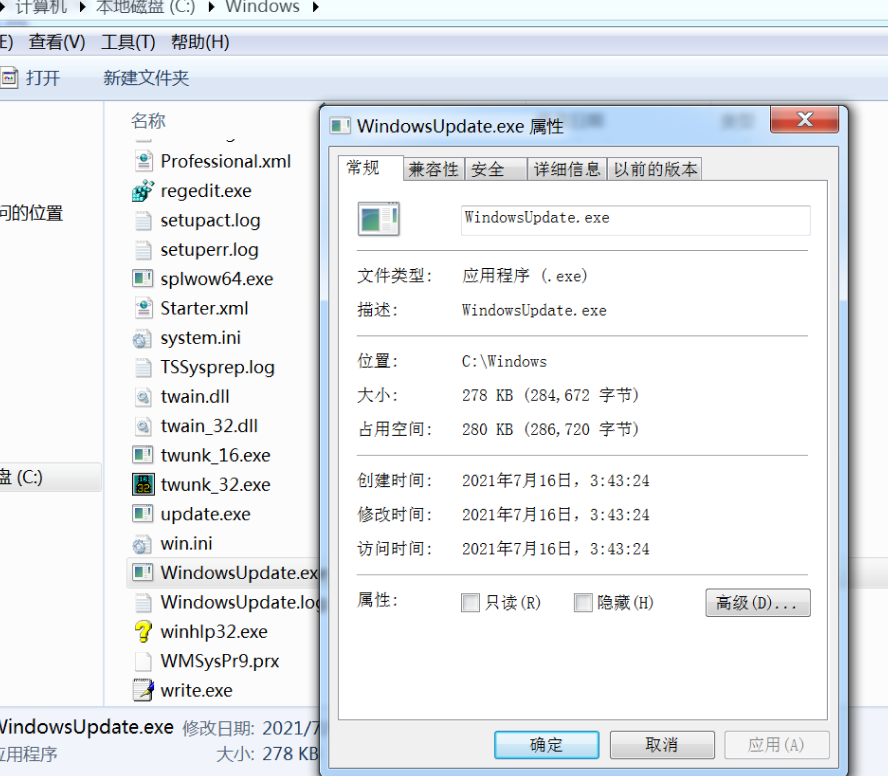

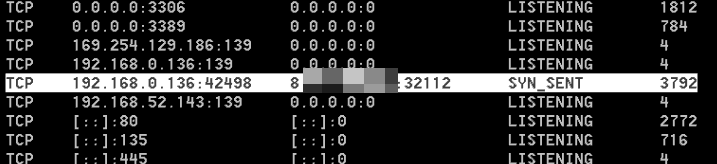

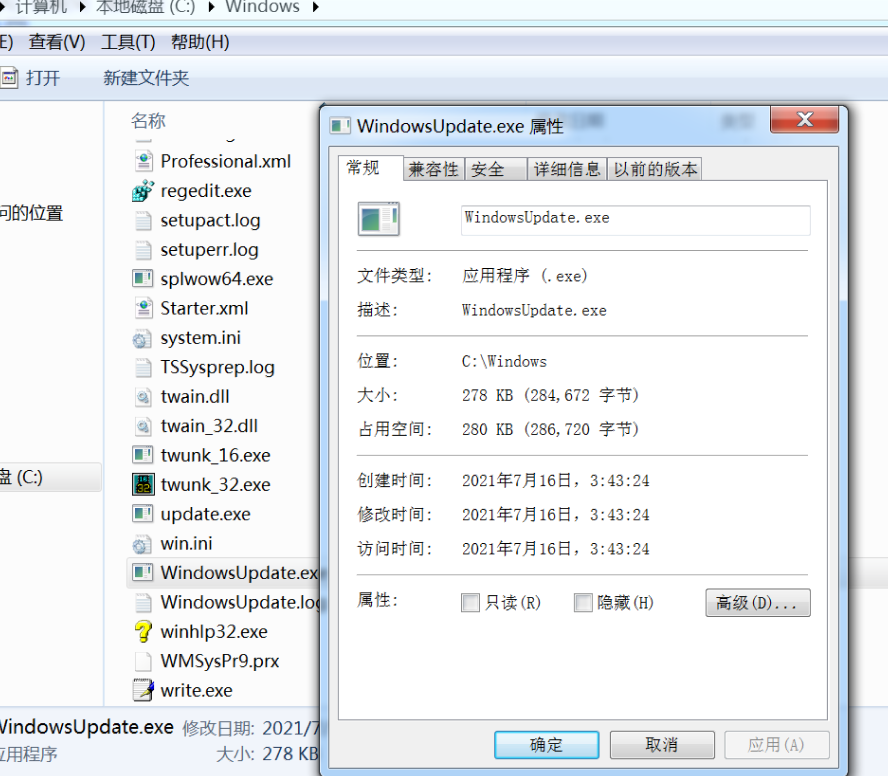

0x02 恶意进程

网络连接对应进程

cmd > netstat -anb

异常端口、进程

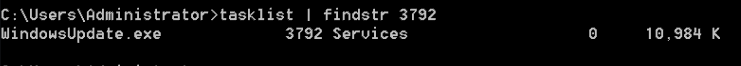

使用netstat -ano查看当前连接,定位可疑的ESTABLISHED根据netstat定位出PID再使用tasklist定位程序cmd > tasklist | findstr "PID"

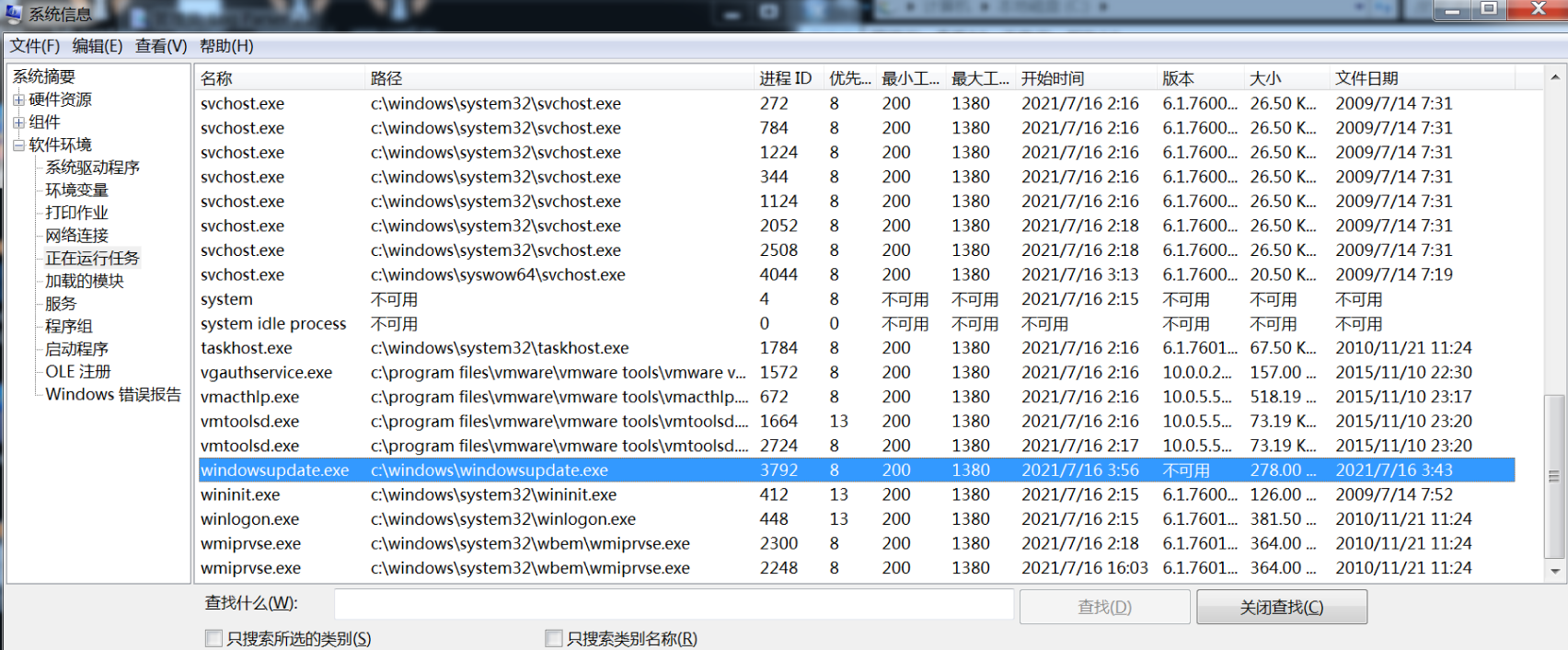

查看进程

运行中输入msinfo32,找到软件环境 -> 正在运行任务 -> 根据上面的信息查正在运行的进程查看可疑的进程及其子进程。可以通过观察以下内容:> 没有签名验证信息的进程> 没有描述信息的进程> 进程的属主> 进程的路径是否合法> CPU或内存资源占用长时间过高的进程

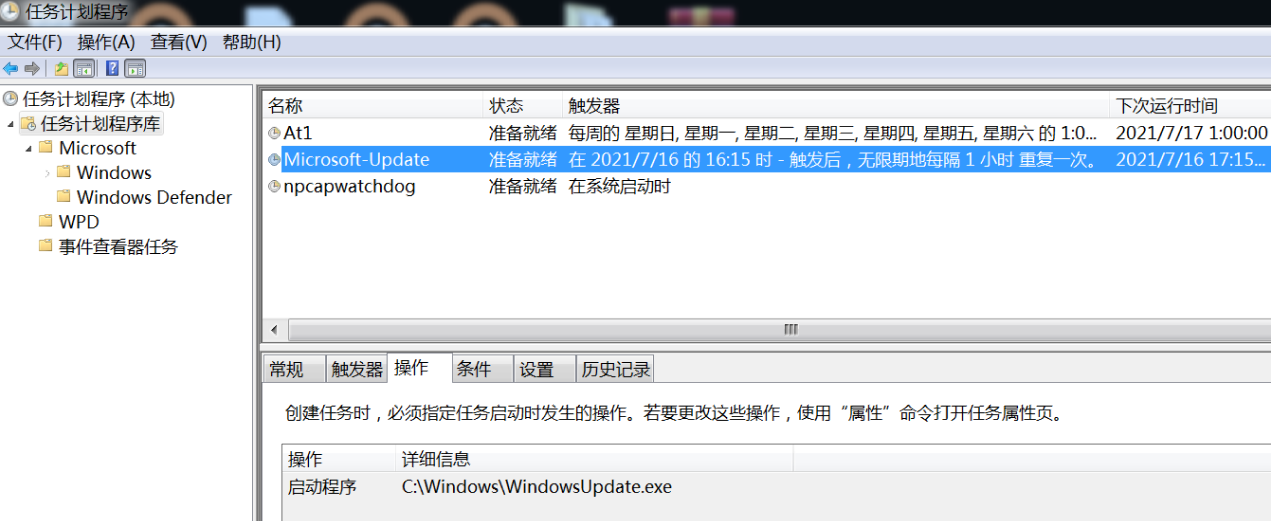

计划任务

控制面板 -> 管理工具 -> 任务计划程序运行 > taskschd.msccmd > schtasks存放计划任务的文件C:\Windows\System32\Tasks\C:\Windows\SysWOW64\Tasks\C:\Windows\tasks\*.job(指文件)

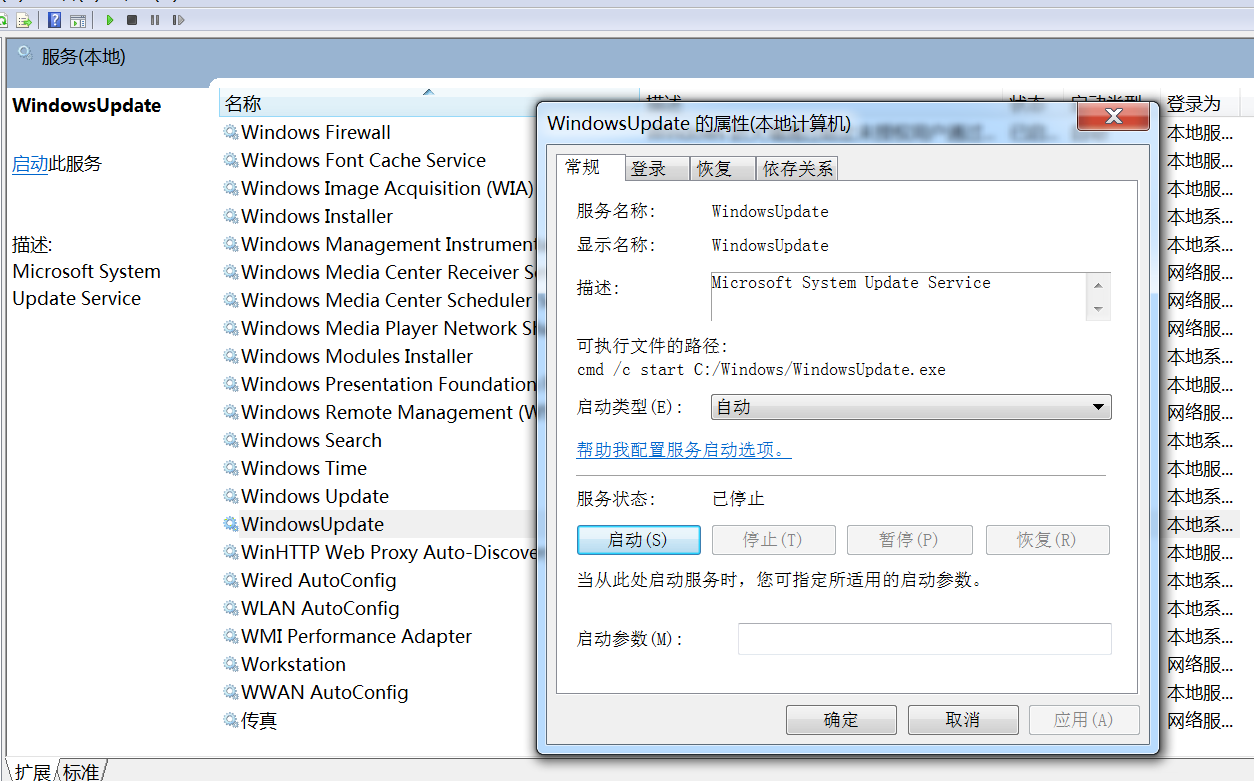

服务进程

服务 > services.msc

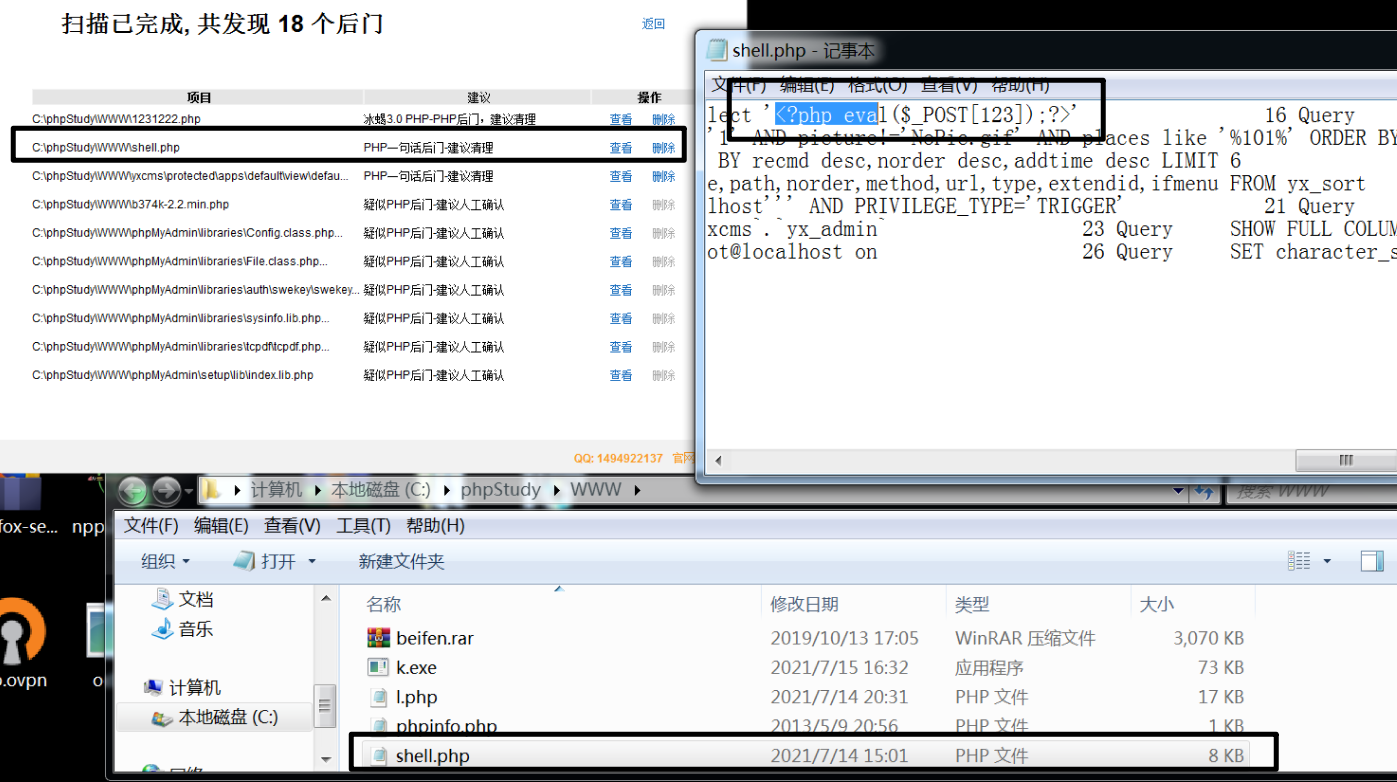

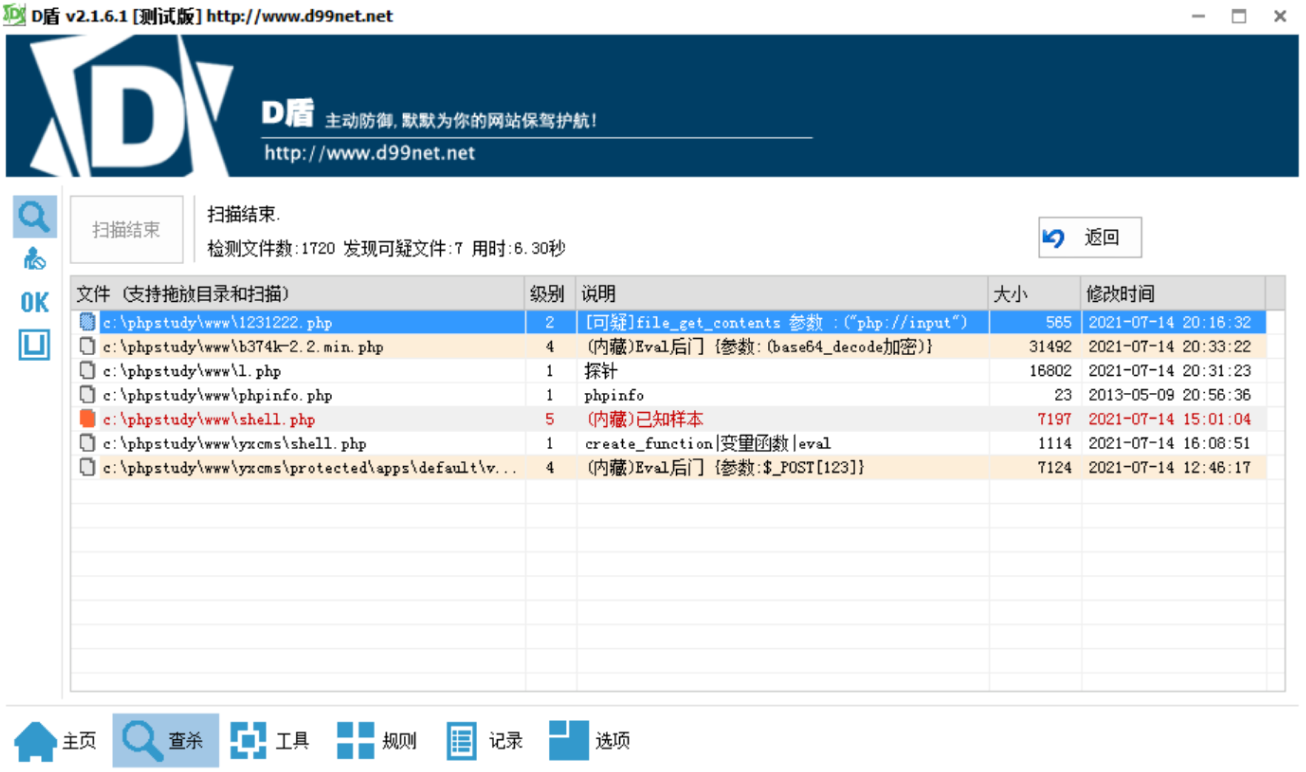

使用D盾查杀

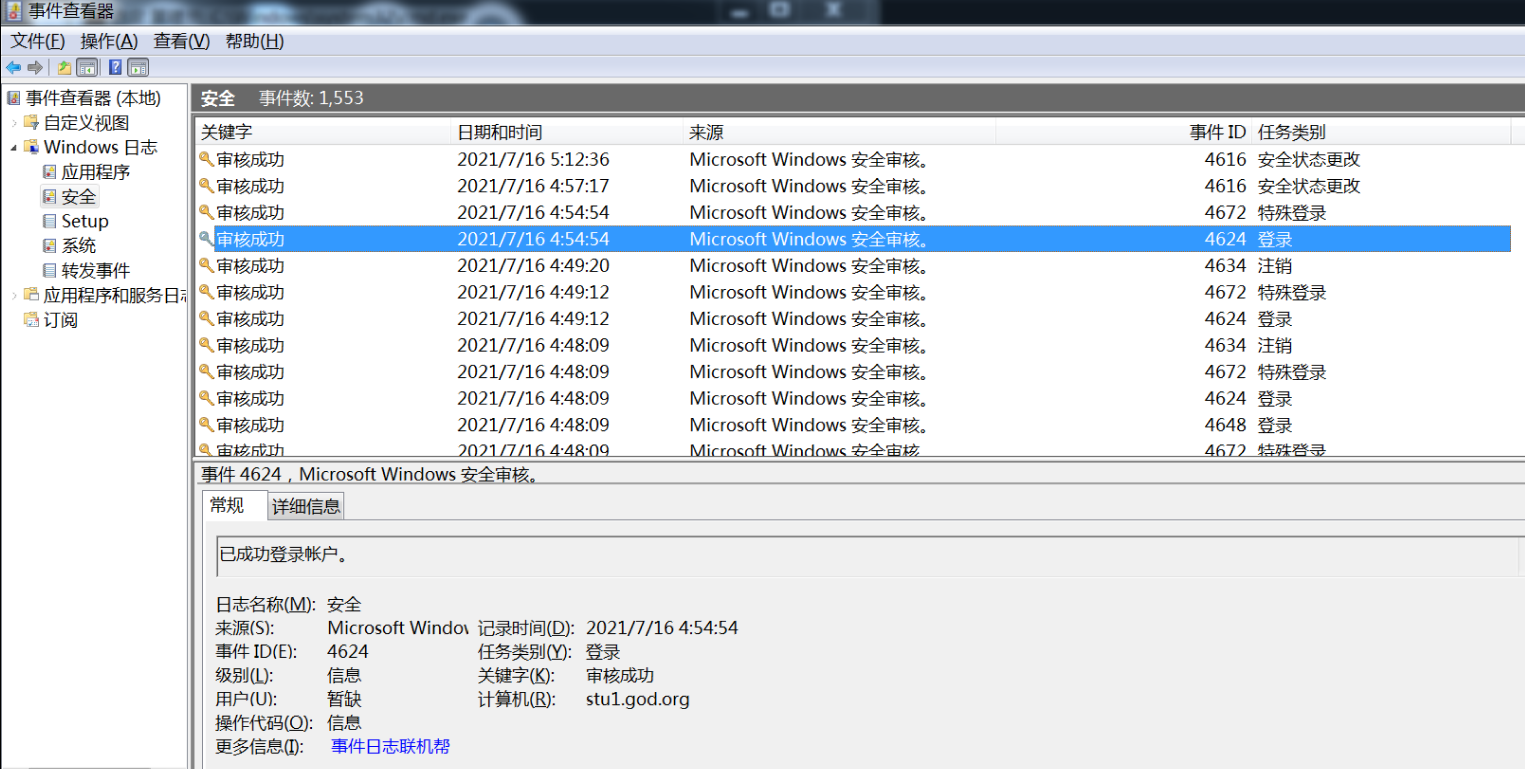

0x03 日志分析

Windows安全日志

运行 > eventvwr.msc控制面板 -> 系统和安全 -> 查看时间日志 -> 查看本地日志 -> Windows日志 -> 安全重要的事件 ID(安全日志,Security.evtx)4624:账户成功登录4648:使用明文凭证尝试登录4776:远程登陆日志4778:重新连接到一台 Windows 主机的会话4779:断开到一台 Windows 主机的会话

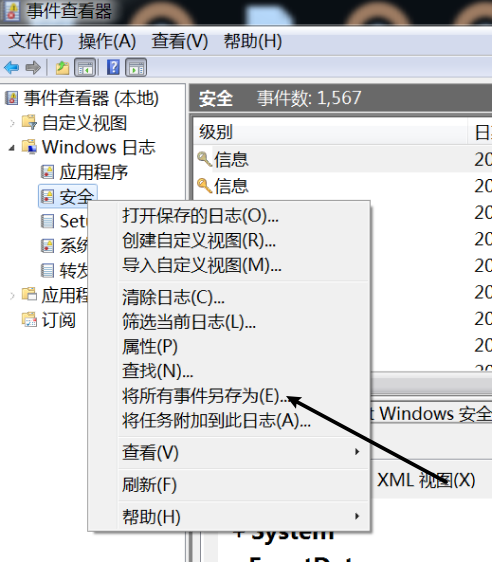

导出日志使用工具进行分析

Windows安全日志导出

使用Log Parser工具进行分析

Download Log Parser 2.2 from Official Microsoft Download Center

LogParser.exe -i:EVT -o:DATAGRID "SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as username,EXTRACT_TOKEN(Strings, 8, '|') as LogonType,EXTRACT_TOKEN(Strings, 17, '|') AS ProcessName,EXTRACT_TOKEN(Strings, 18, '|') AS SourceIP FROM 日志位置 where EventID=4624"

0x04 文件分析

文件时间属性分析

可疑目录及文件分析

cmd > type %systemroot%\System32\drivers\etc\hosts # 查是否设置了host域名劫持运行 > %UserProfile%\Recent # 这个目录保存着近期打开过的文件

临时文件

# 看是否有可疑的程序,临时目录所有用户都能写入C:\Windows\Temp运行 > %temp%

开机自启

开机自启目录C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup注册表自启计算机\HKEY_LDCAL_MACHLNE\SOFTHARE\Microsoft\Windows\CurrentVersion\Run计算机\HKEY_CURRENT_USER\SOFTHARE\Microsoft\Windows\CurrentVersion\Run

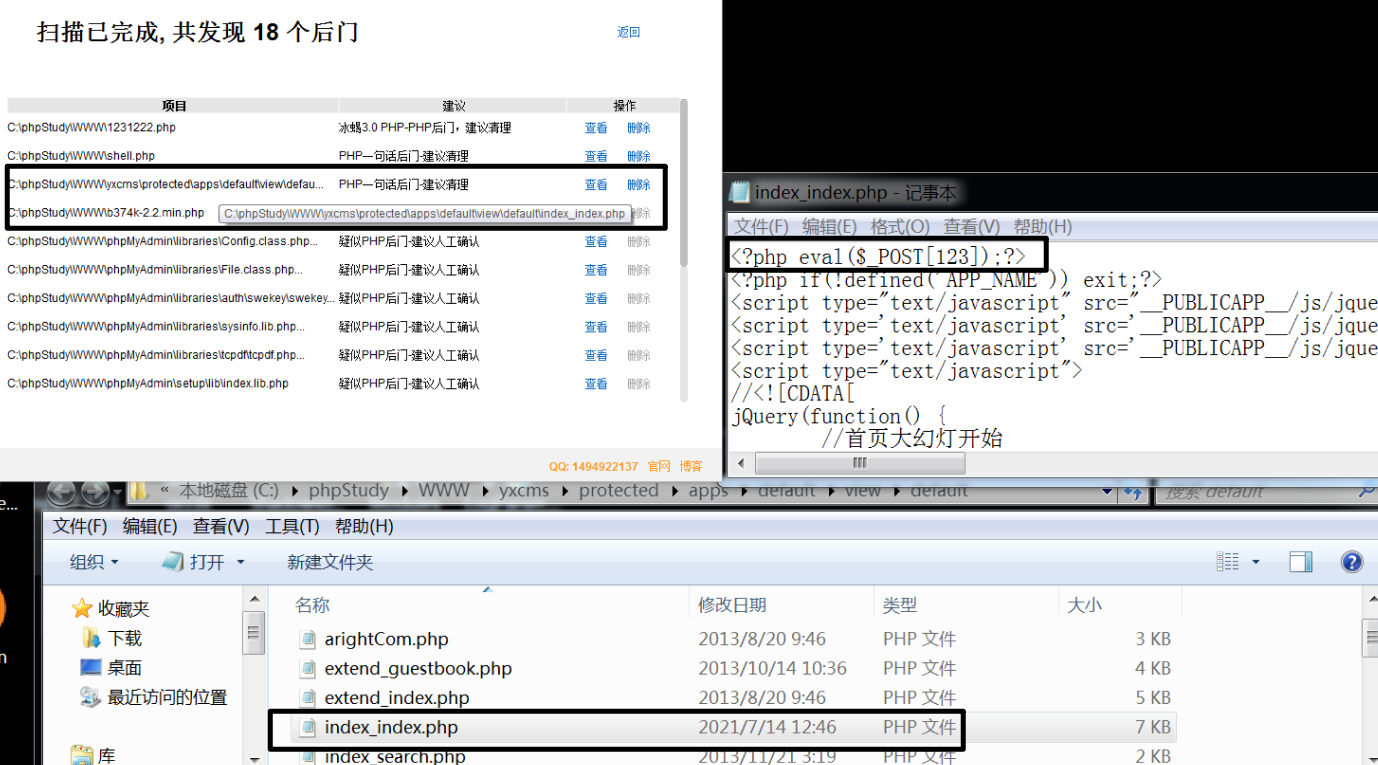

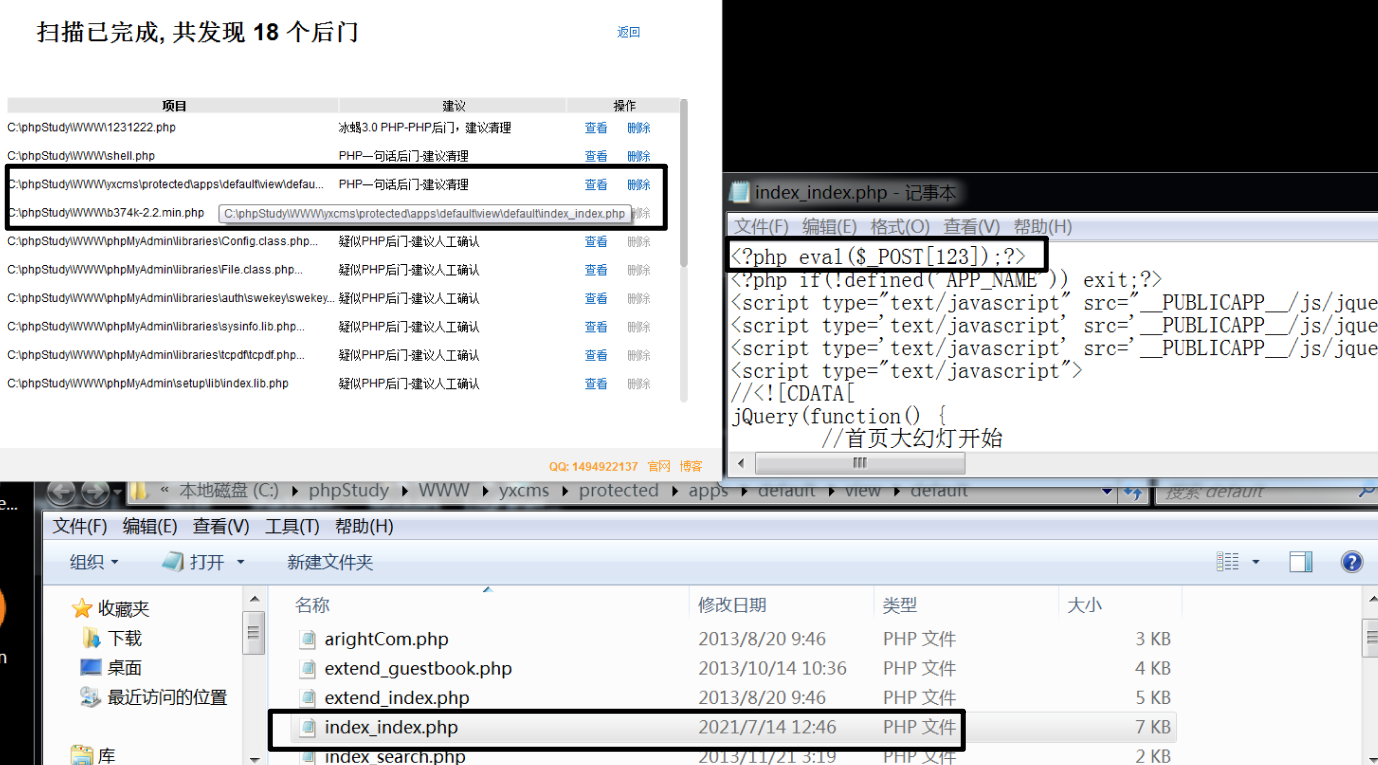

0x05 WEB服务分析

WebShell分析

使用D盾进行查杀

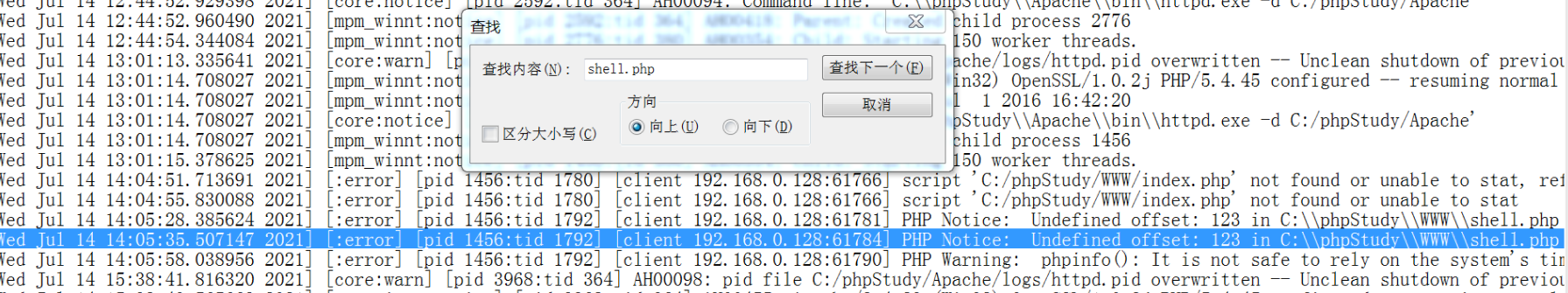

WEB中间件日志

C:\phpStudy\Apache\logs\error.log根据上面查杀工具得到的攻击者写入了shell文件,我们使用这个关键字去查日志得出攻击者的IP为192.168.0.128

0x06 攻击者溯源

攻击者IP

整理上面的数据我们得到两个IP,一个是局域网内的IP,一个是外网的IP

| IP | 备注 |

|---|---|

| 192.168.0.128 | WEB攻击IP |

| 8.x.x.x | 木马后门IP |

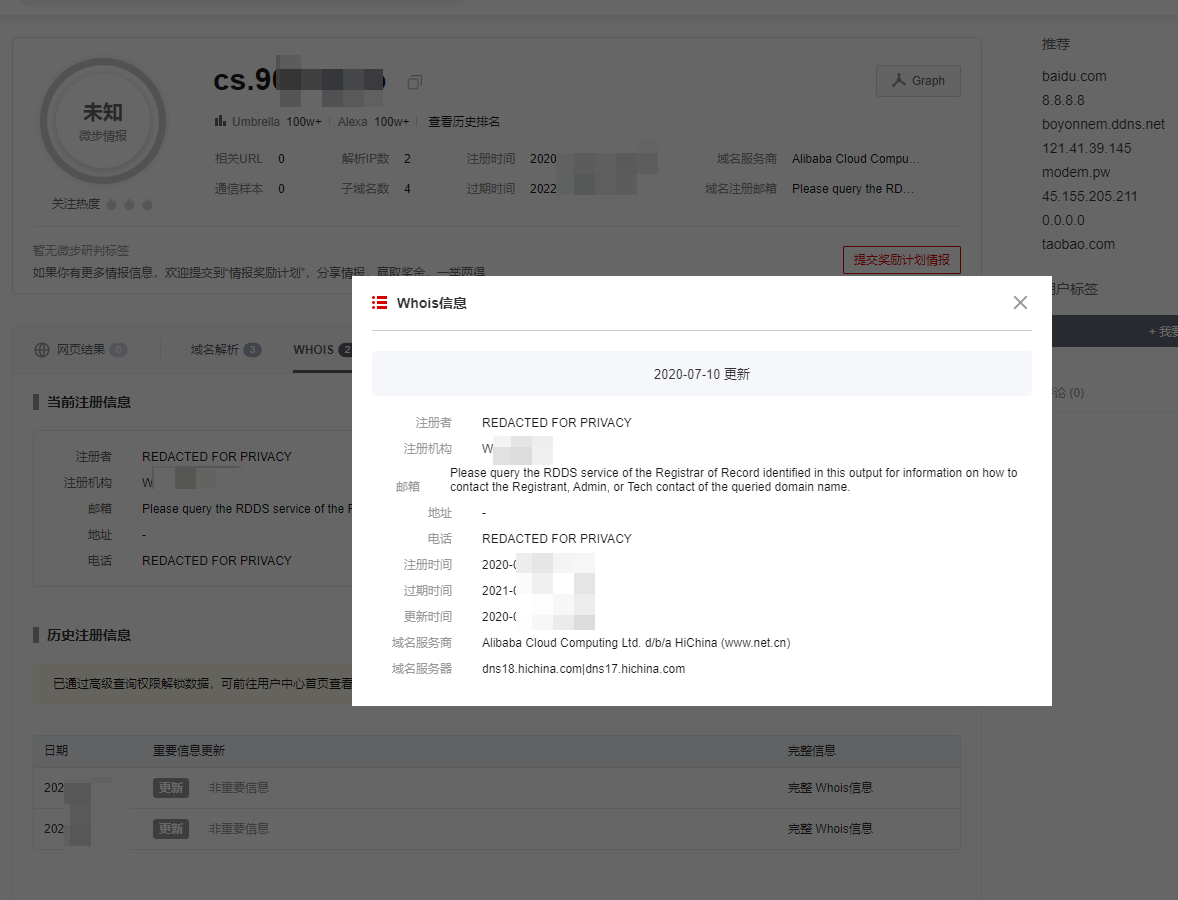

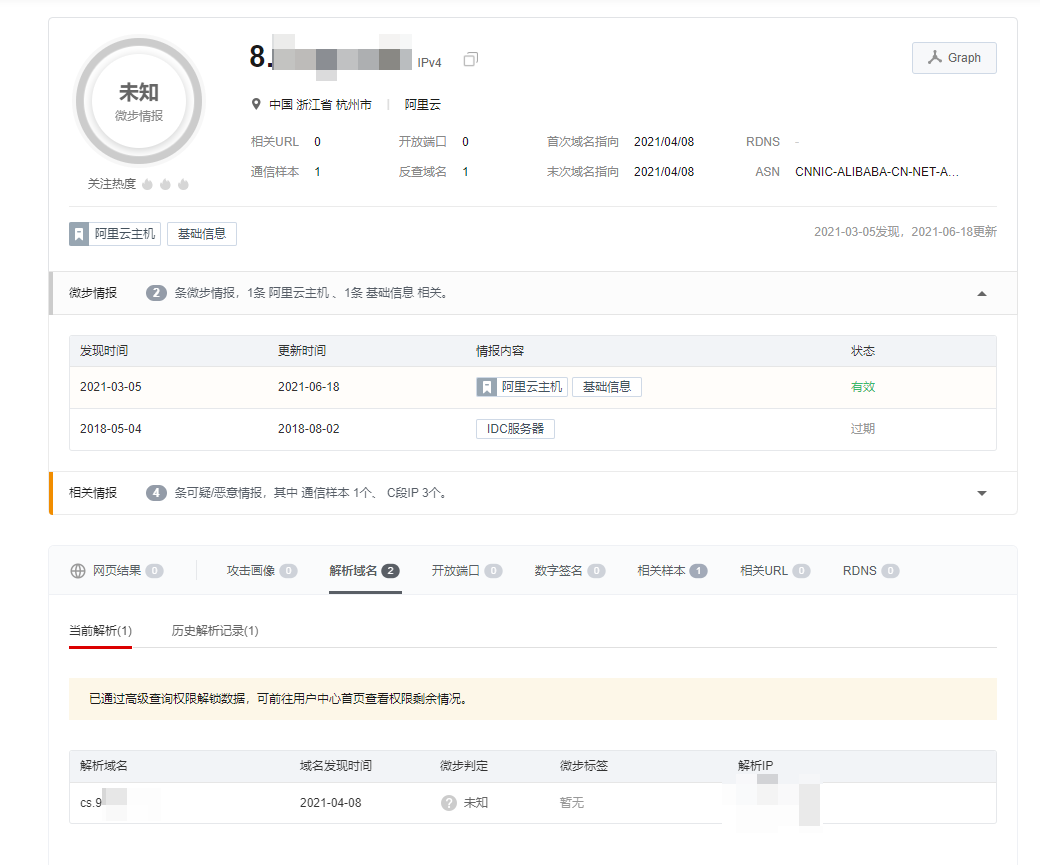

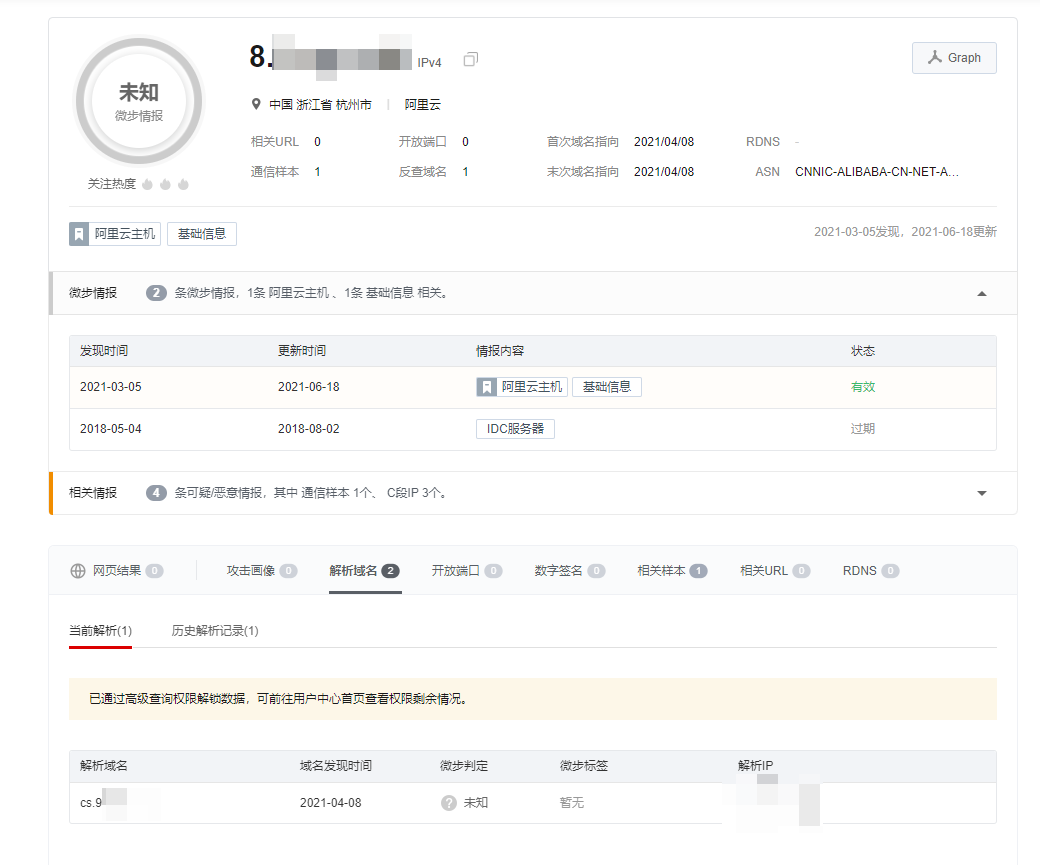

微步情报

https://x.threatbook.cn/

发现历史解析记录

96xxx.xx

查询域名得到攻击者姓名

W xxxxxxx

IPC备案

因为这个IP是国内阿里云的,很大概率已经备过案了,所以去查询该域名的历史备案信息,最终得到攻击者中文名

备案历史记录 - 站长工具 (chinaz.com)

xxx

网安备案

查询网站安备号得到攻击者物理地址

http://www.chaicp.com/wangan.html

xxxxxx县

公开情报

使用Google搜一波,发现了一个网安相关的网站(结合上面的信息,这个人应该是玩网安的,所以在使用搜索引擎的时候注意网安相关的信息就好了)

虽然404了但是已经或得到了攻击者的学校官网

这个学校的地址刚好的攻击者网安备案地址一致,那么就能肯定这个就是攻击者的学校。

下一步就是查找这个学校相关的QQ群打入内部或者看他们学校的学生系统有没有什么漏洞了。

信息整理

IP:8.x.x.x姓名:xxxx学校:xxxxxxxxx学院地址:xxxxx县