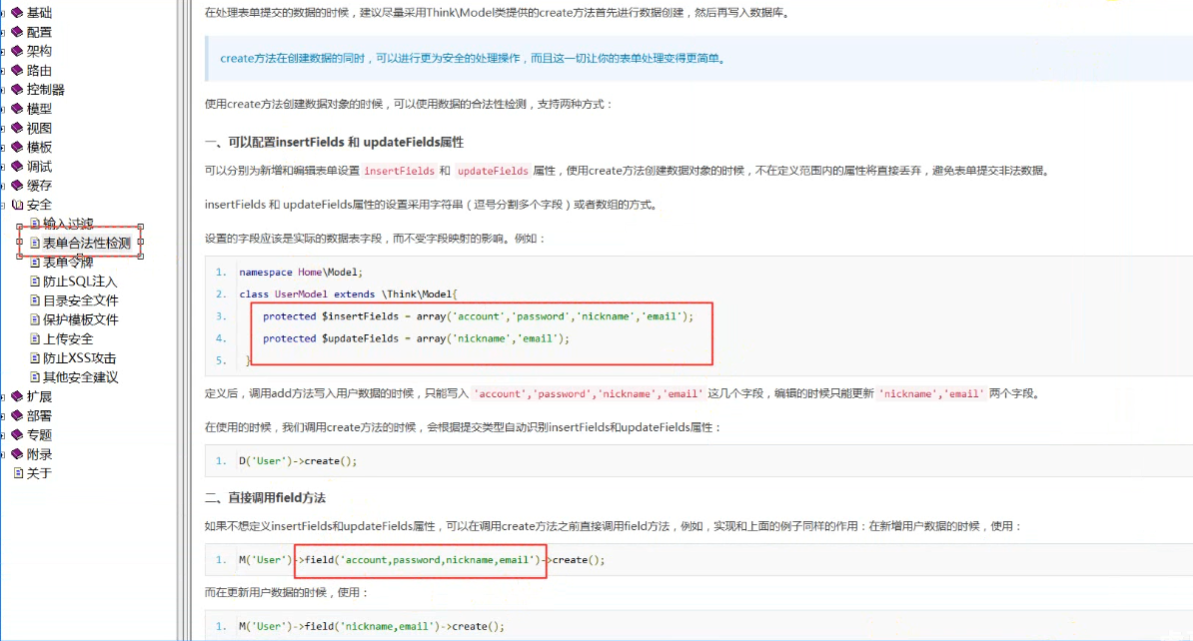

非法字段处理

输入过滤

在后端永远不要相信前台提交过来的数据

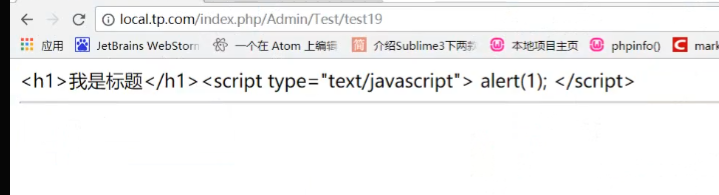

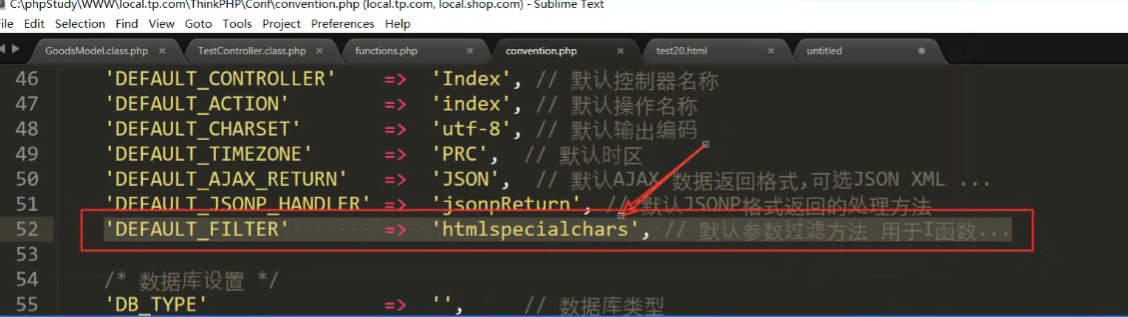

对于TP里面建议使用系统提供的I函数进行参数的处理,在I函数的底层使用的是一个htmlspecialchars(将HTML代码转换为实体符号)进行参数的过滤

public function test14(){$string = '<h1>标题</h1>';$newString = htmlspecialchars($string);echo $newString;echo '</br>';}

效果:

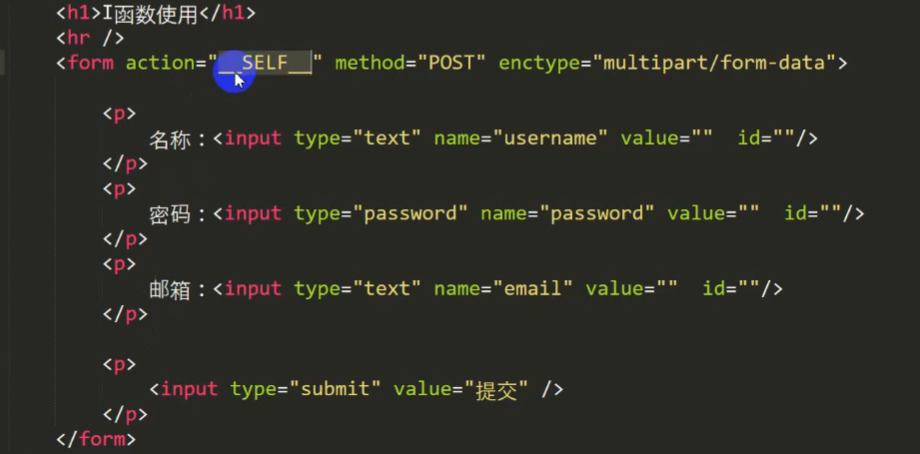

【函数具体的使用:主要是用来接收客户端提交的数据。

常见的主要是接收get或者是post提交的数据

语法:

I('get.URL 地址名称') I('post.表单字段名称','默认值')

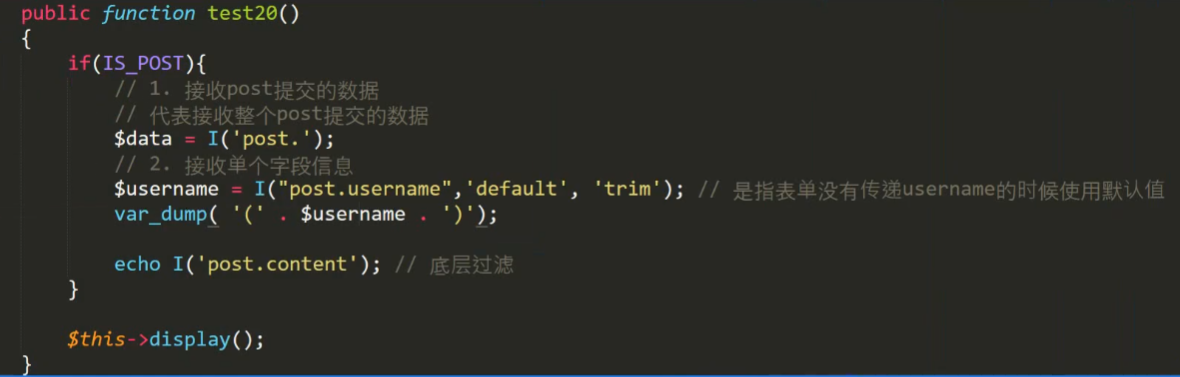

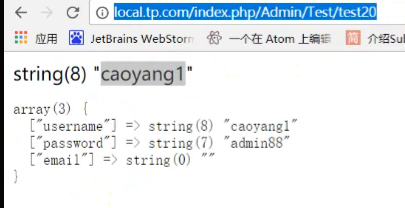

测试;

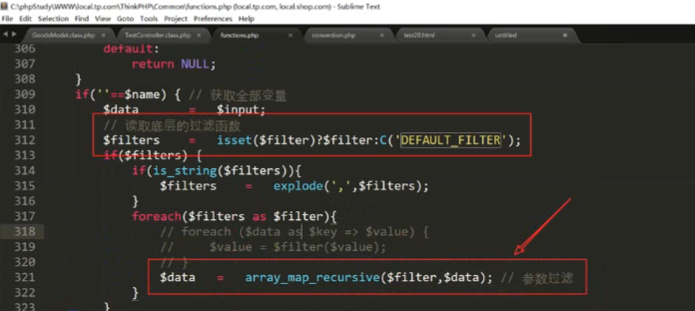

I函数的源码:

默认的过滤函数的配置

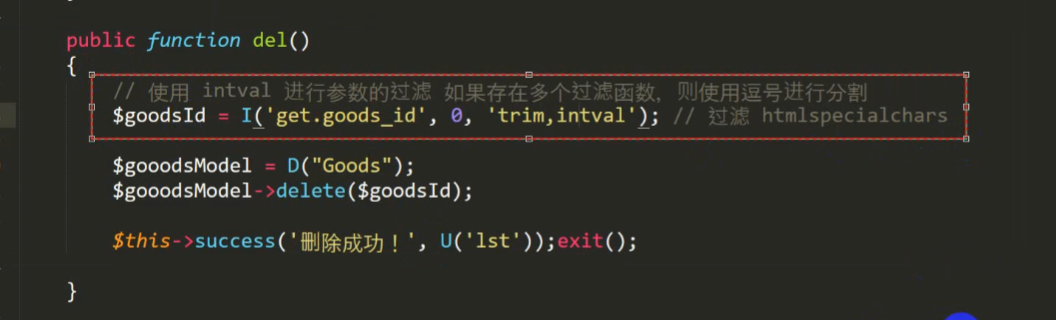

get提交的ID进行过滤 代表去除空格,然后强制转整.

代表去除空格,然后强制转整.

去取:htmlpufier插件可以有效的防止Xss攻击

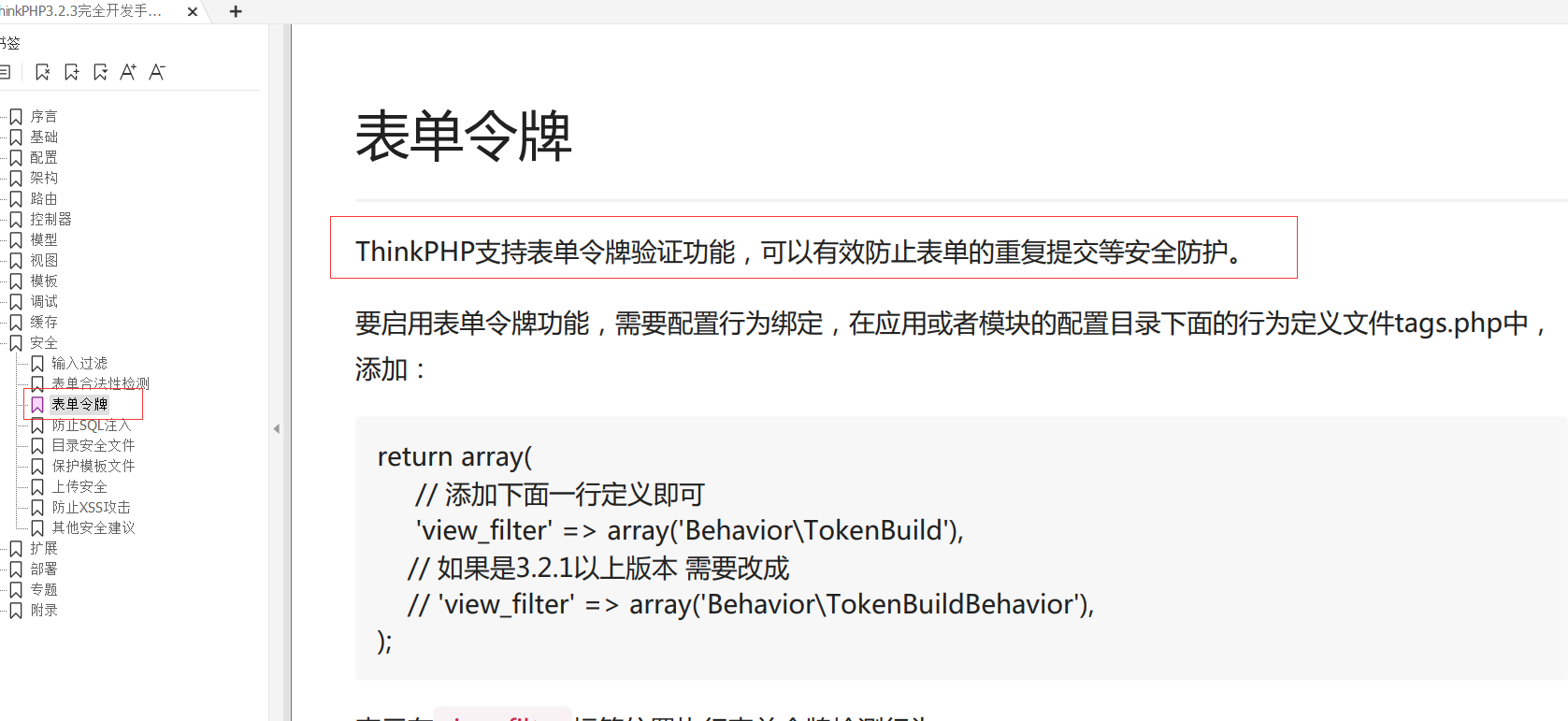

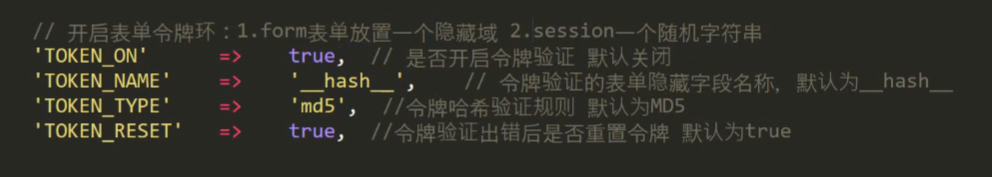

表单令牌环

该技术主要是为了放置表单重复提交,同时可以防止外站提交数据。

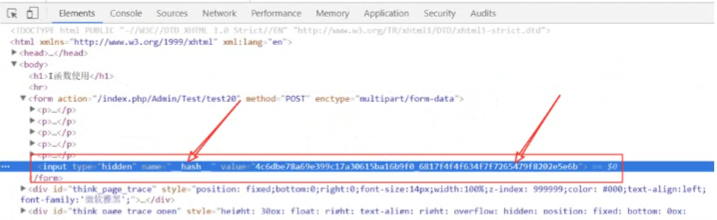

实现点:服务器在给用户返回某个表单之前,先生成一个随机字符申,然后把这个随机字符串,然后把这个随机字符串防止From表里面的隐藏域里面,然后在将该字符串放置在Session中.以后提交表单后取session里面进行验证,如果可以通过代表是本站的提交数据,如果不一致,则非法,并且只要是提交后,session里面的数据会清空,也可以防止重复提交.

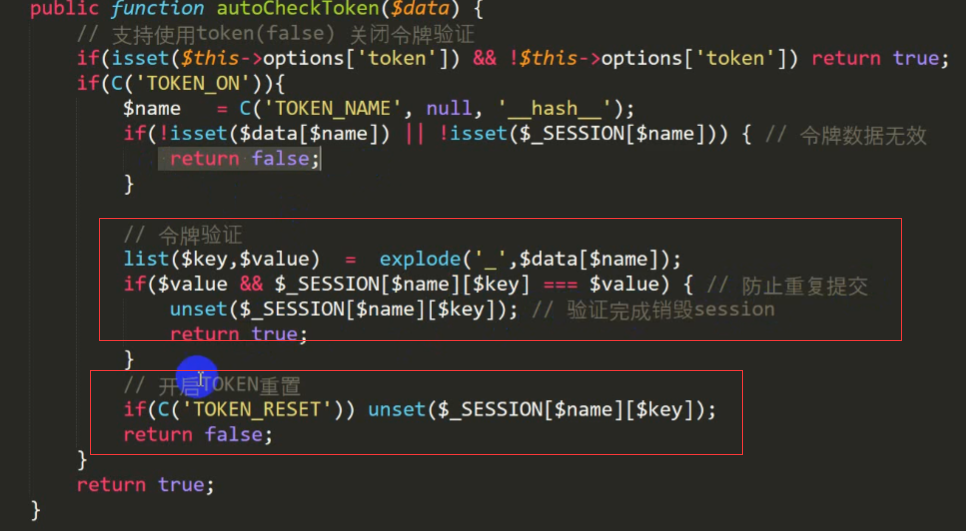

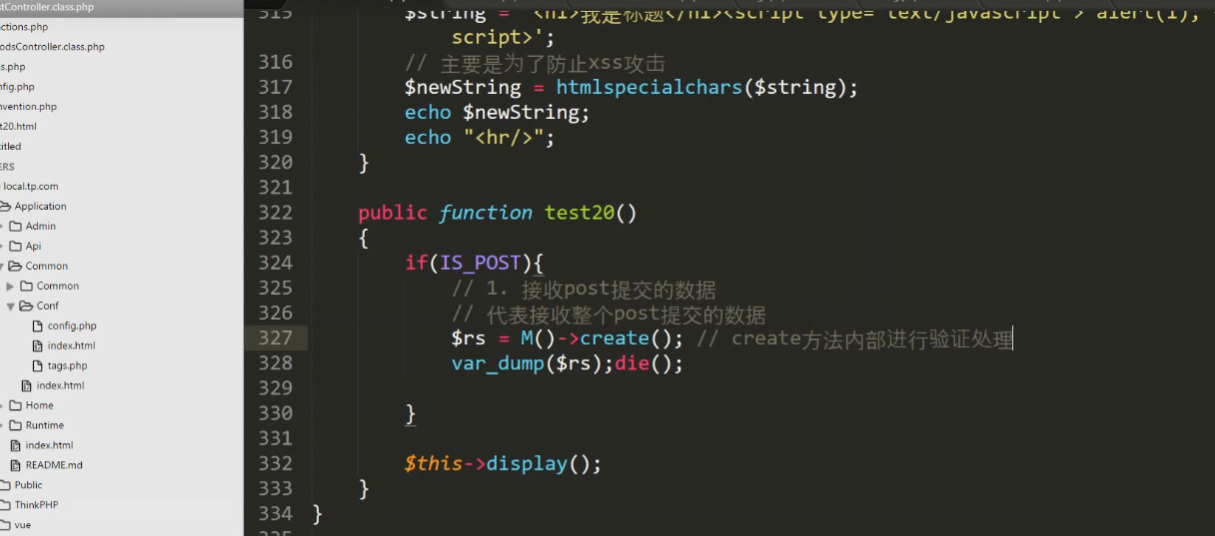

验证:

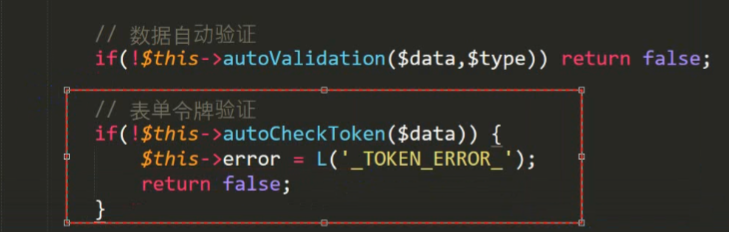

原理:需要查看create方法

底层原理: