解题过程

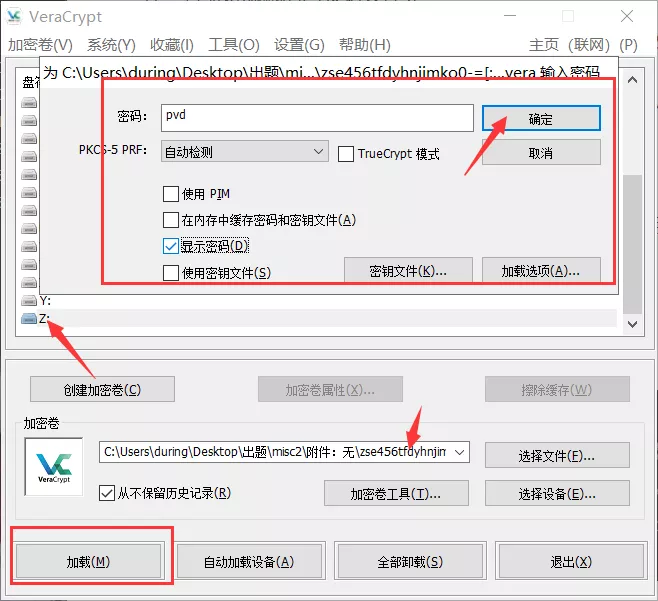

看文件名zse456tfdyhnjimko0-=[;.,.vera可以发现是用Veracrpyt加密后的文件,观察文件名发现是初级磁盘密码,根据字母按键盘能得到密码:pvd

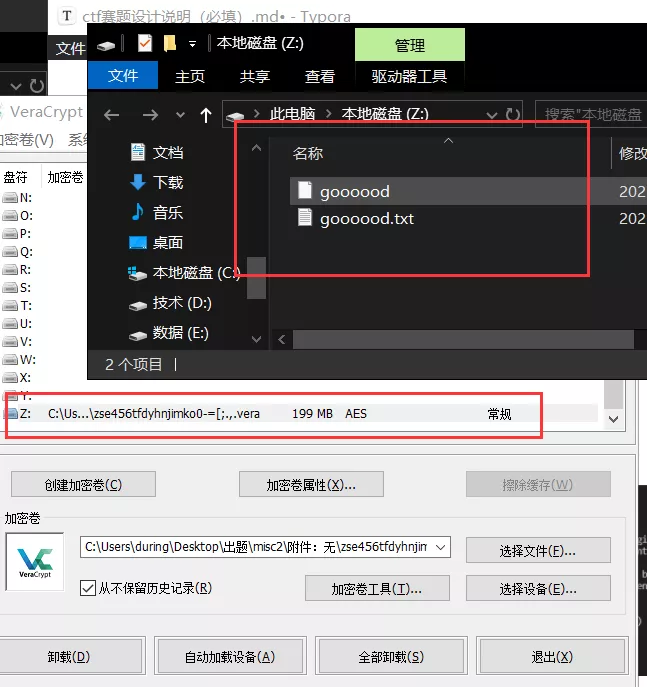

使用任意一个没有被使用的卷标识挂载文件,能够得到如下两个文件:

看文件头37 7A BC AF可只是7z压缩包,直接解压即可(是为了尽量减少附件体积,因为bitlocker加密对分区有大小限制所以初始分区较大),得到附件gooood。

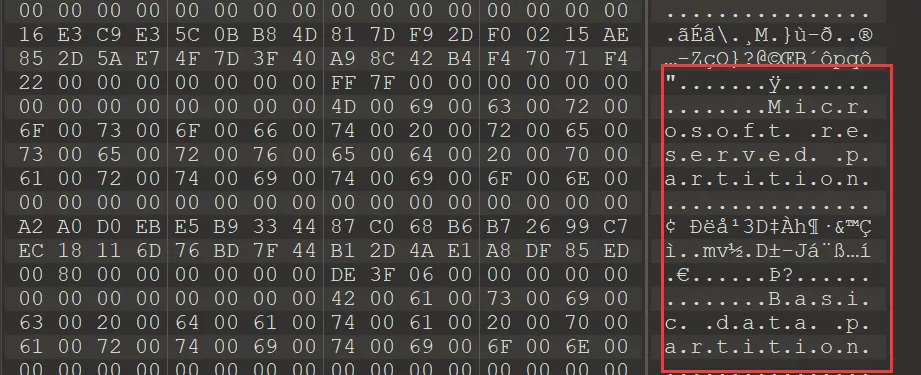

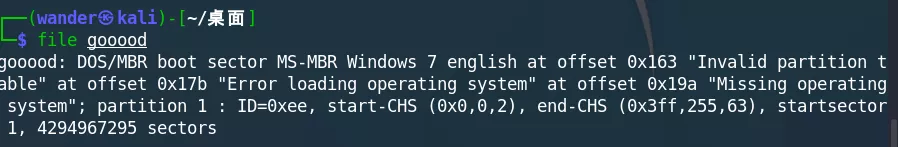

拖入010editor,发现有如下字样,能够看出是windows下的分区,或者是放到linux下使用file命令进行识别。

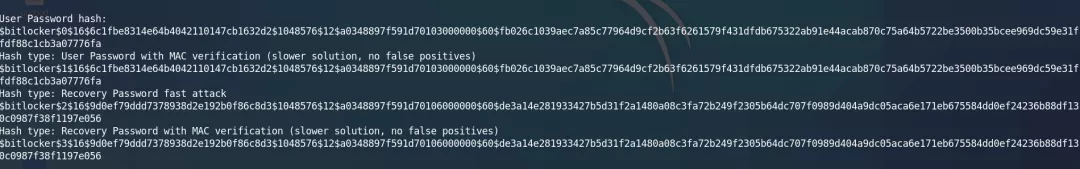

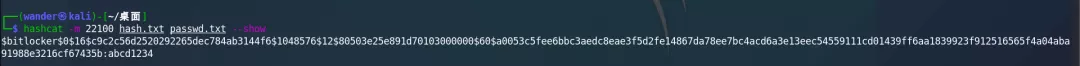

修改后缀为vhd,双击gooood.vhd文件发现被bitlocker加密,使用bitlocker2john结合hashcat爆一下弱密码字典,bitlocker2john -i gooood.vhd,然后将User Password hash的值保存成hash.txt,将弱密码的字典放到passwd.txt,使用hashcat -m 22100 hash.txt passwd.txt —show爆出密码:abcd1234。

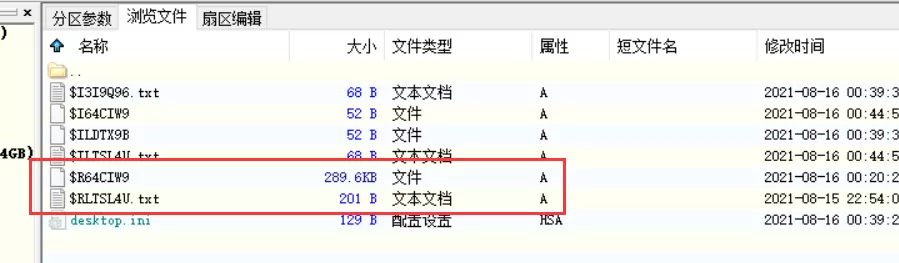

用abcd1234解密bitlocker加密的分区,打开之后是空的,使用diskgenius挂载分区,可以在隐藏分区的回收站里找到提示和附件。

打开文本文档发现hint是3389,即提示黑客使用远程桌面连接到了受害者主机看到了flag,这里有个知识点是关于:rdp协议默认开启位图缓存功能,会产生bmc文件,使用bmc-tool或者BMC Viewer能够恢复出缓存的图像。

清晰可见: cmRwY2FjaGUtYm1j,解密baset64即为flag:SangFor{rdpcache-bmc}