解题过程

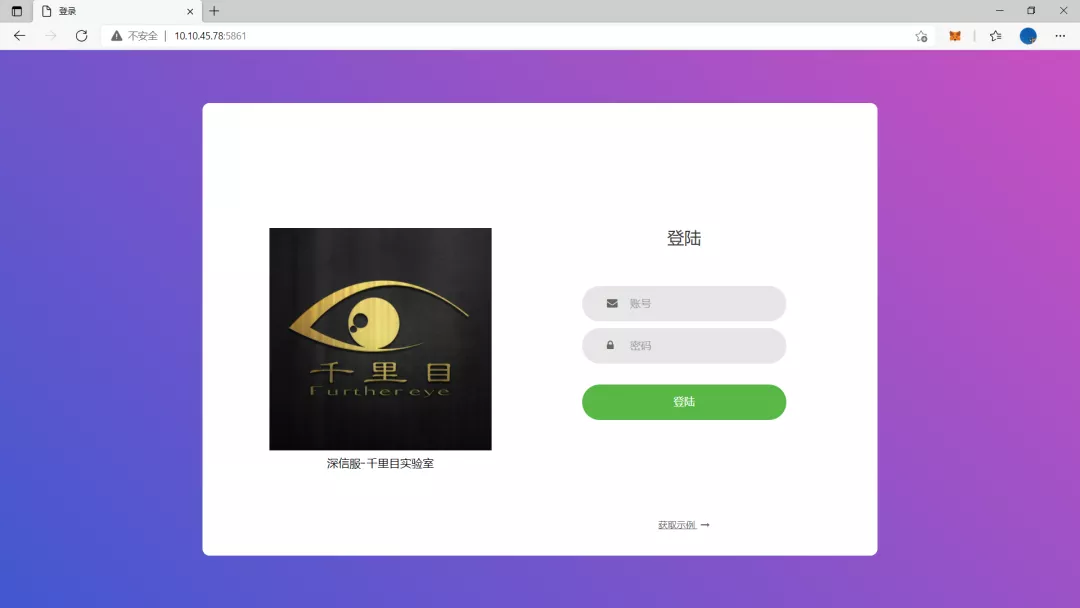

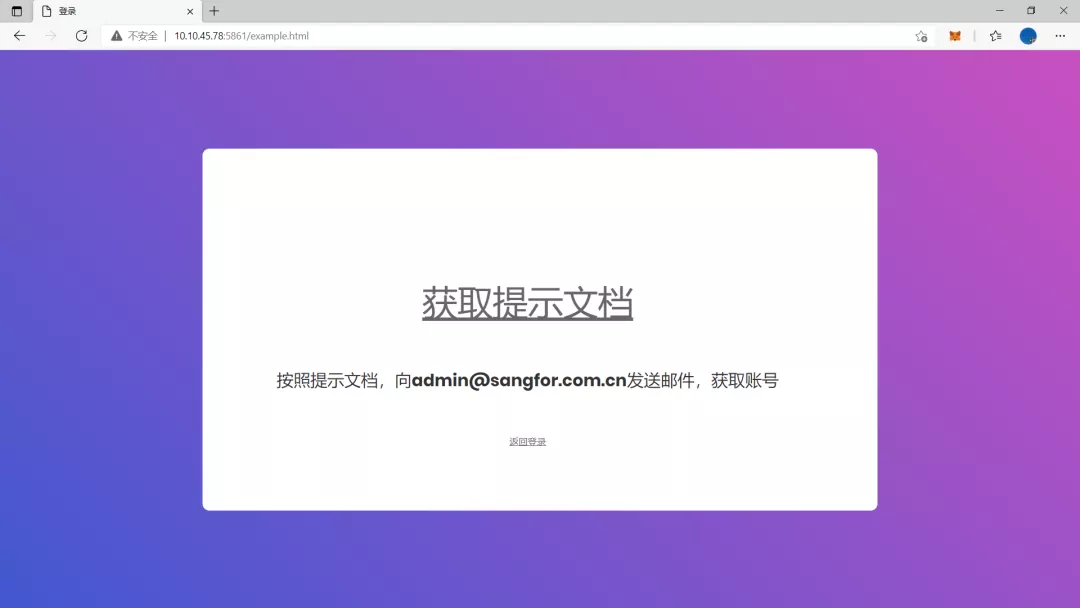

打开页面需要登录,无账号密码,唯一可疑的只有底下的获取实例,点击发现可以获取一个提示文档,并说按照文档向admin@birkenwald.cn发送邮件即可获取账号。

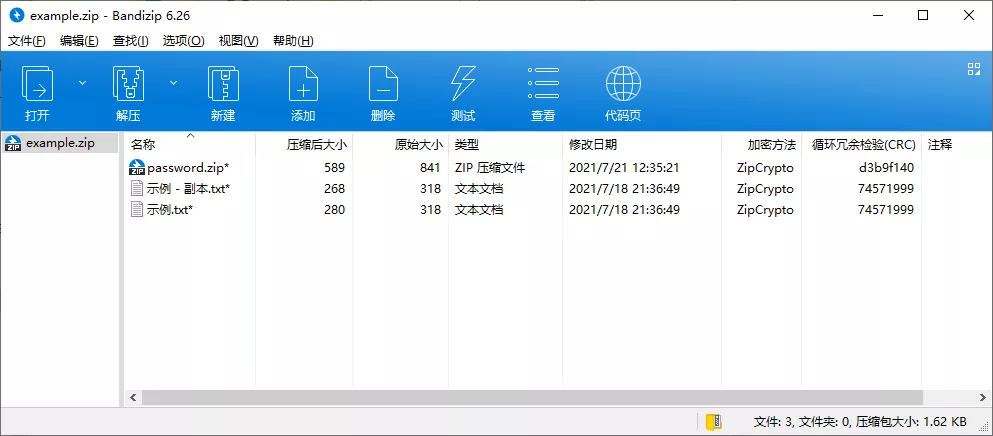

提示文档是个zip压缩包,里面还有一个加密的压缩包,看到三个文件都被加密了,第一反应解zip伪加密。

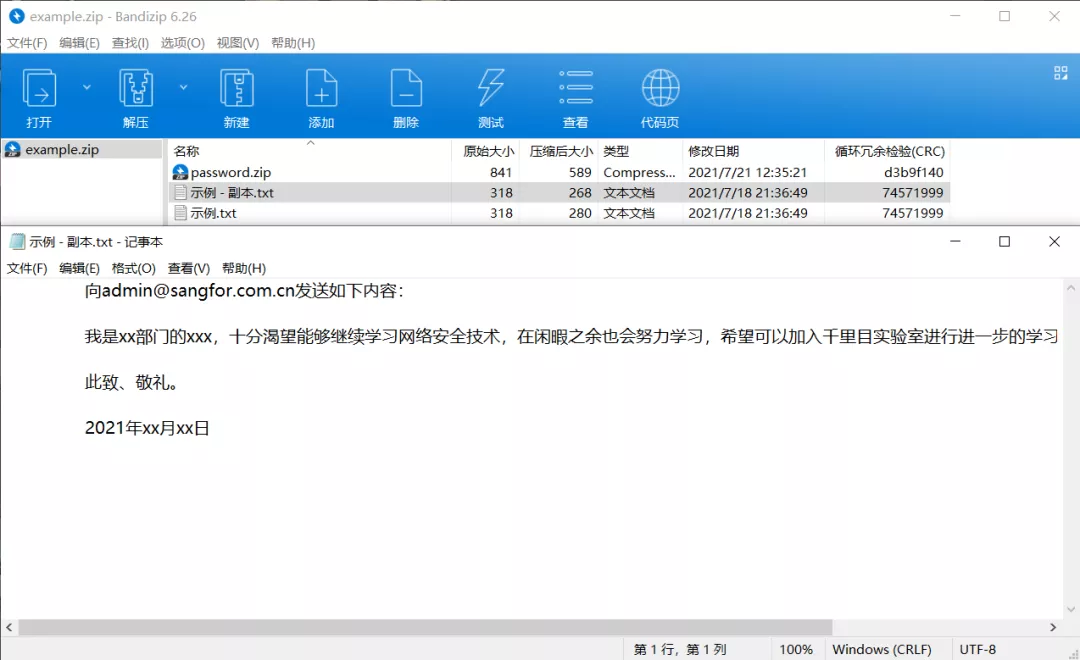

winhex修改所有0900伪0000后,发现文件的加密符都没了但是只有示例 - 副本可以正常打开。

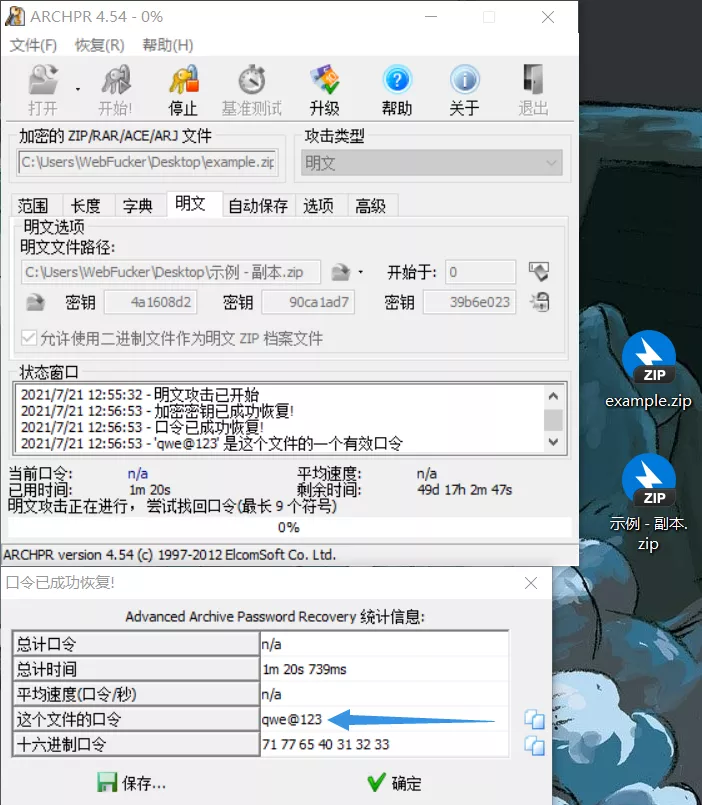

由于副本和原文件的原始大小一样,所以盲猜是明文攻击,这里使用winrar压缩后,校对CRC一致,满足明文攻击要求,使用ARCHPR 4.54即可。

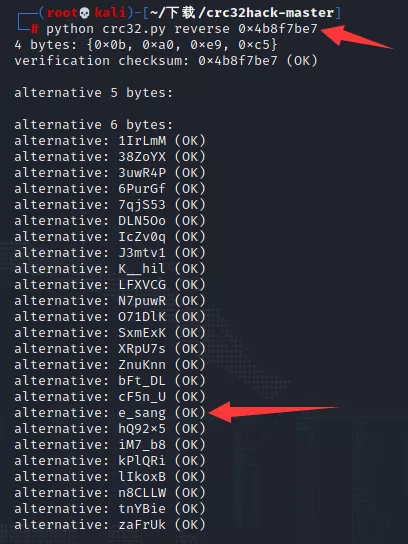

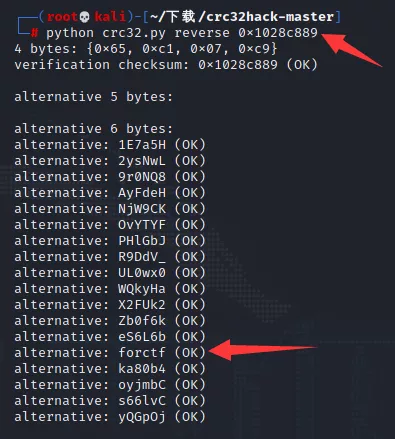

1min左右就可以跑出密码为qwe@123,解压出password.zip,打开看见还是加密的,想要获得管理员账号密码,但仍有加密,且不是伪加密,又看到三个txt的原始大小只有6字节,这就是典型的CRC32碰撞,github上搜crc32直接碰。

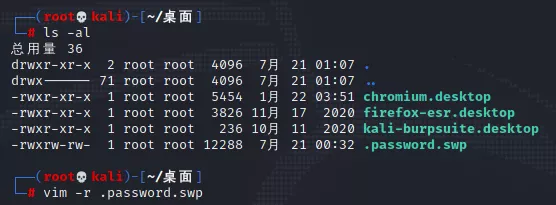

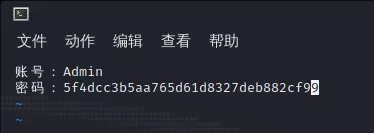

得到密码welc0me_sangforctf,解压得到.password.swp,linux下执行vim -r .password.swp 即可恢复出原文件。

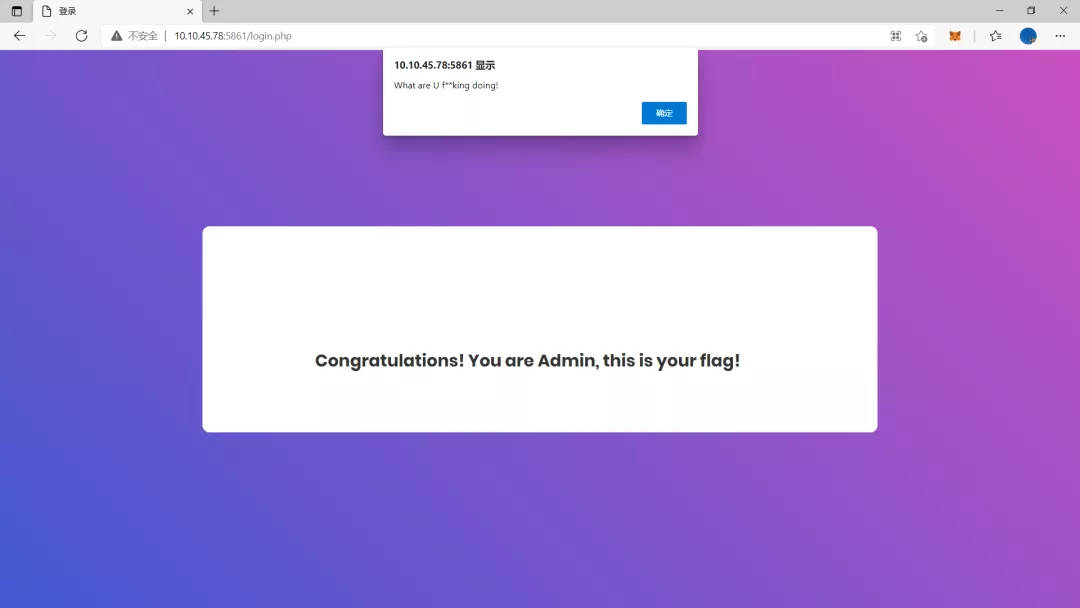

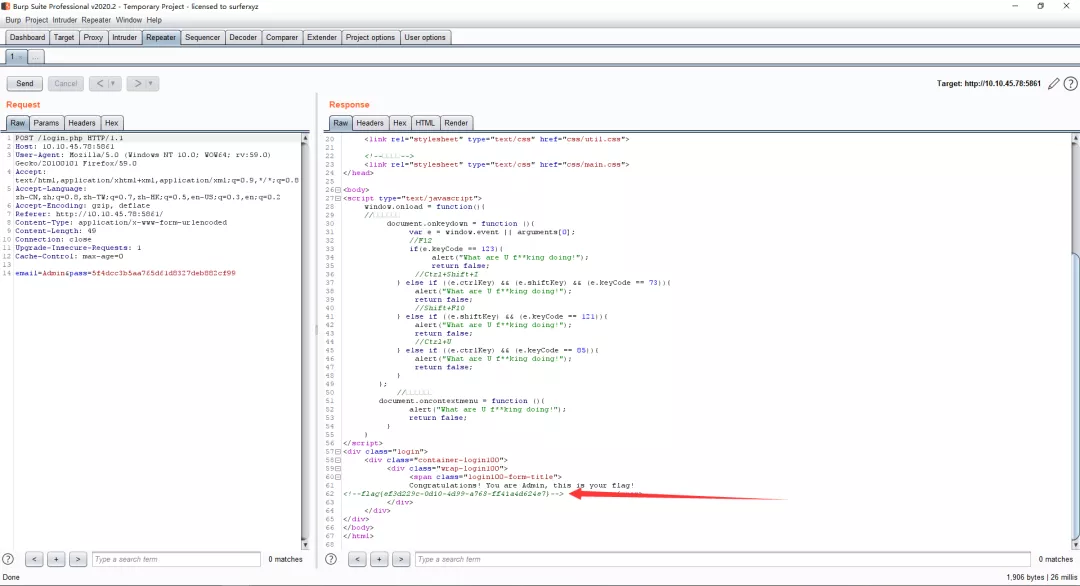

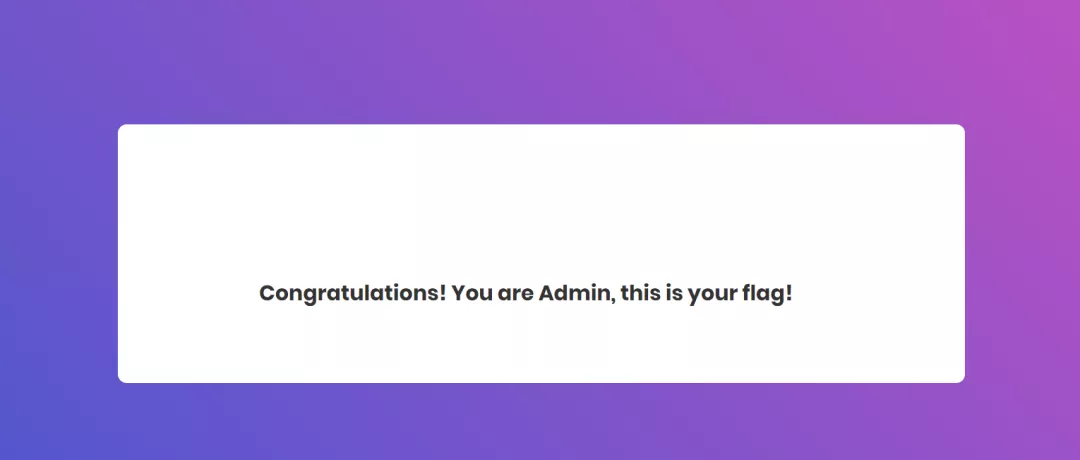

回网站登录,看到恭喜我得到了flag,猜测藏在了页面源码里了。

但是所有查看源码的快捷键都被禁止了,都会弹框What are U f**king doing!,这里解法也不唯一,可以利用浏览器插件,也可以利用burpsuite,这我仅用bp举例。