一、 SAG产品

智能接入网关(Smart Access Gateway)是阿里云提供的一站式快速上云解决方案。企业可通过智能接入网关实现Internet就近加密接入,获得更加智能、更加可靠、更加安全的上云体验。

SAG产品有如下三款产品:

1、 软件客户端版适用于移动办公场景,采用SSL vpn接入CCN网络;

2、 SAG-100WM,适用于门店和小分支场景;

3、 SAG-1000,适用于总部/IDC上云场景。

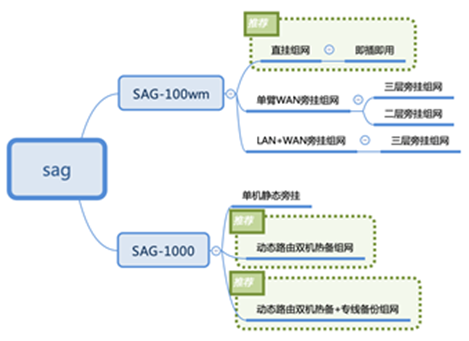

二、 硬件SAG组网方式

从方便部署和易运维的角度出发,我们推荐SAG-100WM款型采用直挂组网模式;

从网络可靠性的角度,我们推荐SAG-1000款型采用旁挂组网模式。

但客户线下网络比较复杂,无法完全按照上述模式进行部署,因此本文整理前期遇到的客户组网需求,分别进行介绍,供各位部署实施时参考。

三、 SAG组网模式和场景

1、 SAG-100WM组网模式介绍

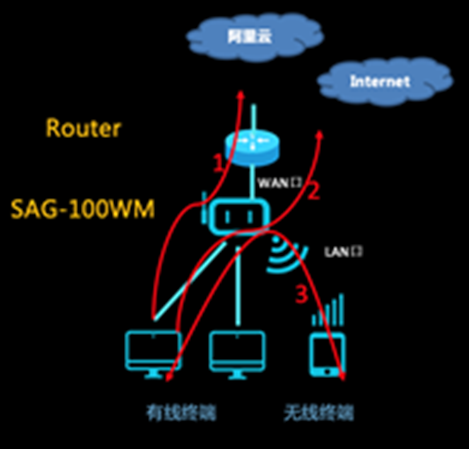

1**)、直挂组网—-推荐**

该组网非常适合小门店场景,SAG放运营商光猫下面,默认设置下即可上电接入阿里云,对门店几乎没有人员技能要求。

a、默认WAN口和LAN口均开启DHCP。

b、默认开启SNAT,即插即用。

c、针对上行链路WAN口和4G备份需求,WAN口有线网络联通时默认数据走有线网络,有线网络不通时上行会自动切换到4G通道上行。

d、默认wifi ssid密码为设备SN号。

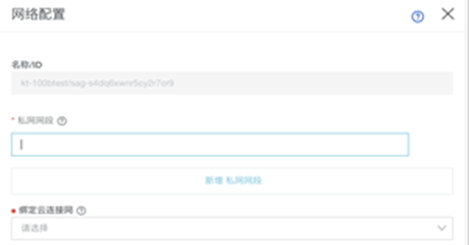

最简单部署模式下,只需要在阿里云控制台针对SAG实例激活后配置私网网段并绑定CCN实例即可,如下。

转发原理:

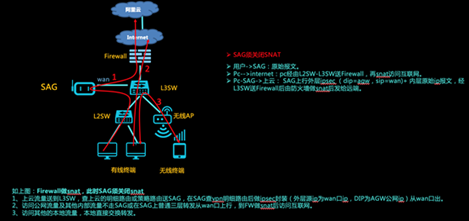

如上图: Router做snat,此时SAG建议关闭snat。

a、上云流量在SAG查vpn明细路由后做ipsec封装从wan口上行。

b、访问公网流量在SAG上查默认路由三层转发从wan口上行,到Router做snat后访问互联网。

c、访问其他LAN口下的本地流量,SAG本地直接交换转发。

报文封装说明:

- 用户->SAG:原始报文。

- Pc-SAG->internet:SAG把原始报文转发给Router ,经snat后访问互联网。或SAG上行时做snat送路由器出互联网。

- Pc-SAG->agw上云:SAG上行外层ipsec (dip=agw,sip=wan)+ 内层原始ip报文。 Router对外层报文做snat后发给互联网。

2**)、单臂WAN旁挂组网**

2.1**)、三层旁挂组网**

访问需求:

网络出口已有支持snat的设备,SAG只作为上云vpn接入和普通三层转发使用。

转发原理:

如下场景,SAG需要关闭SNAT。否则pc—>SAG正常,但ecs返回给pc的报文在SAG上做了snat发给pc,导致无法正常通信。

配置:

a**、 SAG控制台举例**

b**、SAG本地WEB配置举例**

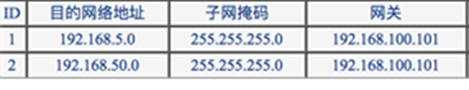

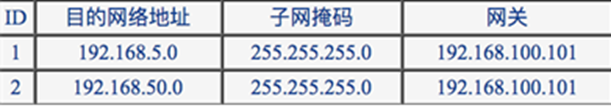

c、L3交换机配置举例

interface GigabitEthernet 0/1———**上行接出口路由器 no switchport ip address 192.168.100.101 255.255.255.0 ! interface GigabitEthernet 0/5———旁挂接SAG wan**口 no switchport ip address 192.168.50.1 255.255.255.0 ! interface GigabitEthernet 0/47———**下行接**pc no switchport ip address 192.168.5.1 255.255.255.0 ! **L3SW#show running-config |

include route ip route 0.0.0.0 0.0.0.0 192.168.100.253———————**默认路由送上层路由器 ip route 192.168.0.0 255.255.255.0 192.168.50.2———**上云流量送**SAG |

|---|---|

d**、 出口Firewall或路由器配置举例**

路由器向下的回程路由

2.2**)、二层旁挂组网**

访问需求:

要求网络出口有支持snat的设备,SAG只作为上云vpn接入和转发使用。SAG必须关闭SNAT,否则会导致通信异常,原因同2.1。

配置:

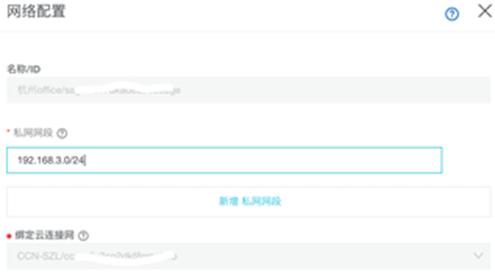

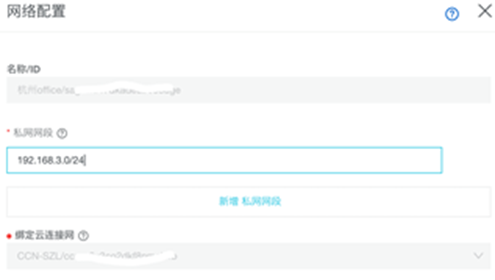

a**、 SAG控制台举例**

其中第一条私网网段分配给SAG的LAN口,后面的私网网段为L2SW下挂的其他需要和云上或其他站点互通的私网网段。

b**、 SAG本地WEB**配置举例

c、L2交换机配置举例

L2SW只需要图中端口在一个vlan内即可,无需其他特殊配置。

d**、 出口Firewall或路由器配置举例**

出口设备直连网段,增加上云网段的路由指向SAG的WAN口地址。

ip route 192.168.0.0 255.255.255.0 192.168.200.2———**上云流量送SAG WAN口地址**

3**)、LAN+WAN旁挂组网**

访问需求:

不要求网络出口有支持SNAT的设备。L3SW下的pc终端可以通过旁挂的SAG进入vpn,和云上ecs互访。

SAG LAN口下也可以挂其他终端经SAG SNAT后访问互联网。

配置举例:

a**、 SAG控制台举例**

其中第一条私网网段分配给SAG的LAN口,后面的私网网段为L3SW下挂的其他需要和云上或其他站点互通的私网网段。

b**、 SAG本地WEB配置举例**

c、 L3交换机配置举例

interface GigabitEthernet 0/1———**上行接出口路由器 no switchport ip address 192.168.100.101 255.255.255.0 ! interface GigabitEthernet 0/5———旁挂接SAG wan**口 no switchport ip address 192.168.50.1 255.255.255.0 ! interface GigabitEthernet 0/6———**旁挂接SAG lan口 no switchport ip address 192.168.60.2 255.255.255.0 ! interface GigabitEthernet 0/47———下行接pc no switchport ip address 192.168.5.1 255.255.255.0 ! L3SW#show running-config |

include route ip route 0.0.0.0 0.0.0.0 192.168.100.253———————**默认路由送上层路由器 ip route 192.168.0.0 255.255.255.0 192.168.60.1———**上云流量送**SAG |

|---|---|

d**、 出口Firewall或路由器配置举例**

路由器向下的回程路由。

2、 SAG-1000组网模式介绍

1**)、单机静态旁挂**

访问需求:

要求网络出口有支持snat的设备,SAG只作为上云vpn接入三层转发使用。

配置举例:

a**、 SAG控制台举例**

私网网段为L3SW下挂的需要和云上或其他站点互通的私网网段。

b**、 SAG本地WEB配置举例**

c、 L3交换机配置举例

interface GigabitEthernet 0/1———**上行接出口路由器 no switchport ip address 192.168.100.101 255.255.255.0 ! interface GigabitEthernet 0/11———旁挂接SAG G3**口 no switchport ip address 192.168.11.1 255.255.255.0 ! interface GigabitEthernet 0/12———**旁挂接SAG G4口 no switchport ip address 192.168.12.1 255.255.255.0 ! interface GigabitEthernet 0/47———下行接pc no switchport ip address 192.168.3.1 255.255.255.0 ! ip route 0.0.0.0 0.0.0.0 192.168.100.253———————**默认路由送上层路由器 ip route 192.168.0.0 255.255.255.0 192.168.101.1———**上云流量送**SAG ip route 192.168.101.1 255.255.255.255 192.168.11.2——-SAG**业务IP路由 ip route 192.168.101.1 255.255.255.255 192.168.12.2——-SAG业务IP**路由 |

|---|

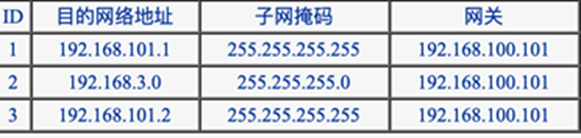

d**、 出口Firewall或路由器配置举例**

路由器向下的回程路由。第一条是云上或其他站点回程给SAG的私网流量路由,第二条是回程给终端的公网流量路由。

2**)、动态路由双机热备组网—-推荐**

访问需求:

要求网络出口有支持snat的设备,SAG只作为上云vpn接入三层转发使用。

配置举例:

a**、 SAG控制台举例**

私网网段为L3SW下挂的需要和云上或其他站点互通的私网网段。

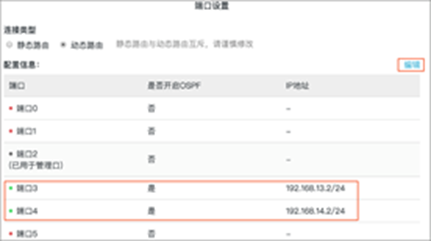

b**、 SAG本地WEB配置举例**

SAG-1000A**本地WEB配置**

SAG-1000B**本地WEB配置**

c、 L3交换机配置举例

interface GigabitEthernet 0/11 no switchport ip ospf network point-to-point ip ospf authentication message-digest ip ospf message-digest-key 7 md5 1234 ip ospf hello-interval 3 ip ospf dead-interval 10 ip address 192.168.11.1 255.255.255.0 ——**连接**SAG interface GigabitEthernet 0/12 no switchport ip ospf network point-to-point ip ospf authentication message-digest ip ospf message-digest-key 7 md5 1234 ip ospf hello-interval 3 ip ospf dead-interval 10 ip address 192.168.12.1 255.255.255.0 ——**连接**SAG interface GigabitEthernet 1/13 no switchport ip ospf network point-to-point ip ospf authentication message-digest ip ospf message-digest-key 7 md5 1234 ip ospf hello-interval 3 ip ospf dead-interval 10 ip address 192.168.13.1 255.255.255.0 ——**连接**SAG interface GigabitEthernet 1/14 no switchport ip ospf network point-to-point ip ospf authentication message-digest ip ospf message-digest-key 7 md5 1234 ip ospf hello-interval 3 ip ospf dead-interval 10 ip address 192.168.14.1 255.255.255.0 ——**连接**SAG interface Loopback 0 ip address 192.168.101.3 255.255.255.255 ———-**交换机的loopback地址 router ospf 1 router-id 192.168.101.4 交换机的routerID area 0 area 1 area 2 area 2 nssa translator always default-information-originate 生成NSSA默认路由给SAG area 1 nssa translator always default-information-originate 生成NSSA默认路由给SAG network 192.168.3.0 0.0.0.255 area 0 本地的PC**网段 network 192.168.11.0 0.0.0.255 area 1 **交换机设备的网段 network 192.168.12.0 0.0.0.255 area 1 network 192.168.13.0 0.0.0.255 area 2 network 192.168.14.0 0.0.0.255 area 2 network 192.168.100.0 0.0.0.255 area 0 **和上联的路由器通信的网段 network 192.168.101.3 0.0.0.0 area 0 **交换机本身的loopback地址 ** |

|---|

d**、 出口Firewall或路由器配置举例**

路由器向下的回程路由。第一/三条是云上或其他站点回程给SAG的私网流量路由,第二条是回程给终端的公网流量路由。

3**)、动态路由双机热备+专线备份组网—-推荐**

访问需求:

要求网络出口有支持snat的设备,SAG只作为上云vpn接入和普通三层转发使用。网络上云的流量优先走bgp专线链路,专线发生故障时自动切换到SAG通道上云。

其他配置参考**2.2**小节。

增加交换机**BGP相关配置(cisco**交换机配置举例,上文其他交换机均为锐捷交换机举例)。

!

interface GigabitEthernet1/29

no switchport

ip address 10.0.0.13 255.255.255.252

!

interface GigabitEthernet1/30

no switchport

ip address 10.0.0.1 255.255.255.252

!

router bgp 45105

no synchronization

bgp log-neighbor-changes

network 192.168.3.0——-**向专线VBR发布本地私网网段**

neighbor toVBR peer-group

neighbor toVBR remote-as 45104

neighbor 10.0.0.2 peer-group toVBR

neighbor 10.0.0.14 peer-group toVBR

maximum-paths 8

no auto-summary

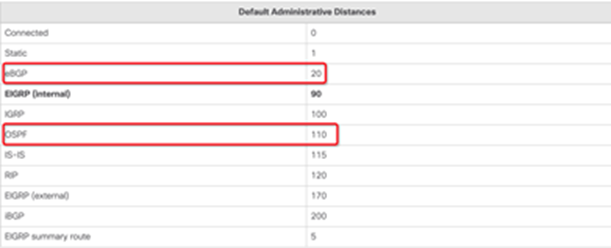

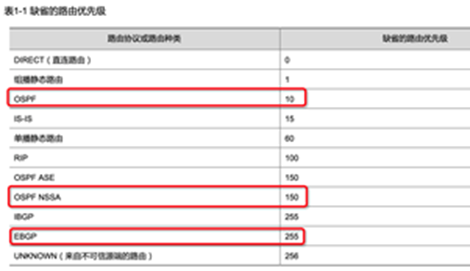

补充说明,对于**cisco设备路由优先级说明如下链接,默认ebgp路由优先于ospf**。

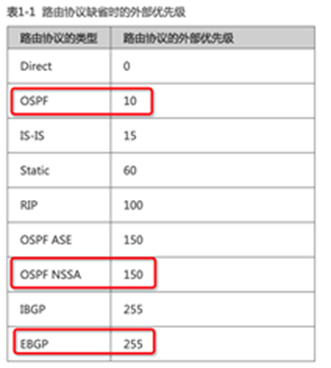

对于华为设备路由优先级说明如下链接,默认**ospf路由优先于bgp**

https://support.huawei.com/enterprise/zh/doc/EDOC1000141374/e3a3303d

H3C**设备的路由优先级:**http://www.h3c.com/cn/d_201510/894318_30005_0.htm

锐捷设备