BUUCTF—Misc—[安洵杯 2019]Attack:

下载附件得到一个pcap的流量包,第一反应应该是foremost分离下,很容易忘掉这一步。

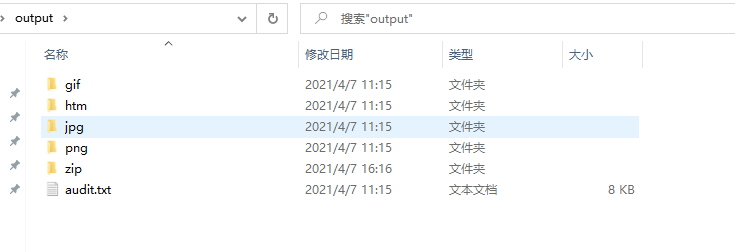

分离得到:

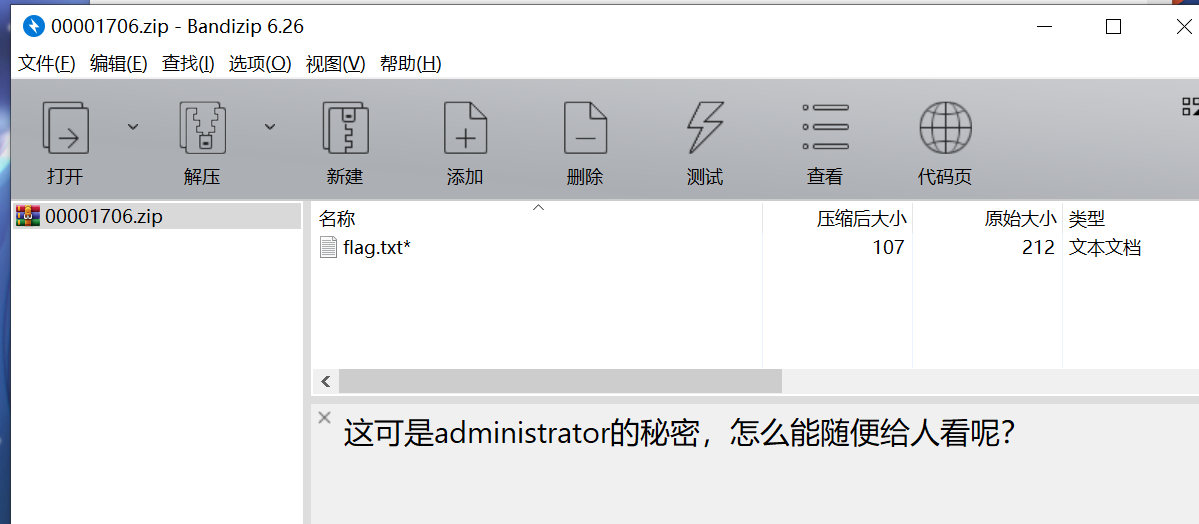

挨个看了下,好像就是zip文件夹中有个加密的压缩包有用,别的就是混淆的无用文件。

有提示,后来查了下这里暗示解压密码是用户administrator的登录密码。

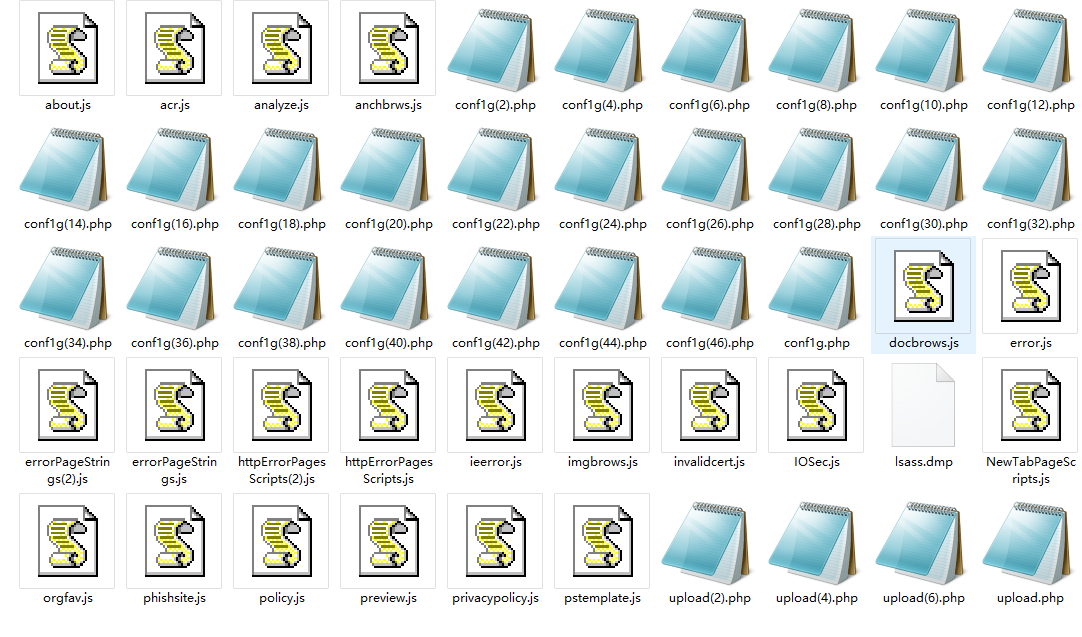

回到流量包,发现有HTTP,先导出HTTP对象,得到:

里面发现了一个后缀很是奇怪的文件,lsass.dmp。查了下是Windows上的转储文件格式。

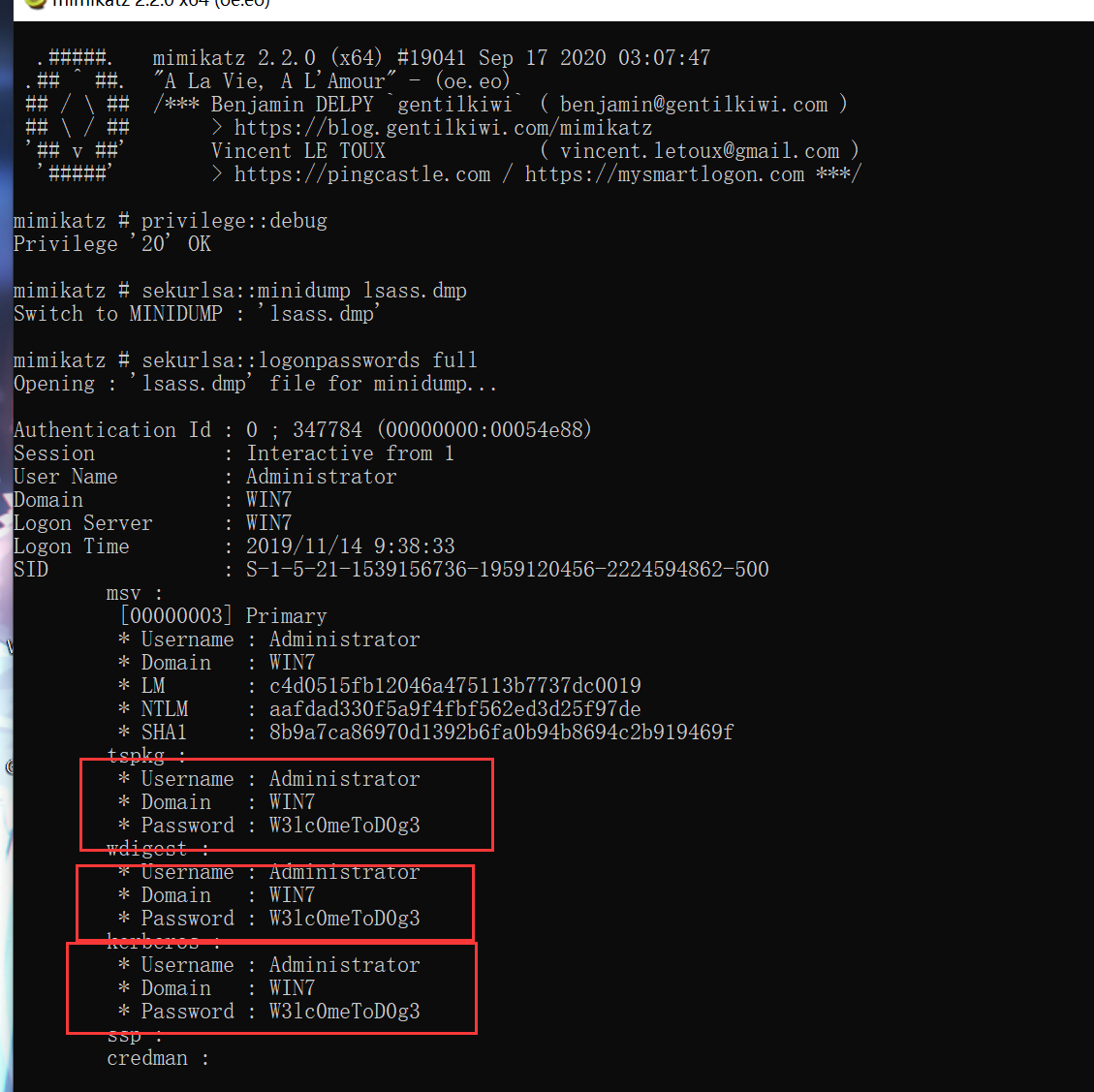

然后认识到一个新的工具:Mimikatz是一款由法国人编写的轻量级调试工具,但更为人所知的是使用Mimikatz来获取Windows的明文密码。

运行时需要以管理员身份运行,否则提取不成功。

用法:1.提取:

privilege::debugsekurlsa::minidump lsass.dmpsekurlsa::logonpasswords full

实操:

然后解压得到flag