下载附件得到一个后缀为raw的文件,还是老套路:

先看下版本信息:

这里也能以用:volatility -f mem.raw imageinfo 然后查看进程: volatility psscan -f mem.raw —profile=Win7SP0x86

然后查看进程: volatility psscan -f mem.raw —profile=Win7SP0x86

或者:volatility -f mem.raw —profile=Win7SP0x86 pslist 这里整理出来几个常见且敏感的进程:

这里整理出来几个常见且敏感的进程:

notepad.exe windows自带的记事本。

dumpit.exe 一款内存镜像提取工具。

trueCrypt.exe 一款磁盘加密工具。

mspaint.exe windows自带画图工具。

然后跟进notepad的进程看看:

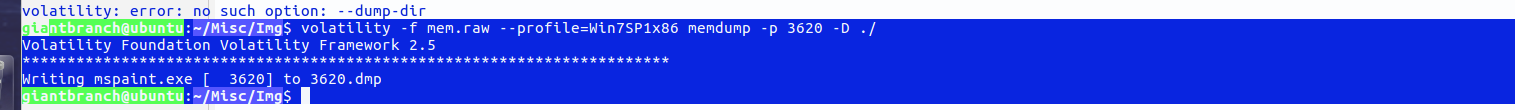

volatility -f mem.raw —profile=Win7SP1x86 memdump -p 3524 -D ./

对于dump下来的文件进行分析:

这里binwalk了下:

发现文件太多,而且乱。 改用foremost分离:

改用foremost分离:

明显看的出文件那么乱了,好处理了。

明显看的出文件那么乱了,好处理了。

对于分离出来的文件在Linux上不太好看,拖到Windows上看: 一直处理起来这了,不过不用管。

一直处理起来这了,不过不用管。

对于这些文件肯定是先去看看图片和压缩包什么的。

最后在压缩包里面发现: 看到了加密的压缩包,但这密码应该不是让暴力或伪加密,应该在图片里给出解压密码。上面也提到了画图工具,去看下画图工具的进程。

看到了加密的压缩包,但这密码应该不是让暴力或伪加密,应该在图片里给出解压密码。上面也提到了画图工具,去看下画图工具的进程。

还是foremost分离下,在得到的zip文件夹中找到和上面分离出来的一样的带有flag.txt的压缩包,看出来解内存取证有时候有多种解法,可以跟进多个进程。 用命令搜索下图片相关的东西:

用命令搜索下图片相关的东西:

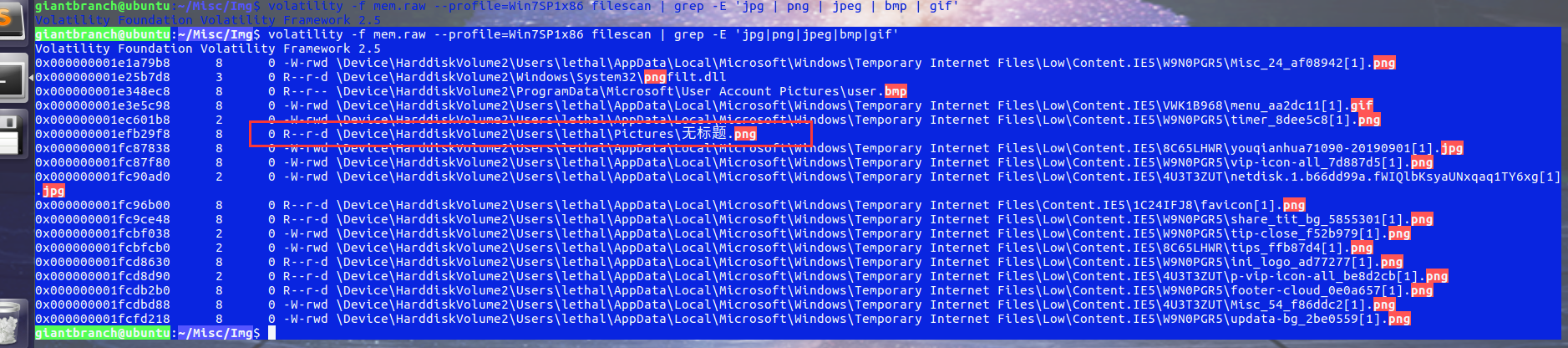

volatility -f mem.raw —profile=Win7SP1x86 filescan | grep -E ‘jpg|png|jpeg|bmp|gif’ 发现一个可以png图片。

发现一个可以png图片。

提取出来:

得到压缩包密码: