题目为攻防世界Misc区5-1(WDCTF-2017)

正文:

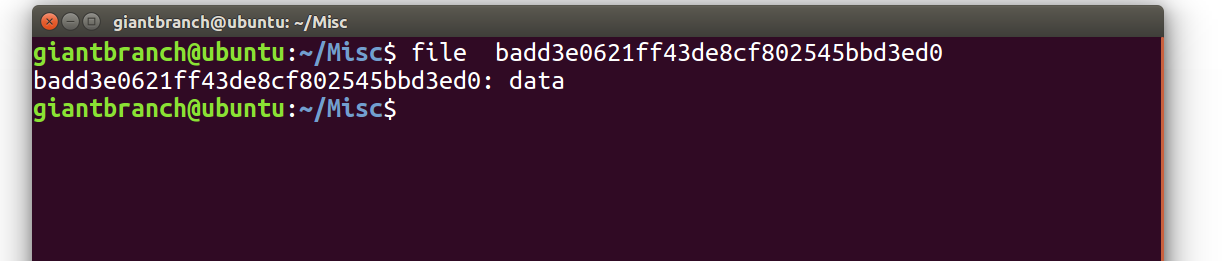

下载附件得到一个无后缀的文件,直接file命令查看:

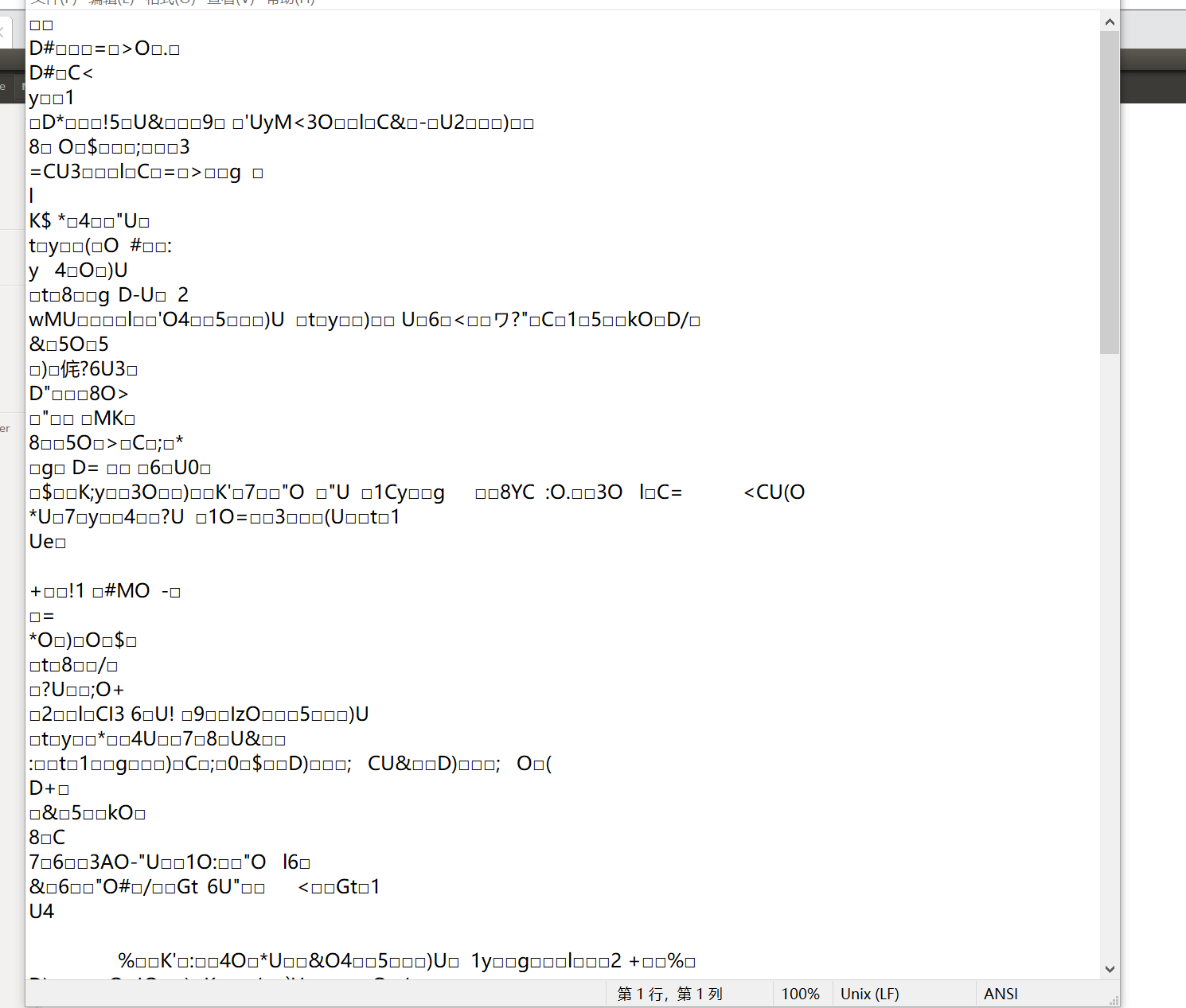

显示data,记事本打开发现像是一堆乱码:

本来以为是某种编码奇怪的加密,尝试一番后未果。

后来查阅资料了解到Xor加密和工具xortool

这里附上工具地址:https://github.com/hellman/xortool

可以把脚本下载到本地使用,也可以pip安装,以后直接在命令行中就可调出,相对来说方便点。

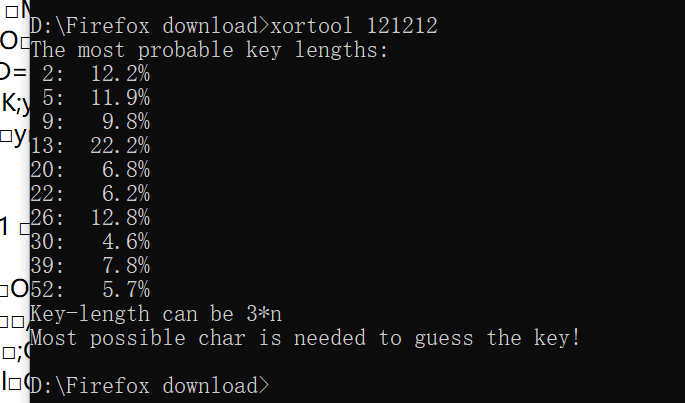

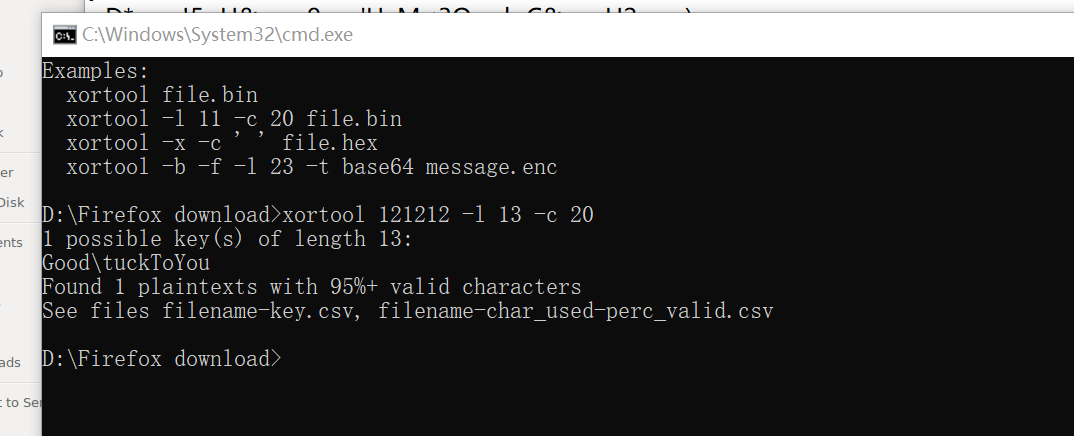

命令行操作:

得到key长度的最大可能值为13 得到大致的key:根据经验可知key为:GoodLuckToYou

得到大致的key:根据经验可知key为:GoodLuckToYou

然后对原文件进行Xor处理,用CyberChef就可,最后得到一大段话:

看了下,flag就在其中。