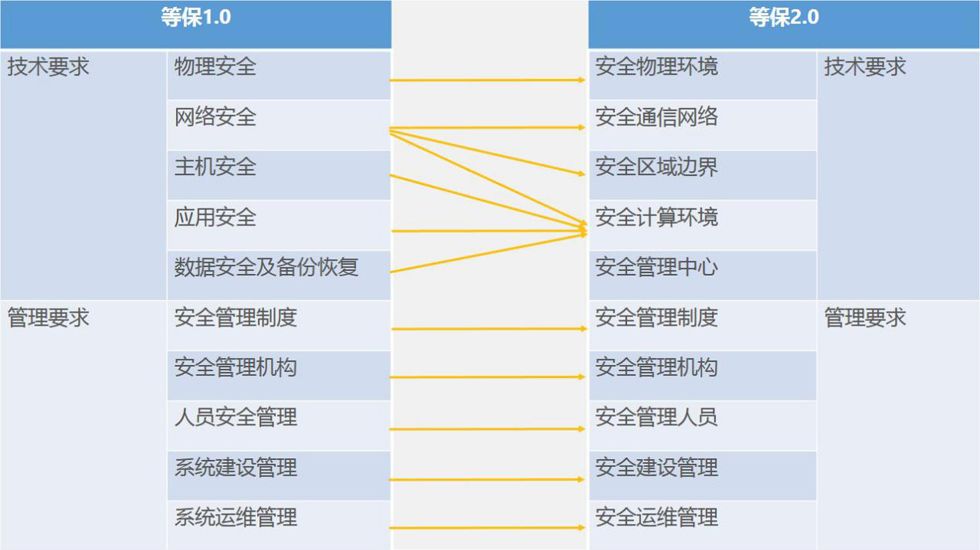

等保 2.0 安全通用要求控制项并没有进行增加,通过合并整合后反而减少了,具体如下:

技术控制措施由原来的物理、网络、主机、安全、数据五方面调整为安全管理中心统筹安全计算环境、安全区域边界、安全网络通信的 “一个中心三重防御” 体系,更加强调对整体防护体系的管控。

新增恶意代码和垃圾邮件防范控制点

等保 2.0 第三级和第四级均在 “安全区域边界” 中增加了 “恶意代码和垃圾邮件防范” 控制点。

恶意代码和垃圾邮件防范要求包括

01

应在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新。

02

应在关键网络节点处对垃圾邮件进行检测和防护,并维护垃圾邮件防护机制的升级和更新。

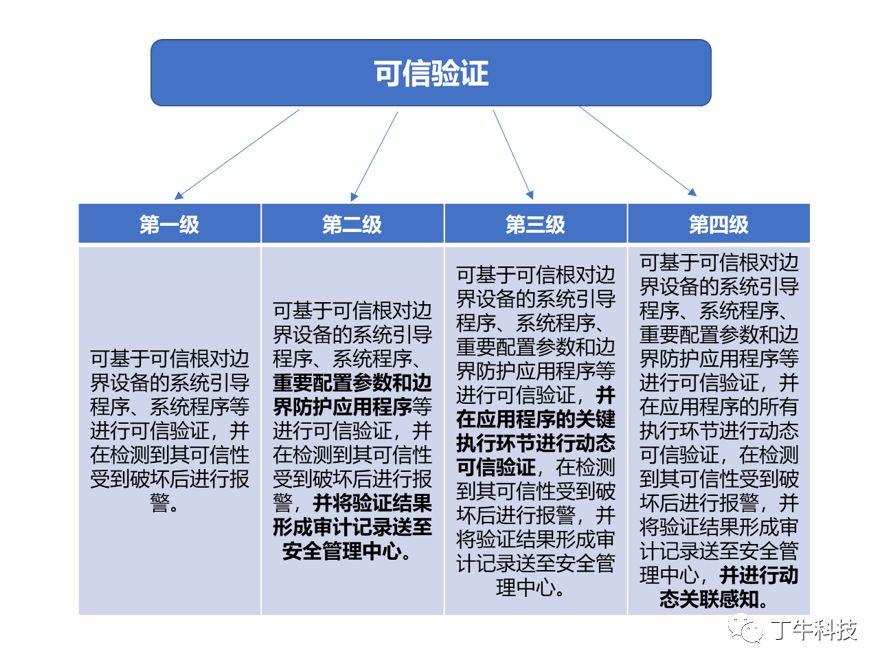

新增可信验证控制点

等保 2.0 从第一级到第四级均在 “安全通信网络”、“安全区域边界” 和“安全计算环境”中增加了 “可信验证” 控制点。什么是 “可信”?即网络中的正常应用行为。也就是说,在等保 2.0 中不但对网络设备的安全规范有要求,还需要对网络正常应用行为有规范,也就是由管“物” 升级到管“人”。

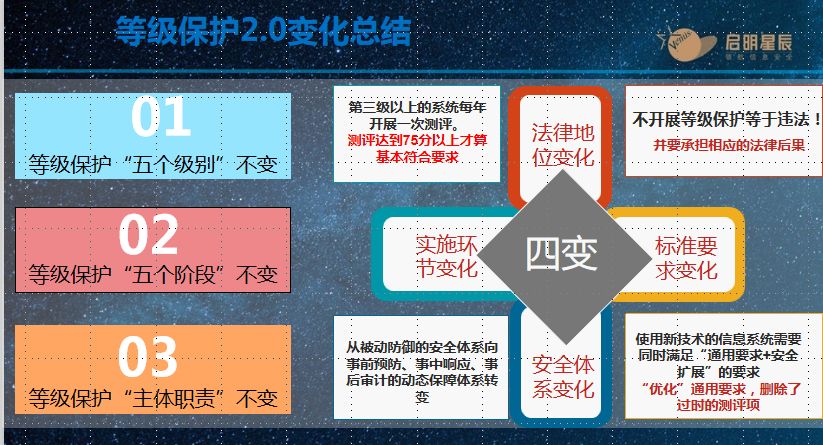

总体来说,相较于等保 1.0,等保 2.0 在结构和内容上均发生了重大变化,“与时俱进” 的等保 2.0 标准,为保障云计算、大数据等新技术下的安全合规提供了基础保障。等保 2.0 时代,企业达到等级保护的要求,不仅仅是组织与机构对国家法律的履行,更是为了保障组织与机构能够正常运转。因此,企业开展网络安全等级保护将成为用户合规运营的必经之路。

等级保护 2.0 的测评方法分为:1、访谈:测评人员通过不信息系统有关人员 (个人 / 群体) 进行交流、讨论等活劢,获取相 关证据以表明信息系统安全保护措施是否有效落实的一种方法。在访谈范围上, 应基本覆盖所有的安全相关人员类型,在数量上可以抽样。 2、检查 :测评人员通过对测评对象进行观察、查验、分析等活劢,获取相关证据以证明信 息系统安全保护措施是否有效实施的一种方法。在检查范围上,应基本覆盖所有 的对象种类(设备、文档、机制等),数量上可以抽样。 3、漏洞扫描和远程渗透测试 。

《等级保护条例》要求三级及以上网络的网络运营者应当建立健全网络安全监测预警和信息通报制度,按照觃定向同级公安部门报送网络安全监测预警信息,报告网络安全事件。网络运营者在其网络安全管理制度中,应结合网络安全应急预案,制定合理的事件分级分类策略和处置流程,并建立不公安部门的通报路径。

https://www.yuque.com/swteam/db2/gpwlup