- 案例给到的知识点总结如下:

案例1:如何判断使用哪种溢出漏洞?漏洞那里找?

信息收集-补丁筛选-利用MSF或特定EXP-执行-西瓜到手

Vulmap,Wes,WindowsVulnScan对比,exp在那里获取? - https://github.com/vulmon/Vulmap

https://github.com/bitsadmin/wesng

https://github.com/unamer/CVE-2018-8120

https://github.com/chroblert/WindowsVulnScan

https://github.com/SecWiki/windows-kernel-exploits

https://www.cnblogs.com/M0rta1s/p/11920903.html

https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION/releases/tag/1">案例给到的思路点总结如下:

1.提权方法有部分适用在不同环境,当然也有通用方法

2.提权方法也有操作系统版本区分,特性决定方法利用面

3.提权方法有部分需要特定环境,如数据库,第三方提权等

涉及资源:

https://github.com/vulmon/Vulmap

https://github.com/bitsadmin/wesng

https://github.com/unamer/CVE-2018-8120

https://github.com/chroblert/WindowsVulnScan

https://github.com/SecWiki/windows-kernel-exploits

https://www.cnblogs.com/M0rta1s/p/11920903.html

https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION/releases/tag/1

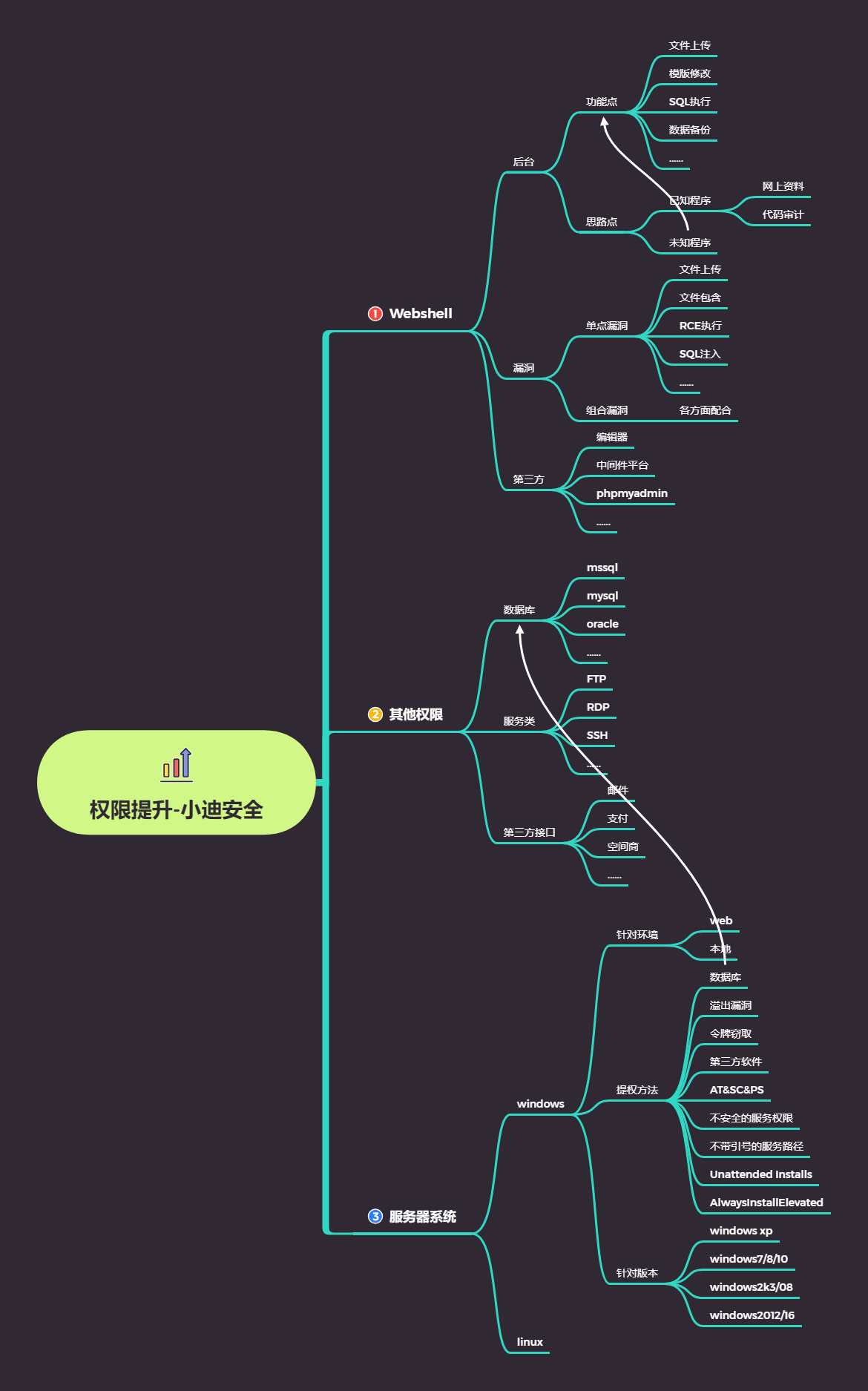

权限提升-Win溢出漏洞及AT&SC&PS提权

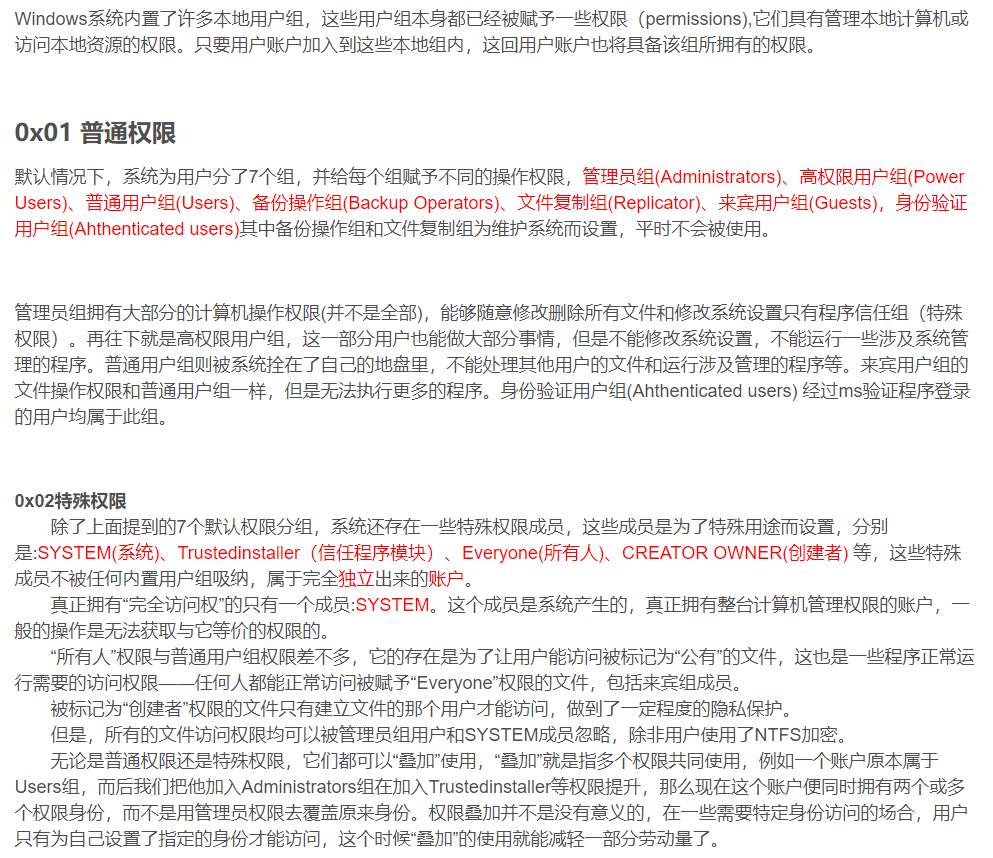

#明确权限提升基础知识:权限划分

#明确权限提升环境问题:WEB及本地

#明确权限提升方法针对:针对方法适应问题

#明确权限提升针对版本:个人及服务器版本;针对方法;

#知识点必备:

用户及用户组权限划分;Windows提权命令

演示案例:

- 基于WEB环境下的权限提升-阿里云靶机

- 基于本地环境下的权限提升-系统溢出漏洞

- 基于本地环境下的权限提升-AT&SC&PS命令

案例给到的知识点总结如下:

案例1:如何判断使用哪种溢出漏洞?漏洞那里找?

信息收集-补丁筛选-利用MSF或特定EXP-执行-西瓜到手

Vulmap,Wes,WindowsVulnScan对比,exp在那里获取?

案例2:如何判断使用哪种数据库提权?数据库提权利用条件?

MSF结合云服务器搭建组合组合拳?模拟上述操作实战演练?

搭建:https://www.cnblogs.com/M0rta1s/p/11920903.html

案例3:如何判断本地环境可利用漏洞情况?AT&SC&PS命令适用环境?

Vulmap,Wes,WindowsVulnScan针对漏洞面,其他方法不同层面?

CVE-2020-0787 BitsArbitraryFileMoveExploit

at 15:13 /interactive cmd.exe

sc Create syscmd binPath= “cmd /K start” type= own type= interact

sc start syscmd

psexec.exe -accepteula -s -i -d notepad.exe